Benutzer in einer Node.js-Beispiel-Webanwendung anmelden

In diese, Leitfaden wird eine Node.js-Beispielwebanwendung verwendet, um zu zeigen, wie Sie einer Webanwendung eine Authentifizierung hinzufügen. Mit der Beispiel-Anwendung können sich Benutzer anmelden und abmelden. Die Beispiel-Webanwendung verwendet die Microsoft Authentication Library for Node (MSAL Node) für Node, um die Authentifizierung zu verarbeiten.

In diesem Artikel führen Sie die folgenden Aufgaben aus:

Registrieren einer Webanwendung im Microsoft Entra Admin Center.

Erstellen eines Benutzerflows zum Anmelden und Abmelden im Microsoft Entra Admin Center.

Zuordnen der Webanwendung zum Benutzerflow.

Aktualisieren Sie eine Node.js-Beispielwebanwendung mit Ihren eigenen Details für externe Mandanten.

Ausführen und Testen der Beispiel-Webanwendung.

Voraussetzungen

- Visual Studio Code oder ein anderer Code-Editor

- Node.js.

- .NET 7.0 oder höher.

- Ein externer Mandant. Um einen zu erstellen, können Sie eine der folgenden Methoden verwenden:

- (Empfohlen) Verwenden Sie die Externe ID-Erweiterung von Microsoft Entra, um einen externen Mandanten direkt in Visual Studio Code einzurichten.

- Erstellen Sie einen neuen externen Mandanten im Microsoft Entra Admin Center.

Registrieren der Web-App

Damit Ihre Anwendung Benutzer mit Microsoft Entra anmelden kann, muss Microsoft Entra External ID auf die von Ihnen erstellte Anwendung aufmerksam gemacht werden. Durch die App-Registrierung wird eine Vertrauensstellung zwischen der Anwendung und Microsoft Entra eingerichtet. Wenn Sie eine Anwendung registrieren, generiert External ID einen eindeutigen Bezeichner, die Anwendungs-ID (Client). Dieser Wert wird zum Identifizieren Ihrer Anwendung beim Erstellen von Authentifizierungsanforderungen verwendet.

Die folgenden Schritte veranschaulichen, wie Sie Ihre Anwendung im Microsoft Entra Admin Center registrieren:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Anwendungsentwickler an.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.Navigieren Sie zu Identität>Anwendungen>App-Registrierungen.

Wählen Sie + Neue Registrierung aus.

Auf der Seite Anwendung registrieren die angezeigt wird.

- Geben Sie im Abschnitt Name einen aussagekräftigen Anwendungsnamen ein, der den Benutzern der Anwendung angezeigt wird (z. B. ciam-client-app).

- Wählen Sie unter Unterstützte Kontotypen die Option Nur Konten in diesem Organisationsverzeichnis aus.

Wählen Sie Registrieren.

Der Bereich Übersicht der Anwendung wird bei erfolgreicher Registrierung angezeigt. Notieren Sie sich die Anwendungs-ID (Client), die im Quellcode Ihrer Anwendung verwendet werden sollen.

Führen Sie die folgenden Schritte aus, um den Anwendungstyp für Ihre Anwendungsregistrierung anzugeben:

- Wählen Sie unter Verwalten die Option Authentifizierung aus.

- Wählen Sie auf der Seite Plattformkonfigurationen die Option Plattform hinzufügen und dann die Option Web aus.

- Geben Sie unter Umleitungs-URLs den Wert

http://localhost:3000/auth/redirectein. - Wählen Sie Konfigurieren aus, um Ihre Änderungen zu speichern.

Hinzufügen eines geheimen Clientschlüssels für die Anwendung

Erstellen Sie einen geheimen Clientschlüssel für die registrierte Anwendung. Die Anwendung verwendet den geheimen Clientschlüssel beim Anfordern von Token als Identitätsnachweis.

- Wählen Sie auf der Seite App-Registrierungen die von Ihnen erstellte Anwendung (z. B. ciam-client-app) aus, um ihre Seite Übersicht zu öffnen.

- Wählen Sie unter Verwalten die Option Zertifikate und Geheimnisse aus.

- Wählen Sie Neuer geheimer Clientschlüssel.

- Geben Sie im Feld Beschreibung eine Beschreibung für das Clientgeheimnis ein (z. B. Ciam-App-Clientgeheimnis).

- Wählen Sie unter Gültig bis einen Gültigkeitszeitraum für den geheimen Schlüssel (gemäß den jeweiligen Sicherheitsregeln Ihrer Organisation) und dann Hinzufügen aus.

- Notieren Sie den Wert des Geheimnisses. Dieser Wert wird in einem späteren Schritt für die Konfiguration verwendet. Der Wert des Geheimnisses wird nicht noch mal angezeigt und kann nicht anderweitig abgerufen werden, nachdem Sie die Seite Zertifikate & Geheimnisse verlassen haben. Notieren Sie sich diesen daher unbedingt.

Administratoreinwilligung erteilen

Nachdem Sie die Anwendung registriert haben, wird ihr die Berechtigung User.Read zugewiesen. Da der Mandant jedoch ein externer Mandant ist, können die Kundenbenutzer selbst in diese Berechtigung einwilligen. Als Administrator müssen Sie im Namen aller Benutzer im Mandanten dieser Berechtigung zustimmen:

Wählen Sie auf der Seite App-Registrierungen die von Ihnen erstellte Anwendung (z. B. ciam-client-app) aus, um ihre Seite Übersicht zu öffnen.

Wählen Sie unter Verwalten die Option API-Berechtigungen.

- Wählen Sie Administratorzustimmung für <Name Ihres Mandanten> erteilen und dann Ja aus.

- Wählen Sie Aktualisieren aus, und vergewissern Sie sich, dass für die Berechtigung unter < der Status Erteilt für >Name Ihres Mandanten angezeigt wird.

Erstellen eines Benutzerflows

Führen Sie die folgenden Schritte aus, um einen Benutzerflow zu erstellen, den ein Kunde zum Anmelden oder Registrieren für eine Anwendung verwenden kann.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für Benutzerflows mit externer ID an.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Einstellungen-Symbol

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.

im oberen Menü, um über das Menü Verzeichnisse + Abonnements zu Ihrem externen Mandanten zu wechseln.Browsen Sie zu Identität>External Identities>Benutzerflows.

Wählen Sie + Neuer Benutzerflow aus.

Gehen Sie auf der Seite Erstellen folgendermaßen vor:

Geben Sie einen Namen für den Benutzerflow ein, z. B. SignInSignUpSample.

Wählen Sie in der Liste Identitätsanbieter die Option Email-Konten aus. Dieser Identitätsanbieter bietet Benutzern die Möglichkeit, sich mit ihrer Email-Adresse anzumelden oder zu registrieren.

Hinweis

Weitere Identitätsanbieter werden hier nur aufgeführt, nachdem ein Verbund mit ihnen eingerichtet wurde. Wenn Sie beispielsweise einen Partnerverbund mit Google, Facebook, Apple oder einem OIDC-Identitätsanbietereinrichten, können Sie diese zusätzlichen Identitätsanbieter hier auswählen.

Unter Email-Konten können Sie eine der beiden Optionen auswählen. Wählen Sie für dieses Tutorial Email mit Kennwort aus.

- Email mit Kennwort: Ermöglicht es neuen Benutzern, sich mit einer E-Mail-Adresse als Anmeldenamen und einem Kennwort als ersten Faktor der Anmeldeinformationen zu registrieren und anzumelden.

- Email mit Einmal-Passcode: Ermöglicht es neuen Benutzern, sich mit einer E-Mail-Adresse als Anmeldenamen und einem Einmal-Passcode als ersten Faktor der Anmeldeinformationen zu registrieren und anzumelden. Email mit Einmal-Passcode muss auf Mandantenebene (Alle Identitätsanbieter>Email mit Einmal-Passcode) aktiviert sein, damit diese Option auf Benutzerflowebene verfügbar ist.

Wählen Sie unter Benutzerattribute die Attribute aus, die Sie vom Benutzer bei der Registrierung erfassen möchten. Wenn Sie Mehr anzeigen auswählen, können Sie Attribute und Ansprüche für Land/Region, Anzeigename und Postleitzahl auswählen. Klicken Sie auf OK. (Benutzer werden nur zur Eingabe von Attributen aufgefordert, wenn sie sich zum ersten Mal registrieren.)

Klicken Sie auf Erstellen. Der neue Benutzerflow wird in der Liste Benutzerflows angezeigt. Aktualisieren Sie die Seite bei Bedarf.

Führen Sie die Schritte im Artikel Aktivieren der Self-Service-Kennwortzurücksetzung aus, um die Self-Service-Kennwortzurücksetzung zu aktivieren.

Zuordnen der Webanwendung zum Benutzerflow

Damit die Benutzer des Kunden die Registrierungs- oder Anmeldeerfahrung sehen können, wenn sie Ihre App verwenden, müssen Sie Ihre App einem Benutzerflow zuordnen. Obwohl ihrem Benutzerflow viele Anwendungen zugeordnet werden können, kann eine einzelne Anwendung nur einem Benutzerflow zugeordnet werden.

Wählen Sie im Menü der Seitenleiste die Option Identität aus.

Wählen Sie External Identities und dann Benutzerflows aus.

Wählen Sie auf der Seite Benutzerflows den zuvor erstellten Benutzerflownamen aus, z. B. SignInSignUpSample.

Wählen Sie unter Verwenden die Option Anwendungen aus.

Wählen Sie Anwendung hinzufügen aus.

Wählen Sie die Anwendung in der Liste aus, z. B. ciam-client-app, oder verwenden Sie das Suchfeld, um die Anwendung zu suchen, und wählen Sie dann die Anwendung aus.

Klicken Sie auf Auswählen.

Sobald Sie Ihre App einem Benutzerflow zuordnen, können Sie Ihren Benutzerflow testen, indem Sie die Registrierungs- oder Anmeldeerfahrung eines Benutzers mit Ihrer Anwendung im Microsoft Entra Admin Center simulieren. Verwenden Sie dazu die Schritte unter Testen des Registrierungs- und Anmeldebenutzerflows.

Klonen oder Herunterladen der Beispielwebanwendung

Um die Beispielanwendung zu erhalten, können Sie entweder von GitHub klonen oder als ZIP-Datei herunterladen:

Öffnen Sie zum Klonen des Beispiels eine Eingabeaufforderung, navigieren Sie zu der Stelle, an der Sie das Projekt erstellen möchten, und geben Sie den folgenden Befehl ein:

git clone https://github.com/Azure-Samples/ms-identity-ciam-javascript-tutorial.gitAlternativ können Sie die ZIP-Datei mit dem Beispiel herunterladen und dann in einem Dateipfad extrahieren, dessen Name weniger als 260 Zeichen umfasst.

Installieren von Projektabhängigkeiten

Öffnen Sie ein Konsolenfenster, und wechseln Sie in das Verzeichnis, das die Node.js-Beispiel-App enthält:

cd 1-Authentication\5-sign-in-express\AppFühren Sie die folgenden Befehle aus, um App-Abhängigkeiten zu installieren:

npm install

Konfigurieren der Beispiel-Webanwendung

Öffnen Sie im Code-Editor die Datei App\authConfig.js.

Suchen Sie den folgenden Platzhalter:

Enter_the_Application_Id_Here, und ersetzen Sie ihn mit der Anwendungs-ID (Client-ID) der zuvor von Ihnen registrierten Anwendung.Enter_the_Tenant_Subdomain_Here, und ersetzen Sie ihn durch die Unterdomäne des Verzeichnisses (des Mandanten). Wenn Ihre primäre Mandantendomäne beispielsweisecontoso.onmicrosoft.comlautet, verwenden Siecontoso. Wenn Sie ihren Mandantennamen nicht kennen, können Sie Ihre Mandantendetails auslesen.Enter_the_Client_Secret_Hereund ersetzen Sie ihn durch den Wert des App-Geheimnisses, den Sie zuvor kopiert haben.

Ausführen und Testen der Beispiel-Webanwendung

Sie können jetzt die Node.js-Beispiel-Web-App testen. Sie müssen den Node.js-Server starten und über Ihren Browser unter http://localhost:3000 darauf zugreifen.

Führen Sie in Ihrem Terminal den folgenden Befehl aus:

npm startÖffnen Sie Ihren Browser, und navigieren Sie zu

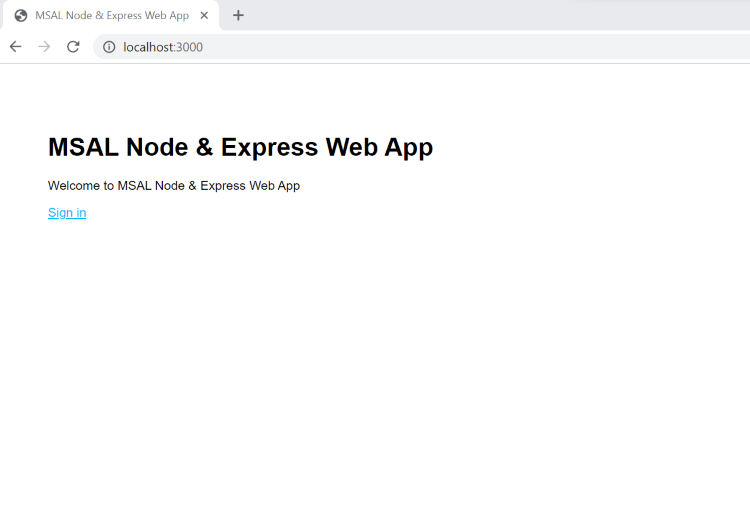

http://localhost:3000. Die daraufhin angezeigte Seite sollte dem folgenden Screenshot ähneln:

Nachdem die Seite geladen wurde, wählen Sie den Link Anmelden aus. Sie werden zur Anmeldung aufgefordert.

Geben Sie auf der Anmeldeseite Ihre E-Mail-Adresse ein, wählen Sie Weiter aus, geben Sie Ihr Kennwort ein und wählen Sie dann Anmelden aus. Wenn Sie kein Konto haben, wählen Sie den Link Kein Konto? Erstellen Sie eins aus, um den Registrierungsflow zu starten.

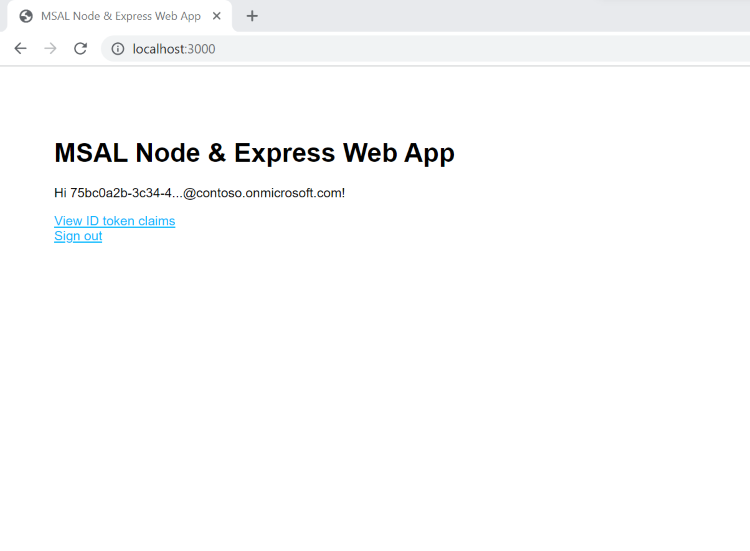

Wenn Sie die Registrierungsoption auswählen, schließen Sie den gesamten Registrierungsflow ab, nachdem Sie E-Mail-Adresse, Einmal-Passcode, das neue Kennwort und weitere Kontodetails eingegeben haben. Die daraufhin angezeigte Seite sieht in etwa wie im folgenden Screenshot aus. Wenn Sie die Anmeldeoption auswählen, wird eine ähnliche Seite angezeigt.

Wählen Sie Abmelden aus, um den Benutzer von der Web-App abzumelden, oder wählen Sie ID-Token-Ansprüche anzeigen aus, um ID-Token-Ansprüche anzuzeigen, die von Microsoft Entra zurückgegeben werden.

Funktionsweise

Wenn Benutzerinnen und Benutzer den Link Anmelden auswählen, initiiert die App eine Authentifizierungsanforderung und leitet sie an Microsoft Entra External ID um. Sobald sich eine Benutzerin oder ein Benutzer erfolgreich angemeldet oder ein Konto erstellt hat, gibt Microsoft Entra External ID auf der angezeigten Anmelde- oder Registrierungsseite ein ID-Token an die App zurück. Die App überprüft das ID-Token, liest die Ansprüche und gibt eine sichere Seite an die Benutzer zurück.

Wenn die Benutzerin oder der Benutzer den Link Abmelden auswählt, löscht die Anwendung die Sitzung und leitet die Benutzerin oder den Benutzer an den Abmeldeendpunkt von Microsoft Entra External ID um, um anzuzeigen, dass die Abmeldung erfolgt ist.

Wenn Sie eine App erstellen möchten, die dem von Ihnen ausgeführten Beispiel ähnelt, führen Sie die im Artikel Anmelden von Benutzern in Ihrer eigenen Node.js-Webanwendung aufgeführten Schritte aus.