Eigenwartungserfahrung mit Schutz und bedingtem Zugriff von Microsoft Entra ID

Mit Schutz und bedingtem Zugriff von Microsoft Entra ID haben Sie folgende Möglichkeiten:

- Benutzer müssen sich für Microsoft-Entra Multi-Faktor-Authentifizierung (MFA) registrieren

- Automatisieren der Behandlung riskanter Anmeldungen und kompromittierter Benutzer

- Benutzer*innen in bestimmten Fällen blockieren

Richtlinien für bedingten Zugriff, die Benutzer- und Anmelderisiken integrieren, wirken sich auf die Anmeldeerfahrung für Benutzer*innen aus. Indem Sie Benutzern das Registrieren für und Verwenden von Tools wie Microsoft Entra-MFA und die Self-Service-Kennwortzurücksetzung erlauben, können die Auswirkungen verringert werden. Diese Tools bieten Benutzer*innen in Kombination mit der Auswahl geeigneter Richtlinien bei Bedarf eine Option zur Eigenwartung, während sie weiterhin starke Sicherheitskontrollen erzwingen.

Registrierung für Multi-Faktor-Authentifizierung

Wenn ein*e Administrator*in die ID-Schutzrichtlinie aktiviert, die die Multi-Faktor-Authentifizierung von Microsoft Entra erfordert, wird sichergestellt, dass Benutzer*innen die Multi-Faktor-Authentifizierung von Microsoft Entra verwenden können, um künftig eine Eigenwartung vorzunehmen. Wenn Sie diese Richtlinie konfigurieren, können sich Ihre Benutzer in den darauffolgenden 14 Tagen freiwillig registrieren. Nach Ablauf dieses Zeitraums wird die Registrierung erzwungen.

Registrierungsunterbrechung

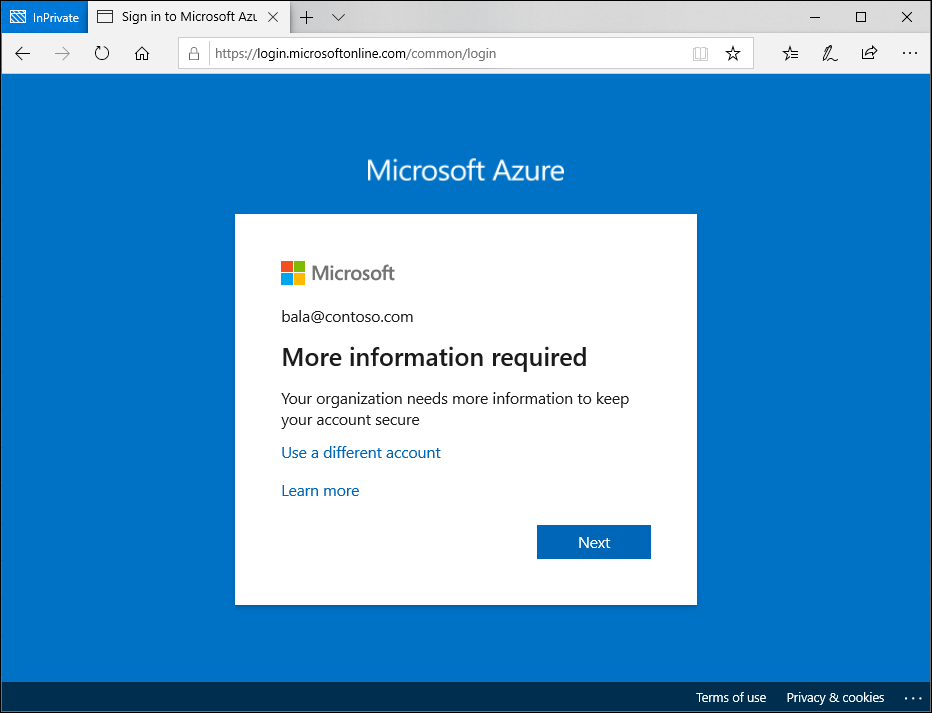

Bei der Anmeldung bei einer beliebigen in Microsoft Entra integrierten Anwendung erhält der Benutzer eine Benachrichtigung darüber, dass das Konto für die Multi-Faktor-Authentifizierung eingerichtet werden muss. Diese Richtlinie wird auch in Out of Box Experience von Windows für neue Benutzer*innen mit einem neuen Gerät ausgelöst.

Führen Sie die Schritte in der Anleitung aus, um sich für die Microsoft Entra-Multi-Faktor-Authentifizierung zu registrieren und Ihre Anmeldung abzuschließen.

Eigenwartung bei Risiko

Wenn risikobasierte Richtlinien für den bedingten Zugriff konfiguriert sind, werden betroffene Benutzerkonten gestoppt, wenn sie die konfigurierte Risikostufe erreichen. Wenn die Selbstwartung mit Multi-Faktor-Authentifizierung erlaubt ist, erscheint dieser Vorgang für das Benutzerkonto wie eine normale Aufforderung zur Multi-Faktor-Authentifizierung.

Wenn der*die Benutzer*in die Multi-Faktor-Authentifizierung abschließen kann, wird das Risiko behoben, und die Anmeldung ist möglich.

Wenn nicht nur die Anmeldung, sondern auch ein*e Benutzer*in selbst gefährdet ist, können Administrator*innen unter „Bedingter Zugriff“ eine Richtlinie zum Benutzerrisiko konfigurieren, die zusätzlich zur Multi-Faktor-Authentifizierung eine Kennwortänderung verlangt. In diesem Fall sieht ein*e Benutzer*in den folgenden zusätzlichen Bildschirm.

Aufhebung der Blockierung bei riskanten Anmeldungen durch Administrator

Administrator*innen können Benutzer*innen bei der Anmeldung je nach Risikostufe blockieren. Zur Aufhebung der Blockierung muss sich der Endbenutzer an die IT-Mitarbeiter der Organisation wenden oder sich an einem bekannten Standort oder mit einem bekannten Gerät anmelden. Die Eigenwartung ist in diesem Fall keine Option.

Die IT-Mitarbeiter können die Anweisungen im Abschnitt Aufheben der Blockierung von Benutzern befolgen, um Benutzern die Anmeldung wieder zu ermöglichen.

Techniker mit hohem Risiko

Wenn Ihre Organisation über Benutzer verfügt, an die der Zugriff auf einen anderen Mandanten delegiert wurde, und diese ein hohes Risiko auslösen, wird die Anmeldung bei diesen anderen Mandanten möglicherweise blockiert. Beispiel:

- Eine Organisation verfügt über einen Managed Service Provider (MSP) oder Cloud Solution Provider (CSP), der sich um die Konfiguration der Cloudumgebung kümmert.

- Die Anmeldeinformationen eines der MSP-Techniker wurden kompromittiert und lösen ein hohes Risiko aus. Dieser Techniker kann sich nicht mehr bei anderen Mandanten anmelden.

- Der Techniker kann dies durch Eigenwartung selbst korrigieren und sich anmelden, wenn für den Basismandanten die entsprechenden Richtlinien aktiviert sind, die eine Kennwortänderung für Benutzer mit hohem Risiko oder MFA für Risikobenutzer erfordern.

- Wenn für den Basismandanten keine Richtlinien für die Eigenwartung aktiviert sind, muss ein Administrator im Basismandanten des Technikers das Risiko beheben.