Headerbasiertes einmaliges Anmelden für lokale Anwendungen mit Microsoft Entra-Anwendungsproxy

Der Microsoft Entra-Anwendungsproxy unterstützt nativ den Zugriff über einmaliges Anmelden auf Anwendungen, die Header zur Authentifizierung verwenden. Sie können Headerwerte konfigurieren, die für Ihre Anwendung in Microsoft Entra ID benötigt werden. Die Headerwerte werden über den Anwendungsproxy an die Anwendung gesendet. Zu den Vorteilen der Nutzung der nativen Unterstützung für die headerbasierte Authentifizierung mit dem Anwendungsproxy gehören:

Vereinfachung des Remotezugriffs auf Ihre lokalen Apps: Ein Anwendungsproxy vereinfacht Ihre vorhandene Architektur für Remotezugriffe. Sie ersetzen den VPN-Zugriff (Virtual Private Network) auf diese Apps. Sie beseitigen Abhängigkeiten von lokalen Identitätslösungen für die Authentifizierung. Sie optimieren die Benutzeroberfläche für Benutzer und Benutzerinnen, und diese bemerken keinen Unterschied, wenn sie Unternehmensanwendungen verwenden. Benutzer und Benutzerinnen können von überall und auf jedem Gerät aus arbeiten.

Keine zusätzliche Software oder Änderungen an Ihren Apps: Sie verwenden Ihre vorhandenen privaten Netzwerkconnectors. Es ist keine zusätzliche Software erforderlich.

Umfangreiche Liste mit verfügbaren Attributen und Transformationen: Alle verfügbaren Headerwerte basieren auf Standardansprüchen, die von Microsoft Entra ID ausgegeben werden. Alle Attribute und Transformationen zum Konfigurieren von Ansprüchen für Security Assertion Markup Language (SAML)- oder OpenID Connect (OIDC)-Anwendungen sind ebenfalls als Headerwerte verfügbar.

Voraussetzungen

Aktivieren Sie den Anwendungsproxy, und installieren Sie einen Connector, der direkten Netzwerkzugriff auf Ihre Anwendungen hat. Weitere Informationen finden Sie unter Tutorial: Hinzufügen einer lokalen Anwendung für den Remotezugriff über den Anwendungsproxy.

Unterstützte Funktionen

In der Tabelle sind allgemeine Funktionen aufgeführt, die für headerbasierte Authentifizierungsanwendungen erforderlich sind.

| Anforderung | BESCHREIBUNG |

|---|---|

| Verbund-SSO | Im Vorauthentifizierungsmodus sind alle Anwendungen durch die Microsoft Entra-Authentifizierung geschützt, und Benutzer und Benutzerinnen können das einmalige Anmelden nutzen. |

| Remotezugriff | Der Anwendungsproxy bietet Remotezugriff auf die App. Benutzer und Benutzerinnen greifen mit einem beliebigen Webbrowser über das Internet und die externe URL (Uniform Resource Locator) auf die Anwendung zu. Der Anwendungsproxy ist nicht für den allgemeinen Unternehmenszugriff vorgesehen. Informationen zum allgemeinen Unternehmenszugriff finden Sie unter Microsoft Entra Private Access. |

| Headerbasierte Integration | Der Anwendungsproxy übernimmt die SSO-Integration in Microsoft Entra ID, und anschließend werden Identitäts- oder andere Anwendungsdaten als HTTP-Header an die Anwendung übergeben. |

| Anwendungsautorisierung | Allgemeine Richtlinien werden basierend auf der Anwendung, auf die zugegriffen wird, der Gruppenmitgliedschaft des Benutzers und anderen Richtlinien angegeben. In Microsoft Entra ID werden Richtlinien über den bedingten Zugriff implementiert. Richtlinien für die Anwendungsautorisierung gelten nur für die erste Authentifizierungsanforderung. |

| Step-up-Authentifizierung | Richtlinien werden so definiert, dass eine weitere Authentifizierung erzwungen wird, z. B. um Zugriff auf vertrauliche Ressourcen zu erhalten. |

| Differenzierte Autorisierung | Ermöglicht die Zugriffssteuerung auf der URL-Ebene. Hinzugefügte Richtlinien können basierend auf der URL erzwungen werden, auf die zugegriffen wird. Mit der für die App konfigurierten internen URL wird der Bereich der App definiert, für den die Richtlinie gilt. Die Richtlinie, die für den präzisesten Pfad konfiguriert wurde, wird erzwungen. |

Hinweis

In diesem Artikel wird die Verbindung von Anwendungen mit headerbasierter Authentifizierung und Microsoft Entra ID über den Anwendungsproxy beschrieben. Dies ist das empfohlene Muster. Eine Alternative ist ein Integrationsmuster, bei dem PingAccess mit Microsoft Entra ID verwendet wird, um die headerbasierte Authentifizierung zu ermöglichen. Weitere Informationen finden Sie unter Headerbasierte Authentifizierung für einmaliges Anmelden mit Anwendungsproxy und PingAccess.

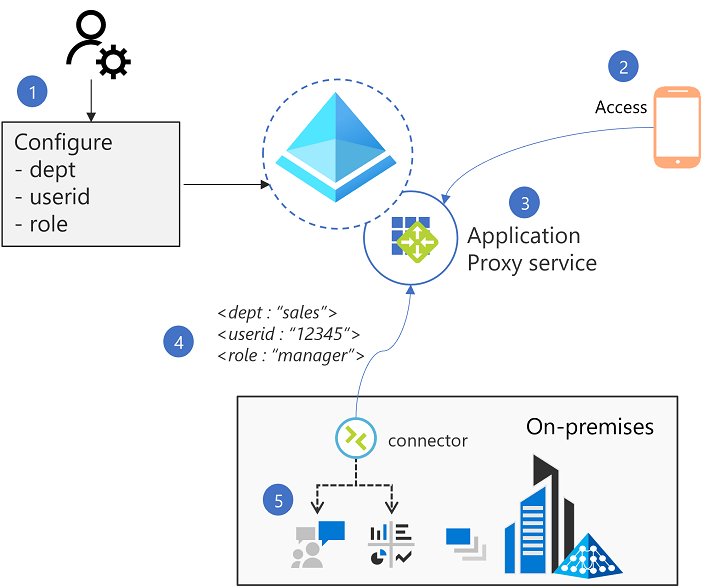

Funktionsweise

- Der Administrator passt die Attributzuordnungen, die für die Anwendung benötigt werden, im Microsoft Entra Admin Center an.

- Der Anwendungsproxy stellt sicher, dass ein Benutzer oder eine Benutzerin mithilfe der Microsoft Entra-ID authentifiziert wird.

- Der Clouddienst des Anwendungsproxys verfügt über Informationen zu den erforderlichen Attributen. Der Dienst ruft die entsprechenden Ansprüche also über das ID-Token ab, das während der Authentifizierung empfangen wird. Der Dienst übersetzt die Werte im Rahmen der Anforderung an den Connector dann in die erforderlichen HTTP-Header.

- Anschließend wird die Anforderung an den Connector übergeben, der dann an die Back-End-Anwendung übergeben wird.

- Die Anwendung empfängt die Header und kann diese je nach Bedarf nutzen.

Veröffentlichen der Anwendung mit dem Anwendungsproxy

Veröffentlichen Sie Ihre Anwendung entsprechend den Anweisungen unter Veröffentlichen von Anwendungen mit einem Anwendungsproxy.

- Der Wert der internen URL bestimmt den Bereich der Anwendung. Sie konfigurieren den Wert der internen URL über den Stammpfad der Anwendung, und alle Unterpfade des Stammpfads erhalten die gleiche Header- und Anwendungskonfiguration.

- Erstellen Sie eine neue Anwendung, um eine andere Headerkonfiguration oder Benutzerzuweisung für einen präziseren Pfad als für die von Ihnen konfigurierte Anwendung festzulegen. Konfigurieren Sie in der neuen Anwendung die interne URL mit dem angegebenen Pfad, den Sie benötigen, und anschließend die erforderlichen spezifischen Header für diese URL. Der Anwendungsproxy stimmt Ihre Konfigurationseinstellungen immer mit dem genauesten Pfad ab, der für eine Anwendung festgelegt wurde.

Wählen Sie Microsoft Entra ID als Methode zur Präauthentifizierung aus.

Weisen Sie einen Testbenutzer zu, indem Sie zu Benutzer und Gruppen navigieren und die Zuweisung der entsprechenden Benutzer und Gruppen durchführen.

Öffnen Sie einen Browser, und navigieren Sie in den Einstellungen für den Anwendungsproxy zu Externe URL.

Vergewissern Sie sich, dass Sie eine Verbindung mit der Anwendung herstellen können. Auch wenn die Verbindung möglich ist, haben Sie noch keinen Zugriff auf die App, weil die Header nicht konfiguriert sind.

Einmaliges Anmelden konfigurieren

Bevor Sie in das einmalige Anmelden für headerbasierte Anwendungen einsteigen, installieren Sie einen privaten Netzwerkconnector. Der Connector muss auf die Zielanwendungen zugreifen können. Weitere Informationen finden Sie im Tutorial: Microsoft Entra-Anwendungsproxy.

- Wenn Ihre Anwendung in der Liste mit den Unternehmensanwendungen angezeigt wird, wählen Sie zunächst die Anwendung und dann die Option Einmaliges Anmelden aus.

- Legen Sie den Modus für einmaliges Anmelden auf Headerbasiert fest.

- In der Standardkonfiguration wird Microsoft Entra ID als Standard ausgewählt.

- Wählen Sie unter Header das Stiftsymbol für die Bearbeitung aus, um die Header für das Senden an die Anwendung zu konfigurieren.

- Wählen Sie Add new header (Neuen Header hinzufügen) aus. Geben Sie einen Namen für den Header an, und wählen Sie entweder Attribut oder Transformation aus. Wählen Sie in der Dropdownliste aus, welcher Header von Ihrer Anwendung benötigt wird.

- Weitere Informationen zur Liste mit den verfügbaren Attributen finden Sie unter Anpassen von Ansprüchen: Attribute.

- Weitere Informationen zur Liste mit den verfügbaren Transformationen finden Sie unter Anpassen von Ansprüchen: Anspruchstransformationen.

- Sie können einen Gruppenkopfhinzufügen. Weitere Informationen zur Konfiguration von Gruppen als Wert finden Sie unter Konfigurieren von Gruppenansprüchen für Anwendungen.

- Wählen Sie Speichern.

Testen Ihrer App

Die Anwendung wird jetzt ausgeführt und ist verfügbar. So testen Sie die App:

- Löschen Sie zuvor zwischengespeicherte Header, indem Sie ein neues Browser- oder privates Browserfenster öffnen.

- Navigieren Sie zur externen URL. Diese Einstellung wird in den Anwendungsproxyeinstellungen als Externe URL aufgeführt.

- Melden Sie sich mit dem Testkonto an, das Sie der App zugewiesen haben.

- Bestätigen Sie, dass Sie die Anwendung laden und sich mit SSO anmelden können.

Überlegungen

- Der Anwendungsproxy bietet Remotezugriff auf lokale Apps oder Apps in einer privaten Cloud. Der Anwendungsproxy wird nicht für Datenverkehr empfohlen, der aus demselben Netzwerk stammt wie die beabsichtigte Anwendung.

- Der Zugriff auf headerbasierte Authentifizierungsanwendungen sollte ausschließlich auf Datenverkehr vom Connector oder einer anderen zugelassenen headerbasierten Authentifizierungslösung beschränkt sein. Zugriffsbeschränkungen erfolgen in der Regel durch eine Firewall oder eine IP-Beschränkung auf dem Anwendungsserver.