Bedingter Zugriff: Sitzung

In einer Richtlinie für bedingten Zugriff kann ein Administrator Sitzungssteuerelemente verwenden, um die Interaktionsmöglichkeiten innerhalb bestimmter Cloudanwendungen einzuschränken.

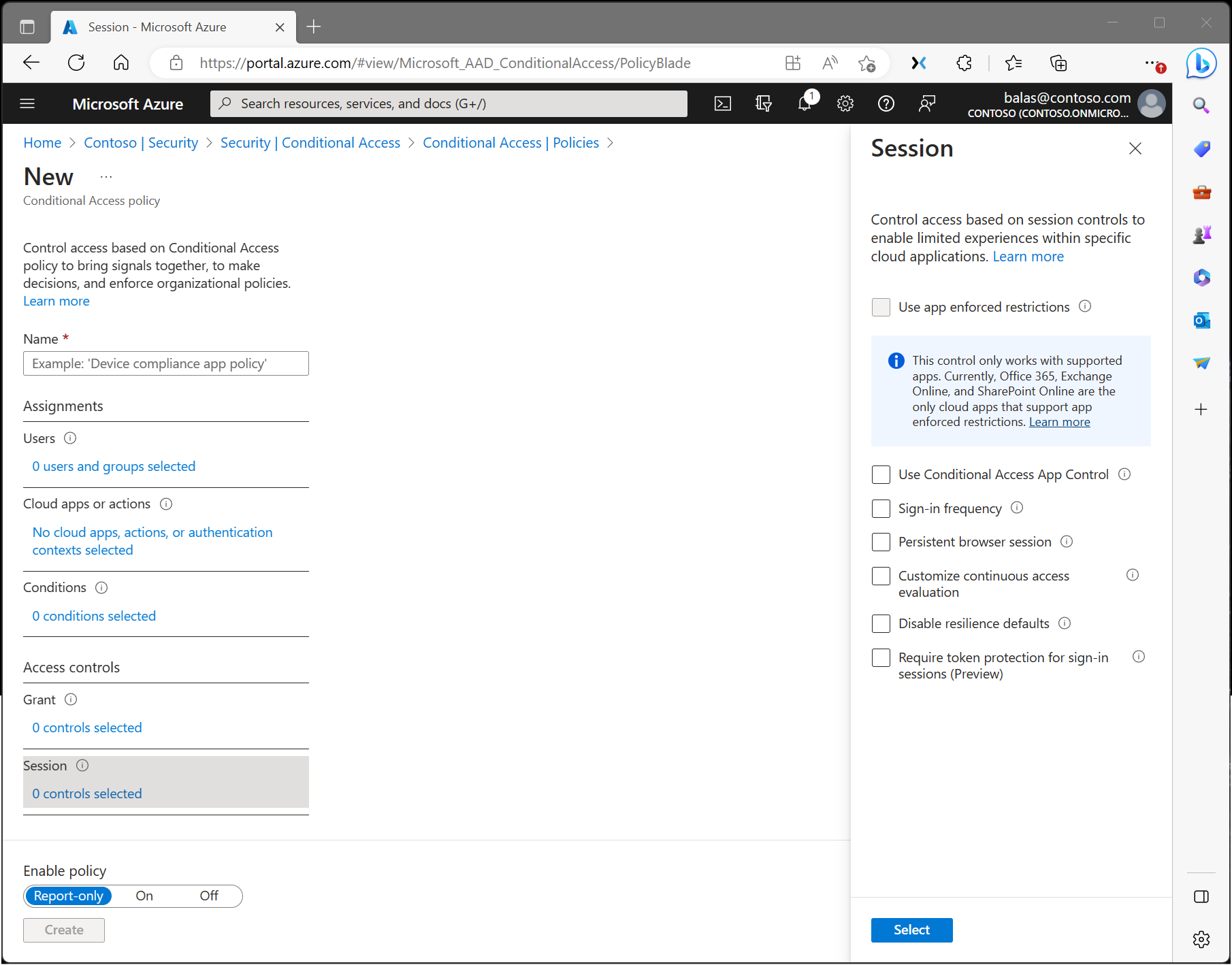

Durch die Anwendung erzwungene Einschränkungen

Organisationen können dieses Steuerelement verwenden, um zu erzwingen, dass Microsoft Entra die Geräteinformationen an die ausgewählten Cloud-Apps übergibt. Mithilfe der Geräteinformationen können Cloud-Apps herausfinden, ob eine Verbindung von einem kompatiblen oder einem in die Domäne eingebundenen Gerät gestartet wurde, und die Sitzungserfahrung aktualisieren. Wenn es ausgewählt wurde, nutzt die Cloud-App die Geräteinformationen, um Benutzern eine eingeschränkte oder vollständige Benutzeroberfläche zur Verfügung zu stellen. „Eingeschränkt“, wenn das Gerät nicht verwaltet wird oder kompatibel ist, und „vollständig“, wenn das Gerät verwaltet wird und kompatibel ist.

Eine Liste der unterstützten Anwendungen und Hinweise zur Konfiguration von Richtlinien finden Sie in den folgenden Artikeln:

- Abmelden von inaktiven Benutzern in Microsoft 365

- Aktivieren des eingeschränkten Zugriffs mit SharePoint Online

- Aktivieren des eingeschränkten Zugriffs mit Exchange Online

Anwendungssteuerung für bedingten Zugriff

Die App-Steuerung für bedingten Zugriff verwendet eine Reverseproxyarchitektur und ist auf einzigartige Weise in den bedingten Zugriff von Microsoft Entra integriert. Der bedingte Zugriff von Microsoft Entra ermöglicht das Erzwingen der Steuerung des Zugriffs auf die Apps Ihrer Organisation basierend auf bestimmten Bedingungen. Die Bedingungen definieren, für welche Benutzer oder Gruppen von Benutzern, Cloud-Apps sowie Standorten und Netzwerken eine Richtlinie für bedingten Zugriff gelten soll. Nach Festlegen der Bedingungen können Sie Benutzer an Microsoft Defender für Cloud Apps weiterleiten, wo Sie Daten mit Conditional Access App Control durch Anwendung von Zugriffs- und Sitzungskontrollen schützen können.

Mit der App-Steuerung für bedingten Zugriff können Benutzerzugriffe auf Apps und Sitzungen auf der Grundlage von Zugriffs- und Sitzungsrichtlinien in Echtzeit überwacht und gesteuert werden. Zugriffs- und Sitzungsrichtlinien dienen im Defender für Cloud Apps-Portal zum Verfeinern von Filtern und Festlegen von Aktionen, die ausgeführt werden sollen. Mithilfe von Zugriffs- und Sitzungsrichtlinien können Sie die folgenden Aktionen ausführen:

- Datenexfiltration verhindern: Sie können das Herunterladen, Ausschneiden, Kopieren und Drucken von vertraulichen Dokumenten beispielsweise auf nicht verwalteten Geräten blockieren.

- Beim Herunterladen schützen: Statt das Herunterladen von vertraulichen Dokumenten zu blockieren, können Sie festlegen, dass Dokumente mit Azure Information Protection bezeichnet und geschützt werden müssen. Durch diese Aktion wird sichergestellt, dass das Dokument geschützt ist und der Benutzerzugriff in einer potenziell riskanten Sitzung eingeschränkt ist.

- Das Hochladen von Dateien ohne Bezeichnung verhindern: Bevor eine vertrauliche Datei hochgeladen, verteilt und verwendet wird, müssen Sie unbedingt sicherstellen, dass die Datei über die richtige Bezeichnung und den richtigen Schutz verfügt. Sie können sicherstellen, dass unbezeichnete Dateien mit vertraulichen Inhalten erst hochgeladen werden, wenn der Benutzer den Inhalt klassifiziert hat.

- Benutzersitzungen auf Compliance überwachen (Vorschau): Riskante Benutzer werden überwacht, wenn sie sich bei Apps anmelden, und ihre Aktionen innerhalb der Sitzung werden protokolliert. Sie können das Benutzerverhalten untersuchen und analysieren, um zu verstehen, wo und unter welchen Bedingungen Sitzungsrichtlinien in Zukunft angewendet werden sollen.

- Zugriff blockieren (Vorschau): Sie können den Zugriff für bestimmte Apps und Benutzer abhängig von mehreren Risikofaktoren differenziert blockieren. Sie können sie z. B. blockieren, wenn sie Clientzertifikate als eine Form der Geräteverwaltung verwenden.

- Benutzerdefinierte Aktivitäten blockieren: Einige Apps werden in eindeutigen Szenarien verwendet, die Risiken bergen, wie z. B. das Senden von Nachrichten mit vertraulichen Inhalten in Apps wie Microsoft Teams oder Slack. In diesen Szenarien können Sie Nachrichten auf vertrauliche Inhalte überprüfen und in Echtzeit blockieren.

Weitere Informationen finden Sie im Artikel Bereitstellen der App-Steuerung für bedingten Zugriff für ausgewählte Apps.

Anmeldehäufigkeit

Die Anmeldehäufigkeit bezeichnet den Zeitraum, bevor ein Benutzer beim Zugriff auf eine Ressource aufgefordert wird, sich erneut anzumelden. Administratoren können einen Zeitraum (Stunden oder Tage) auswählen oder festlegen, dass jedes Mal eine erneute Authentifizierung erforderlich ist.

Die Einstellung für die Anmeldehäufigkeit funktioniert bei Apps mit standardkonformer Implementierung des OAUTH2- oder OIDC-Protokolls. Die meisten nativen Microsoft-Apps für Windows, Mac und mobile Umgebungen, einschließlich der folgenden Webanwendungen, sind mit der Einstellung kompatibel.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Microsoft 365-Verwaltungsportal

- Exchange Online

- SharePoint und OneDrive

- Teams-Webclient

- Dynamics CRM Online

- Azure-Portal

Weitere Informationen finden Sie im Artikel Konfigurieren der Verwaltung von Authentifizierungssitzungen mit bedingtem Zugriff.

Persistente Browsersitzung

Bei einer persistenten Browsersitzung können Benutzer angemeldet bleiben, nachdem sie ihr Browserfenster geschlossen und erneut geöffnet haben.

Weitere Informationen finden Sie im Artikel Konfigurieren der Verwaltung von Authentifizierungssitzungen mit bedingtem Zugriff.

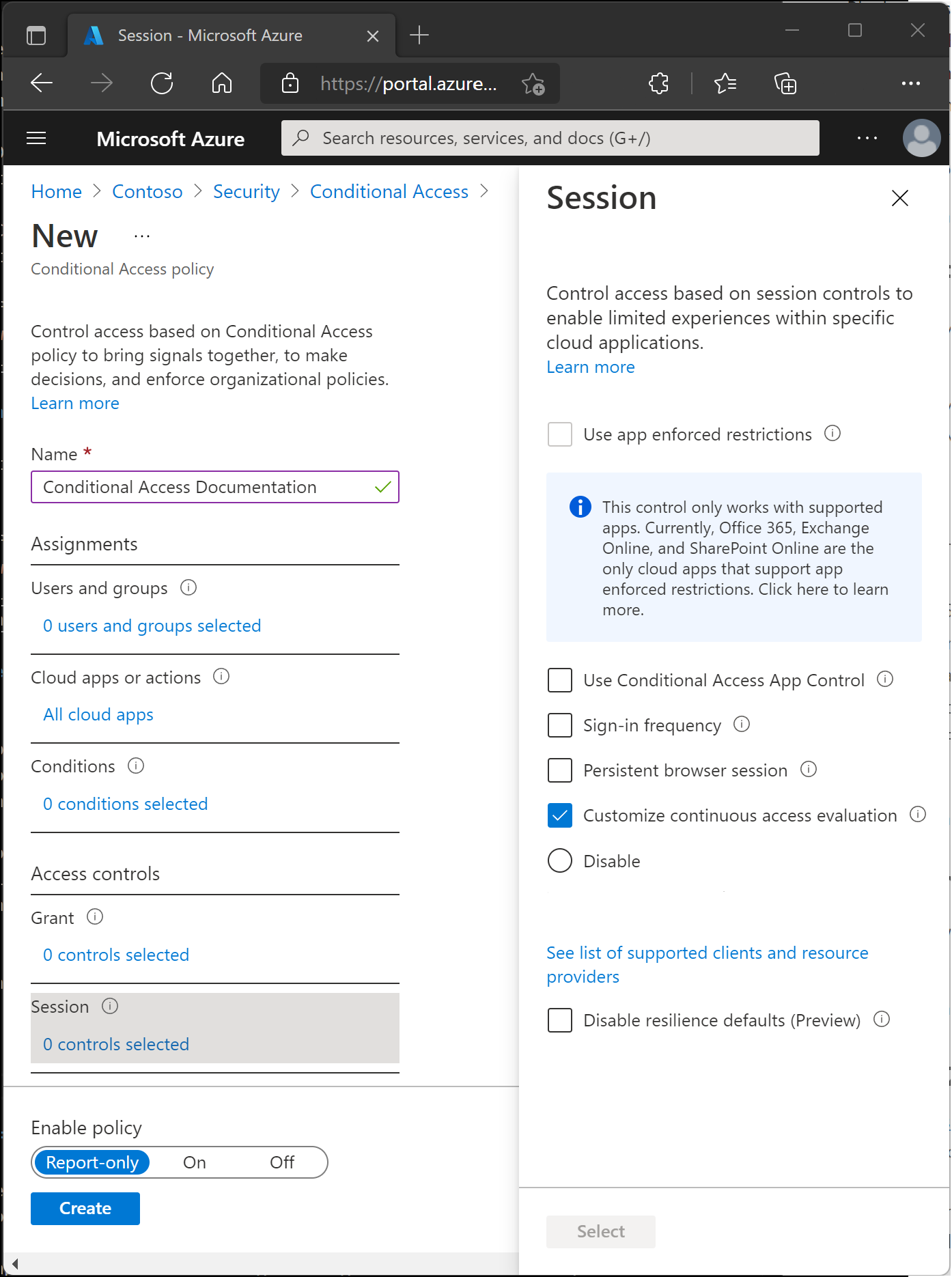

Fortlaufende Zugriffsevaluierung anpassen

Die fortlaufende Zugriffsevaluierung wird automatisch als Teil der Richtlinien für bedingten Zugriff einer Organisation aktiviert. Für Organisationen, die die fortlaufende Zugriffsevaluierung deaktivieren möchten, ist diese Konfiguration jetzt eine Option innerhalb der Sitzungssteuerung im bedingten Zugriff. Richtlinien für die Fortlaufende Zugriffsauswertung können auf alle Benutzer oder bestimmte Benutzer und Gruppen aufgeteilt werden. Administratoren können beim Erstellen einer neuen Richtlinie oder Bearbeiten einer vorhandenen Richtlinie für bedingten Zugriff die folgende Auswahl treffen.

- Deaktivieren funktioniert nur, wenn in einer Richtlinie für bedingten Zugriff Alle Ressourcen (zuvor „Alle Cloud-Apps“) aktiviert, keine Bedingungen ausgewählt und unter Sitzung>Fortlaufende Zugriffsevaluierung anpassen die Option Deaktivieren ausgewählt sind. Sie können alle Benutzer oder bestimmte Benutzer und Gruppen deaktivieren.

Standardwerte für Resilienz deaktivieren

Während eines Ausfalls erweitert Microsoft Entra ID den Zugriff auf vorhandene Sitzungen und erzwingt gleichzeitig Richtlinien für bedingten Zugriff.

Wenn Resilienz-Standardwerte deaktiviert sind, wird der Zugriff verweigert, sobald vorhandene Sitzungen ablaufen. Weitere Informationen finden Sie im Artikel Bedingter Zugriff: Standardwerte für Resilienz.

Tokenschutz für Anmeldesitzungen erforderlich (Vorschau)

Der Tokenschutz (in der Branche manchmal als Tokenbindung bezeichnet) versucht, Angriffe über Tokendiebstahl zu reduzieren, indem sichergestellt wird, dass ein Token nur vom Zielgerät verwendet werden kann. Wenn ein Angreifer ein Token durch Hijacking oder Replay stehlen kann, kann er die Identität seines Opfers annehmen, bis das Token abläuft oder widerrufen wird. Tokendiebstahl kommt zwar relativ selten vor, der Schaden kann allerdings erheblich sein.

Die Vorschau funktioniert nur für bestimmte Szenarien. Weitere Informationen finden Sie im Artikel Bedingter Zugriff: Tokenschutz (Vorschau).

Verwenden des Sicherheitsprofils für den globalen sicheren Zugriff

Durch die Verwendung eines Sicherheitsprofils mit bedingtem Zugriff werden Identitätskontrollen mit Netzwerksicherheit im Microsoft Security Service Edge (SSE)-Produkt Microsoft Entra-Internetzugriff vereint. Wenn Sie dieses Sitzungssteuerelement auswählen, können Sie Identitäts- und Kontextbewusstsein zu Sicherheitsprofilen erwecken, die Gruppierungen verschiedener Richtlinien sind, die in Global Secure Access erstellt und verwaltet werden.