Bereitstellen einer F5 BIG-IP Virtual Edition VM in Azure

In diesem Tutorial erfahren Sie, wie Sie BIG-IP Vitural Edition (VE) in Azure Infrastructure-as-a-Service (IaaS) bereitstellen. Am Ende des Tutorials besitzen Sie Folgendes:

- Eine vorbereitete BIG-IP-VM zum Modellieren eines Proof of Concept für den sicheren Hybridzugriff (Secure Hybrid Access, SHA)

- Eine Staginginstanz zum Testen neuer BIG-IP-Systemupdates und -Hotfixes

Erfahren Sie mehr: SHA: Sichern von Legacy-Apps mit Microsoft Entra ID

Voraussetzungen

Vorherige Erfahrung mit oder Kenntnisse von F5 BIG-IP sind nicht erforderlich. Sie sollten sich jedoch mit der Branchenstandardterminologie im F5-Glossar vertraut machen.

Zum Bereitstellen von BIG-IP in Azure für den sicheren Hybridzugriff (SHA) ist Folgendes erforderlich:

- Ein bezahltes Azure-Abonnement

- Wenn Sie keines haben, können Sie eine kostenlose Azure-Testversion erhalten.

- Eine der folgenden F5 BIG-IP-Lizenz-SKUs:

- F5 BIG-IP® Best Bundle

- Eigenständige Lizenz für F5 BIG-IP Access Policy Manager™ (APM)

- Add-On-Lizenz für F5 BIG-IP Access Policy Manager™ (APM) für eine Instanz von F5 BIG-IP® Local Traffic Manager™ (LTM)

- 90 Tage gültige Testlizenz für sämtliche Features von BIG-IP.

- Ein Platzhalter- oder SAN-Zertifikat (Subject Alternative Name, alternativer Antragstellername) zum Veröffentlichen von Webanwendungen über SSL (Secure Socket Layer).

- Wechseln Sie zu „letsencrypt.org“, um Angebote anzuzeigen. Wählen Sie Erste Schritte aus.

- Ein SSL-Zertifikat zum Schützen der BIG-IP-Verwaltungsschnittstelle. Sie können ein zum Veröffentlichen von Web-Apps verwendetes Zertifikat verwenden, wenn der Antragsteller dem vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) von BIG-IP entspricht. Sie können beispielsweise ein Platzhalterzertifikat mit einem Antragsteller

*.contoso.comfürhttps://big-ip-vm.contoso.com:8443verwenden.

Die VM-Bereitstellung und die Basissystemkonfigurationen dauern ungefähr 30 Minuten. BIG-IP implementiert dann SHA-Szenarien, wie unter Integrieren von F5 BIG-IP in Microsoft Entra ID beschrieben.

Testszenarien

Beim Testen der Szenarien wird in diesem Tutorial Folgendes vorausgesetzt:

- BIG-IP wird in einer Azure-Ressourcengruppe mit einer Active Directory-Umgebung (AD) bereitgestellt.

- Die Umgebung besteht aus einem Domänencontroller (DC) und Internetinformationsdienste-Webhost-VMs (IIS).

- Server, die sich nicht an denselben Speicherorten wie die BIG-IP-VM befinden, sind akzeptabel, wenn BIG-IP Rollen sieht, die zur Unterstützung eines Szenarios erforderlich sind.

- BIG-IP-VMs, die über eine VPN-Verbindung mit einer anderen Umgebung verbunden sind, werden unterstützt.

Wenn Sie nicht über die vorherigen Elemente zum Testen verfügen, können Sie eine AD-Domänenumgebung in Azure bereitstellen, indem Sie ein Skript aus Cloud Identity Lab verwenden. Sie können Beispieltestanwendungen programmgesteuert auf einem IIS-Webhost mithilfe einer skriptgesteuerten Automatisierung in DemoSuite bereitstellen.

Hinweis

Einige Schritte in diesem Tutorial können sich vom Layout im Microsoft Entra Admin Center unterscheiden.

Azure-Bereitstellung

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Sie können BIG-IP in verschiedenen Topologien bereitstellen. In diesem Leitfaden wird eine Bereitstellung mit einer Netzwerkschnittstelle (Network Interface Card, NIC) verwendet. Wenn Ihre BIG-IP-Bereitstellung jedoch mehrere Netzwerkschnittstellen für Hochverfügbarkeit, Netzwerktrennung oder mehr als 1 GB Durchsatz erfordert, sollten Sie die Verwendung der vorkompilierten ARM-Vorlagen (Azure Resource Manager) von F5 in Erwägung ziehen.

So stellen Sie BIG-IP VE über den Azure Marketplace bereit:

Melden Sie sich beim Microsoft Entra Admin Center mit einem Konto an, das über Berechtigungen zum Erstellen von VMs verfügt, z. B. Anwendungsadministrator.

Geben Sie im Suchfeld auf dem oberen Menüband marketplace ein.

Drücken Sie die EINGABETASTE.

Geben Sie F5 in den Marketplace-Filter ein.

Drücken Sie die EINGABETASTE.

Wählen Sie auf dem oberen Menüband + Hinzufügen aus.

Geben Sie für den Marketplace-Filter F5 ein.

Drücken Sie die EINGABETASTE.

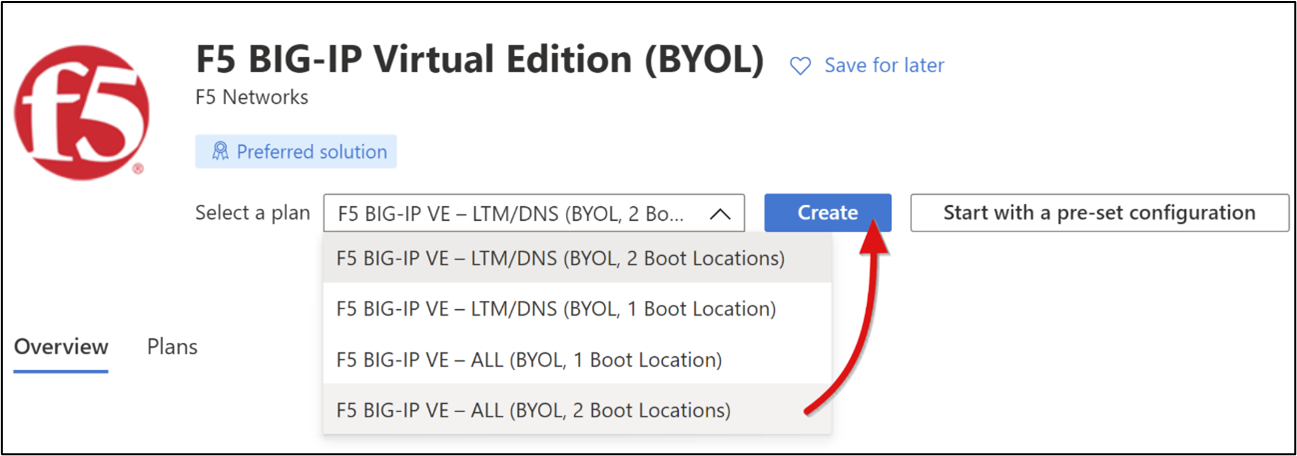

Wählen Sie F5 BIG-IP Virtual Edition (BYOL)>Softwareplan auswählen>F5 BIG-IP VE – ALL (BYOL, 2 Boot Locations) aus.

Klicken Sie auf Erstellen.

Für Grundlagen:

- Abonnement: Zielabonnement für die BIG-IP-VM-Bereitstellung

- Ressourcengruppe: Die Azure-Ressourcengruppe, in der die BIG-IP-VM bereitgestellt wird, oder erstellen Sie eine neue. Es handelt sich um Ihre Ressourcengruppe für Domänencontroller und IIS-VMs.

- Für Instanzdetails:

- VM-Name: Beispiel für BIG-IP-VM

- Region: Azure-Zielregion für die BIG-IP-VM

- Verfügbarkeitsoptionen: Aktivieren bei Verwendung eines virtuellen Computers in der Produktion

- Image: F5 BIG-IP VE – ALL (BYOL, 2 Boot Locations)

- Azure Spot-Instanz: Nein, aber aktivieren Sie sie bei Bedarf.

- Größe: Die minimale Spezifikation sollte 2 vCPUs und 8 GB Arbeitsspeicher sein.

- Für Administratorkonto:

- Authentifizierungstyp: Wählen Sie vorerst ein Kennwort aus, und wechseln Sie später zu einem Schlüsselpaar.

- Benutzername: Die Identität, die als lokales BIG-IP-Konto für den Zugriff auf die Verwaltungsschnittstellen erstellt wird. Beim Benutzernamen wird die Groß- und Kleinschreibung berücksichtigt.

- Kennwort: Sicherer Administratorzugriff mit einem sicheren Kennwort

- Regeln für eingehende Ports: Öffentliche Eingangsports, Keine.

- Klicken Sie auf Weiter: Datenträger. Übernehmen Sie die Standardwerte.

- Klicken Sie auf Weiter: Netzwerk.

- Für Netzwerk:

- Virtuelles Netzwerk: Verwenden Sie dasselbe Azure-VNET wie für Ihre DC- und IIS-VMs, oder erstellen Sie ein neues.

- Subnetz: Verwenden Sie dasselbe interne Azure-Subnetz wie für Ihre DC- und IIS-VMs, oder erstellen Sie ein neues.

- Öffentliche IP-Adresse: Keine

- NIC-Netzwerksicherheitsgruppe: Wählen Sie „Keine“ aus, wenn das ausgewählte Azure-Subnetz bereits einer Netzwerksicherheitsgruppe (NSG) zugeordnet ist. Wählen Sie andernfalls „Standard“ aus.

- Beschleunigter Netzwerkbetrieb: Aus

- Für Lastenausgleich: Lastenausgleich-VM, Keine.

- Wählen Sie Weiter: Verwaltung aus, und schließen Sie die Einstellungen ab:

- Detaillierte Überwachung: Aus

- Startdiagnose: Aktivieren Sie sie mit einem benutzerdefinierten Speicherkonto. Dieses Feature ermöglicht das Herstellen einer Verbindung mit der SSH-Schnittstelle (Secure Shell) von BIG-IP über die serielle Konsole im Microsoft Entra Admin Center. Wählen Sie ein verfügbares Azure Storage-Konto aus.

- Für Identität:

- Systemseitig zugewiesene verwaltete Identität: Aus

- Microsoft Entra ID: BIG-IP unterstützt diese Option nicht

- Für Automatisches Herunterfahren: Aktivieren, oder beim Testen können Sie festlegen, dass die BIG-IP-VM täglich heruntergefahren wird.

- Wählen Sie Weiter: Erweitert aus; übernehmen Sie die Standardwerte.

- Klicken Sie auf Weiter: Tags.

- Um Ihre BIG-IP-VM-Konfiguration zu überprüfen, wählen Sie Weiter: Überprüfen + erstellen aus.

- Klicken Sie auf Erstellen. Die Bereitstellung einer BIG-IP-VM dauert in der Regel 5 Minuten.

- Erweitern Sie nach Abschluss des Vorgangs das linke Menü im Microsoft Entra Admin Center.

- Wählen Sie Ressourcengruppen aus, und navigieren Sie zur BIG-IP-VM.

Hinweis

Wenn bei der VM-Erstellung ein Fehler auftritt, wählen Sie Zurück und Weiter aus.

Netzwerkkonfiguration

Beim Start der BIG-IP-VM wird der zugehörigen NIC vom DHCP-Dienst (Dynamic Host Configuration-Protokoll) des Azure-Subnetzes, mit dem sie verbunden ist, eine primäre private IP-Adresse bereitgestellt. BIG-IP Traffic Management Operating System (TMOS) verwendet die IP-Adresse für die Kommunikation mit:

- Hosts und Diensten

- Ausgehender Zugriff auf das öffentliche Internet

- Eingehendem Zugriff auf die Schnittstellen für die BIG-IP-Webkonfiguration und -SSH-Verwaltung

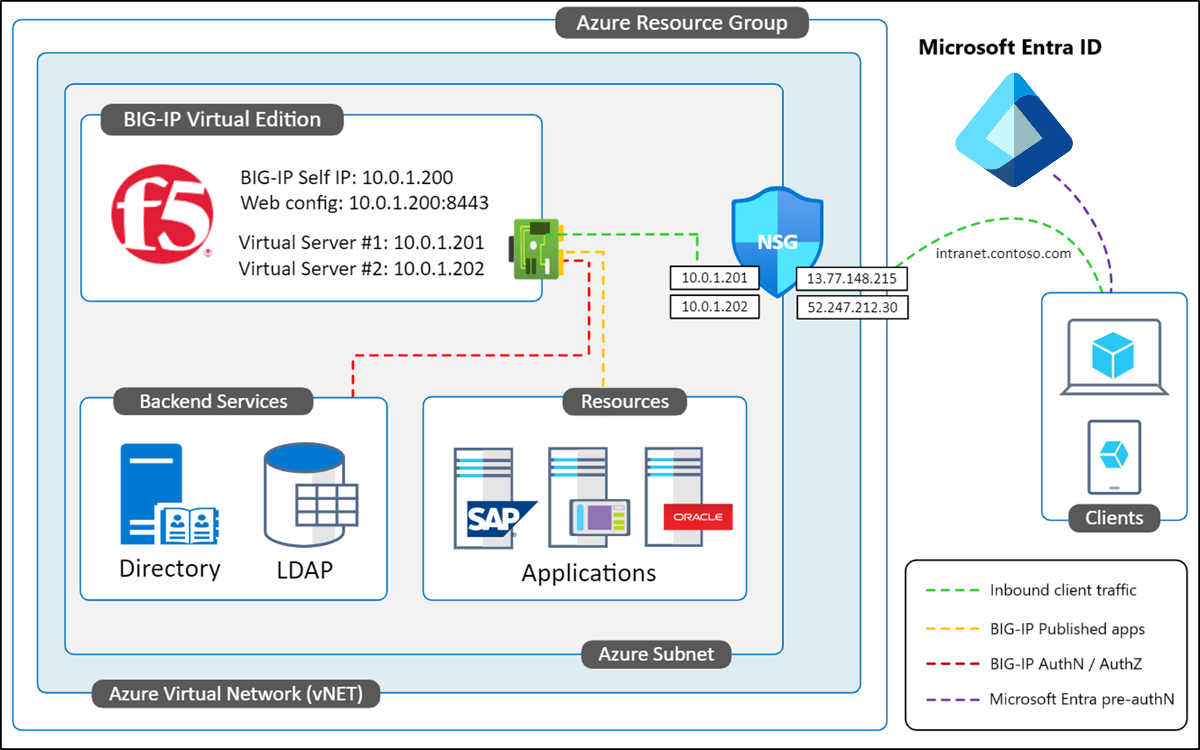

Verfügbarmachen der Verwaltungsschnittstellen für das Internet erhöht die Angriffsfläche von BIG-IP. Dieses Risiko ist der Grund, warum die primäre BIG-IP-IP-Adresse während der Bereitstellung nicht mit einer öffentlichen IP-Adresse bereitgestellt wurde. Stattdessen werden für die Veröffentlichung eine sekundäre interne IP-Adresse und eine zugehörige öffentliche IP-Adresse bereitgestellt. Durch diese 1:1-Zuordnung zwischen der öffentlichen IP-Adresse einer VM und der privaten IP-Adresse kann externer Datenverkehr an die VM weitergeleitet werden. Es ist allerdings eine Azure-NSG-Regel erforderlich, um den Datenverkehr auf die gleiche Weise wie bei einer Firewall zuzulassen.

Das folgende Diagramm zeigt eine NIC-Bereitstellung einer Instanz von BIG-IP VE in Azure, die mit einer primären IP-Adresse für allgemeine Vorgänge und Verwaltung konfiguriert ist. Es gibt eine separate IP-Adresse des virtuellen Servers für die Veröffentlichung von Diensten. Eine NSG-Regel ermöglicht die Weiterleitung von Remotedatenverkehr, der für intranet.contoso.com bestimmt ist, an die öffentliche IP-Adresse für den veröffentlichten Dienst, bevor er an den virtuellen BIG-IP-Server weitergeleitet wird.

Standardmäßig sind private und öffentliche IPs, die an Azure-VMs vergeben werden, dynamisch und können sich daher beim Neustart einer VM ändern. Vermeiden Sie Konnektivitätsprobleme, indem Sie die BIG-IP-Verwaltungs-IP-Adresse in statisch ändern. Führen Sie dieselbe Aktion für sekundäre IP-Adressen für die Veröffentlichung von Diensten aus.

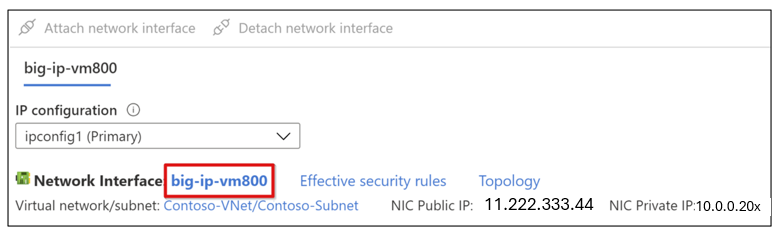

Wechseln Sie im Menü Ihrer BIG-IP-VM zu Einstellungen>Netzwerk.

Wählen Sie in der Netzwerkansicht den Link rechts neben Netzwerkschnittstelle aus.

Hinweis

VM-Namen werden während der Bereitstellung zufällig generiert.

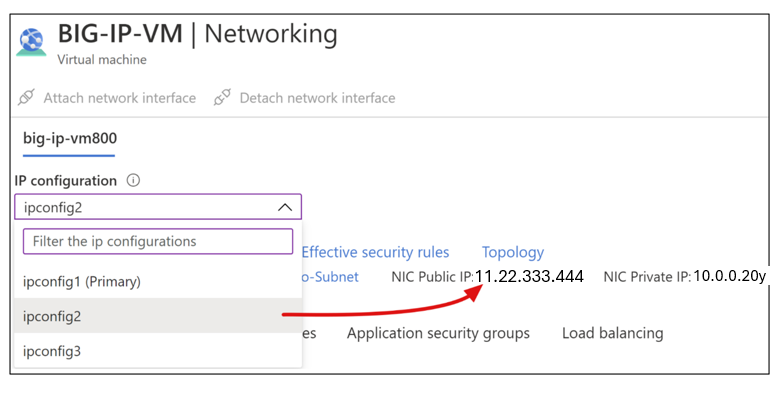

- Wählen Sie im linken Bereich IP-Konfigurationen aus.

- Wählen Sie die Zeile ipconfig1 aus.

- Legen Sie die Option IP-Zuweisung auf Statisch fest. Ändern Sie bei Bedarf die primäre IP-Adresse der BIG-IP-VM.

- Wählen Sie Speichern aus.

- Schließen Sie das Menü ipconfig1.

Hinweis

Verwenden Sie die primäre IP-Adresse, um eine Verbindung mit der BIG-IP-VM herzustellen und diese zu verwalten.

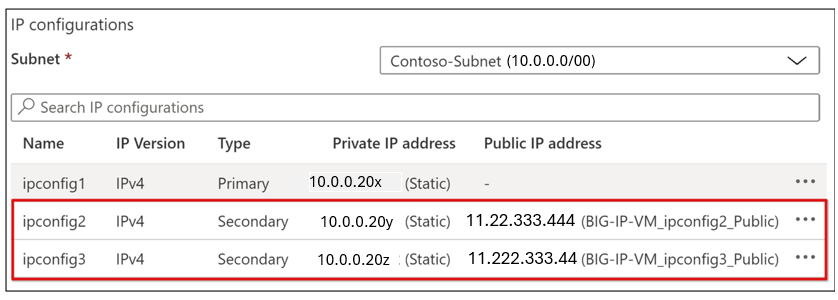

- Wählen Sie im oberen Menüband + Hinzufügen aus.

- Geben Sie einen sekundären Namen für die private IP-Adresse an, z. B. ipconfig2.

- Legen Sie die Option Zuteilung der Einstellungen für die private IP-Adresse auf Statisch fest. Die Angabe der nächsthöheren oder -niedrigeren IP-Adresse trägt dazu bei, die Ordnung beizubehalten.

- Legen Sie die öffentliche IP-Adresse auf Zuordnen fest.

- Klicken Sie auf Erstellen.

- Geben Sie einen Namen für die neue öffentliche IP-Adresse ein, z. B. „BIG-IP-VM_ipconfig2_Public“.

- Wenn Sie dazu aufgefordert werden, legen Sie die SKU auf Standard fest.

- Wenn Sie dazu aufgefordert werden, legen Sie die Ebene auf Global fest.

- Legen Sie die Option Zuweisung auf Statisch fest.

- Wählen Sie zweimal OK.

Ihre BIG-IP-VM ist bereit für:

- Primäre private IP-Adressen: Dediziert für die Verwaltung der BIG-IP-VM über das Hilfsprogramm für die Webkonfiguration und SSH. Sie wird vom BIG-IP-System als „Eigene IP-Adresse“ verwendet, wenn eine Verbindung mit den veröffentlichten Back-End-Diensten hergestellt wird. Sie stellt eine Verbindung mit externen Diensten bereit:

- Network Time Protocol (NTP)

- Active Directory (AD)

- Lightweight Directory Access-Protokoll (LDAP)

- Sekundäre private IP-Adresse: Wird verwendet, wenn ein virtueller BIG-IP APM-Server erstellt wird, um auf eingehende Anforderungen an veröffentlichte Dienste zu lauschen.

- Öffentliche IP: Über die zugewiesene sekundäre private IP-Adresse kann Clientdatenverkehr aus dem öffentlichen Internet an den virtuellen BIG-IP-Server für die veröffentlichten Dienste weitergeleitet werden.

Das Beispiel veranschaulicht die 1:1-Beziehung zwischen der öffentlichen und der privaten IP-Adresse einer VM. Eine Azure-VM-NIC verfügt über eine primäre IP-Adresse, und andere IP-Adressen sind sekundär.

Hinweis

Sie benötigen die Zuordnungen der sekundären IP-Adressen für das Veröffentlichen von BIG-IP-Diensten.

Zum Implementieren des sicheren Hybridzugriffs (SHA) mithilfe der BIG-IP Access Guided Configuration wiederholen Sie die Schritte zum Erstellen zusätzlicher Paare privater und öffentlicher IP-Adressen für Dienste, die Sie über BIG-IP APM veröffentlichen. Verwenden Sie denselben Ansatz für die Veröffentlichung von Diensten, die BIG-IP Advanced Configuration verwenden. Vermeiden Sie jedoch den Mehraufwand für eine öffentliche IP-Adresse, indem Sie eine SNI-Konfiguration (Server Name Indicator) verwenden: Ein virtueller BIG-IP-Server akzeptiert den empfangenen Clientdatenverkehr und sendet ihn an sein Ziel.

DNS-Konfiguration

Um Ihre veröffentlichten SHA-Dienste in die öffentlichen IP-Adressen Ihrer BIG-IP-VM aufzulösen, konfigurieren Sie DNS für Clients. In den folgenden Schritten wird davon ausgegangen, dass die DNS-Zone der öffentlichen Domäne, die für Ihre SHA-Dienste verwendet wird, in Azure verwaltet wird. Die DNS-Prinzipien für das Erstellen eines Locators gelten jedoch unabhängig davon, wo die DNS-Zone verwaltet wird.

Erweitern Sie das linke Menü des Portals.

Navigieren Sie mit der Option Ressourcengruppen zu Ihrer BIG-IP-VM.

Wechseln Sie im Menü der BIG-IP-VM zu Einstellungen>Netzwerk.

Wählen Sie in der Netzwerkansicht der BIG-IP-VMs in der Dropdownliste zur IP-Konfiguration die erste sekundäre IP-Adresse aus.

Wählen Sie den Link Öffentliche IP-Adresse der NIC aus.

Wählen Sie im linken Bereich unter dem Abschnitt Einstellungen die Option Konfiguration aus.

Das Menü der Eigenschaften der öffentlichen IP-Adresse und des DNS wird angezeigt.

Wählen Sie Aliaseintrag erstellen aus.

Wählen Sie im Dropdownmenü Ihre DNS-Zone aus. Wenn keine DNS-Zone vorhanden ist, kann sie außerhalb von Azure verwaltet werden, oder erstellen Sie eine für das Domänensuffix, um es in Microsoft Entra ID zu überprüfen.

So erstellen Sie den ersten DNS-Aliaseintrag:

- Abonnement: Dasselbe Abonnement wie für die BIG-IP-VM

- DNS-Zone: Die geltende DNS-Zone für das überprüfte Domänensuffix, das von Ihren veröffentlichten Websites verwendet wird, z. B. www.contoso.com.

- Name: Der angegebene Hostname wird in die öffentliche IP-Adresse aufgelöst, die der ausgewählten sekundären IP-Adresse zugeordnet ist. Definieren Sie DNS-zu-IP-Zuordnungen. Beispiel: „intranet.contoso.com“ zu 11.22.333.444

- TTL: 1

- TTL-Einheiten: Stunden

Klicken Sie auf Erstellen.

Behalten Sie die DNS-Namensbezeichnung (optional) bei.

Wählen Sie Speichern aus.

Schließen Sie das Menü „Öffentliche IP-Adresse“.

Hinweis

Um zusätzliche DNS-Einträge für die Dienste zu erstellen, die Sie mit BIG-IP Guided Configuration veröffentlichen möchten, wiederholen Sie die Schritte 1 bis 6.

Wenn DNS-Einträge vorhanden sind, können Sie Tools wie DNS Checker verwenden, um zu überprüfen, ob ein erstellter Eintrag erfolgreich an alle globalen öffentlichen DNS-Server verteilt wurde. Wenn Sie den DNS-Domänennamespace mit einem externen Anbieter wie GoDaddy verwalten, erstellen Sie Einträge mit den dort bereitgestellten DNS-Verwaltungsfunktionen.

Hinweis

Wenn Sie DNS-Einträge testen und häufig wechseln, können Sie eine lokale PC-Hostdatei verwenden: Wählen Sie Win + R aus. Geben Sie im Feld Ausführendrivers ein. Ein lokaler Hosteintrag stellt nur die DNS-Auflösung für den lokalen PC und nicht für andere Clients bereit.

Clientdatenverkehr

Standardmäßig sind Azure-VNETs (virtuelle Netzwerke) und die zugehörigen Subnetze private Netzwerke, die keinen Internetdatenverkehr empfangen können. Fügen Sie Ihre BIG-IP-VM-NIC der durch die NSG angegebenen Bereitstellung an. Damit externer Webdatenverkehr die BIG-IP-VM erreichen kann, definieren Sie eine eingehende NSG-Regel, um die Ports 443 (HTTPS) und 80 (HTTP) aus dem öffentlichen Internet zuzulassen.

- Wählen Sie im Hauptmenü Übersicht der BIG-IP-VM die Option Netzwerk aus.

- Wählen Sie Hinzufügen für eine Eingangsregel aus.

- Geben Sie NSG-Regeleigenschaften ein:

- Quelle: Beliebig

- Quellportbereiche: *|

- Ziel-IP-Adressen: Durch Trennzeichen getrennte Liste der sekundären privaten IP-Adressen der BIG-IP-VM

- Zielports: 80, 443

- Protokoll: TCP

- Aktion: Zulassen

- Priorität: Der niedrigste verfügbare Wert zwischen 100 und 4096

- Name: Ein aussagekräftiger Namen wie etwa

BIG-IP-VM_Web_Services_80_443

- Wählen Sie Hinzufügen.

- Schließen Sie das Menü Netzwerk.

HTTP- und HTTPS-Datenverkehr kann die sekundären Schnittstellen Ihrer BIG-IP-VMs erreichen. Das Zulassen von Port 80 ermöglicht der BIG-IP APM, Benutzer automatisch von HTTP zu HTTPS umzuleiten. Bearbeiten Sie diese Regel, um Ziel-IP-Adressen hinzuzufügen oder zu entfernen.

Verwalten von BIG-IP

Ein BIG-IP-System wird mit seiner Webkonfigurations-Benutzeroberfläche verwaltet. Greifen Sie mit Folgendem auf die Benutzeroberfläche zu:

- Einem Computer im internen BIG-IP-Netzwerk

- Einem mit dem internen Netzwerk der BIG-IP-VM verbundenen VPN-Client

- Veröffentlicht über Microsoft Entra-Anwendungsproxy

Hinweis

Wählen Sie eine der drei obigen Methoden aus, bevor Sie mit den verbleibenden Konfigurationen fortfahren. Falls erforderlich, stellen Sie auch eine direkte Verbindung mit der Webkonfiguration über das Internet her, indem Sie eine öffentliche IP-Adresse als primäre IP-Adresse von BIG-IP konfigurieren. Fügen Sie dann eine NSG-Regel hinzu, um Datenverkehr an diese primäre IP-Adresse über Port 8443 zuzulassen. Beschränken Sie die Quelle auf Ihre eigene vertrauenswürdige IP-Adresse. Andernfalls kann jeder eine Verbindung herstellen.

Bestätigen der Verbindung

Vergewissern Sie sich, dass Sie eine Verbindung mit der Webkonfiguration der BIG-IP-VM herstellen und sich mit den bei der VM-Bereitstellung angegebenen Anmeldeinformationen anmelden können:

- Wenn Sie eine Verbindung von einer VM im internen Netzwerk oder über VPN herstellen, stellen Sie eine direkte Verbindung mit der primären IP-Adresse von BIG-IP und dem Port für die Webkonfiguration her. Beispiel:

https://<BIG-IP-VM_Primary_IP:8443. Ihre Webbrowser-Eingabeaufforderung gibt möglicherweise an, dass die Verbindung unsicher ist. Ignorieren Sie die Eingabeaufforderung, bis BIG-IP konfiguriert ist. Wenn der Browser den Zugriff blockiert, löschen Sie seinen Cache, und wiederholen Sie den Vorgang. - Wenn Sie die Webkonfiguration über den Anwendungsproxy veröffentlicht haben, verwenden Sie die für den externen Zugriff auf die Webkonfiguration definierte URL. Fügen Sie den Port nicht an, z. B.

https://big-ip-vm.contoso.com. Definieren Sie die interne URL mithilfe des Ports für die Webkonfiguration, z. B.https://big-ip-vm.contoso.com:8443.

Hinweis

Sie können ein BIG-IP-System mit seiner SSH-Umgebung verwalten, die in der Regel für Befehlszeilenaufgaben (CLI) und den Zugriff auf Stammebene verwendet wird.

So stellen Sie eine Verbindung mit der CLI her:

- Azure Bastion-Dienst: Herstellen einer Verbindung mit VMs in einem VNET von einem beliebigen Standort aus

- SSH-Client, z. B. PowerShell, mit dem JIT-Ansatz (Just-In-Time)

- Serielle Konsole: Im Portal im VM-Menü, Abschnitt für Support und Problembehandlung. Dateiübertragungen werden dafür nicht unterstützt.

- Über das Internet: Konfigurieren Sie die primäre BIG-IP-IP-Adresse mit einer öffentlichen IP-Adresse. Fügen Sie eine NSG-Regel hinzu, um SSH-Datenverkehr zuzulassen. Schränken Sie Ihre vertrauenswürdige IP-Quelle ein.

BIG-IP-Lizenz

Bevor es für die Veröffentlichung von Diensten und SHA (sicherer Hybridzugriff) konfiguriert werden kann, muss ein BIG-IP-System aktiviert und mit dem APM-Modul bereitgestellt werden.

- Melden Sie sich bei der Webkonfiguration an.

- Wählen Sie auf der Seite Allgemeine Eigenschaften die Option Aktivieren aus.

- Geben Sie im Feld Basisregistrierungsschlüssel den von F5 bereitgestellten Schlüssel mit Beachtung der Groß-/Kleinschreibung ein.

- Behalten Sie die Festlegung der Aktivierungsmethode auf Automatisch bei.

- Klicken Sie auf Weiter.

- BIG-IP überprüft die Lizenz und zeigt den Endbenutzer-Lizenzvertrag (EULA) an.

- Wählen Sie Akzeptieren aus, und warten Sie auf den Abschluss der Aktivierung.

- Wählen Sie Weiter.

- Melden Sie sich unten auf der Seite „Lizenzzusammenfassung“ an.

- Klicken Sie auf Weiter.

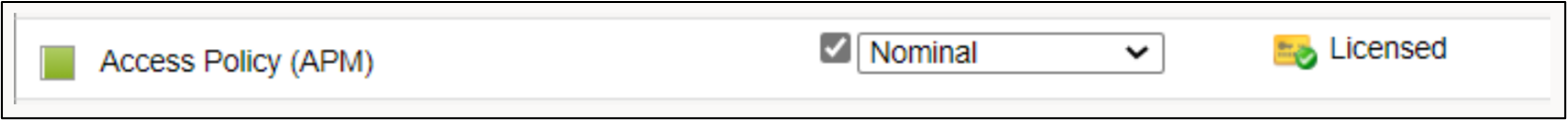

- Eine Liste der Module, die für SHA erforderlich sind, wird angezeigt.

Hinweis

Wenn die Liste nicht angezeigt wird, wechseln Sie auf der Hauptregisterkarte zuSystem>Ressourcenbereitstellung. Überprüfen Sie die Bereitstellungsspalte für die Zugriffsrichtlinie (APM):

- Klicken Sie auf Senden.

- Akzeptieren Sie die Warnung.

- Warten Sie, bis die Initialisierung abgeschlossen ist.

- Wählen Sie Weiter.

- Wählen Sie auf der Registerkarte Info die Option Setup-Hilfsprogramm ausführen aus.

Wichtig

Eine F5-Lizenz gilt für eine BIG-IP VE-Instanz. Informationen zum Migrieren einer Lizenz von einer Instanz zu einer anderen finden Sie im AskF5-Artikel K41458656: Reusing a BIG-IP VE license on a different BIG-IP VE system (Wiederverwenden einer BIG-IP VE-Lizenz auf einem anderen BIG-IP VE-System). Widerrufen Sie Ihre Testlizenz für die aktive Instanz, bevor Sie sie außer Kraft setzen. Andernfalls geht die Lizenz dauerhaft verloren.

Bereitstellen von BIG-IP

Der Verwaltungsdatenverkehr von und zur BIG-IP-Webkonfiguration muss unbedingt geschützt werden. Um den Webkonfigurationskanal vor einer Kompromittierung zu schützen, konfigurieren Sie ein Geräteverwaltungszertifikat.

Wechseln Sie auf der Navigationsleiste auf der linken Seite zu System>Zertifikatverwaltung>Datenverkehrszertifikate verwalten>SSL-Zertifikatliste>Importieren.

Wählen Sie in der Dropdownliste Importtyp die Option PKCS 12 (IIS) und dann Datei auswählen aus.

Suchen Sie ein SSL-Webzertifikat mit einem Antragstellernamen oder SAN, das den FQDN abdeckt, den Sie später der BIG-IP-VM zuweisen.

Geben Sie das Zertifikatkennwort an.

Wählen Sie Importieren aus.

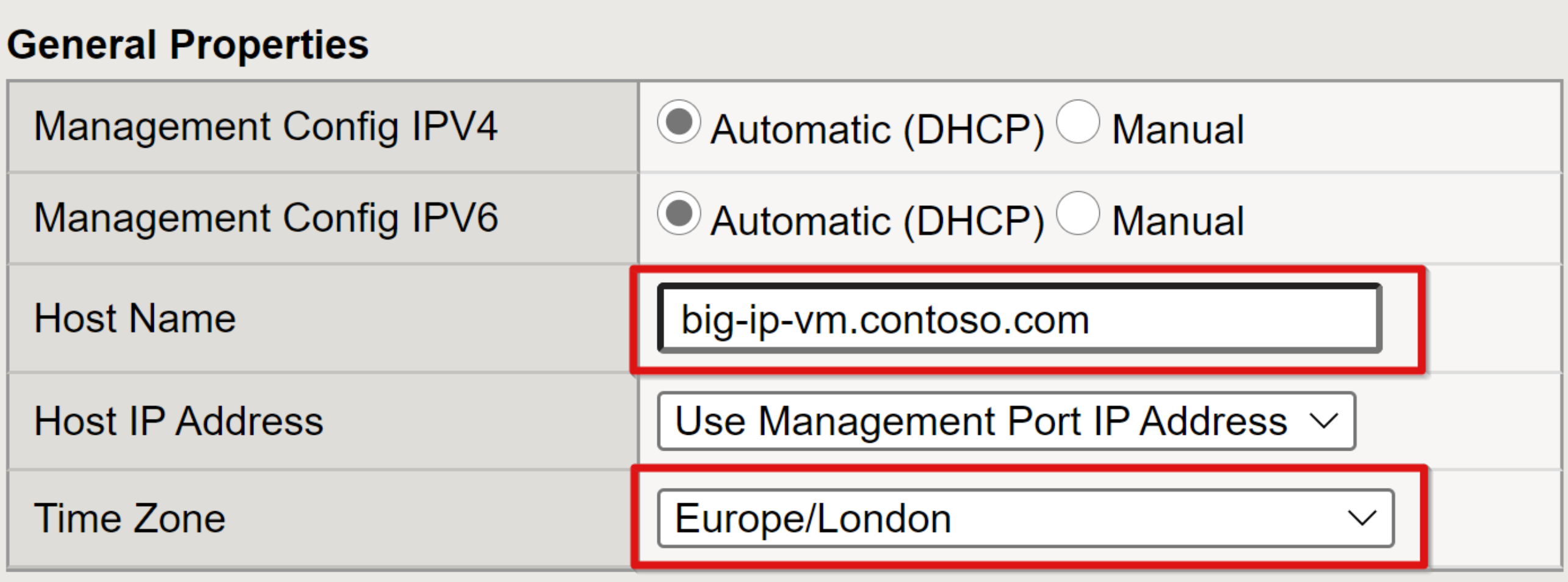

Wechseln Sie auf der linken Navigationsleiste zu System>Plattform.

Geben Sie unter „Allgemeine Eigenschaften“ einen qualifizierten Hostnamen und eine Umgebungszeitzone ein.

Wählen Sie Aktualisieren aus.

Wechseln Sie auf der linken Navigationsleiste zu System>Konfiguration>Gerät>NTP.

Geben Sie eine NTP-Quelle an.

Wählen Sie Hinzufügen.

Wählen Sie Aktualisieren aus. Zum Beispiel,

time.windows.com

Sie benötigen einen DNS-Eintrag, um den in den vorherigen Schritten angegebenen FQDN von BIG-IPs in seine primäre private IP-Adresse aufzulösen. Fügen Sie dem internen DNS Ihrer Umgebung oder einer PC-Localhost-Datei einen Eintrag hinzu, um eine Verbindung mit der BIG-IP-Webkonfiguration herzustellen. Wenn Sie eine Verbindung mit der Webkonfiguration herstellen, wird die Browserwarnung weder mit dem Anwendungsproxy noch einem anderen Reverseproxy angezeigt.

SSL-Profil

Als Reverseproxy ist ein BIG-IP-System ein einfacher Weiterleitungsdienst, der auch als transparenter Proxy bezeichnet wird. Es kann aber auch als vollständiger Proxy eingesetzt werden, der am Austausch zwischen den Clients und Servern teilnimmt. Ein vollständiger Proxy richtet zwei Verbindungen ein: eine Front-End-TCP-Clientverbindung und eine Back-End-TCP-Serververbindung mit einer flexiblen Lücke in der Mitte. Clients stellen auf der einen Seite eine Verbindung mit dem Proxylistener her, einem virtuellen Server, und der Proxy stellt eine weitere unabhängige Verbindung mit dem Back-End-Server her. Die Konfiguration ist auf beiden Seiten bidirektional. In diesem vollständigen Proxymodus kann das F5 BIG-IP-System Datenverkehr untersuchen und mit Anforderungen und Antworten interagieren. Dies ist für Funktionen wie Lastenausgleich und die Optimierung der Webleistung sowie erweiterte Dienste zur Datenverkehrsverwaltung notwendig, etwa Sicherheit auf Anwendungsebene, Webbeschleunigung, Seitenrouting und sicherer Remotezugriff. Wenn Sie SSL-basierte Dienste veröffentlichen, wickeln BIG-IP SSL-Profile das Entschlüsseln und Verschlüsseln von Datenverkehr zwischen Clients und Back-End-Diensten ab.

Es gibt zwei Profiltypen:

- Client-SSL: Das Erstellen dieses Profils ist die gebräuchlichste Methode zum Einrichten eines BIG-IP-Systems zum Veröffentlichen interner Dienste mit SSL. Bei einem Client-SSL-Profil entschlüsselt das BIG-IP-System eingehende Clientanforderungen, bevor es sie an einen Downstreamdienst sendet. Ausgehende Back-End-Antworten werden verschlüsselt und dann an Clients gesendet.

- Server-SSL: Bei Back-End-Diensten, die mit HTTPS konfiguriert sind, können Sie BIG-IP auch für die Verwendung eines Server-SSL-Profils konfigurieren. Mit diesem Profil verschlüsselt BIG-IP die Clientanforderung erneut und sendet sie dann an den Ziel-Back-End-Dienst. Wenn der Server eine verschlüsselte Antwort zurückgibt, entschlüsselt das BIG-IP-System die Antwort, verschlüsselt sie erneut, und sendet sie über das konfigurierte Client-SSL-Profil an den Client.

Damit BIG-IP vorkonfiguriert und für SHA-Szenarien bereit ist, stellen Sie Client- und Server-SSL-Profile bereit.

Wechseln Sie auf der Navigationsleiste auf der linken Seite zu System>Zertifikatverwaltung>Datenverkehrszertifikate verwalten>SSL-Zertifikatliste>Importieren.

Wählen Sie in der Dropdownliste Importtyp die Option PKCS 12 (IIS) aus.

Geben Sie für das importierte Zertifikat einen Namen wie z. B.

ContosoWildcardCertein.Wählen Sie Datei auswählen aus.

Navigieren Sie zum SSL-Webzertifikat mit einem Antragstellernamen, der dem Domänensuffix für veröffentlichte Dienste entspricht.

Geben Sie für das importierte Zertifikat das Kennwort an.

Wählen Sie Importieren aus.

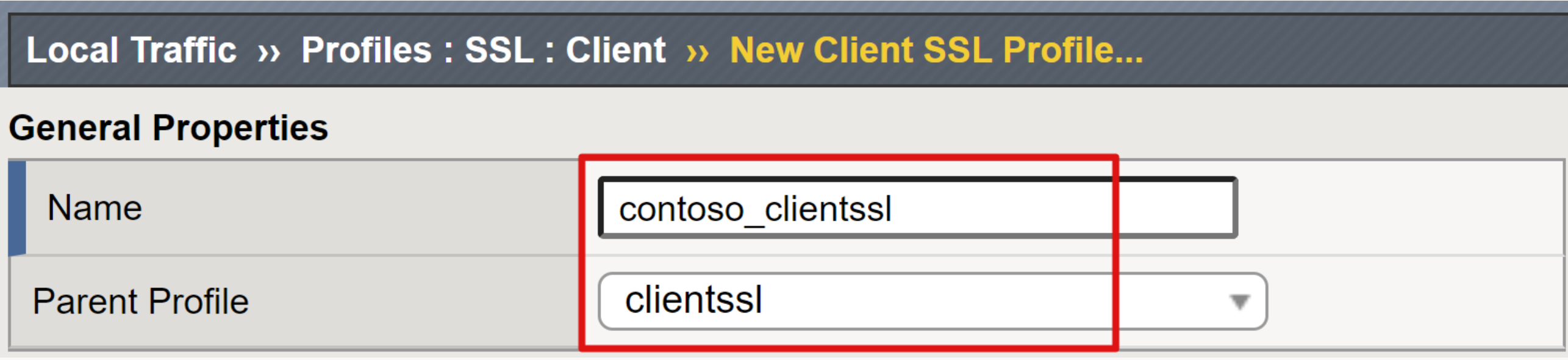

Navigieren Sie in der linken Navigationsleiste zu Lokaler Datenverkehr>Profile>SSL>Client.

Klicken Sie auf Erstellen.

Geben Sie auf der Seite Neues Client-SSL-Profil einen eindeutigen Namen für die Anzeige ein.

Stellen Sie sicher, dass das übergeordnete Profil auf clientssl festgelegt ist.

Aktivieren Sie in der Zeile Zertifikatschlüsselkette das Kontrollkästchen ganz rechts.

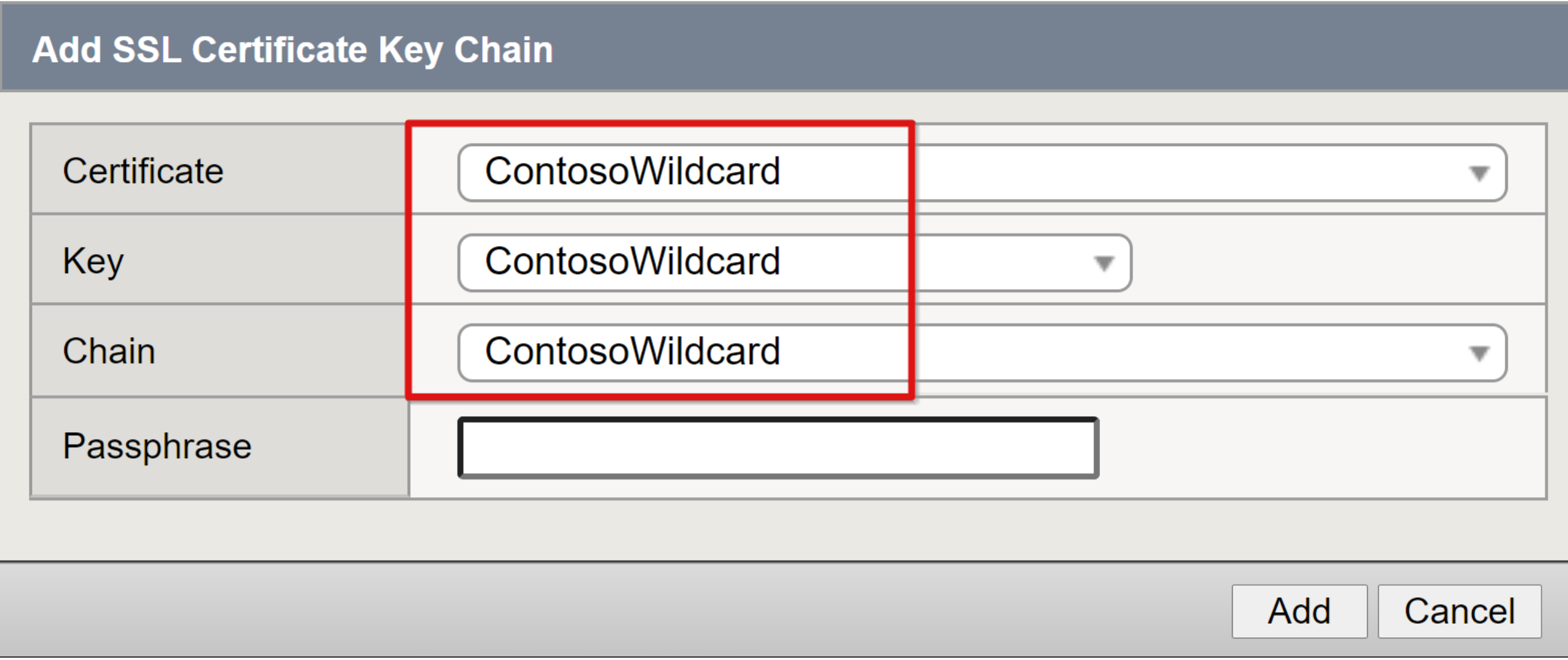

Wählen Sie Hinzufügen.

Wählen Sie in den drei Dropdownlisten Zertifikat, Schlüssel und Kette das Platzhalterzertifikat aus, das Sie ohne Passphrase importiert haben.

Wählen Sie Hinzufügen.

Wählen Sie Finished (Fertig) aus.

Wiederholen Sie die Schritte, um ein SSL-Serverzertifikatprofil zu erstellen.

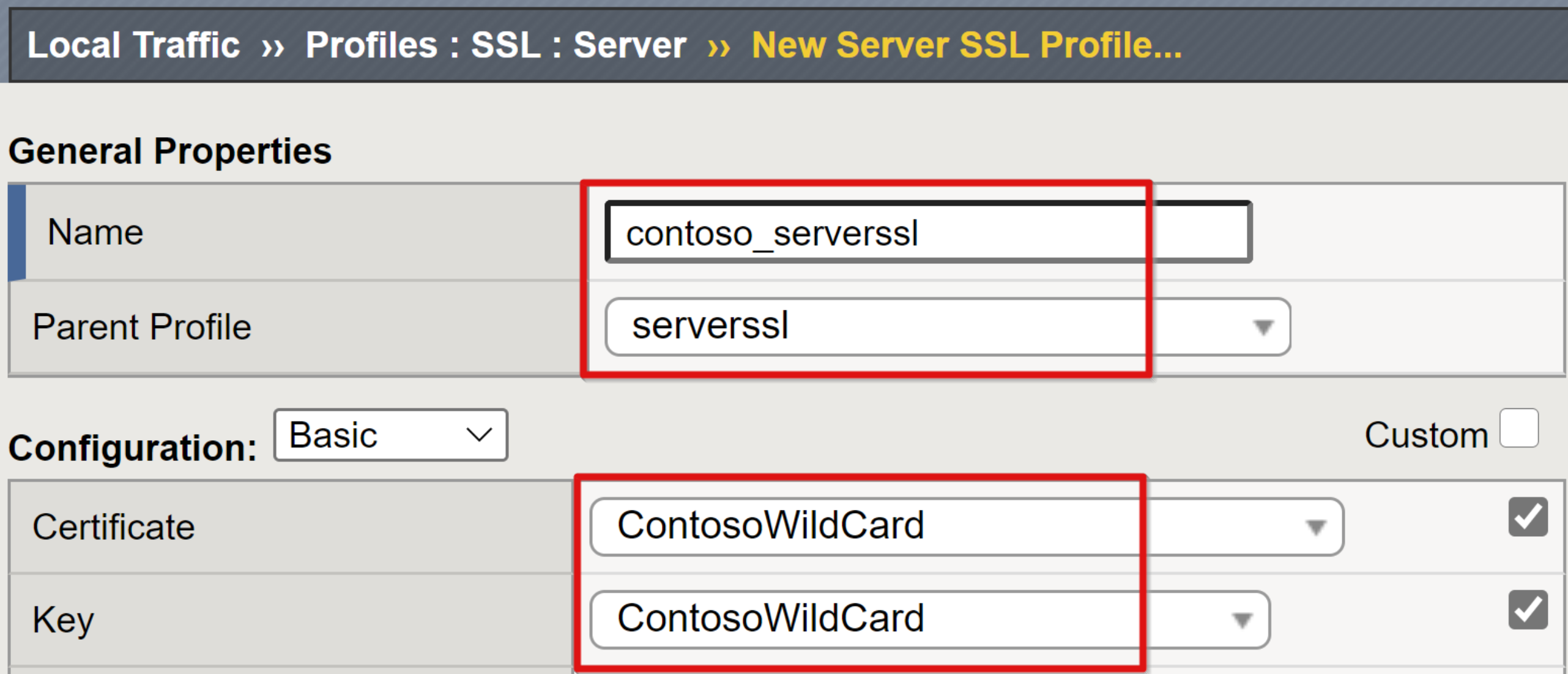

Wählen Sie auf dem oberen Menüband SSL>Server>Create (Erstellen) aus.

Geben Sie auf der Seite Neues Server-SSL-Profil einen eindeutigen Namen für die Anzeige ein.

Stellen Sie sicher, dass das übergeordnete Profil auf serverssl festgelegt ist.

Aktivieren Sie für die Zeilen Zertifikat und Schlüssel das Kontrollkästchen ganz rechts.

Wählen Sie in den Dropdownlisten Zertifikat und Schlüssel Ihr importiertes Zertifikat aus.

Wählen Sie Finished (Fertig) aus.

Hinweis

Wenn kein SSL-Zertifikat abgerufen werden kann, verwenden Sie die integrierten, selbstsignierten Server- und Client-SSL-Zertifikate von BIG-IP. Im Browser wird ein Zertifikatfehler angezeigt.

Suchen der Ressource

Um eine BIG-IP-Instanz für SHA vorzubereiten, suchen Sie die Ressourcen, die sie veröffentlicht, und den Verzeichnisdienst, auf den sie für SSO angewiesen ist. Eine BIG-IP-Instanz verfügt über zwei Quellen für die Namensauflösung, beginnend mit der Datei „local/.../hosts“. Wenn kein Eintrag gefunden wird, verwendet das BIG-IP-System den DNS-Dienst, mit dem es konfiguriert wurde. Die Methode mit der Datei „hosts“ ist nicht für APM-Knoten und -Pools geeignet, die einen FQDN verwenden.

- Wechseln Sie in der Webkonfiguration zu System>Konfiguration>Gerät >DNS.

- Geben Sie in der Liste der DNS-Lookupserver die IP-Adresse des DNS-Servers Ihrer Umgebung ein.

- Wählen Sie Hinzufügen.

- Wählen Sie Aktualisieren aus.

Ein optionaler Schritt ist eine LDAP-Konfiguration zum Authentifizieren von BIG-IP-Systemadministratoren bei Active Directory, anstatt lokale BIG-IP-Konten zu verwalten.

Aktualisieren von BIG-IP

Weitere updatebezogene Anleitungen finden Sie in der folgenden Liste. Updateanweisungen folgen.

- So überprüfen Sie die TMOS-Version (Traffic Management Operating System):

- Zeigen Sie oben links auf der Hauptseite mit dem Cursor auf den BIG-IP-Hostnamen.

- Führen Sie v15.x und höher aus. Siehe F5-Download. Anmeldung erforderlich.

- Informationen zum Aktualisieren des Haupt-TMOS finden Sie im F5-Artikel K34745165: Managing software images on the BIG-IP system (Verwalten von Softwareimages auf dem BIG-IP-System).

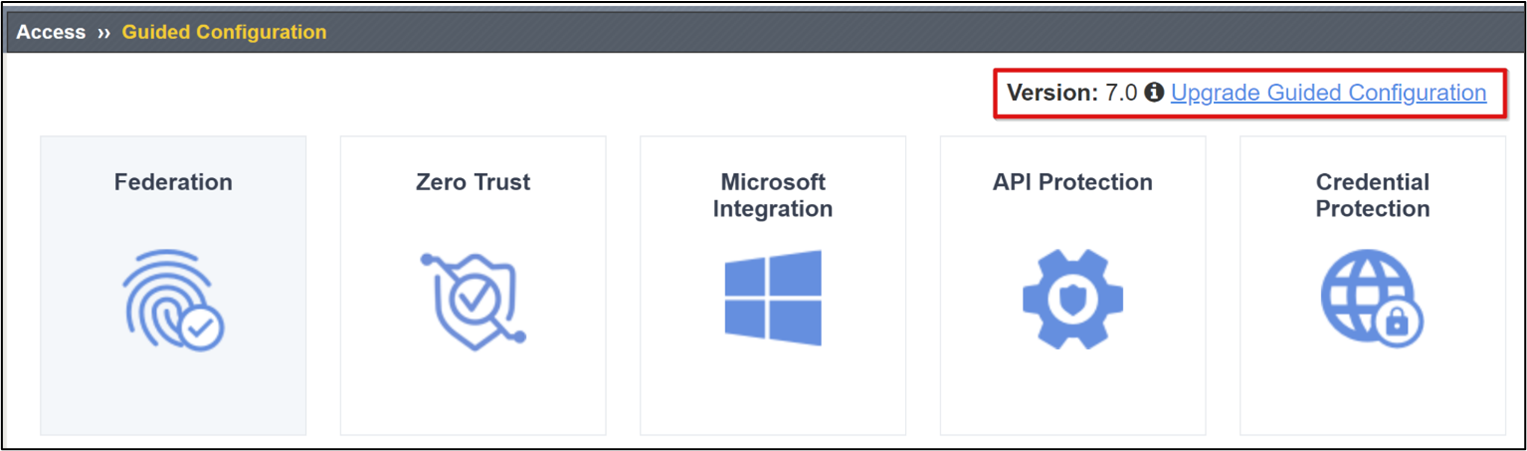

- Wenn Sie das Haupt-TMOS nicht aktualisieren können, können Sie die interaktive Konfiguration aktualisieren. Führen Sie die folgenden Schritte aus:

- Lesen Sie auch den szenariobasierten Leitfaden.

Wechseln Sie in der BIG-IP-Webkonfiguration auf der Hauptregisterkarte zu Zugriff>Interaktive Konfiguration.

Wählen Sie auf der Seite Interaktive Konfiguration die Option Interaktive Konfiguration upgraden aus.

Wählen Sie im Dialogfeld Interaktive Konfiguration aktualisieren die Option Datei auswählen aus.

Wählen Sie Hochladen und installieren aus.

Warten Sie, bis die Aktualisierung beendet ist.

Wählen Sie Weiter.

Sichern von BIG-IP

Wenn das BIG-IP-System bereitgestellt wird, sollten Sie eine vollständige Konfigurationssicherung durchführen.

- Wechseln Sie zu System>Archive>Erstellen.

- Geben Sie einen eindeutigen Dateinamen an.

- Aktivieren Sie die Verschlüsselung mit einer Passphrase.

- Legen Sie die Option Private Schlüssel auf Einschließen fest, damit die Geräte- und SSL-Zertifikate gesichert werden.

- Wählen Sie Finished (Fertig) aus.

- Warten Sie, bis der Prozess abgeschlossen ist.

- Es wird eine Meldung mit Ergebnissen angezeigt.

- Klicken Sie auf OK.

- Wählen Sie den Sicherungslink aus.

- Speichern Sie das UCS-Archiv (User Configuration Set, Benutzerkonfigurationssatz) lokal.

- Wählen Sie Herunterladen aus.

Sie können mithilfe von Azure-Momentaufnahmen eine Sicherung des gesamten Systemdatenträgers erstellen. Dieses Tool ermöglicht Tests zwischen TMOS-Versionen oder das Rollback zu einem neuen System.

# Install modules

Install-module Az

Install-module AzureVMSnapshots

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Create Snapshot

New-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>'

#List Snapshots

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>'

#Get-AzVmSnapshot -ResourceGroupName ‘<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot -RemoveOriginalDisk

Wiederherstellen von BIG-IP

Das Wiederherstellen einer BIG-IP-Instanz ähnelt dem Sicherungsprozess und kann zum Migrieren von Konfigurationen zwischen BIG-IP-VMs verwendet werden. Bestätigen Sie vor dem Importieren einer Sicherung die unterstützten Upgradepfade.

- Wechseln Sie zu System>Archive.

- Wählen Sie einen Sicherungslink aus, oder .

- Wählen Sie „Hochladen“ aus, und navigieren Sie zu einem gespeicherten UCS-Archiv, das nicht in der Liste enthalten ist.

- Geben Sie die Sicherungspassphrase an.

- Wählen Sie Wiederherstellen aus.

# Authenticate to Azure

Connect-azAccount

# Set subscription by Id

Set-AzContext -SubscriptionId ‘<Azure_Subscription_ID>’

#Restore Snapshot

Get-AzVmSnapshot -ResourceGroupName '<E.g.contoso-RG>' -VmName '<E.g.BIG-IP-VM>' | Restore-AzVmSnapshot

Hinweis

Derzeit kann das Cmdlet AzVmSnapshot die neueste Momentaufnahme basierend auf dem Datum wiederherstellen. Momentaufnahmen werden im Stamm der VM-Ressourcengruppe gespeichert. Durch das Wiederherstellen von Momentaufnahmen wird eine Azure-VM neu gestartet, sodass ein optimales Timing für die Aufgabe gewährleistet ist.

Ressourcen

- Zurücksetzen des BIG-IP VE-Kennworts in Azure

- Zurücksetzen des Kennworts ohne das Portal

- Ändern der für die BIG-IP VE-Verwaltung verwendeten NIC

- Informationen zu Routen in einer einzelnen NIC-Konfiguration

- Microsoft Azure: Waagent

Nächste Schritte

Wählen Sie ein Bereitstellungsszenario aus, und starten Sie die Implementierung.