Darstellen von AD FS-Sicherheitsrichtlinien in Microsoft Entra ID: Zuordnungen und Beispiele

In diesem Artikel erfahren Sie, wie Sie Regeln für Autorisierung und Multi-Faktor-Authentifizierung von AD FS zu Microsoft Entra ID zuordnen, wenn Sie Ihre App-Authentifizierung verschieben. Erfahren Sie, wie Sie die Sicherheitsanforderungen Ihres App-Besitzers erfüllen und gleichzeitig den App-Migrationsprozess mit Zuordnungen für jede Regel vereinfachen.

Wenn Sie Ihre App-Authentifizierung in Microsoft Entra ID verschieben, erstellen Sie Zuordnungen von vorhandenen Sicherheitsrichtlinien zu den entsprechenden oder alternativen Varianten, die in Microsoft Entra ID verfügbar sind. Wenn Sie sicherstellen, dass diese Zuordnungen ausgeführt werden können, während die von den App-Besitzern benötigten Sicherheitsstandards erfüllt werden, wird der Rest der App-Migration vereinfacht.

Für jedes Regelbeispiel wird hier gezeigt, wie die Regel in AD FS und dem äquivalenten Code der AD FS-Regelsprache lautet und wie sie in Microsoft Entra ID zugeordnet wird.

Zuordnungsautorisierungsregeln

Im Folgenden finden Sie Beispiele für verschiedene Typen von Autorisierungsregeln in AD FS und deren Zuordnung zu Microsoft Entra ID.

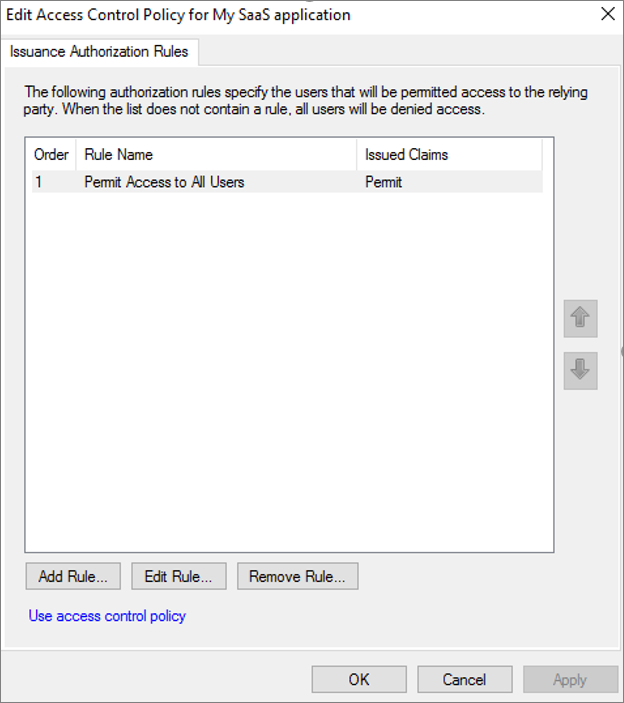

Beispiel 1: Allen Benutzern Zugriff gewähren

Allen Benutzern in AD FS Zugriff gewähren:

Dies entspricht Microsoft Entra ID auf eine der folgenden Arten:

Legen Sie Zuweisung erforderlich? auf Nein fest.

Hinweis

Wenn Zuweisung erforderlich auf Ja festgelegt wird, müssen Benutzer der Anwendung zugewiesen sein, um Zugriff zu erhalten. Wenn diese Einstellung auf Nein festgelegt ist, haben alle Benutzer Zugriff. Mit dieser Option wird nicht gesteuert, was Benutzern auf der Benutzeroberfläche Meine Apps angezeigt wird.

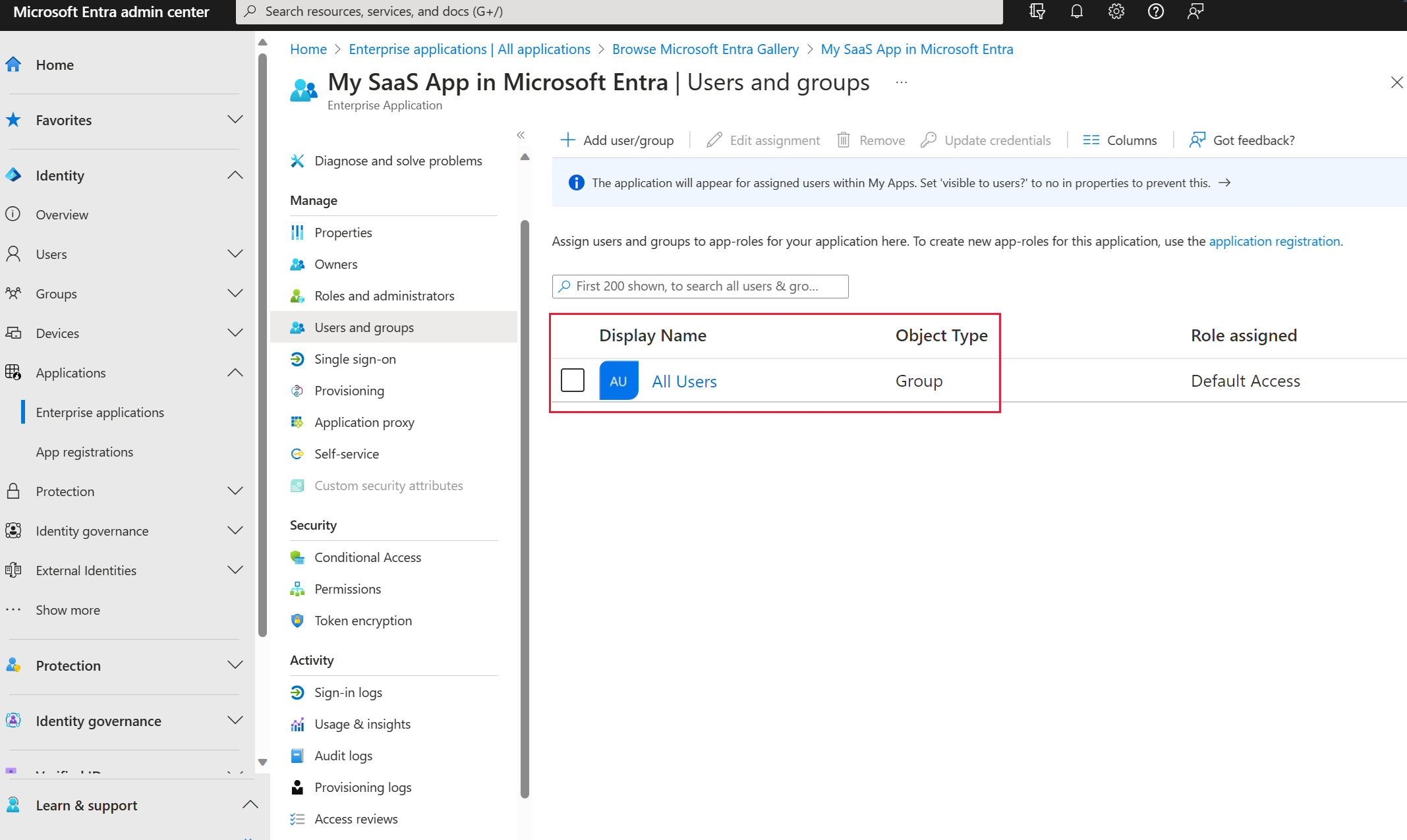

Weisen Sie Ihre Anwendung in der Registerkarte Benutzer und Gruppen der automatischen Gruppe Alle Benutzer zu. Sie müssen dynamischen Gruppen in Ihrem Microsoft Entra-Mandanten aktivieren, damit die Standardgruppe Alle Benutzer verfügbar ist.

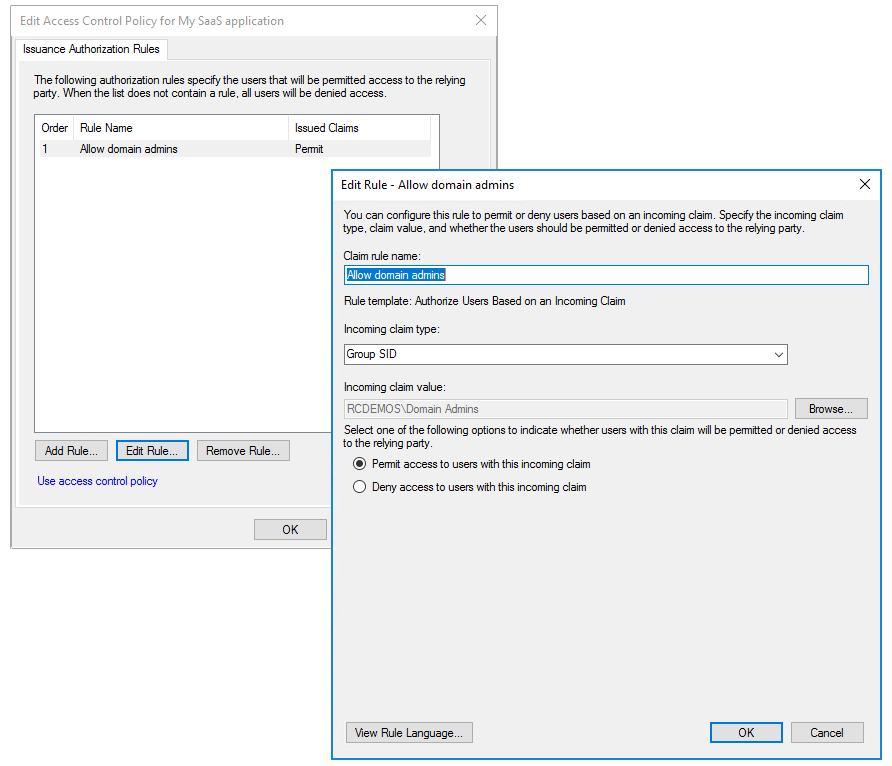

Beispiel 2: Explizites Zulassen einer Gruppe

Explizite Gruppenautorisierung in AD FS:

So ordnen Sie diese Regel Microsoft Entra ID zu:

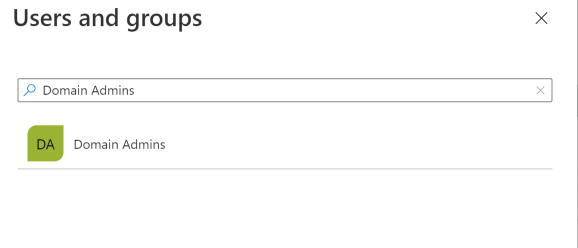

Erstellen Sie im Microsoft Entra Admin Center eine Benutzergruppe, die der Benutzergruppe aus AD FS entspricht.

Zuweisen von App-Berechtigungen zur Gruppe:

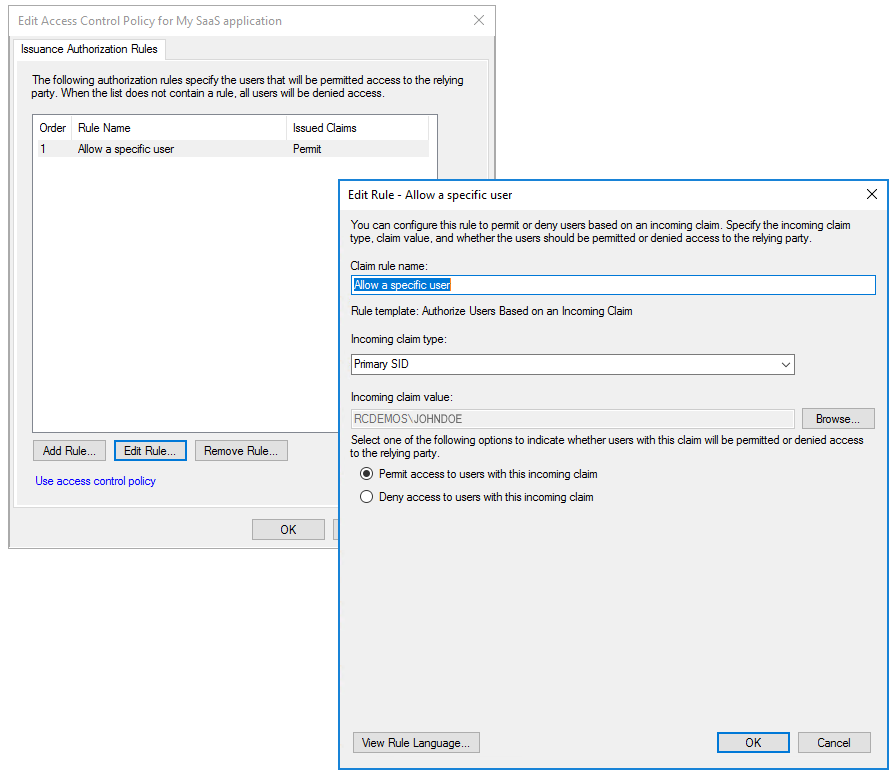

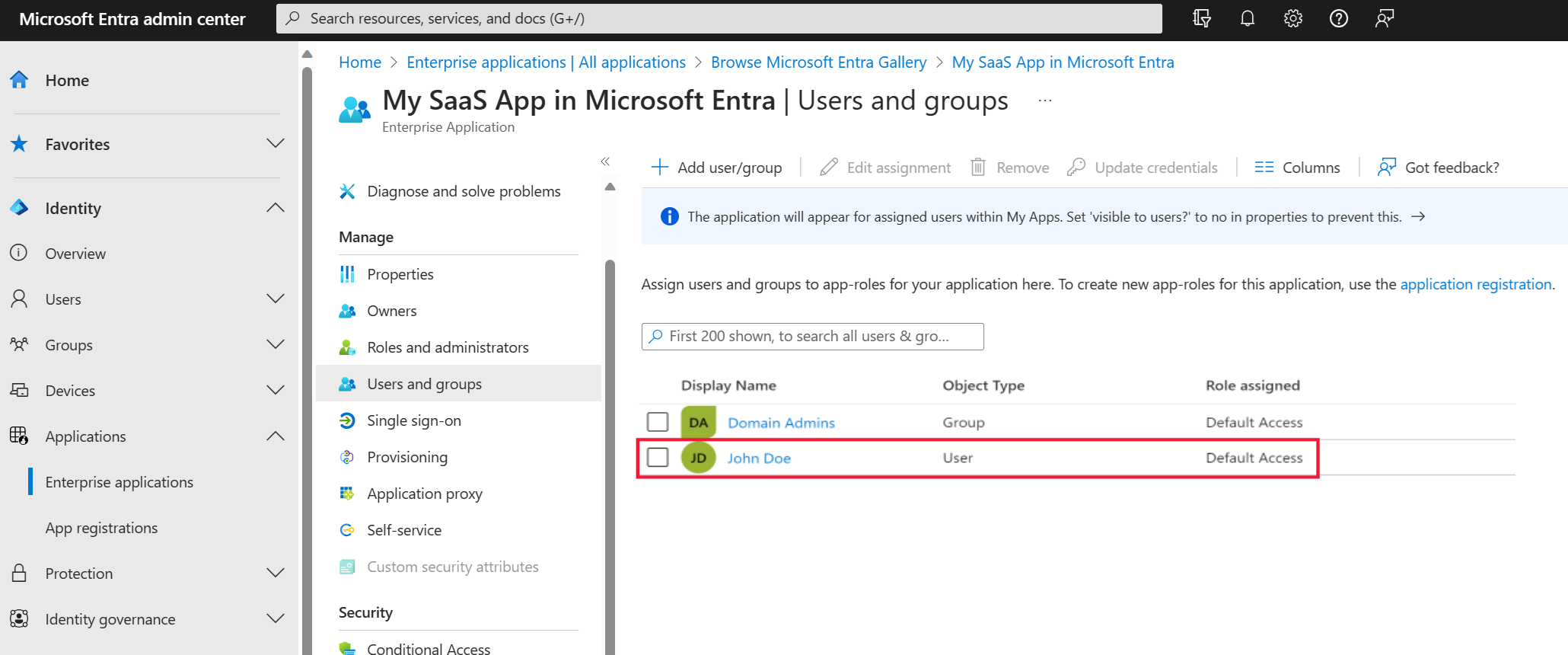

Beispiel 3: Autorisieren eines bestimmten Benutzers

Explizite Benutzerautorisierung in AD FS:

So ordnen Sie diese Regel Microsoft Entra ID zu:

Fügen Sie der App im Microsoft Entra Admin Center auf der App-Registerkarte „Zuweisung hinzufügen“ eine*n Benutzer*in hinzu, wie im Folgenden gezeigt:

Zuordnen von Regeln für die mehrstufige Authentifizierung

Eine lokale Bereitstellung der mehrstufigen Authentifizierung (Multifactor Authentication, MFA) und AD FS funktioniert nach der Migration weiterhin, da Sie über einen Verbund mit AD FS verfügen. Berücksichtigen Sie jedoch die Migration zu den integrierten MFA-Funktionen von Azure, die in Microsoft Entra-Richtlinien für bedingten Zugriff enthalten sind.

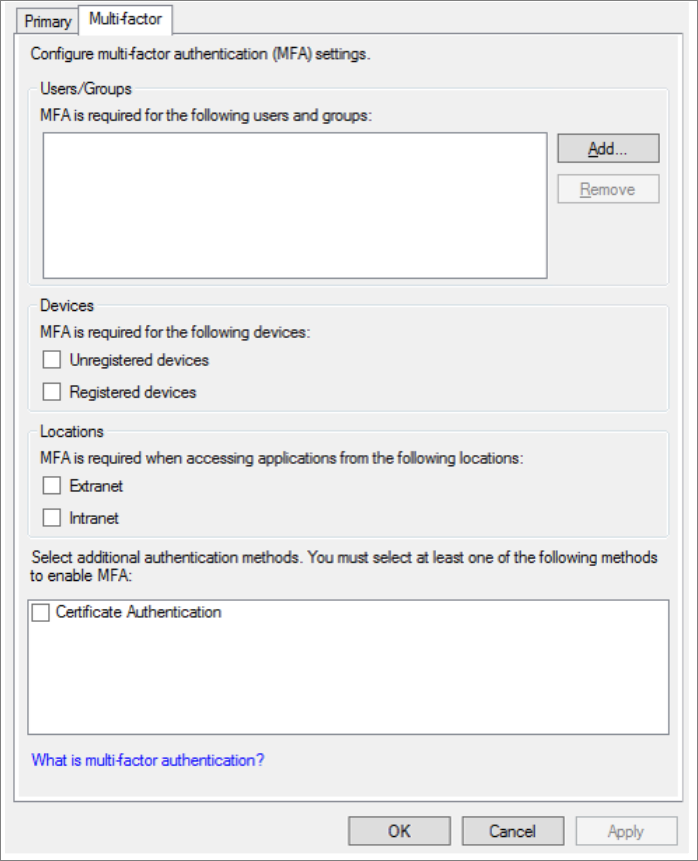

Im Folgenden finden Sie Beispiele für Typen von MFA-Regeln in AD FS und deren Zuordnung zu Microsoft Entra ID basierend auf unterschiedlichen Bedingungen.

MFA-Regeleinstellungen in AD FS:

Beispiel 1: Erzwingen der MFA basierend auf Benutzern/Gruppen

Beim Selektor „Benutzer und Gruppen“ handelt es sich um eine Regel, mit der Sie die MFA auf Gruppen- oder Benutzerbasis (Gruppen-SID bzw. primäre SID) erzwingen können. Abgesehen von den Zuweisungen für „Benutzer und Gruppen“ fungieren alle anderen Kontrollkästchen auf der MFA-Konfigurationsbenutzeroberfläche in AD FS als zusätzliche Regeln, die nach der Durchsetzung der Regel „Benutzer und Gruppen“ ausgewertet werden.

Allgemeine Richtlinie für bedingten Zugriff: Erfordern der MFA für alle Benutzenden

Beispiel 2: Erzwingen der MFA für nicht registrierte Geräte

Angeben von MFA-Regeln für nicht registrierte Geräte in Microsoft Entra:

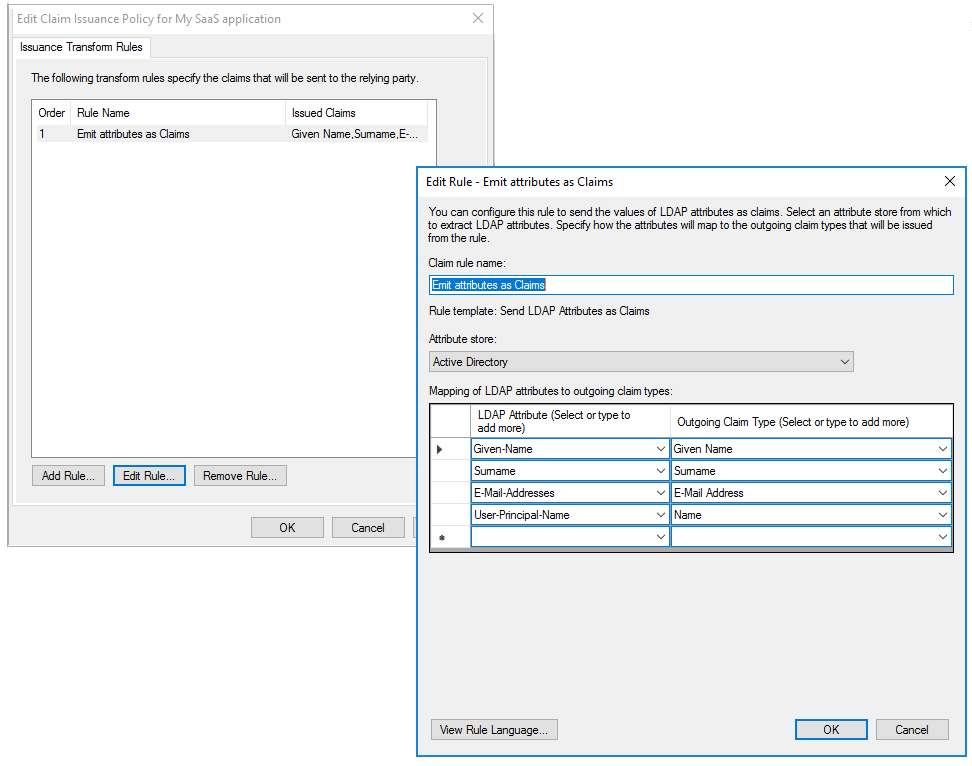

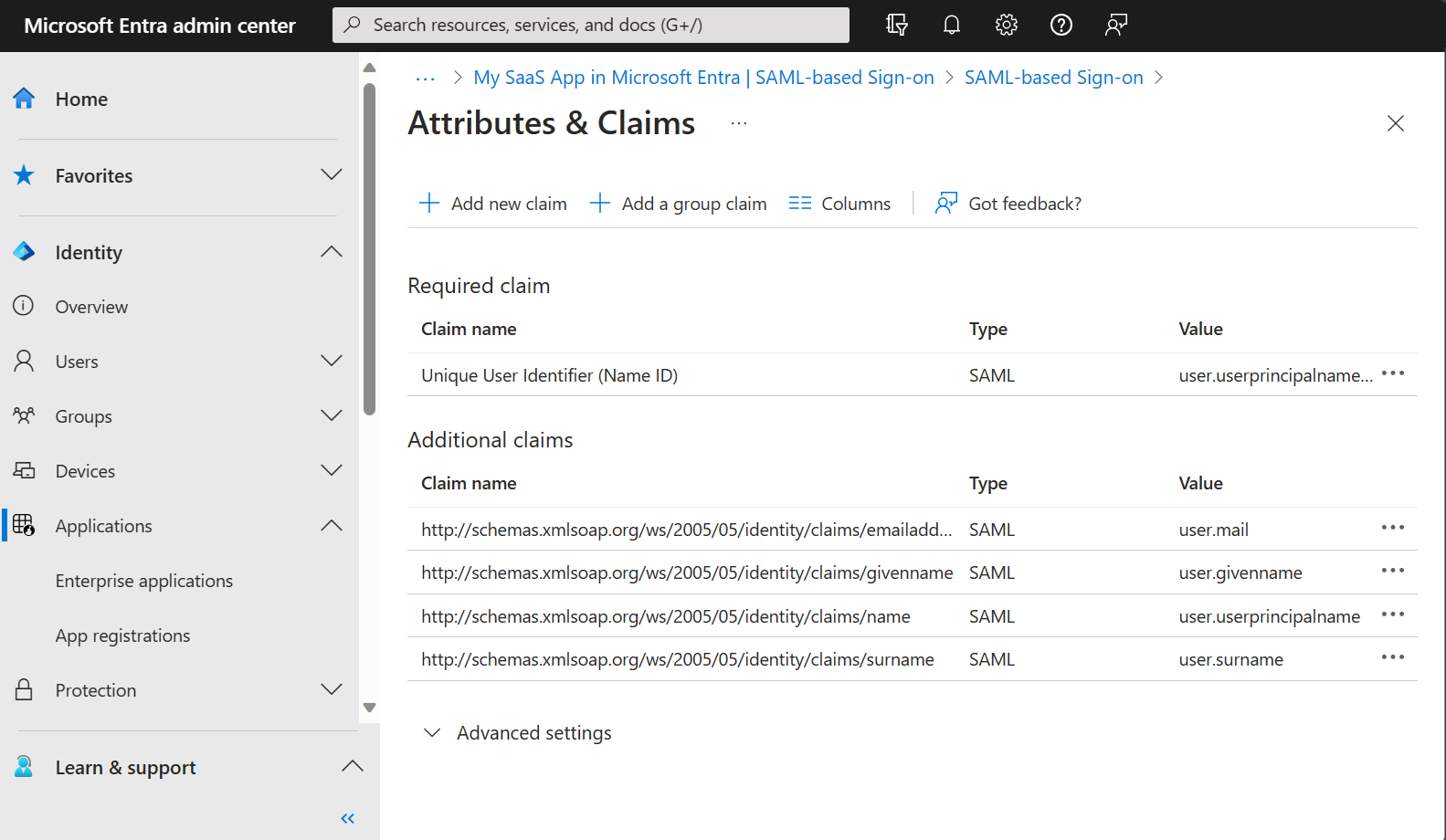

Zuordnen von Attributen als Anspruchsregel

Ausgeben von Attributen als Anspruchsregel in AD FS:

So ordnen Sie die Regel Microsoft Entra ID zu:

Wählen Sie im Microsoft Entra Admin Center zuerst Unternehmensanwendungen und dann Einmaliges Anmelden aus, um die Konfiguration der SAML-basierten Anmeldung anzuzeigen:

Wählen Sie Bearbeiten (hervorgehoben) aus, um die Attribute zu ändern:

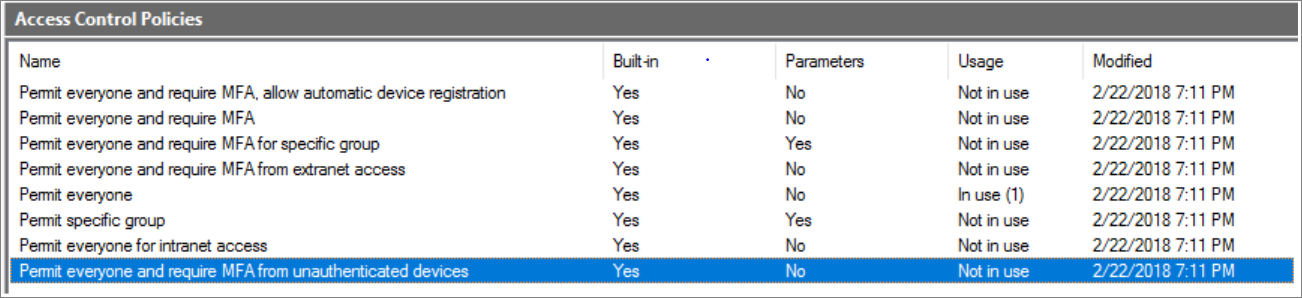

Zuordnen integrierter Zugriffssteuerungsrichtlinien

Integrierte Zugriffssteuerungsrichtlinien in AD FS 2016:

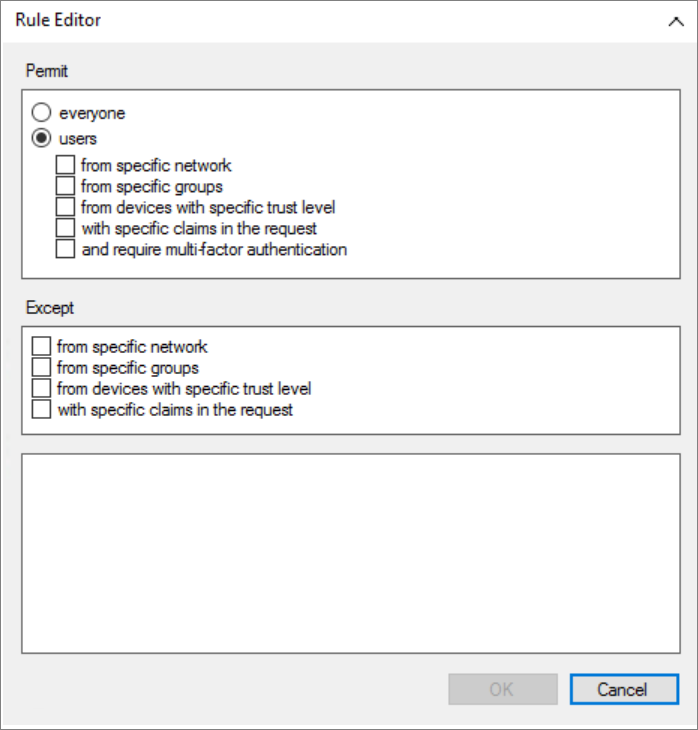

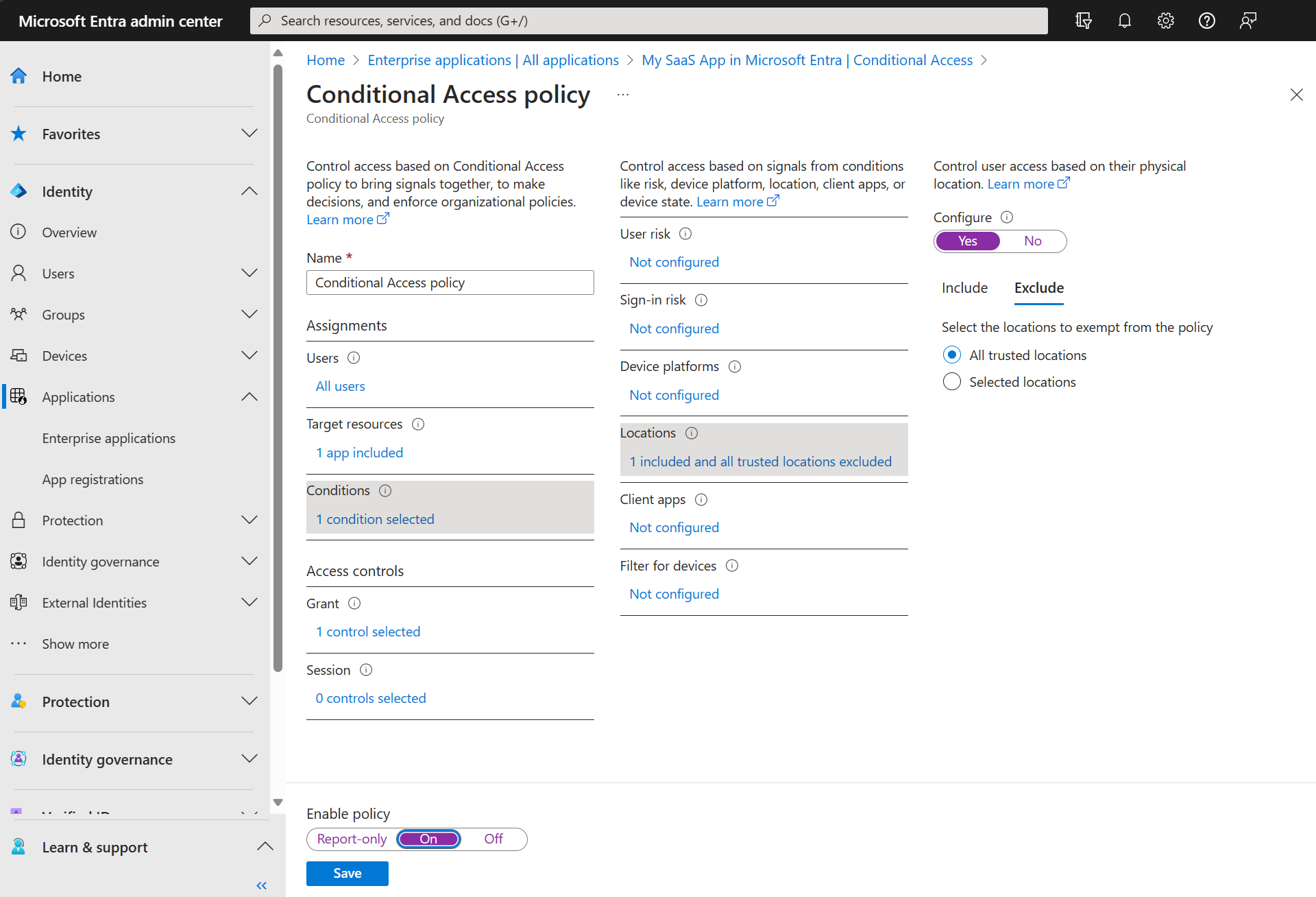

Verwenden Sie eine neue Richtlinie für bedingten Zugriff, und konfigurieren Sie die Zugriffssteuerungen, um integrierte Richtlinien in Microsoft Entra ID zu implementieren. Sie können auch den benutzerdefinierten Richtlinien-Designer in AD FS 2016 für die Konfiguration von Zugriffssteuerungsrichtlinien verwenden. Der Regel-Editor enthält eine vollständige Liste der Optionen „Permit“ („Zulassen“) und „Except“ („außer“), mit denen Sie alle Arten von Permutationen durchführen können.

In dieser Tabelle sind einige nützliche Optionen für „Permit“ („Zulassen“) und „Except“ („außer“) sowie deren Zuordnung zu Microsoft Entra ID aufgeführt.

| Option | Konfigurieren der „Permit“-Option („Zulassen“) in Microsoft Entra ID | Konfigurieren der „Except“-Option („außer“) in Microsoft Entra ID |

|---|---|---|

| Aus einem bestimmten Netzwerk | Entspricht benannten Standorten in Microsoft Entra | Verwenden Sie für vertrauenswürdige Standorte die Exclude-Option („außer“). |

| In bestimmten Gruppen | Legen Sie eine Benutzer-/Gruppenzuweisung fest. | Verwenden Sie in „Benutzer und Gruppen“ die Exclude-Option („außer“). |

| Auf Geräten mit bestimmter Vertrauensebene | Legen Sie dies über das Steuerelement Gerätestatus unter Zuweisungen -> Bedingungen fest | Verwenden Sie die Option zum Ausschließen unter „Gerätestatus“ > „Bedingung“, und klicken Sie auf Alle Geräte. |

| Mit bestimmten Ansprüchen in der Anforderung | Diese Einstellung kann nicht migriert werden. | Diese Einstellung kann nicht migriert werden. |

Nachfolgend sehen Sie ein Beispiel für die Konfiguration der Option „Ausschließen“ für vertrauenswürdige Standorte im Microsoft Entra Admin Center:

Übergeben von Benutzern aus AD FS an Microsoft Entra ID

Synchronisieren von AD FS-Gruppen in Microsoft Entra ID

Wenn Sie Autorisierungsregeln zuordnen, verwenden Apps, die sich mit AD FS authentifizieren, möglicherweise Active Directory-Gruppen für Berechtigungen. Verwenden Sie in diesem Fall Microsoft Entra Connect, um diese Gruppen mit Microsoft Entra ID zu synchronisieren, bevor die Anwendungen migriert werden. Stellen Sie sicher, dass Sie diese Gruppen und Mitgliedschaften vor der Migration überprüfen, damit Sie denselben Benutzern Zugriff gewähren können, wenn die Anwendung migriert wird.

Weitere Informationen finden Sie unter Konfigurieren von Gruppenansprüchen für Anwendungen mit Azure Active Directory (öffentliche Vorschau).

Einrichten der eigenständigen Bereitstellung von Benutzern

Einige SaaS-Anwendungen unterstützen die Möglichkeit für die Just-in-Time-Bereitstellung von Benutzern, wenn diese sich zum ersten Mal bei der Anwendung anmelden. In Microsoft Entra ID bezieht sich der Ausdruck „App-Bereitstellung“ auf die automatische Erstellung von Benutzeridentitäten und Rollen in den Cloudanwendungen (SaaS), auf die Benutzer Zugriff benötigen. Migrierte Benutzer verfügen bereits über ein Konto in der SaaS-Anwendung. Alle neuen Benutzer, die nach der Migration hinzugefügt werden, müssen bereitgestellt werden. Testen Sie die Bereitstellung der SaaS-App, nachdem die Anwendung migriert wurde.

Synchronisieren externer Benutzer in Microsoft Entra ID

Die folgenden zwei Möglichkeiten sind für die Einrichtung Ihrer vorhandenen externen Benutzer in AD FS verfügbar:

- Externe Benutzer mit einem lokalen Konto innerhalb Ihrer Organisation: Sie verwenden diese Konten weiterhin genau so, wie auch Ihre internen Benutzerkonten funktionieren. Diese externen Benutzerkonten weisen in Ihrer Organisation einen Prinzipalnamen auf, obwohl die E-Mail-Adresse des Kontos möglicherweise extern angezeigt wird.

Wenn Sie die Migration weiter durchführen, können Sie von den Vorteilen profitieren, die Microsoft Entra B2B bietet, indem Sie diese Benutzer zur Verwendung ihrer eigenen Unternehmensidentität migrieren, wenn eine derartige Identität verfügbar ist. Dies optimiert den Anmeldevorgang für diese Benutzer, da sie häufig mit den Anmeldeinformationen ihres eigenen Unternehmens angemeldet sind. Die Verwaltung Ihrer Organisation wird ebenfalls entlastet, da Konten für externe Benutzer nicht verwaltet werden müssen.

- Externe Verbundidentitäten: Wenn Sie gerade einen Verbund mit einer externen Organisation erstellen, sind einige Ansätze zu berücksichtigen:

- Fügen Sie Benutzer*innen für die Microsoft Entra B2B-Zusammenarbeit im Microsoft Entra Admin Center hinzu. Sie können B2B Collaboration-Einladungen proaktiv aus dem Microsoft Entra-Verwaltungsportal an die Partnerorganisation senden, damit einzelne Mitglieder weiterhin die Apps und Ressourcen verwenden können, die sie sonst auch nutzen.

- Erstellen Sie einen Workflow für die eigenständige B2B-Anmeldung, bei dem mithilfe der B2B-API für Einladungen Anforderungen für einzelne Benutzer in Ihrer Partnerorganisation generiert werden.

Unabhängig davon, wie vorhandene externe Benutzer konfiguriert sind, verfügen diese wahrscheinlich über Berechtigungen, die ihrem Konto entweder in der Gruppenmitgliedschaft oder in bestimmten Berechtigungen zugeordnet sind. Entscheiden Sie, ob diese Berechtigungen migriert oder entfernt werden müssen.

Konten innerhalb Ihrer Organisation, die einen externen Benutzer darstellen, müssen deaktiviert werden, sobald der Benutzer zu einer externen Identität migriert wurde. Der Migrationsvorgang sollte mit Ihren Geschäftspartnern besprochen werden, da sie vorübergehend möglicherweise keine Verbindung mit Ihren Ressourcen herstellen können.

Nächste Schritte

- Lesen Sie Migrieren der Anwendungsauthentifizierung zu Microsoft Entra ID.

- Einrichten des bedingten Zugriffs und der mehrstufige Authentifizierung (MFA)

- Codebeispiel mit Einzelschritten: AD FS to Microsoft Entra application migration playbook for developers (Playbook für Entwickler zur Migration von Anwendungen in AD FS zu Microsoft Entra).