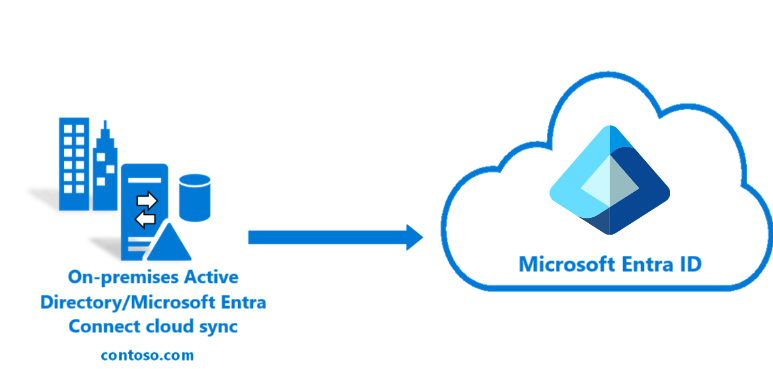

Tutorial: Integrieren einer einzelnen Gesamtstruktur mit einem einzelnen Microsoft Entra-Mandanten

Dieses Tutorial führt Sie durch die Schritte zum Erstellen einer Hybrididentitätsumgebung mit Microsoft Entra Cloud Sync.

Die Umgebung, die Sie in diesem Tutorial erstellen, können Sie zu Testzwecken verwenden oder um sich besser mit der Cloudsynchronisierung vertraut zu machen.

Voraussetzungen

Im Microsoft Entra Admin Center

- Erstellen Sie in Ihrem Microsoft Entra-Mandanten ein auf die Cloud beschränktes globales Administratorkonto. Auf diese Weise können Sie die Konfiguration Ihres Mandanten verwalten, falls Ihre lokalen Dienste ausfallen oder nicht verfügbar sind. Erfahren Sie, wie Sie ein rein cloudbasiertes Konto für den globalen Administrator hinzufügen. Die Ausführung dieses Schritts ist sehr wichtig, damit sichergestellt ist, dass Sie für Ihren Mandanten nicht gesperrt werden.

- Fügen Sie Ihrem Microsoft Entra-Mandanten mindestens einen benutzerdefinierten Domänennamen hinzu. Ihre Benutzer können sich mit einem dieser Domänennamen anmelden.

In Ihrer lokalen Umgebung

Geben Sie einen in die Domäne eingebundenen Hostserver unter Windows Server 2016 oder höher mit mindestens 4 GB RAM und .NET-Runtime 4.7.1 oder höher an

Wenn zwischen Ihren Servern und Microsoft Entra ID eine Firewall eingerichtet wurde, konfigurieren Sie die folgenden Elemente:

Stellen Sie sicher, dass Agents über die folgenden Ports ausgehende Anforderungen an Microsoft Entra ID senden können:

Portnummer Wie diese verwendet wird 80 Herunterladen der Zertifikatsperrlisten (Certificate Revocation Lists, CRLs) bei der Überprüfung des TLS/SSL-Zertifikats 443 Verarbeitung der gesamten ausgehende Kommunikation mit dem Dienst 8080 (optional) Agents melden ihren Status alle zehn Minuten über den Port 8080, wenn der Port 443 nicht verfügbar ist. Dieser Status wird im Portal angezeigt. Wenn Ihre Firewall Regeln gemäß Ursprungsbenutzern erzwingt, öffnen Sie diese Ports für den Datenverkehr aus Windows-Diensten, die als Netzwerkdienst ausgeführt werden.

Wenn Ihre Firewall oder Ihr Proxy die Angabe sicherer Suffixe erlaubt, fügen Sie Verbindungen zu *.msappproxy.net und *.servicebus.windows.net hinzu. Aktivieren Sie andernfalls den Zugriff auf die IP-Adressbereiche für das Azure-Rechenzentrum, die wöchentlich aktualisiert werden.

Ihre Agents benötigen für die Erstregistrierung Zugriff auf login.windows.net und login.microsoftonline.com. Öffnen Sie Ihre Firewall auch für diese URLs.

Geben Sie für die Überprüfung des Zertifikats folgende URLs frei: mscrl.microsoft.com:80, crl.microsoft.com:80, ocsp.msocsp.com:80 und www.microsoft.com:80. Da diese URLs für die Überprüfung des Zertifikats in Verbindung mit anderen Microsoft-Produkten verwendet werden, haben Sie deren Blockierung möglicherweise bereits aufgehoben.

Installieren des Microsoft Entra-Bereitstellungs-Agents

Wenn Sie das Tutorial Grundlegende AD- und Azure-Umgebung verwenden, ist dies der Server „DC1“. Führen Sie die folgenden Schritte aus, um den Agent zu installieren:

- Navigieren Sie im Azure-Portal zu Microsoft Entra ID.

- Wählen Sie links Microsoft Entra Connect aus.

- Wählen Sie auf der linken Seite Cloudsynchronisierung aus.

- Wählen Sie auf der linken Seite Agent aus.

- Wählen Sie Lokalen Agent herunterladen und dann Bedingungen akzeptieren und herunterladen aus.

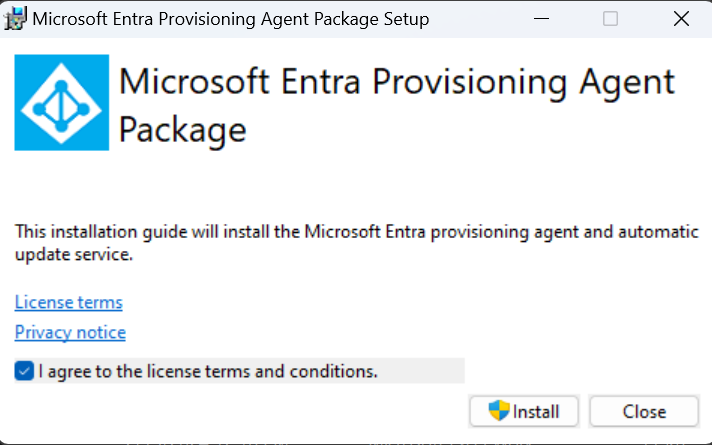

- Nachdem das Microsoft Entra Connect-Bereitstellungs-Agent-Paket heruntergeladen wurde, führen Sie die Installationsdatei AADConnectProvisioningAgentSetup.exe aus Ihrem Ordner „Downloads“ aus.

Hinweis

Verwenden Sie bei der Installation für die US Government Cloud Folgendes:

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

Weitere Informationen finden Sie unter Installieren eines Agent in der US Government Cloud.

- Wählen Sie im Begrüßungsbildschirm Ich stimme den Lizenzbedingungen zu und anschließend Installieren aus.

- Nach Abschluss des Installationsvorgangs wird der Konfigurations-Assistent gestartet. Wählen Sie Weiter aus, um die Konfiguration zu starten.

- Wählen Sie auf dem Bildschirm Erweiterung auswählen die Option HR-gesteuerte Bereitstellung (Workday und SuccessFactors)/Microsoft Entra Connect-Cloudsynchronisierung aus, und wählen Sie Weiter aus.

Hinweis

Wenn Sie den Bereitstellungs-Agent für die Verwendung mit der lokalen App-Bereitstellung installieren, wählen Sie „Bereitstellung lokaler Anwendungen (Microsoft Entra ID zu Anwendung)“ aus.

- Melden Sie sich mit einem Konto mit mindestens der Rolle Hybrididentitätsadmin an. Wenn Sie die erweiterte Sicherheit von Internet Explorer aktiviert haben, wird die Anmeldung blockiert. Schließen Sie in diesem Fall die Installation, deaktivieren Sie die erweiterte Sicherheit von Internet Explorer, und starten Sie die Installation des Microsoft Entra Connect-Bereitstellungs-Agent-Pakets neu.

- Wählen Sie im Bildschirm Dienstkonto konfigurieren ein gruppenverwaltetes Dienstkonto (gMSA) aus. Dieses Konto wird zum Ausführen des Agent-Diensts verwendet. Wenn in Ihrer Domäne bereits ein verwaltetes Dienstkonto durch einen anderen Agent konfiguriert wurde und Sie einen zweiten Agent installieren, wählen Sie gMSA erstellen aus, da das System das vorhandene Konto erkennt und die erforderlichen Berechtigungen für den neuen Agent hinzufügt, damit dieser das gMSA-Konto verwenden kann. Wenn Sie dazu aufgefordert werden, wählen Sie eine der folgenden Optionen aus:

- gMSA erstellen, wodurch der Agent das verwaltete Dienstkonto provAgentgMSA$ für Sie erstellt. Das gruppenverwaltete Dienstkonto (z. B. CONTOSO\provAgentgMSA$) wird in derselben Active Directory-Domäne erstellt, in die der Hostserver eingebunden wurde. Um diese Option zu verwenden, geben Sie die Anmeldeinformationen des Active Directory-Domänenadministratorkontos ein (empfohlen).

- Verwenden Sie ein benutzerdefiniertes gMSA, und geben Sie den Namen des verwalteten Dienstkontos an, das Sie manuell für diese Aufgabe erstellt haben.

Wählen Sie zum Fortsetzen des Vorgangs Weiter aus.

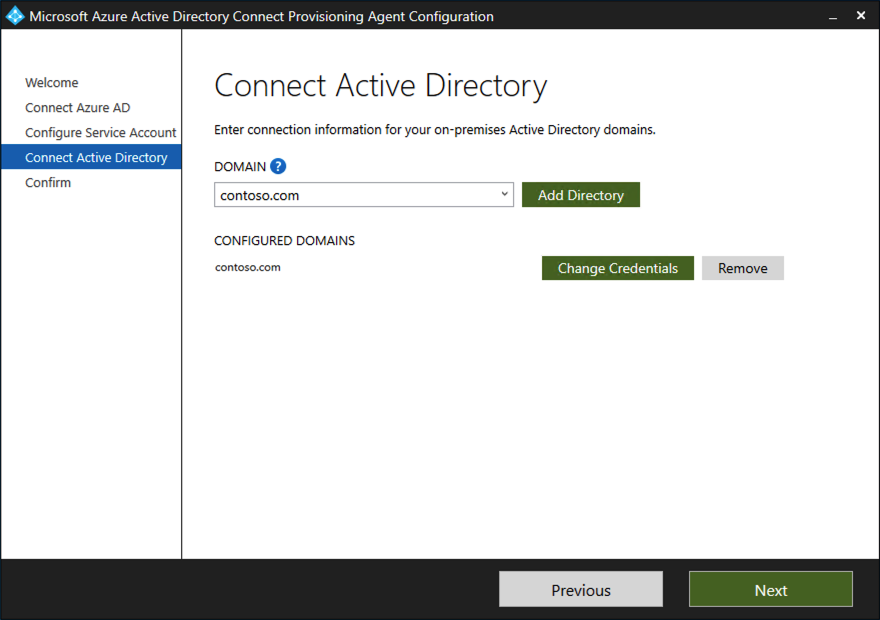

Wenn Ihr Domänenname im Bildschirm Active Directory verbinden unter Konfigurierte Domänen angezeigt wird, fahren Sie mit dem nächsten Schritt fort. Geben Sie andernfalls Ihren Active Directory-Domänennamen ein, und wählen Sie Verzeichnis hinzufügen aus.

Melden Sie sich mit Ihrem Active Directory-Domänenadministratorkonto an. Das Kennwort des Domänenadministratorkontos darf nicht abgelaufen sein. Falls das Kennwort abgelaufen ist oder während der Agentinstallation geändert wird, müssen Sie den Agent mit den neuen Anmeldeinformationen neu konfigurieren. Dadurch wird Ihr lokales Verzeichnis hinzugefügt. Wählen Sie OK und dann Weiter aus, um fortzufahren.

- Der folgende Screenshot zeigt ein Beispiel für die konfigurierte Domäne „contoso.com“. Klicken Sie auf Weiter, um fortzufahren.

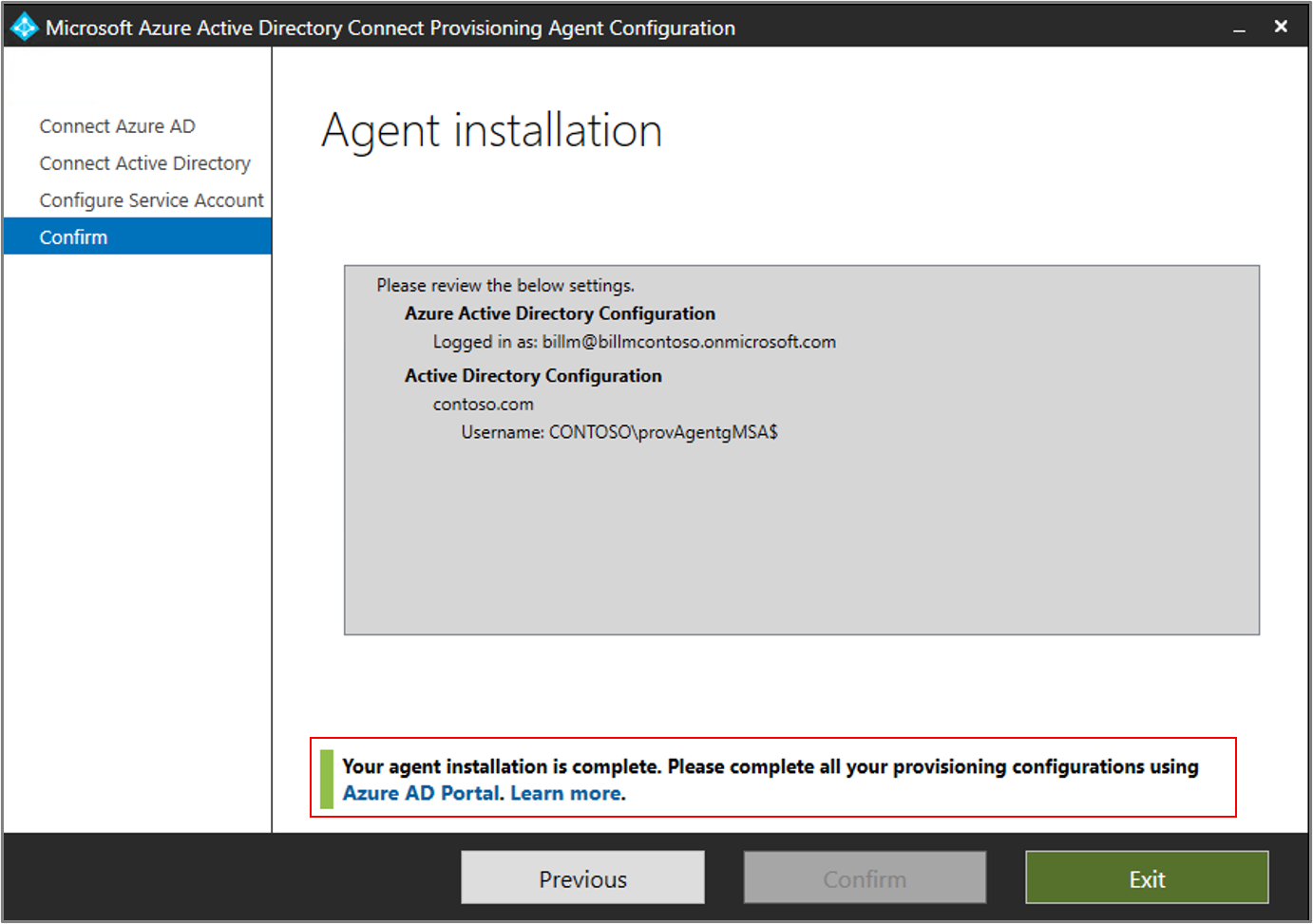

Wählen Sie auf dem Bildschirm Konfiguration abgeschlossen die Option Bestätigen aus. Damit wird der Agent registriert und neu gestartet.

Sobald dieser Vorgang abgeschlossen ist, sollten Sie über Folgendes informiert werden: Ihre Agentenkonfiguration wurde erfolgreich überprüft. Sie können Beenden auswählen.

- Falls weiterhin der erste Begrüßungsbildschirm angezeigt wird, wählen Sie Schließen aus.

Überprüfen der Agent-Installation

Die Agent-Überprüfung erfolgt im Azure-Portal und auf dem lokalen Server, auf dem der Agent ausgeführt wird.

Agent-Überprüfung im Azure-Portal

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob der Agent von Microsoft Entra ID erkannt wird:

- Melden Sie sich beim Azure-Portal an.

- Wählen Sie Microsoft Entra ID aus.

- Wählen Sie Microsoft Entra Connect und dann Cloudsynchronisierung aus.

- Auf der Seite Cloudsynchronisierung sehen Sie die Agents, die Sie installiert haben. Vergewissern Sie sich, dass der Agent angezeigt wird und den Status fehlerfrei aufweist.

Auf dem lokalen Server

Führen Sie die folgenden Schritte aus, um zu überprüfen, ob der Agent ausgeführt wird.

- Melden Sie sich beim Server mit einem Administratorkonto an.

- Öffnen Sie die Seite Dienste, indem Sie zu dieser Seite navigieren oder Start/Ausführen/Services.msc auswählen.

- Vergewissern Sie sich, dass unter Dienste die Dienste Microsoft Entra Connect Agent Updater und Microsoft Entra Connect-Bereitstellungs-Agent angezeigt werden und ihr Status Wird ausgeführt lautet.

Überprüfen der Version des Bereitstellungs-Agents

Führen Sie die folgenden Schritte aus, um die Version des laufenden Agents zu überprüfen:

- Navigieren Sie zu „C:\Programme\Microsoft Azure AD Connect Provisioning Agent“.

- Klicken Sie mit der rechten Maustaste auf „AADConnectProvisioningAgent.exe“, und wählen Sie „Eigenschaften“ aus.

- Klicken Sie auf die Registerkarte „Details“. Die Versionsnummer wird neben „Produktversion“ angezeigt.

Konfigurieren der Microsoft Entra-Cloudsynchronisierung

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Führen Sie die folgenden Schritte aus, um die Bereitstellung zu konfigurieren und zu starten:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Hybridadministrator an.

- Navigieren Sie zu Identität>Hybridverwaltung>Microsoft Entra Connect>Cloudsynchronisierung.

- Wählen Sie Neue Konfiguration aus.

- Geben Sie auf dem Konfigurationsbildschirm eine E-Mail-Adresse für Benachrichtigungen ein, verschieben Sie den Selektor auf Aktivieren, und klicken Sie auf Speichern.

- Der Konfigurationsstatus sollte jetzt Fehlerfrei lauten.

Überprüfen, ob Benutzer erstellt wurden und die Synchronisierung erfolgt

Sie werden nun überprüfen, ob die Benutzer, die Sie in Ihrem lokalen Verzeichnis hatten, synchronisiert wurden und jetzt in Ihrem Microsoft Entra-Mandanten vorhanden sind. Der Synchronisierungsvorgang kann einige Stunden dauern. Führen Sie die folgenden Schritte aus, um zu überprüfen, ob Benutzer synchronisiert wurden:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Hybrididentitätsadministrator an.

- Wechseln Sie zu Identität>Benutzer.

- Überprüfen Sie, ob die neuen Benutzer in unserem Mandanten angezeigt werden.

Testanmeldung mit einem Ihrer Benutzer

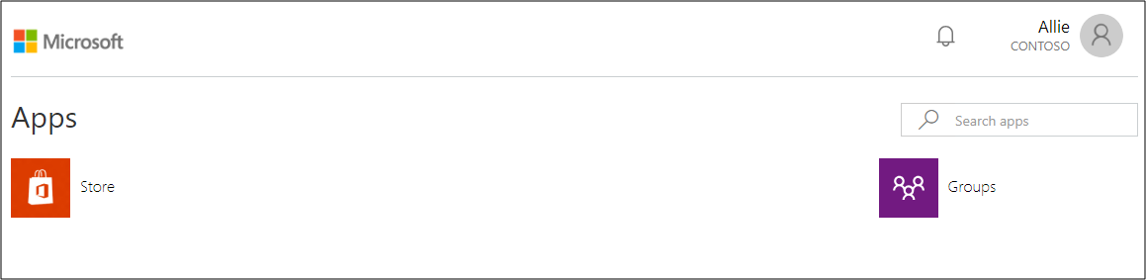

Navigieren Sie zu https://myapps.microsoft.com.

Melden Sie sich mit einem Benutzerkonto an, das in Ihrem Mandanten erstellt wurde. Sie müssen sich mit folgendem Format anmelden: (user@domain.onmicrosoft.com). Verwenden Sie dasselbe Kennwort, mit dem sich der Benutzer lokal anmeldet.

Sie haben nun mit Microsoft Entra Could Sync erfolgreich eine Hybrididentitätsumgebung konfiguriert.