Was sind interaktive Benutzeranmeldungen in Microsoft Entra?

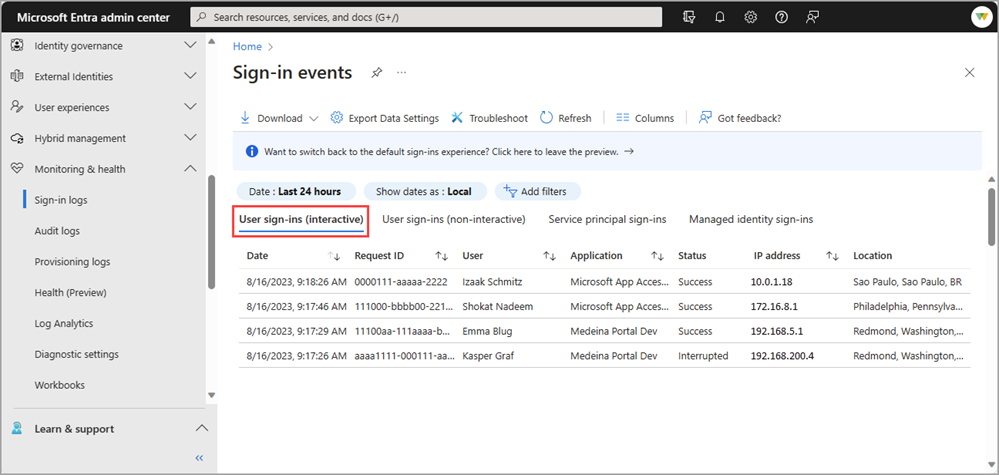

Microsoft Entra Monitoring und Health bietet mehrere Arten von Anmeldeprotokollen, die Ihnen helfen, den Zustand Ihres Mandanten zu überwachen. Die interaktiven Benutzeranmeldungen sind die Standardansicht im Microsoft Entra Admin Center.

Was ist eine interaktive Benutzeranmeldung?

Interaktive Anmeldungen werden von Benutzer*innen selbst ausgeführt. Sie geben einen Authentifizierungsfaktor für Microsoft Entra ID an. Dieser Authentifizierungsfaktor kann auch mit einem Hilfsprogramm wie der Microsoft Authenticator-App interagieren. Benutzer können Kennwörter, Antworten auf MFA-Abfragen, biometrische Faktoren oder QR-Codes für Microsoft Entra ID oder eine Hilfsanwendung angeben. Dieses Protokoll enthält auch Verbundanmeldungen von Identitätsanbietern, die im Verbund mit Microsoft Entra ID sind.

Protokolldetails

Berichtsgröße: Klein

Beispiele:

- Ein Benutzer gibt seinen Benutzernamen und sein Kennwort auf dem Microsoft Entra-Anmeldebildschirm ein.

- Ein Benutzer übergibt eine SMS MFA-Abfrage.

- Ein Benutzer gibt eine biometrische Geste zum Entsperren seines Windows-PCs mit Windows Hello for Business an.

- Ein Benutzer ist im Verbund mit Microsoft Entra ID mit einer AD FS SAML-Assertion.

Zusätzlich zu den Standardfeldern werden im Protokoll zu interaktiven Anmeldungen auch folgende Informationen angezeigt:

- Der Standort der Anmeldung

- Ob bedingter Zugriff angewendet wurde

Hinweis

Einträge in den Anmeldeprotokollen werden vom System generiert und können nicht geändert oder gelöscht werden.

Besondere Überlegungen

Nicht interaktive Anmeldungen in den Protokollen zur interaktiven Anmeldung

Zuvor wurden einige nicht interaktive Anmeldungen von Microsoft Exchange-Clients in das Protokoll für interaktive Benutzeranmeldungen aufgenommen, um eine bessere Sichtbarkeit zu ermöglichen. Diese erhöhte Sichtbarkeit war erforderlich, bevor im November 2020 die Protokolle für nicht interaktive Benutzeranmeldungen eingeführt wurden. Es ist jedoch wichtig zu beachten, dass einige nicht interaktive Anmeldungen, z. B. solche, die FIDO2-Schlüssel verwenden, noch immer als interaktiv gekennzeichnet sein können. Dies liegt an der Art und Weise, in der das System vor der Einführung separater Protokolle für die nicht interaktive Anmeldung eingerichtet wurde. Diese Anmeldungen können interaktive Details wie die Art der Clientanmeldeinformationen sowie Browserinformationen anzeigen, obwohl es sich technisch gesehen nicht um interaktive Anmeldungen handelt.

Passthroughanmeldungen

Microsoft Entra ID gibt Token für die Authentifizierung und Autorisierung aus. In einigen Situationen kann es vorkommen, dass beim Contoso-Mandanten angemeldete Benutzer*innen versuchen, auf Ressourcen im Fabrikam-Mandanten zuzugreifen, auf dem sie keinen Zugriff besitzen. Für den Fabrikam-Mandanten wird ein Token ohne Autorisierung ausgestellt, das auch als Passthroughtoken bezeichnet wird. Das Passthroughtoken ermöglicht Benutzer*innen nicht den Zugriff auf Ressourcen.

Beim Überprüfen der Protokolle in dieser Situation enthalten die Anmeldeprotokolle für den Basismandanten (in diesem Szenario Contoso) keinen Anmeldeversuch, da das Token keinen Zugriff auf eine Ressource mit Ansprüchen gewährte. Das Anmeldetoken wurde nur verwendet, um die entsprechende Fehlermeldung anzuzeigen.

Passthrough-Anmeldeversuche werden jetzt in den Anmeldeprotokollen des Basismandanten und allen relevanten Anmeldeprotokollen für Mandanteneinschränkungen angezeigt. Dieses Update bietet mehr Einblicke in Anmeldungsversuche Ihrer Benutzer*innen und umfassendere Erkenntnisse zu Ihren Mandanteneinschränkungsrichtlinien.

Die crossTenantAccessType-Eigenschaft zeigt nun passthrough an, um zwischen Passthrough-Anmeldungen zu unterscheiden, und sie ist im Microsoft Entra Admin Center und in Microsoft Graph verfügbar.

Dienstprinzipalanmeldungen nur bei Erstanbieter-Apps

Die Protokolle für Dienstprinzipalanmeldungen enthalten keine Anmeldeaktivitäten nur bei Erstanbieter-Apps. Diese Art von Aktivität tritt auf, wenn Erstanbieter-Apps Token für einen internen Microsoft-Auftrag abrufen, bei dem es keine Richtung oder keinen Kontext durch Benutzer*innen gibt. Wir schließen diese Protokolle aus, damit Sie nicht für Protokolle bezahlen, die sich auf interne Microsoft-Token in Ihrem Mandanten beziehen.

Sie können Microsoft Graph-Ereignisse identifizieren, die nicht mit einer Dienstprinzipalanmeldung korrelieren, wenn Sie MicrosoftGraphActivityLogs mit SignInLogs an denselben Log Analytics-Arbeitsbereich weiterleiten. Diese Integration ermöglicht es Ihnen, das für den Aufruf der Microsoft Graph-API ausgegebene Token mit der Anmeldeaktivität abzugleichen. Der UniqueTokenIdentifier und die SignInActivityId in den Microsoft Graph-Aktivitätsprotokollen fehlen in den Protokollen für Dienstprinzipalanmeldungen.

Bedingter Zugriff

Die Interpretation von Anmeldungen, bei denen für den bedingten Zugriff Nicht angewendet angezeigt wird, kann schwierig sein. Wenn die Anmeldung unterbrochen wird, ist die Anmeldung zwar in den Protokollen enthalten, zeigt für den bedingten Zugriff jedoch Nicht angewendet an. Ein weiteres gängiges Szenario ist die Anmeldung bei Windows Hello for Business. Auf diese Anmeldung wird kein bedingter Zugriff angewendet, da sich der Benutzende auf dem Gerät anmeldet, nicht bei Cloudressourcen, die durch bedingten Zugriff geschützt sind.