Was ist Microsoft Entra Überwachung und Integrität?

Die Funktionen der Microsoft Entra-Überwachung und -Integrität bieten einen umfassenden Überblick über identitätsbezogene Aktivitäten in Ihrer Umgebung. Mit diesen Daten können Sie:

- Bestimmen, wie Ihre Benutzer Ihre Apps und Dienste nutzen.

- Potenzielle Risiken für die Integrität Ihrer Umgebung erkennen.

- Behandeln von Problemen, die Ihre Benutzer an der Erledigung ihrer Arbeit hindern.

- Durch die Überwachungsereignisse für Änderungen am Microsoft Entra-Verzeichnis Erkenntnisse gewinnen.

Anmelde- und Überwachungsprotokolle bilden die Aktivitätsprotokolle hinter vielen Microsoft Entra-Berichten, die zum Analysieren, Überwachen und Beheben von Aktivitäten in Ihrem Mandanten verwendet werden können. Wenn Sie Ihre Aktivitätsprotokolle an eine Analyse- und Überwachungslösung routen, erhalten Sie mehr Einblicke in die Integrität und Sicherheit Ihres Mandanten.

In diesem Artikel werden die Arten von Aktivitätsprotokollen beschrieben, die in Microsoft Entra ID verfügbar sind, die Berichte, in denen die Protokolle verwendet werden, und die verfügbaren Überwachungsdienste, die Sie bei der Analyse der Daten unterstützen.

Identitätsaktivitätsprotokolle

Anhand von Aktivitätsprotokollen können Sie das Verhalten von Benutzern in Ihrer Organisation nachvollziehen. Es gibt drei Arten von Aktivitätsprotokollen in Microsoft Entra ID:

Überwachungsprotokolle beinhalten den Verlauf aller in Ihrem Mandanten ausgeführten Aufgaben.

Anmeldeprotokolle erfassen die Anmeldeversuche Ihrer Benutzer und Clientanwendungen.

Bereitstellungsprotokolle enthalten Informationen zu Benutzern, die in Ihrem Mandanten über einen Drittanbieterdienst bereitgestellt werden.

Die Aktivitätsprotokolle können im Azure-Portal oder mithilfe der Microsoft Graph-API angezeigt werden. Aktivitätsprotokolle können auch zur Speicherung oder Analyse an verschiedene Endpunkte weitergeleitet werden. Informationen zu allen Optionen zum Anzeigen der Aktivitätsprotokolle finden Sie unter Zugreifen auf Aktivitätsprotokolle.

Überwachungsprotokolle

Die Überwachungsprotokolle stellen Datensätze mit Systemaktivitäten für Compliancezwecke bereit. Diese Daten sind in folgenden häufigen Szenarien hilfreich:

- Ein Benutzer meines Mandanten hat Zugriff auf eine Administratorgruppe erhalten. Wer hat dem Benutzer den Zugriff gewährt?

- Ich möchte eine Liste der Benutzer erhalten, die sich an einer bestimmten App angemeldet haben, weil ich kürzlich das App-Onboarding durchgeführt habe und Informationen zur Leistung der App erhalten möchte.

- Ich möchte wissen, wie viele Kennwortzurücksetzungen unter meinem Mandanten durchgeführt werden.

Anmeldeprotokolle

In den Anmeldeprotokollen können Sie beispielsweise Antworten auf folgende Fragen finden:

- Wie sehen die Anmeldemuster von Benutzenden aus?

- Wie viele Benutzer sind für Benutzer im Laufe einer Woche angemeldet?

- Wie ist der Status dieser Anmeldungen?

Bereitstellungsprotokolle

Mithilfe der Bereitstellungsprotokolle können Sie Fragen wie die folgenden beantworten:

- Welche Gruppen wurden erfolgreich in ServiceNow erstellt?

- Welche Benutzer wurden erfolgreich aus Adobe entfernt?

- Welche Benutzer aus Workday wurden in Active Directory erfolgreich erstellt?

Identitätsberichte

Das Überprüfen der Daten in den Microsoft Entra-Aktivitätsprotokollen kann IT-Administrator*innen hilfreiche Informationen liefern. Um den Überprüfungsprozess von Daten in wichtigen Szenarien zu optimieren, haben wir mehrere Berichte zu gängigen Szenarien erstellt, die die Aktivitätsprotokolle verwenden.

- Schutz der Identität verwendet Anmeldedaten, um Berichte zu riskanten Benutzern und Anmeldeaktivitäten zu erstellen.

- Aktivitäten im Zusammenhang mit Ihren Anwendungen, z. B. Dienstprinzipal- und App-Anmeldeinformationsaktivitäten, werden verwendet, um Berichte unter Nutzung und Erkenntnisse zu erstellen.

- Microsoft Entra-Arbeitsmappen bieten eine anpassbare Möglichkeit zum Anzeigen und Analysieren der Aktivitätsprotokolle.

- Nutzen Sie die Empfehlungen von Microsoft Entra, um die Sicherheit Ihrer Mandanten zu überwachen und zu verbessern.

- Microsoft Entra Health erfasst globale Vereinbarungen zum Servicelevel und Integritätssignale für mehrere wichtige Szenarien.

Identitätsüberwachung und Mandantenintegrität

Die Überprüfung von Microsoft Entra-Aktivitätsprotokollen ist der erste Schritt zur Erhaltung und Verbesserung der Integrität und Sicherheit Ihres Mandanten. Sie müssen die Daten analysieren, riskante Szenarien überwachen und bestimmen, wo Sie Verbesserungen vornehmen können. Die Microsoft Entra-Überwachung bietet die erforderlichen Tools, mit denen Sie fundierte Entscheidungen treffen können.

Für die Überwachung von Microsoft Entra-Aktivitätsprotokollen müssen die Protokolldaten an eine Überwachungs- und Analyselösung weitergeleitet werden. Endpunkte umfassen Azure Monitor-Protokolle, Microsoft Sentinel oder ein Security Information and Event Management (SIEM)-Tool eines Drittanbieters.

- Streamen Sie Protokolle an einen Event Hub, um sie in SIEM-Tools von Drittanbietern zu integrieren.

- Integration von Protokollen in Azure Monitor-Protokolle.

- Analysieren Sie Protokolle mit Azure Monitor-Protokollen und Log Analytics.

Anwendungsfälle

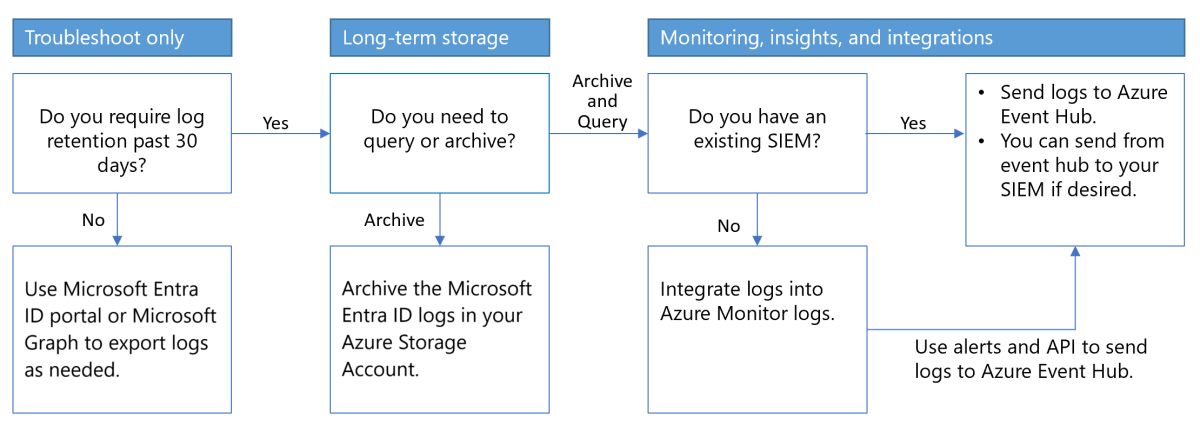

Die Art der Verwendung der verfügbaren Protokolle, Berichte und Überwachungsdienste hängt von den Anforderungen Ihrer Organisation ab. Zum besseren Priorisieren der Anwendungsfälle und Lösungen kann es hilfreich sein, zu sehen, wie diese Lösungen miteinander zusammenhängen, worin sie sich unterscheiden und wie sie zusammen verwendet werden können.

Überlegungen

- Aufbewahrung – Aufbewahrungsdauer für Protokolle: Speichern Sie Überwachungsprotokolle und Anmeldeprotokolle von Microsoft Entra länger als 30 Tage

- Analysen: Protokolle können mit Analysetools durchsucht werden.

- Betriebliche und sicherheitsrelevante Einblicke: Bieten Sie Zugriff auf Informationen in Bezug auf Anwendungsnutzung, Anmeldefehler, Self-Service-Nutzung, Trends usw.

- SIEM-Integration: Integrieren und streamen Sie Microsoft Entra-Anmeldeprotokolle und -Überwachungsprotokolle in SIEM-Systeme

Mit der Microsoft Entra-Überwachung können Sie Microsoft Entra-Aktivitätsprotokolle weiterleiten, sie für die langfristige Berichterstellung und Analyse aufbewahren, um Einblicke in die Umgebung zu erhalten, und sie in SIEM-Tools integrieren. Wählen Sie anhand des folgenden Flussdiagramms zum Entscheidungsprozess eine Architektur aus.

Eine Übersicht darüber, wie Sie auf Aktivitätsprotokolle zugreifen, sie speichern und analysieren finden Sie unter Zugreifen auf Aktivitätsprotokolle.