Zugriff auf vertrauenswürdige Arbeitsbereiche

Fabric ermöglicht Ihnen den sicheren Zugriff auf Firewall-aktivierte Azure Data Lake Storage (ADLS) Gen2-Konten. Fabric-Arbeitsbereiche, die über eine Arbeitsbereich-Identität verfügen, können sicher auf ADLS Gen2-Konten zugreifen, wenn der öffentliche Netzwerkzugriff über ausgewählte virtuelle Netzwerke und IP-Adressen aktiviert ist. Sie können den ADLS Gen2-Zugriff auf bestimmte Fabric-Arbeitsbereiche einschränken.

Fabric-Arbeitsbereiche, die auf ein Speicherkonto mit vertrauenswürdigem Zugriff auf Arbeitsbereiche zugreifen, benötigen eine ordnungsgemäße Autorisierung für die Anforderung. Die Autorisierung wird mit Microsoft Entra-Anmeldedaten für Organisationskonten oder Dienstprinzipale unterstützt. Weitere Informationen zu Regeln für Ressourceninstanzen finden Sie unter Gewähren von Zugriff über Azure-Ressourceninstanzen.

Um den Zugriff auf Firewall-aktivierte Speicherkonten von bestimmten Fabric-Arbeitsbereichen aus einzuschränken und zu schützen, können Sie eine Ressourceninstanz-Regel einrichten, die den Zugriff von bestimmten Fabric-Arbeitsbereichen aus erlaubt.

Hinweis

Der vertrauenswürdige Zugriff auf Arbeitsbereiche ist allgemein verfügbar, kann jedoch nur in F-SKU-Kapazitäten genutzt werden. Informationen zum Kauf eines Fabric-Abonnements finden Sie unter Kaufen eines Microsoft Fabric-Abonnements. Der Zugriff auf vertrauenswürdige Arbeitsbereiche wird in Testversionskapazitäten nicht unterstützt.

In diesem Artikel lernen Sie Folgendes:

Konfigurieren Sie den vertrauenswürdigen Zugriff auf Arbeitsbereiche in einem ADLS Gen2-Speicherkonto.

Erstellen Sie eine OneLake-Verknüpfung in einem Fabric Lakehouse, die eine Verbindung zu einem ADLS Gen2-Speicherkonto mit vertrauenswürdigem Zugriff auf Arbeitsbereiche herstellt.

Erstellen Sie eine Datenpipeline, um sich direkt mit einem ADLS Gen2-Konto mit aktivierter Firewall zu verbinden, für das der vertrauenswürdige Zugriff auf Arbeitsbereiche aktiviert ist.

Verwenden Sie die T-SQL COPY-Anweisung, um Daten aus einem firewallfähigen ADLS Gen2-Konto aufzunehmen, das den vertrauenswürdigen Arbeitsbereichzugriff aktiviert hat.

Konfigurieren des vertrauenswürdigen Zugriffs auf Arbeitsbereiche in ADLS Gen2

Regel für Ressourceninstanzen

Sie können bestimmte Fabric-Arbeitsbereiche für den Zugriff auf Ihr Speicherkonto auf der Grundlage ihrer Arbeitsbereich-Identität konfigurieren. Sie können eine Ressourceninstanz-Regel erstellen, indem Sie eine ARM-Vorlage mit einer Ressourceninstanz-Regel bereitstellen. Erstellen einer Ressourceninstanz-Regel:

Melden Sie sich beim Azure-Portal an und gehen Sie zu Benutzerdefinierte Bereitstellung.

Wählen Sie Eigene Vorlage im Editor erstellen aus. Eine ARM-Beispielvorlage, die eine Ressourceninstanzregel erstellt, finden Sie im ARM-Vorlagenbeispiel.

Erstellen Sie die Ressourceninstanz-Regel im Editor. Wenn Sie fertig sind, wählen Sie Überprüfen und erstellen aus.

Geben Sie auf der angezeigten Registerkarte Allgemeine Informationen die erforderlichen Projekt- und Instanzdetails an. Wenn Sie fertig sind, wählen Sie Überprüfen und erstellen aus.

Überprüfen Sie auf der angezeigten Registerkarte Überprüfen und erstellen die Zusammenfassung und wählen Sie dann Erstellen aus. Die Regel wird für die Bereitstellung übermittelt.

Nach Abschluss der Bereitstellung können Sie zur Ressource wechseln.

Hinweis

- Ressourceninstanz-Regeln für Fabric-Arbeitsbereiche können nur über ARM-Vorlagen erstellt werden. Die Erstellung über das Azure-Portal wird nicht unterstützt.

- Die subscriptionId "00000000-0000-0000-00000-000000000000" muss für die resourceId Fabric-Arbeitsbereich verwendet werden.

- Sie können die Arbeitsbereichs-ID für einen Fabric-Arbeitsbereich über die URL der Adressleiste abrufen.

Hier ist ein Beispiel für eine Ressourceninstanz-Regel, die über eine ARM-Vorlage erstellt werden kann: Ein vollständiges Beispiel finden Sie unter ARM-Vorlagenbeispiel.

"resourceAccessRules": [

{ "tenantId": " aaaabbbb-0000-cccc-1111-dddd2222eeee",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e"

}

]

Ausnahme für vertrauenswürdige Dienste

Wenn Sie die Ausnahme für vertrauenswürdige Dienste für ein ADLS Gen2-Konto auswählen, für das der öffentliche Netzwerkzugriff von ausgewählten virtuellen Netzwerken und IP-Adressen aus aktiviert ist, können Fabric-Arbeitsbereiche mit einer Arbeitsbereich-Identität auf das Speicherkonto zugreifen. Wenn das Kontrollkästchen für die Ausnahme für vertrauenswürdige Dienste aktiviert ist, können alle Arbeitsbereiche in den Fabric-Kapazitäten Ihres Mandanten, die eine Arbeitsbereich-Identität haben, auf die im Speicherkonto gespeicherten Daten zugreifen.

Diese Konfiguration wird nicht empfohlen, und die Unterstützung könnte in Zukunft eingestellt werden. Wir empfehlen die Verwendung von Ressourceninstanzregeln, um Zugriff auf bestimmte Ressourcen zu gewähren.

Wer kann Speicherkonten für den Zugriff auf vertrauenswürdige Dienste konfigurieren?

Ein Mitwirkender für das Speicherkonto (eine Azure RBAC-Rolle) kann Ressourceninstanz-Regeln oder Ausnahmen für vertrauenswürdige Dienste konfigurieren.

Verwenden des vertrauenswürdigen Zugriffs auf Arbeitsbereiche in Fabric

Derzeit gibt es drei Möglichkeiten, den vertrauenswürdigen Zugriff auf Arbeitsbereiche für den Zugriff auf Ihre Daten aus Fabric auf sichere Weise zu verwenden:

Sie erstellen eine neue ADLS-Verknüpfung in einem Fabric Lakehouse und schon können Sie Ihre Daten mit Spark, SQL und Power BI analysieren.

Sie können eine Datenpipeline erstellen, die den vertrauenswürdigen Zugriff auf Arbeitsbereiche nutzt, um direkt auf ein ADLS Gen2-Konto mit aktivierter Firewall zuzugreifen.

Sie können eine T-SQL Copy-Anweisung verwenden, die den Zugriff auf vertrauenswürdige Arbeitsbereiche nutzt, um Daten in ein Fabric Warehouse aufzunehmen.

In den folgenden Abschnitten wird gezeigt, wie Sie diese Methoden anwenden.

Erstellen einer OneLake-Verknüpfung zum Speicherkonto mit vertrauenswürdigem Zugriff auf Arbeitsbereiche

Wenn die Arbeitsbereich-Identität in Fabric konfiguriert und der vertrauenswürdige Zugriff auf Arbeitsbereiche in Ihrem ADLS Gen2-Speicherkonto aktiviert ist, können Sie OneLake-Verknüpfungen erstellen, um über Fabric auf Ihre Daten zuzugreifen. Sie erstellen einfach eine neue ADLS-Verknüpfung in einem Fabric Lakehouse und schon können Sie Ihre Daten mit Spark, SQL und Power BI analysieren.

Voraussetzungen

- Ein Fabric-Arbeitsbereich, der einer Fabric-Kapazität zugeordnet ist. Siehe Arbeitsbereich-Identität.

- Erstellen Sie eine Arbeitsbereich-Identität, die dem Fabric-Arbeitsbereich zugeordnet ist.

- Das Benutzerkonto oder der Dienstprinzipal, das bzw. der als Authentifizierungstyp in der Verknüpfung verwendet wird, sollte über Azure RBAC-Rollen für das Speicherkonto verfügen. Der Prinzipal muss eine Storage Blob Data Contributor-, Storage Blob Data Owner- oder Storage Blob Data Reader-Rolle im Storage Account-Bereich oder eine Storage Blob Delegator-Rolle im Storage Account-Bereich zusätzlich zu einer Storage Blob Data Reader-Rolle im Container-Bereich haben.

- Konfigurieren Sie eine Ressourceninstanz-Regel für das Speicherkonto.

Hinweis

- Bereits vorhandene Verknüpfungen in einem Arbeitsbereich, der die Voraussetzungen erfüllt, werden automatisch gestartet, um den Zugriff auf vertrauenswürdige Dienste zu unterstützen.

- Sie müssen die DFS-URL-ID für das Speicherkonto verwenden. Im Folgenden finden Sie ein Beispiel:

https://StorageAccountName.dfs.core.windows.net

Schritte

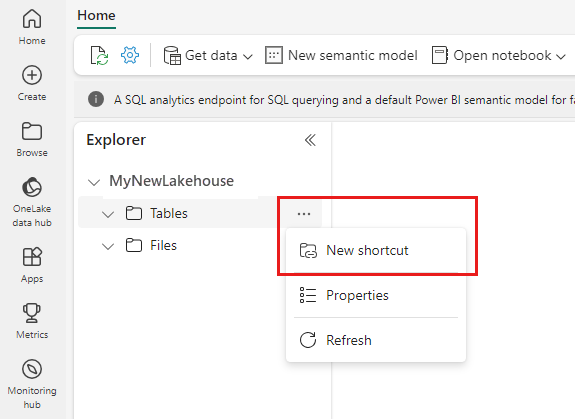

Beginnen Sie mit der Erstellung einer neuen Verknüpfung in einem Lakehouse.

Der Assistent für die Neue Verknüpfung wird geöffnet.

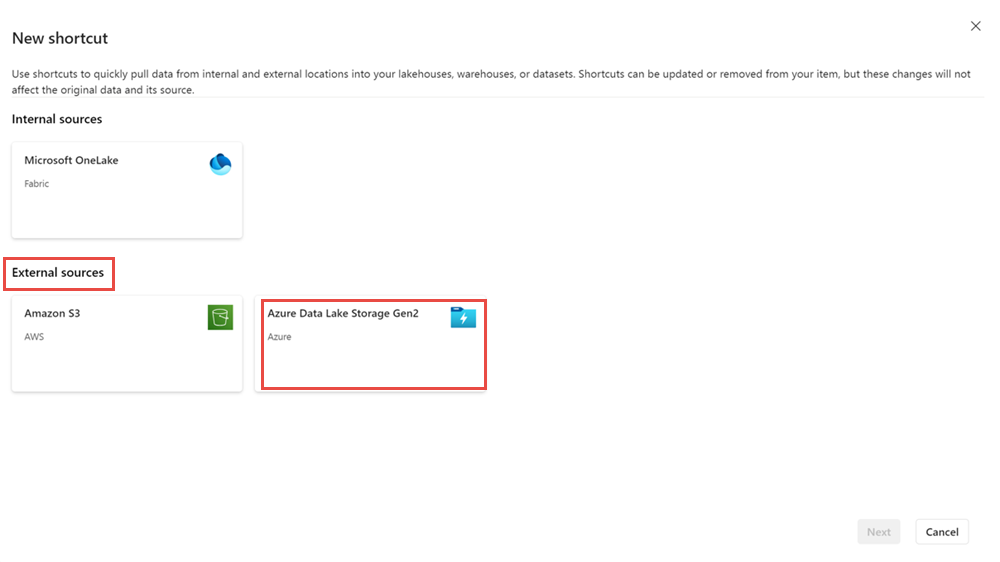

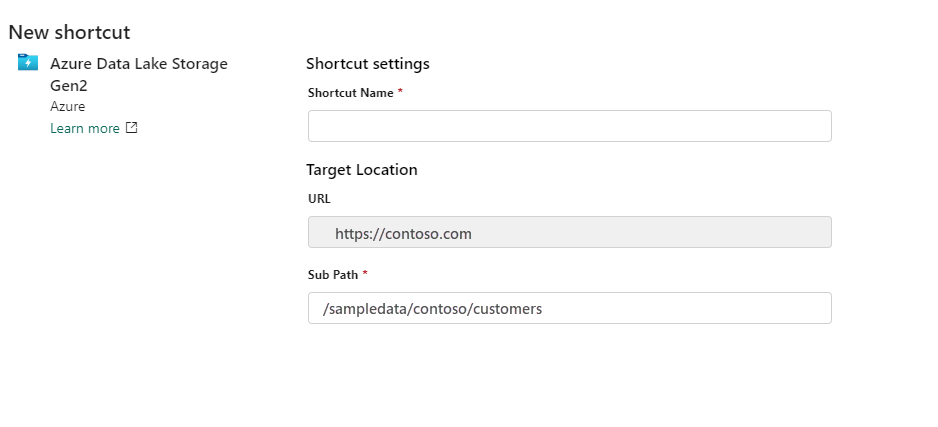

Wählen Sie unter Externe Quellen die Option Azure Data Lake Storage Gen2 aus.

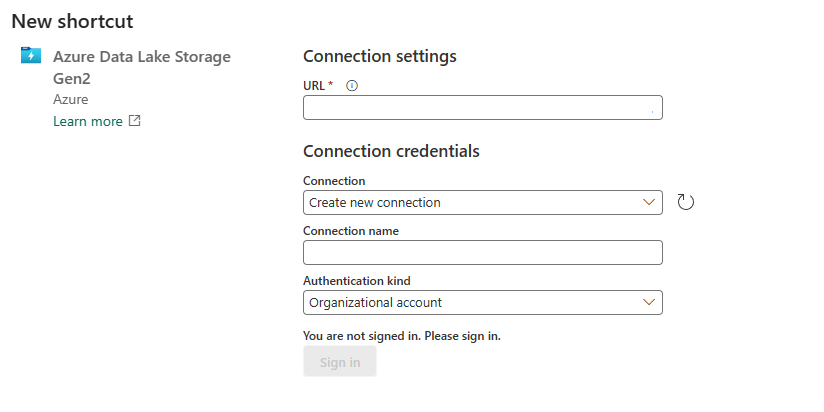

Geben Sie die URL des Speicherkontos an, das mit vertrauenswürdigem Zugriff auf den Arbeitsbereich konfiguriert wurde, und wählen Sie einen Namen für die Verbindung aus. Wählen Sie für Authentifizierungsart Organisationskonto oder Dienstprinzipal aus.

Wählen Sie abschließend die Option Weiter aus.

Geben Sie den Namen der Verknüpfung und den Unterpfad an.

Wählen Sie abschließend die Option Erstellen.

Die Lakehouse-Verknüpfung wird erstellt, und Sie sollten in der Lage sein, Speicherdaten in der Verknüpfung in der Vorschau anzuzeigen.

Erstellen einer OneLake-Verknüpfung zum Speicherkonto mit vertrauenswürdigem Zugriff auf Arbeitsbereiche in Fabric-Elementen

Mit OneCopy in Fabric können Sie auf Ihre OneLake-Verknüpfungen mit vertrauenswürdigem Zugriff von allen Fabric-Workloads zugreifen.

Spark: Sie können Spark verwenden, um über Ihre OneLake-Verknüpfungen auf Daten zuzugreifen. Wenn Verknüpfungen in Spark verwendet werden, werden sie in OneLake als Ordner angezeigt. Sie müssen lediglich auf den Ordnernamen verweisen, um auf die Daten zuzugreifen. Sie können die OneLake-Verknüpfung zu Speicherkonten mit vertrauenswürdigem Zugriff auf Arbeitsbereiche in Spark-Notebooks verwenden.

SQL-Analyseendpunkt: Verknüpfungen, die im Abschnitt „Tabellen“ Ihres Lakehouse erstellt wurden, sind auch im SQL-Analyseendpunkt verfügbar. Sie können den SQL-Analyseendpunkt öffnen und Ihre Daten genau wie jede andere Tabelle abfragen.

Pipelines: Datenpipelines können auf verwaltete Verknüpfungen zu Speicherkonten mit vertrauenswürdigem Zugriff auf Arbeitsbereiche zugreifen. Datenpipelines können zum Lesen oder Schreiben in Speicherkonten über OneLake-Verknüpfungen verwendet werden.

Dataflows v2: Dataflows Gen2 kann für den Zugriff auf verwaltete Verknüpfungen zu Speicherkonten mit vertrauenswürdigem Zugriff auf Arbeitsbereiche verwendet werden. Dataflows Gen2 kann über OneLake-Verknüpfungen aus Speicherkonten lesen oder in Speicherkonten schreiben.

Semantikmodelle und Berichte: Das dem SQL-Analyseendpunkt eines Lakehouse zugeordnete Standard-Semantikmodell kann verwaltete Verknüpfungen zu Speicherkonten mit vertrauenswürdigem Zugriff auf Arbeitsbereiche lesen. Um die verwalteten Tabellen im Standard-Semantikmodell anzuzeigen, wechseln Sie zum SQL-Analyseendpunkt-Artikel, wählen Sie Berichte aus, und wählen Sie Semantikmodell automatisch aktualisieren aus.

Sie können auch neue Semantikmodelle erstellen, die auf Tabellenverknüpfungen auf Speicherkonten mit vertrauenswürdigem Zugriff auf Arbeitsbereiche verweisen. Wechseln Sie zum SQL-Analyseendpunkt, wählen Sie Berichte und dann Neues Semantikmodell aus.

Zusätzlich zu den Standard-Semantikmodellen und benutzerdefinierten Semantikmodelle können Sie Berichte erstellen.

KQL-Datenbank: Sie können auch OneLake-Verknüpfungen zu ADLS Gen2 in einer KQL-Datenbank erstellen. Die Schritte zum Erstellen der verwalteten Verknüpfung mit vertrauenswürdigem Zugriff auf Arbeitsbereiche bleiben gleich.

Erstellen einer Datenpipeline zu einem Speicherkonto mit vertrauenswürdigem Zugriff auf Arbeitsbereiche

Wenn die Arbeitsbereich-Identität in Fabric konfiguriert und der vertrauenswürdige Zugriff in Ihrem ADLS Gen2-Speicherkonto aktiviert ist, können Sie Datenpipelines erstellen, um über Fabric auf Ihre Daten zuzugreifen. Sie erstellen eine neue Datenpipeline, um Daten in ein Fabric Lakehouse zu kopieren und schon können Sie Ihre Daten mit Spark, SQL und Power BI analysieren.

Voraussetzungen

- Ein Fabric-Arbeitsbereich, der einer Fabric-Kapazität zugeordnet ist. Siehe Arbeitsbereich-Identität.

- Erstellen Sie eine Arbeitsbereich-Identität, die dem Fabric-Arbeitsbereich zugeordnet ist.

- Das Benutzerkonto oder der Dienstprinzipal, das/der zum Erstellen der Verbindung verwendet wird, sollte Azure RBAC-Rollen für das Speicherkonto haben. Der Prinzipal muss die Rolle „Storage Blob Data Contributor“, „Storage Blob Data Owner“ oder Storage Blob Data Reader“ für das Speicherkonto besitzen.

- Konfigurieren Sie eine Ressourceninstanz-Regel für das Speicherkonto.

Schritte

Wählen Sie zunächst Daten abrufen in einem Lakehouse aus.

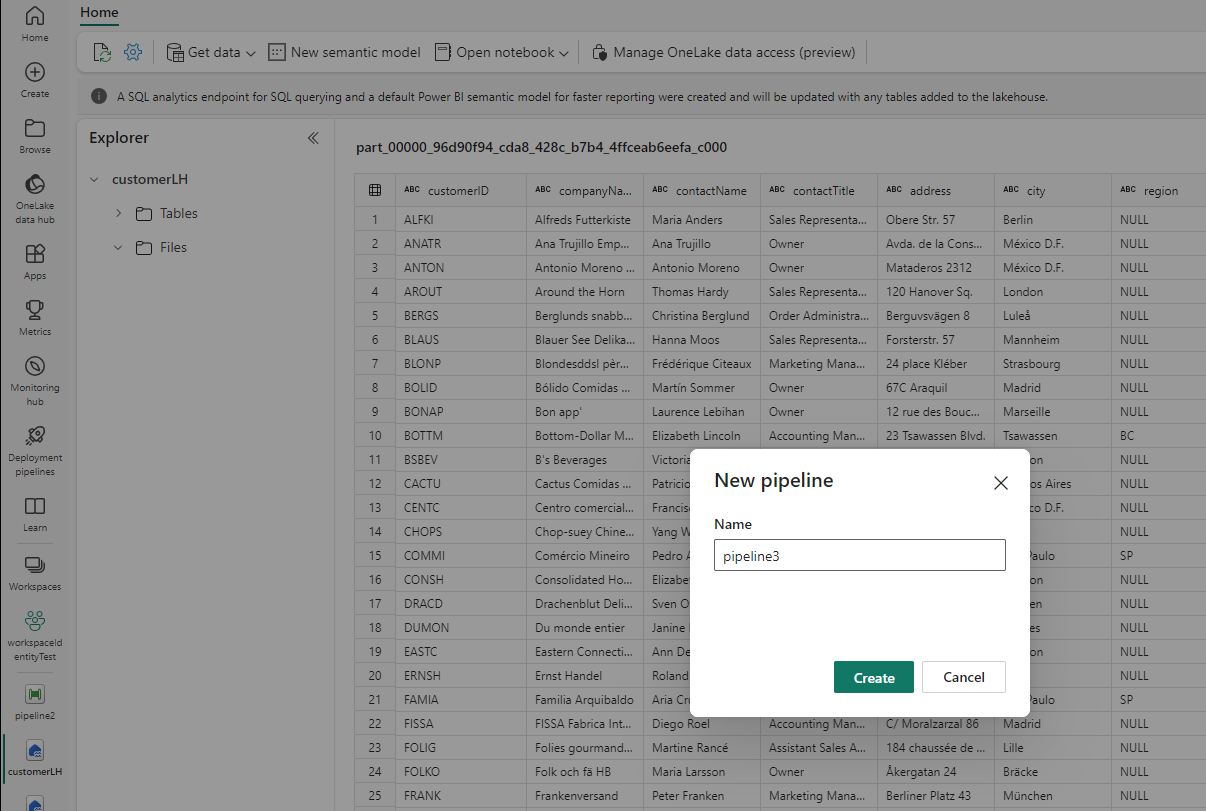

Wählen Sie Neue Datenpipeline aus. Geben Sie einen Namen für die Pipeline ein und wählen Sie dann Erstellen.

Wählen Sie Azure Data Lake Gen2 als Datenquelle aus.

Geben Sie die URL des Speicherkontos an, das mit vertrauenswürdigem Zugriff auf den Arbeitsbereich konfiguriert wurde, und wählen Sie einen Namen für die Verbindung aus. Wählen Sie für Authentifizierungsart Organisationskonto oder Dienstprinzipal aus.

Wählen Sie abschließend die Option Weiter aus.

Wählen Sie die Datei aus, die Sie in das Lakehouse kopieren müssen.

Wählen Sie abschließend die Option Weiter aus.

Wählen Sie auf dem Bildschirm Überprüfen + Speichern die Option Datenübertragung sofort starten aus. Wenn Sie fertig sind, wählen Sie Speichern + Ausführen aus.

Wenn sich der Pipelinestatus von In Warteschlange in Erfolgreich ändert, wechseln Sie zum Lakehouse, und überprüfen Sie, ob die Datentabellen erstellt wurden.

Verwenden der T-SQL COPY-Anweisung „COPY“ zum Laden von Daten in Ihr Warehouse

Wenn die Arbeitsbereich-Identität in Fabric konfiguriert und der vertrauenswürdige Zugriff in Ihrem ADLS Gen2-Speicherkonto aktiviert ist, können Sie die COPY T-SQL-Anweisung verwenden, Daten in Ihrem Farbric Warehouse zu erfassen. Sobald die Daten in das Lager aufgenommen wurden, können Sie mit der Analyse Ihrer Daten mit SQL und Power BI beginnen.

Einschränkungen und Überlegungen

- Der vertrauenswürdige Zugriff auf Arbeitsbereiche wird für Arbeitsbereiche in jeder Fabric-F-SKU-Kapazität unterstützt.

- Sie können nur vertrauenswürdigen Zugriff auf Arbeitsbereiche in OneLake-Verknüpfungen, Daten-Pipelines und der T-SQL-Copy-Anweisung verwenden. Informationen zum sicheren Zugriff auf Speicherkonten von Fabric Spark aus finden Sie unter Verwaltete private Endpunkte für Fabric.

- Wenn ein Arbeitsbereich mit einer Arbeitsbereich-Identität zu einer Nicht-Fabric-Kapazität oder einer Nicht-F-SKU-Fabric-Kapazität migriert wird, funktioniert der vertrauenswürdige Zugriff auf Arbeitsbereiche nach einer Stunde nicht mehr.

- Bereits vorhandene Verknüpfungen, die vor dem 10. Oktober 2023 erstellt wurden, unterstützen keinen vertrauenswürdigen Zugriff auf Arbeitsbereiche.

- Verbindungen für den Zugriff auf vertrauenswürdige Arbeitsbereiche können nicht unter Verwalten von Verbindungen und Gateways erstellt oder geändert werden.

- Verbindungen mit Firewall-fähigen Speicherkonten haben den Status Offline unter „Verbindungen und Gateways verwalten“.

- Wenn Sie Verbindungen wiederverwenden, die den vertrauenswürdigen Zugriff auf Arbeitsbereiche in anderen Fabric-Elementen als Verknüpfungen und Pipelines oder in anderen Arbeitsbereichen unterstützen, funktionieren sie möglicherweise nicht.

- Für die Authentifizierung von Speicherkonten für den vertrauenswürdigen Zugriff auf den Arbeitsbereich darf nur ein Organisationskonto oder ein Dienstprinzipal verwendet werden.

- Pipelines können nicht in OneLake-Tabellenverknüpfungen auf Speicherkonten mit vertrauenswürdigem Zugriff auf Arbeitsbereiche schreiben. Dies ist eine vorübergehende Einschränkung.

- Es können maximal 200 Ressourceninstanz-Regeln konfiguriert werden. Weitere Informationen finden Sie unter Azure-Abonnement-Beschränkungen und -Kontingente – Azure Resource Manager.

- Der vertrauenswürdige Zugriff auf Arbeitsbereiche funktioniert nur, wenn der öffentliche Zugriff über ausgewählte virtuelle Netzwerke und IP-Adressen aktiviert ist.

- Ressourceninstanz-Regeln für Fabric-Arbeitsbereiche müssen über ARM-Vorlagen erstellt werden. Über die Benutzeroberfläche des Azure-Portals erstellte Ressourceninstanzregeln werden nicht unterstützt.

- Bereits vorhandene Verknüpfungen in einem Arbeitsbereich, der die Voraussetzungen erfüllt, werden automatisch gestartet, um den Zugriff auf vertrauenswürdige Dienste zu unterstützen.

- Wenn Ihre Organisation über eine Entra-Richtlinie für bedingten Zugriff für Workload Identities verfügt, die alle Dienstprinzipale enthalten, funktioniert der Zugriff auf vertrauenswürdige Arbeitsbereiche nicht. In solchen Fällen müssen Sie bestimmte Fabric-Arbeitsbereichsidentitäten aus der Richtlinie für bedingten Zugriff für Workload Identities ausschließen.

- Der Zugriff auf vertrauenswürdige Arbeitsbereiche wird nicht unterstützt, wenn ein Dienstprinzipal zum Erstellen einer Verknüpfung verwendet wird.

- Der Zugriff auf vertrauenswürdige Arbeitsbereiche ist nicht mit mandantenübergreifenden Anforderungen kompatibel.

Fehlerbehebung bei Problemen mit dem Zugriff auf den vertrauenswürdigen Arbeitsbereich

Wenn eine Verknüpfung in einem Lakehouse, die auf ein durch eine Firewall geschütztes ADLS Gen2-Speicherkonto abzielt, unzugänglich wird, kann das daran liegen, dass das Lakehouse mit einem Benutzer geteilt wurde, der keine Admin-, Mitglieds- oder Contributor-Rolle in dem Arbeitsbereich hat, in dem sich das Lakehouse befindet. Dies ist ein bekanntes Problem. Die Abhilfe besteht darin, das Lakehouse nicht mit Benutzern zu teilen, die keine Admin-, Mitglieds- oder Contributor-Rolle im Arbeitsbereich haben.

Beispiele für ARM-Vorlagen

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}