Übersicht über die Authentifizierung

Fabric Workloads lassen sich mit Microsoft Entra ID für die Authentifizierung und Autorisierung integrieren.

Alle Interaktionen zwischen Workloads und anderen Fabric- oder Azure-Komponenten müssen der richtigen Authentifizierungsunterstützung für empfangene oder gesendete Anforderungen beigefügt sein. Token, die gesendet werden, müssen ordnungsgemäß generiert werden, und empfangene Token müssen ebenfalls ordnungsgemäß überprüft werden.

Es wird empfohlen, sich mit der Microsoft Identity Platform vertraut zu machen, bevor Sie mit Fabric-Workloads arbeiten. Es wird auch empfohlen, bewährte Methoden und Empfehlungen der Microsoft Identity Platform zu durchlaufen.

Abläufe

Von Workload-Front-End zu Workload-Back-End

Ein Beispiel für eine solche Kommunikation ist jegliche Datenebenen-API. Diese Kommunikation erfolgt mit einem Antragsteller-Token (Delegiertes Token).

Informationen zum Abrufen eines Tokens im Workload-FE finden Sie unter Authentifizierungs-API. Stellen Sie außerdem sicher, dass Sie die Token-Validierung in der Back-End-Authentifizierungs- und Autorisierungs-Übersicht durchlaufen.

Von Fabric-Back-End zu Workload-Back-End

Ein Beispiel für eine solche Kommunikation ist das Erstellen eines Workload-Artikels. Diese Kommunikation erfolgt mit einem SubjectAndApp-Token, einem speziellen Token, das ein App-Token und ein Antragsteller-Token kombiniert enthält (siehe Back-End-Authentifizierung und Autorisierungs-Übersicht, um mehr über dieses Token zu erfahren).

Damit diese Kommunikation funktioniert, muss der Benutzer, der diese Kommunikation verwendet, der Microsoft Entra-Anwendung zustimmen.

Von Workload-Back-End zu Fabric-Back-End

Dies erfolgt mit einem SubjectAndApp Token für Workload-Steuerungs-APIs (z. B. ResolveItemPermissions) oder mit einem Antragsteller-Token (für andere Fabric-APIs).

Von Workload-Back-End zu externen Diensten

Ein Beispiel für eine solche Kommunikation ist das Schreiben in eine Lakehouse-Datei. Dies erfolgt abhängig von der API mit dem Antragsteller-Token oder einem App-Token.

Wenn Sie die Kommunikation mit Diensten mithilfe eines Antragsteller-Token planen, stellen Sie sicher, dass Sie mit On-Behalf-Of-Fluss vertraut sind.

Siehe Authentifizierungs-Tutorial, um Ihre Umgebung zum Arbeiten mit der Authentifizierung einzurichten.

Javascript-API für die Authentifizierung

Fabric-Front-End bietet eine Javascript-API für Fabric-Workloads zum Abrufen eines Tokens für ihre Anwendung in Microsoft Entra ID. Bevor Sie mit der Authentifizierungs-JavaScript-API arbeiten, sollten Sie die Dokumentation zur Authentifizierungs-JavaScript-API durchlesen.

Zustimmungen

Um zu verstehen, warum Zustimmungen erforderlich sind, lesen Sie Zustimmung des Benutzers und Administrators in Microsoft Entra-ID .

Wie funktionieren Zustimmungen in Fabric-Workloads?

Um eine Zustimmung für eine bestimmte Anwendung zu erteilen, erstellt Fabric FE eine MSAL-Instance, die mit der Anwendungs-ID des Workloads konfiguriert ist, und fordert ein Token für den bereitgestellten Bereich an (additionalScopesToConsent – siehe AcquireAccessTokenParams).

Wenn Sie nach einem Token mit der Workload-Anwendung für einen bestimmten Bereich fragen, zeigt die Microsoft Entra-ID ein Popup Zustimmung an, falls sie fehlt, und leitet dann das Popupfenster an in der Anwendung konfigurierten Umleitungs-URI um.

Normalerweise befindet sich der Umleitungs-URI in derselben Domäne wie die Seite, die das Token angefordert hat, damit die Seite auf das Popup zugreifen und es schließen kann.

In unserem Fall ist es nicht in der gleichen Domäne, da Fabric das Token anfordert und die Redirect-URI des Workloads nicht in der Fabric-Domäne liegt. Wenn sich also der Zustimmungsdialog öffnet, muss er nach der Umleitung manuell geschlossen werden - wir verwenden nicht den Code, der in der redirectUri zurückgegeben wird, und schließen ihn deshalb einfach automatisch (wenn Microsoft Entra ID das Popup an die Redirect-URI umleitet, wird es geschlossen).

Sie können den Code/die Konfiguration des Umleitungs-URI in der Datei index.ts sehen. Diese Datei finden Sie im Microsoft-Fabric-workload-development-sample unter dem Front-End-Ordner.

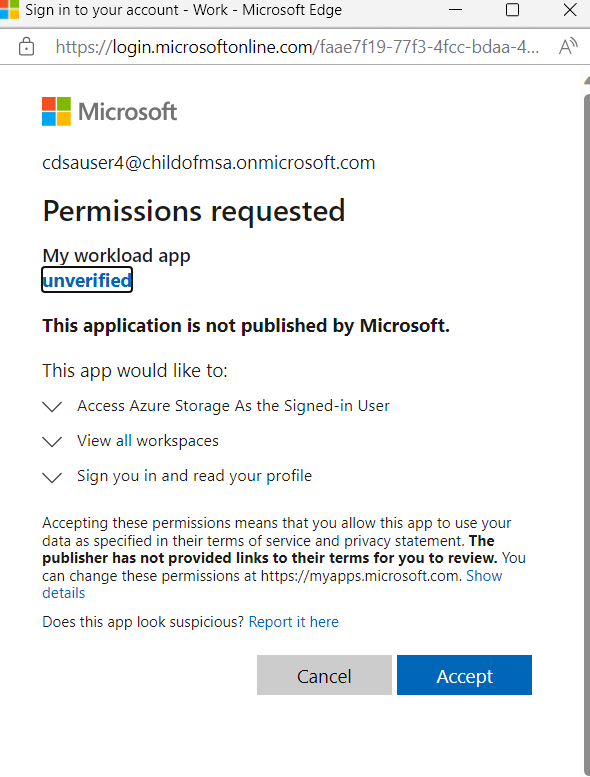

Hier sehen Sie ein Beispiel für ein Zustimmungs-Popup für unsere App „Meine Workload-App“ und deren Abhängigkeiten (Speicher und Power BI), die wir beim Authentifizierung-Setup konfiguriert haben: