Azure Confidential Computing

Microsoft Cloud for Sovereignty hilft Kunden dabei, ihre Daten und Ressourcen so zu konfigurieren und zu schützen, dass sie ihren spezifischen regulatorischen, Sicherheits- und Souveranitätsanforderungen entsprechen. Dieser Prozess stellt sicher, dass Kundendaten nicht für Parteien zugänglich sind, die außerhalb der Kontrolle des Kunden liegen, auch nicht für Cloud-Anbieter, Administratoren oder Benutzer. Wenn Sie Azure Confidential Computing (ACC) mit Microsoft Cloud for Sovereignty kombinieren, erhalten Sie die Kontrolle über den Zugriff auf Kunden-Workloads.

Confidential Computing ist ein Branchenbegriff, der von Confidential Computing Consortium (CCC) definiert wurde, einer Stiftung, die sich der Definition und Beschleunigung der Einführung von Confidential Computing widmet. Der CCC definiert Confidential Computing als der Schutz der verwendeten Daten durch die Durchführung von Berechnungen in einer hardwarebasierten Trusted Execution Environment (TEE).

Eine TEE ist eine Umgebung, die die Ausführung nur von autorisiertem Code erzwingt. Kein Code außerhalb dieser Umgebung kann Daten im TEE lesen oder manipulieren. Das Bedrohungsmodell für vertrauliches Computing zielt darauf ab, die Fähigkeit eines Cloud-Anbieterbetreibers und anderer Akteure in der Mandantendomäne, während der Ausführung auf Code und Daten zuzugreifen, zu unterbinden oder zu verringern.

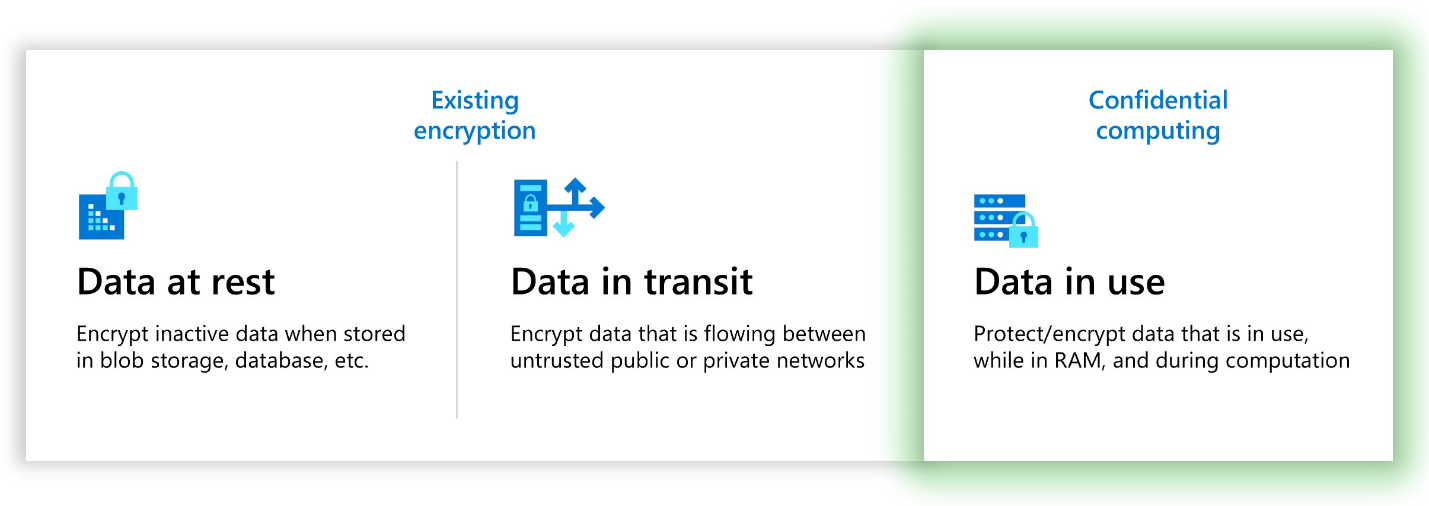

Bei Verwendung mit Datenverschlüsselung im Ruhezustand und während der Übertragung beseitigt Confidential Computing die größte Hürde der Verschlüsselung – die Verschlüsselung während der Nutzung. Es schützt sensible oder stark regulierte Datensätze und Anwendungs-Workloads auf einer sicheren öffentlichen Cloud-Plattform. Confidential Computing geht über den allgemeinen Datenschutz hinaus. TEEs tragen auch dazu bei, proprietäre Geschäftslogik, Analysefunktionen, Maschinelles Lernen-Algorithmen oder ganze Anwendungen zu schützen.

ACC reduziert den Bedarf an Vertrauen in verschiedenen Aspekten der Computing-Cloud-Infrastruktur. Azure Confidential Computing verstärkt das Vertrauen sowohl in Systemprozesse, wie den Kernel des Host-Betriebssystems und den Hypervisor, als auch in menschliche Bediener, zu denen der VM-Administrator und der Host Administrator gehören. In Kombination mit bestehenden Lösungen, die ruhende Daten schützen, wie Microsoft-Datenverschlüsselung und Daten im Transit wie TLS oder IPsec sind nun während der Nutzung geschützt, da der Speicher selbst verschlüsselt bleibt, also vollständiger Schutz über den gesamten Datenlebenszyklus hinweg.

Mit den Leitplanken und der Durchsetzung der Compliance von Microsoft Cloud for Sovereignty bietet ACC verbesserten Schutz von souveränen, sensiblen oder stark regulierten Daten und Arbeitslasten innerhalb der Skalierbarkeit, Flexibilität, Verfügbarkeit und leistungsstarken Dienste der öffentlichen Azure-Cloud-Plattform. Weitere Informationen zu den Vorteilen von Azure Confidential Computing finden Sie unter Azure Confidential Computing-Produkte.

Souveränität wird in Azure Confidential Computing unterstützt

Durch die Datensouveränität wird sichergestellt, dass Kunden die Kundenressourcen, wie z. B. VMs, eindeutig kontrollieren und andere nicht auf diese Ressourcen zugreifen können. ACC hilft Kunden dabei, Datensouveränität zu erreichen, indem es die Vertraulichkeit des gesamten Vertrauensankers gewährleistet, von der Hardware bis zur Anwendung. Vertrauliche virtuelle Maschinen (CVMs) der Serien Azure DCasv5 und DCadsv5 sind hardwareisolierte VMs, die Daten im Speicher vor anderen VMs, Hypervisoren und Hostverwaltungscode schützen. Selbst Azure-Techniker mit Administratorzugriff auf den VM-Host können nicht auf Kundendaten im Speicher zugreifen. Diese Serie bietet auch eine Vorverschlüsselung der Betriebssystemfestplatte vor der VM-Bereitstellung mit verschiedenen Schlüsselverwaltungslösungen.

Die Souveränität wird auf allen Ebenen durch die Bereitstellung vertraulicher Computerumgebungen erhöht für:

- Microsoft AzureAttestation, ein Remote-Attestierungsdienst, der die Vertrauenswürdigkeit mehrerer TEEs validiert und die Integrität der in den TEEs ausgeführten Binärdateien überprüft. Diese Validierung der grundlegenden Vertrauensbasis ist unerlässlich, um die Souveränität der Daten sicherzustellen.

- Trusted Launch bietet verstärkte Sicherheitsfunktionen – sicheres Booten, virtuelles vertrauenswürdiges Plattformmodul und Boot-Integritätsüberwachung – die vor Bootkits, Rootkits und Malware auf Kernel-Ebene schützen.

- Trusted Hardware Identity Management, ein Dienst, der die Cache-Verwaltung von Zertifikaten für alle TEEs verwaltet, die sich in Azure befinden, und Trusted Computing Base (TCB)-Informationen bereitstellt, um eine Mindestbasis für Nachweislösungen durchzusetzen.

Viele Kunden nutzen den Azure Kubernetes Service (AKS), um ihre Container-basierten Anwendungen sowie Speicher- und Netzwerkkomponenten zu verwalten. Um die Anforderungen an Souveränität, Vertraulichkeit und Sicherheit zu erfüllen, können Kunden Azure App-Enclave-fähige Container verwenden, die auf AKS ausgeführt werden. Confidential-Computing-Knoten auf AKS verwenden Intel SGX, um isolierte Enklavenumgebungen in den Knoten zwischen den einzelnen Containeranwendungen zu erstellen. Azure bietet auch eine Vorschauversion der Unterstützung für vertrauliche VM-Knotenpools auf AKS mit AMD SEV-SNP-VM-Komponenten. AKS ist das erste Unternehmen, das vertrauliche VMs mit AMD SEV-SNP-Knotenpools in Kubernetes ermöglicht und so dem gehärteten Sicherheitsprofil von Azure eine Tiefenverteidigung hinzufügt.

Verwaltung vertraulicher Geheimnisse

Azure Key Vault (AKV) Managed HSM ist ein vollständig verwalteter, hochverfügbarer, standardkonformer Single-Tenant-Clouddienst, der kryptografische Anwendungsschlüssel mithilfe FIPS 140-2 Level 3 validierter Hardware-Sicherheitsmodule (HSM) schützt. AKV mHSM verwendet dieselben APIs wie Azure Key Vault Standard und Premium und lässt sich in die meisten Azure-Dienste integrieren, um die Dienstverschlüsselung mit vom Kunden verwalteten Schlüsseln zu ermöglichen. Der Hardwareschutz stellt sicher, dass nur der Kunde auf die Verschlüsselungsschlüssel zugreifen kann. Selbst Azure-Techniker können nicht darauf zugreifen.

Secure Key Release (SKR) ist eine Funktionalität des Azure Key Vault (AKV) Managed HSM- und Premium-Angebots, die eine bessere Zugriffskontrolle bietet. Die sichere Schlüsselfreigabe ermöglicht die Freigabe eines HSM-geschützten Schlüssels von AKV an eine zertifizierte Trusted Execution Environment (TEE), wie z. B. eine sichere Enklave, VM-basierte TEEs usw. SKR fügt Ihren Datenentschlüsselungs-/-verschlüsselungsschlüsseln, wo Sie sie verwenden, eine weitere Schutzebene hinzu kann auf eine Anwendung + TEE-Laufzeitumgebung mit bekannter Konfiguration abzielen, um Zugriff auf das Schlüsselmaterial zu erhalten. Die zum Zeitpunkt der Erstellung des exportierbaren Schlüssels definierten SKR-Richtlinien regeln den Zugriff auf diese Schlüssel.

Vertrauliche Analysedienste

Kunden aus dem öffentlichen Sektor und der regulierten Industrie von Azure haben einen dringenden Bedarf an erweiterten Analysefunktionen, die ihnen helfen, ihre Souveränitäts-, Datenschutz- und Sicherheitsanforderungen einzuhalten. Microsoft Cloud for Sovereignty hilft diesen Kunden, Dienste zu nutzen wie:

- Mit Always Encrypted with Secure Enclaves in Azure SQL Service können Kunden SQL-Abfragen direkt in einer TEE ausführen, um sicherzustellen, dass sensible Daten vor Malware und hochprivilegierten nicht autorisierten Benutzern geschützt sind.

- Azure Databricks mit Confidential Computing VM kann Kunden dabei helfen, ihre Analysen, maschinelles Lernen und andere Workloads unter Wahrung des Datenschutzes auszuführen.

- Das schnelle Wachstum des Internets der Dinge (IoT) birgt neue Souveränitätsrisiken, da sich IoT Edge-Geräte außerhalb der geografischen Kontrolle des Kunden befinden und böswillige Akteure möglicherweise physisch darauf zugreifen, wodurch diese Geräte einem erhöhten Risiko einer Kompromittierung ausgesetzt sind. Confidential IoT Edge fügt Vertrauen und Integrität am Edge hinzu, indem es den Zugriff auf Daten schützt, die von einem IoT-Gerät erfasst und darin gespeichert werden, und so das Risiko von Manipulationen oder Kompromittierungen verringert.

- Kunden wird empfohlen, Microsoft Azure Confidential Ledger (ACL) zu verwenden, um sensible Datensätze zu verwalten. ACL läuft ausschließlich auf hardwaregestützten sicheren Enklaven in einer stark überwachten und isolierten Laufzeitumgebung, die sensible Datensätze schützt und unveränderlich macht.

Führen Sie Confidential Computing in Microsoft Cloud for Sovereignty ein

Microsoft Cloud for Sovereignty-Kunden können die Sovereign Landing Zone nutzen, um die Einführung vertraulicher Computing-Funktionen von Microsoft in einer konformen und souveränen Umgebung zu optimieren.

Eine Anleitung zum Einstieg in die Verwendung von ACC in der Sovereign Landing Zone (SLZ) finden Sie unter SLZ auf GitHub.