Selektives Zurücksetzen von Daten mithilfe von Aktionen zum bedingten Starten von App-Schutzrichtlinien in Intune

Bedingte Startaktionen in Intune App-Schutzrichtlinien bieten Organisationen die Möglichkeit, den Zugriff auf Organisationsdaten zu blockieren oder zu löschen, wenn bestimmte Geräte- oder App-Bedingungen nicht erfüllt sind.

Mithilfe dieser Einstellungen können Sie die Unternehmensdaten Ihres Unternehmens explizit vom Gerät des Endbenutzers löschen, um die Nichtkonformität zu erreichen. Für einige Einstellungen können Sie mehrere Aktionen konfigurieren, z. B. zugriff blockieren und Daten basierend auf unterschiedlichen angegebenen Werten zurücksetzen.

Erstellen einer App-Schutzrichtlinie mithilfe von Aktionen zum bedingten Start

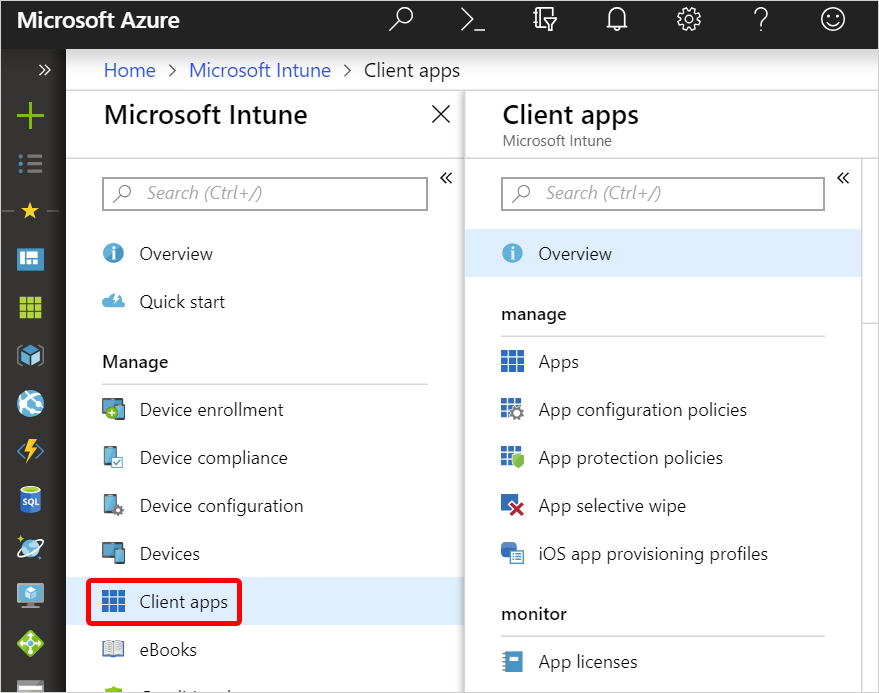

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Apps>App-Schutz Richtlinien aus.

Wählen Sie Richtlinie erstellen und dann die Plattform des Geräts für Ihre Richtlinie aus.

Wählen Sie Erforderliche Einstellungen konfigurieren aus, um die Liste der Einstellungen anzuzeigen, die für die Richtlinie konfiguriert werden können.

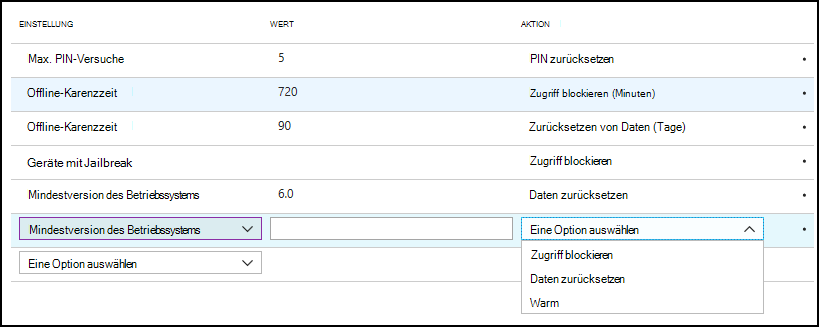

Wenn Sie im Bereich Einstellungen nach unten scrollen, wird ein Abschnitt mit dem Titel Bedingter Start mit einer bearbeitbaren Tabelle angezeigt.

Wählen Sie eine Einstellung aus und geben Sie den Wert ein, den Benutzer erfüllen müssen, um sich bei Ihrer Unternehmens-App anmelden zu können.

Wählen Sie die Aktion aus, die Sie ausführen möchten, wenn Benutzer Ihre Anforderungen nicht erfüllen. In einigen Fällen können mehrere Aktionen für eine einzelne Einstellung konfiguriert werden. Weitere Informationen finden Sie unter Erstellen und Zuweisen von App-Schutzrichtlinien.

Richtlinieneinstellungen

Die Tabelle mit den Einstellungen der App-Schutzrichtlinie enthält Spalten für Einstellung, Wert und Aktion.

Vorschau: Windows-Richtlinieneinstellungen

Unter Windows können Sie Aktionen für die folgenden Einstellungen für die Integritätsprüfung konfigurieren, indem Sie die Dropdownliste Einstellung verwenden:

- Deaktiviertes Konto

- Maximale Betriebssystemversion

- Mindestversion für App

- Mindestversion für Betriebssystem

- Mindestversion für SDK

- Offline-Toleranzperiode

- Maximal zulässige Gerätebedrohungsstufe

iOS-Richtlinieneinstellungen

Für iOS/iPadOS können Sie Aktionen für die folgenden Einstellungen mithilfe der Dropdownliste Einstellung konfigurieren:

- Maximal zulässige PIN-Versuche

- Offline-Toleranzperiode

- Geräte mit Jailbreak/entfernten Nutzungsbeschränkungen

- Maximale Betriebssystemversion

- Mindestversion für Betriebssystem

- Mindestversion für App

- Mindestversion für SDK

- Gerätemodelle

- Maximal zulässige Gerätebedrohungsstufe

- Deaktiviertes Konto

Um die Einstellung Gerätemodell(en) zu verwenden, geben Sie eine durch Semikolons getrennte Liste von iOS-/iPadOS-Modellbezeichnern ein. Bei diesen Werten wird die Groß-/Kleinschreibung nicht beachtet. Neben Intune Berichterstellung für die Eingabe "Gerätemodell(n)" finden Sie einen iOS-/iPadOS-Modellbezeichner in diesem GitHub-Repository eines Drittanbieters.

Beispieleingabe: iPhone5,2; iPhone5,3

Auf Endbenutzergeräten würde der Intune Client aktionen, basierend auf einem einfachen Abgleich von Gerätemodellzeichenfolgen, die in Intune für Anwendungsschutzrichtlinien angegeben sind. Der Abgleich hängt vollständig davon ab, was das Gerät meldet. Sie (der IT-Administrator) sollten sicherstellen, dass das beabsichtigte Verhalten auftritt, indem Sie diese Einstellung basierend auf verschiedenen Geräteherstellern und -modellen und für eine kleine Benutzergruppe testen. Der Standardwert ist Nicht konfiguriert.

Legen Sie eine der folgenden Aktionen fest:

- Angegebenes Zulassen (Block nicht angegeben)

- Angegebenes Zulassen (Nicht angegeben zurücksetzen)

Was geschieht, wenn der IT-Administrator eine andere Liste von iOS-/iPadOS-Modellbezeichnern zwischen Richtlinien eingibt, die auf dieselben Apps für denselben Intune Benutzer ausgerichtet sind?

Wenn Konflikte zwischen zwei App-Schutzrichtlinien für konfigurierte Werte auftreten, verfolgt Intune in der Regel den restriktivsten Ansatz. Daher wäre die resultierende Richtlinie, die an die zielorientierte App gesendet wird, die vom Zielbenutzer geöffnet wurde Intune Benutzer, eine Schnittmenge der aufgeführten iOS/iPadOS-Modellbezeichner in Richtlinie A und Richtlinie B, die auf dieselbe App/Benutzerkombination ausgerichtet ist. Beispielsweise gibt Richtlinie A "iPhone5,2; iPhone5,3", während Richtlinie B "iPhone5,3" angibt, ist die resultierende Richtlinie, dass der Intune Benutzer, auf den sowohl Richtlinie A als auch Richtlinie B abzielt, "iPhone5,3" lautet.

Android-Richtlinieneinstellungen

Für Android können Sie Aktionen für die folgenden Einstellungen mithilfe der Dropdownliste Einstellung konfigurieren:

- Maximal zulässige PIN-Versuche

- Offline-Toleranzperiode

- Geräte mit Jailbreak/entfernten Nutzungsbeschränkungen

- Mindestversion für Betriebssystem

- Maximale Betriebssystemversion

- Mindestversion für App

- Min. Patchversion

- Gerätehersteller

- Integritätsbewertung wiedergeben

- Bedrohungsüberprüfung für Apps erforderlich

- Mindestversion Unternehmensportal

- Maximal zulässige Gerätebedrohungsstufe

- Deaktiviertes Konto

- Gerätesperre erforderlich

Mithilfe der Mindestversion Unternehmensportal können Sie eine bestimmte mindestdefinierte Version der Unternehmensportal angeben, die auf einem Endbenutzergerät erzwungen wird. Mit dieser Einstellung für den bedingten Start können Sie Werte auf Zugriff blockieren, Daten zurücksetzen und Warnen als mögliche Aktionen festlegen, wenn die einzelnen Werte nicht erfüllt sind. Die möglichen Formate für diesen Wert folgen dem Muster [Haupt].[ Minor], [Major].[ Nebenfach]. [Build], oder [Haupt].[ Nebenfach]. [Build]. [Revision]. Da einige Endbenutzer möglicherweise kein erzwungenes Update von Apps vor Ort bevorzugen, ist die Option "Warn" beim Konfigurieren dieser Einstellung möglicherweise ideal. Der Google Play Store leistet gute Arbeit, nur die Deltabytes für App-Updates zu senden. Dies kann jedoch immer noch eine große Datenmenge sein, die der Benutzer möglicherweise nicht verwenden möchte, wenn er sich zum Zeitpunkt der Aktualisierung auf Daten befindet. Das Erzwingen eines Updates und das Herunterladen einer aktualisierten App kann zu unerwarteten Datengebühren zum Zeitpunkt des Updates führen. Die Einstellung Mindestversion Unternehmensportal, sofern konfiguriert, wirkt sich auf alle Endbenutzer aus, die Version 5.0.4560.0 des Unternehmensportal erhalten, sowie alle zukünftigen Versionen des Unternehmensportal. Diese Einstellung hat keine Auswirkungen auf Benutzer, die eine Version von Unternehmensportal verwenden, die älter ist als die Version, mit der dieses Feature veröffentlicht wird. Endbenutzer, die automatische App-Updates auf ihrem Gerät verwenden, sehen wahrscheinlich keine Dialogfelder aus diesem Feature, da sie wahrscheinlich die neueste Unternehmensportal Version verwenden. Diese Einstellung gilt nur für Android mit App-Schutz für registrierte und nicht registrierte Geräte.

Um die Einstellung Gerätehersteller zu verwenden, geben Sie eine durch Semikolons getrennte Liste der Android-Hersteller ein. Bei diesen Werten wird die Groß-/Kleinschreibung nicht beachtet. Neben Intune Reporting finden Sie den Android-Hersteller eines Geräts unter den Geräteeinstellungen.

Beispieleingabe: Hersteller A; Hersteller B

Hinweis

Dies sind einige gängige Hersteller von Geräten, die Intune verwenden, und können als Eingabe verwendet werden: Asus; Brombeere; Bq; Gionee; Googeln; Hmd global; Htc; Huawei; Infinix; Kyocera; Lemobile; Lenovo; Lge; Motorola; Oneplus; Oppo; Samsung; Scharf; Sony; Tecno; Vivo; Vodafone; Xiaomi; Zte; Zuk

Auf Endbenutzergeräten würde der Intune Client aktionen, basierend auf einem einfachen Abgleich von Gerätemodellzeichenfolgen, die in Intune für Anwendungsschutzrichtlinien angegeben sind. Der Abgleich hängt vollständig davon ab, was das Gerät meldet. Sie (der IT-Administrator) sollten sicherstellen, dass das beabsichtigte Verhalten auftritt, indem Sie diese Einstellung basierend auf verschiedenen Geräteherstellern und -modellen und für eine kleine Benutzergruppe testen. Der Standardwert ist Nicht konfiguriert.

Legen Sie eine der folgenden Aktionen fest:

- Allow specified (Block on nonspecified)

- Angegebenes Zulassen (Zurücksetzen bei nicht angegeben)

Was geschieht, wenn der IT-Administrator eine andere Liste von Android-Herstellern zwischen Richtlinien eingibt, die auf dieselben Apps für denselben Intune Benutzer ausgerichtet sind?

Wenn Konflikte zwischen zwei App-Schutzrichtlinien für konfigurierte Werte auftreten, verfolgt Intune in der Regel den restriktivsten Ansatz. Daher wäre die resultierende Richtlinie, die an die Ziel-App gesendet wird, die vom Zielbenutzer Intune geöffnet wird, eine Schnittmenge der aufgeführten Android-Hersteller in Richtlinie A und Richtlinie B, die auf dieselbe Kombination aus App und Benutzer ausgerichtet ist. Beispielsweise gibt Richtlinie A "Google; Samsung", während Richtlinie B "Google" angibt, ist die daraus resultierende Richtlinie, dass der Intune Benutzer, auf den sowohl Richtlinie A als auch Richtlinie B abzielt, "Google" ist.

Zusätzliche Einstellungen und Aktionen

Standardmäßig enthält die Tabelle aufgefüllte Zeilen als Einstellungen, die für die Offline-Toleranzperiode konfiguriert sind, und Maximale PIN-Versuche, wenn die Einstellung PIN für Zugriff erforderlich auf Ja festgelegt ist.

Wählen Sie zum Konfigurieren einer Einstellung in der Dropdownliste unter der Spalte Einstellung eine Einstellung aus. Sobald eine Einstellung ausgewählt ist, wird das bearbeitbare Textfeld unter der Spalte Wert in derselben Zeile aktiviert, wenn ein Wert festgelegt werden muss. Außerdem wird die Dropdownliste unter der Spalte Aktion mit dem Satz von Aktionen für bedingten Start aktiviert, die für die Einstellung gelten.

Die folgende Liste enthält die allgemeine Liste der Aktionen:

- Zugriff blockieren : Blockieren Sie den Zugriff des Endbenutzers auf die Unternehmens-App.

- Daten zurücksetzen : Löschen Sie die Unternehmensdaten vom Gerät des Endbenutzers.

- Warnung : Geben Sie dem Endbenutzer das Dialogfeld als Warnmeldung an.

In einigen Fällen, z. B. bei der Einstellung Mindestversion des Betriebssystems , können Sie die Einstellung so konfigurieren, dass alle anwendbaren Aktionen basierend auf unterschiedlichen Versionsnummern ausgeführt werden.

Sobald eine Einstellung vollständig konfiguriert ist, wird die Zeile in einer schreibgeschützten Ansicht angezeigt und kann jederzeit bearbeitet werden. Darüber hinaus scheint die Zeile eine Dropdownliste zur Auswahl in der Spalte Einstellung zur Verfügung zu haben. Konfigurierte Einstellungen, die mehrere Aktionen nicht zulassen, stehen nicht zur Auswahl in der Dropdownliste zur Verfügung.

Nächste Schritte

Weitere Informationen zu Intune App-Schutzrichtlinien finden Sie unter: