Erstellen und Zuweisen von App-Schutzrichtlinien

Erfahren Sie, wie Sie Microsoft Intune App-Schutzrichtlinien (APP) für Benutzer Ihrer organization erstellen und zuweisen. In diesem Artikel wird auch beschrieben, wie Änderungen an vorhandenen Richtlinien vorgenommen werden.

Bevor Sie beginnen

App-Schutz Richtlinien können auf Apps angewendet werden, die auf Geräten ausgeführt werden, die von Intune verwaltet werden oder nicht. Eine ausführlichere Beschreibung der Funktionsweise von App-Schutzrichtlinien und der Szenarien, die von Intune App-Schutzrichtlinien unterstützt werden, finden Sie unter Übersicht über App-Schutz-Richtlinien.

Die in den App-Schutzrichtlinien verfügbaren Optionen ermöglichen Organisationen, den Schutz an ihre speziellen Anforderungen anzupassen. Für einige Organisationen ist es jedoch möglicherweise nicht offensichtlich, welche Richtlinieneinstellungen genau erforderlich sind, um ein vollständiges Szenario zu implementieren. Um Unternehmen bei der Priorisierung der Absicherung mobiler Clientendpunkte zu unterstützen, hat Microsoft für die Verwaltung mobiler iOS- und Android-Apps eine Taxonomie für sein Datenschutzframework für App-Schutzrichtlinien eingeführt.

Dieses Datenschutzframework ist in drei Konfigurationsebenen unterteilt, wobei jede Ebene auf der vorherigen Ebene aufbaut:

- Einfacher Datenschutz für Unternehmen (Ebene 1): Diese Ebene stellt sicher, dass Apps mit einer PIN geschützt und verschlüsselt sind, und dient zum Durchführen selektiver Löschvorgänge. Bei Android-Geräten überprüft diese Ebene den Android-Gerätenachweis. Dabei handelt es sich um eine Konfiguration auf Einstiegsebene, die ähnliche Datenschutzkontrolle in Exchange Online-Postfachrichtlinien bereitstellt und der IT sowie dem Benutzerstamm eine Einführung in App-Schutzrichtlinien bietet.

- Erweiterter Datenschutz für Unternehmen (Ebene 2): Diese Ebene führt Mechanismen für App-Schutzrichtlinien zur Verhinderung von Datenlecks sowie die mindestens zu erfüllenden Betriebssystemanforderungen ein. Dies ist die Konfiguration, die für die meisten mobilen Benutzer gilt, die auf Geschäfts-, Schul- oder Unidaten zugreifen.

- Hoher Datenschutz für Unternehmen (Ebene 3): Auf dieser Ebene werden Mechanismen zum erweiterten Datenschutz, eine verbesserte PIN-Konfiguration sowie Mobile Threat Defense für App-Schutzrichtlinien eingeführt. Diese Konfiguration ist für Benutzer vorgesehen, die auf Hochrisikodaten zugreifen.

Die spezifischen Empfehlungen für jede Konfigurationsebene sowie die minimalen zu schützenden Apps finden Sie unter Datenschutzframework mithilfe von App-Schutzrichtlinien.

Wenn Sie nach einer Liste der Apps suchen, die das Intune SDK integriert haben, lesen Sie Microsoft Intune geschützte Apps.

Informationen zum Hinzufügen der branchenspezifischen Apps Ihrer organization zu Microsoft Intune zur Vorbereitung auf App-Schutzrichtlinien finden Sie unter Hinzufügen von Apps zu Microsoft Intune.

App-Schutz-Richtlinien für iOS-/iPadOS- und Android-Apps

Wenn Sie eine App-Schutzrichtlinie für iOS-/iPadOS- und Android-Apps erstellen, befolgen Sie einen modernen Intune Prozessablauf, der zu einer neuen App-Schutzrichtlinie führt. Informationen zum Erstellen von App-Schutzrichtlinien für Windows-Apps finden Sie unter App-Schutz Richtlinieneinstellungen für Windows.

Erstellen einer iOS-/iPadOS- oder Android-App-Schutzrichtlinie

- Melden Sie sich beim Microsoft Intune Admin Center an.

- Wählen Sie Apps>App-Schutzrichtlinien aus. Durch diese Auswahl wird die App-Schutz Richtliniendetails geöffnet, in denen Sie neue Richtlinien erstellen und vorhandene Richtlinien bearbeiten.

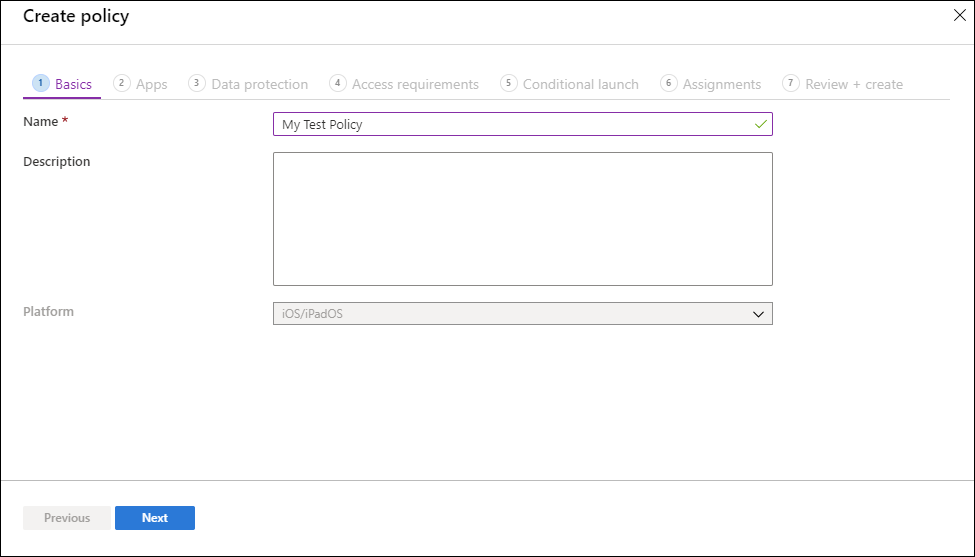

- Wählen Sie Richtlinie erstellen und dann entweder iOS/iPadOS oder Android aus. Der Bereich Richtlinie erstellen wird angezeigt.

- Fügen Sie auf der Seite Basics (Grundeinstellungen) die folgenden Werte hinzu:

| Wert | Beschreibung |

|---|---|

| Name | Der Name dieser App-Schutzrichtlinie. |

| Beschreibung | [Optional] Die Beschreibung dieser App-Schutzrichtlinie. |

Klicken Sie auf Weiter , um die Seite Apps anzuzeigen.

Auf der Seite Apps können Sie auswählen, für welche Apps diese Richtlinie gelten soll. Sie müssen mindestens eine App hinzufügen.Wert/Option Beschreibung Zielrichtlinie auf Wählen Sie im Dropdownfeld Zielrichtlinie für Ihre App-Schutzrichtlinie alle Apps, Microsoft Apps oder Core Microsoft Apps aus. - Alle Apps umfassen alle Microsoft- und Partner-Apps, die das Intune SDK integriert haben.

- Microsoft Apps umfasst alle Microsoft-Apps, die das Intune SDK integriert haben.

- Core Microsoft Apps umfasst die folgenden Apps: Microsoft Edge, Excel, Office, OneDrive, OneNote, Outlook, PowerPoint, SharePoint, Teams, To Do und Word.

Öffentliche Apps Wenn Sie keine der vordefinierten App-Gruppen auswählen möchten, können Sie einzelne Apps als Ziel auswählen, indem Sie im Dropdownfeld Zielrichtlinie aufAusgewählte Apps klicken. Klicken Sie auf Öffentliche Apps auswählen , um öffentliche Apps auszuwählen, die als Ziel verwendet werden sollen. Benutzerdefinierte Apps Wenn Sie keine der vordefinierten App-Gruppen auswählen möchten, können Sie einzelne Apps als Ziel auswählen, indem Sie im Dropdownfeld Zielrichtlinie aufAusgewählte Apps klicken. Klicken Sie auf Benutzerdefinierte Apps auswählen , um benutzerdefinierte Apps auszuwählen, die basierend auf einer Bundle-ID als Ziel verwendet werden sollen. Sie können keine benutzerdefinierte App auswählen, wenn sie auch auf die Optionen Alle Apps, Microsoft Apps oder Core Microsoft Apps in derselben Richtlinie ausgerichtet ist. Die ausgewählten Apps werden in der Liste der öffentlichen und benutzerdefinierten Apps angezeigt.

Hinweis

Öffentliche Apps werden unterstützt, sind Apps von Microsoft und Partnern, die häufig mit Microsoft Intune verwendet werden. Diese Intune geschützten Apps sind mit einer umfangreichen Unterstützung für Schutzrichtlinien für mobile Anwendungen aktiviert. Weitere Informationen finden Sie unter Microsoft Intune geschützten Apps. Benutzerdefinierte Apps sind BRANCHEN-Apps, die in das Intune SDK integriert oder vom Intune App Wrapping Tool umschlossen wurden. Weitere Informationen finden Sie unter Microsoft Intune App SDK Overview (Übersicht) und Prepare line-of-business apps for app protection policies (Vorbereiten von Branchen-Apps für App-Schutzrichtlinien).

Klicken Sie auf Weiter , um die Seite Datenschutz anzuzeigen.

Diese Seite enthält Einstellungen für die Steuerelemente zur Verhinderung von Datenverlust (DLP), einschließlich Einschränkungen zum Ausschneiden, Kopieren, Einfügen und Speichern unter. Diese Einstellungen bestimmen, wie Benutzer mit Daten in den Apps interagieren, auf die diese Appschutz-Richtlinie angewendet wird.Datenschutzeinstellungen:

- iOS/iPadOS-Datenschutz : Weitere Informationen finden Sie unter Einstellungen für iOS/iPadOS-App-Schutzrichtlinien – Datenschutz.

- Android-Datenschutz : Weitere Informationen finden Sie unter Einstellungen für Android-App-Schutzrichtlinien – Datenschutz.

Klicken Sie auf Weiter , um die Seite Zugriffsanforderungen anzuzeigen.

Diese Seite enthält Einstellungen, mit denen Sie die Anforderungen an die PIN und die Anmeldeinformationen konfigurieren können, die Benutzer erfüllen müssen, um im Arbeitskontext auf Apps zugreifen zu können.Einstellungen für Zugriffsanforderungen:

- iOS-/iPadOS-Zugriffsanforderungen : Weitere Informationen finden Sie unter Einstellungen für iOS-/iPadOS-App-Schutzrichtlinien – Zugriffsanforderungen.

- Android-Zugriffsanforderungen : Weitere Informationen finden Sie unter Einstellungen für Android-App-Schutzrichtlinien – Zugriffsanforderungen.

Klicken Sie auf Weiter , um die Seite Bedingter Start anzuzeigen.

Diese Seite enthält Einstellungen zum Festlegen der Anmeldesicherheitsanforderungen für Ihre Appschutz-Richtlinie. Wählen Sie eine Einstellung aus und geben Sie den Wert ein, den Benutzer erfüllen müssen, um sich bei Ihrer Unternehmens-App anmelden zu können. Wählen Sie dann die Aktion aus, die Sie ausführen möchten, wenn Benutzer Ihre Anforderungen nicht erfüllen. In einigen Fällen können mehrere Aktionen für eine einzelne Einstellung konfiguriert werden.Einstellungen für bedingten Start:

- Bedingter iOS-/iPadOS-Start : Weitere Informationen finden Sie unter Einstellungen für iOS/iPadOS-App-Schutzrichtlinien – Bedingter Start.

- Bedingter Android-Start : Weitere Informationen finden Sie unter Einstellungen für Android-App-Schutzrichtlinien – Bedingter Start.

Klicken Sie auf Weiter, um die Seite Zuweisungen anzuzeigen.

Auf der Seite Zuweisungen können Sie die App-Schutzrichtlinie Gruppen von Benutzern zuweisen. Sie müssen die Richtlinie auf eine Gruppe von Benutzern anwenden, damit die Richtlinie wirksam wird.Klicken Sie auf Weiter: Überprüfen + erstellen , um die Werte und Einstellungen zu überprüfen, die Sie für diese App-Schutzrichtlinie eingegeben haben.

Wenn Sie fertig sind, klicken Sie auf Erstellen, um die App-Schutzrichtlinie in Intune zu erstellen.

Tipp

Diese Richtlinieneinstellungen werden nur erzwungen, wenn Apps im Arbeitskontext verwendet werden. Wenn Endbenutzer die App für eine persönliche Aufgabe verwenden, sind sie von diesen Richtlinien nicht betroffen. Beachten Sie, dass sie beim Erstellen einer neuen Datei als persönliche Datei betrachtet wird.

Wichtig

Es kann einige Zeit dauern, bis App-Schutzrichtlinien auf vorhandene Geräte angewendet werden. Endbenutzern wird eine Benachrichtigung auf dem Gerät angezeigt, wenn die App-Schutzrichtlinie angewendet wird. Wenden Sie Ihre App-Schutzrichtlinien auf Geräte an, bevor Sie condidional access rules anwenden.

Endbenutzer können die Apps aus dem App Store oder Google Play herunterladen. Weitere Informationen finden Sie unter:

- Wo finde ich Geschäfts- oder Schul-/Uni-Apps für iOS/iPadOS?

- Wo finde ich Geschäfts- oder Schul-/Uni-Apps für Android?

Ändern vorhandener Richtlinien

Sie können eine vorhandene Richtlinie bearbeiten und auf die Zielbenutzer anwenden. Weitere Informationen zum Zeitpunkt der Richtlinienübermittlung finden Sie unter Grundlegendes zum Zeitpunkt der Übermittlung von App-Schutzrichtlinien.

So ändern Sie die Liste der Apps, die der Richtlinie zugeordnet sind

Wählen Sie im Bereich App-Schutz Richtlinien die Richtlinie aus, die Sie ändern möchten.

Wählen Sie im Bereich Intune App-Schutzdie Option Eigenschaften aus.

Wählen Sie neben dem Abschnitt Mit dem Titel Apps die Option Bearbeiten aus.

Auf der Seite Apps können Sie auswählen, für welche Apps diese Richtlinie gelten soll. Sie müssen mindestens eine App hinzufügen.

Wert/Option Beschreibung Öffentliche Apps Wählen Sie im Dropdownfeld Zielrichtlinie für Ihre App-Schutzrichtlinie alle öffentlichen Apps, Microsoft Apps oder Core Microsoft Apps aus. Als Nächstes können Sie Eine Liste der Apps anzeigen auswählen, die als Ziel verwendet werden sollen, um eine Liste der Apps anzuzeigen, die von dieser Richtlinie betroffen sind. Bei Bedarf können Sie einzelne Apps als Ziel auswählen, indem Sie auf Öffentliche Apps auswählen klicken.

Benutzerdefinierte Apps Klicken Sie auf Benutzerdefinierte Apps auswählen , um benutzerdefinierte Apps auszuwählen, die basierend auf einer Bundle-ID als Ziel verwendet werden sollen. Die ausgewählten Apps werden in der Liste der öffentlichen und benutzerdefinierten Apps angezeigt.

Klicken Sie auf Überprüfen + erstellen , um die für diese Richtlinie ausgewählten Apps zu überprüfen.

Wenn Sie fertig sind, klicken Sie auf Speichern , um die App-Schutzrichtlinie zu aktualisieren.

So ändern Sie die Liste der Benutzergruppen

Wählen Sie im Bereich App-Schutz Richtlinien die Richtlinie aus, die Sie ändern möchten.

Wählen Sie im Bereich Intune App-Schutzdie Option Eigenschaften aus.

Wählen Sie neben dem Abschnitt Zuweisungen die Option Bearbeiten aus.

Um der Richtlinie eine neue Benutzergruppe hinzuzufügen, wählen Sie auf der Registerkarte Einschließen die Option Einzuschließende Gruppen auswählen aus, und wählen Sie die Benutzergruppe aus. Wählen Sie Auswählen aus, um die Gruppe hinzuzufügen.

Wählen Sie zum Ausschließen einer Benutzergruppe auf der Registerkarte Ausschließen die Option Auszuschließende Gruppen auswählen und dann die Benutzergruppe aus. Wählen Sie Auswählen aus, um die Benutzergruppe zu entfernen.

Um zuvor hinzugefügte Gruppen zu löschen, wählen Sie entweder auf den Registerkarten Einschließen oder Ausschließen die Auslassungspunkte (...) und dann Löschen aus.

Klicken Sie auf Überprüfen + erstellen , um die für diese Richtlinie ausgewählten Benutzergruppen zu überprüfen.

Nachdem Ihre Änderungen an den Zuweisungen bereit sind, wählen Sie Speichern aus, um die Konfiguration zu speichern und die Richtlinie für die neuen Benutzer bereitzustellen. Wenn Sie Abbrechen auswählen, bevor Sie Ihre Konfiguration speichern, verwerfen Sie alle Änderungen, die Sie an den Registerkarten Einschließen und Ausschließen vorgenommen haben.

So ändern Sie Richtlinieneinstellungen

Wählen Sie im Bereich App-Schutz Richtlinien die Richtlinie aus, die Sie ändern möchten.

Wählen Sie im Bereich Intune App-Schutzdie Option Eigenschaften aus.

Wählen Sie neben dem Abschnitt, der den Einstellungen entspricht, die Sie ändern möchten, die Option Bearbeiten aus. Ändern Sie dann die Einstellungen in neue Werte.

Klicken Sie auf Überprüfen + erstellen , um die aktualisierten Einstellungen für diese Richtlinie zu überprüfen.

Wählen Sie Speichern aus, um Ihre Änderungen zu speichern. Wiederholen Sie den Vorgang, um einen Einstellungsbereich auszuwählen und Ihre Änderungen zu ändern und dann zu speichern, bis alle Änderungen abgeschlossen sind. Anschließend können Sie den Bereich Intune App-Schutz – Eigenschaften schließen.

Ziel-App-Schutzrichtlinien basierend auf dem Geräteverwaltungsstatus

In vielen Organisationen ist es üblich, Endbenutzern zu erlauben, sowohl Intune verwaltete Mobile Geräteverwaltung-Geräte (MDM) zu verwenden, z. B. unternehmenseigene Geräte, als auch nicht verwaltete Geräte, die nur mit Intune App-Schutzrichtlinien geschützt sind. Nicht verwaltete Geräte werden häufig als Bring Your Own Devices (BYOD) bezeichnet.

Da Intune App-Schutzrichtlinien auf die Identität eines Benutzers abzielen, können die Schutzeinstellungen für einen Benutzer sowohl für registrierte (MDM-verwaltete) als auch für nicht registrierte Geräte (kein MDM) gelten. Daher können Sie eine Intune App-Schutzrichtlinie mithilfe von Filtern auf Intune registrierte oder nicht registrierte iOS-/iPadOS- und Android-Geräte festlegen. Weitere Informationen zum Erstellen von Filtern finden Sie unter Verwenden von Filtern beim Zuweisen von Richtlinien . Sie können eine Schutzrichtlinie für nicht verwaltete Geräte verwenden, in denen strenge DLP-Kontrollen (Data Loss Prevention, Verhinderung von Datenverlust) vorhanden sind, und eine separate Schutzrichtlinie für MDM-verwaltete Geräte, bei denen die DLP-Steuerelemente etwas gelockert sind. Weitere Informationen zur Funktionsweise auf persönlichen Android Enterprise-Geräten finden Sie unter App-Schutz Richtlinien und Arbeitsprofile.

Um diese Filter beim Zuweisen von Richtlinien zu verwenden, navigieren Sie im Intune Admin Center zu Apps>App-Schutz Richtlinien, und wählen Sie dann Richtlinie erstellen aus. Sie können auch eine vorhandene App-Schutzrichtlinie bearbeiten. Navigieren Sie zur Seite Zuweisungen, und wählen Sie Filter bearbeiten aus, um Filter für die zugewiesene Gruppe einzu- oder auszuschließen.

Geräteverwaltung Typen

Wichtig

Microsoft Intune beendet den Support für die Android-Geräteadministratorverwaltung auf Geräten mit Zugriff auf Google Mobile Services (GMS) am 31. Dezember 2024. Nach diesem Datum sind die Geräteregistrierung, der technische Support sowie Behebungen von Programmfehlern und Sicherheitslücken nicht mehr verfügbar. Wenn Sie zurzeit die Verwaltung per Geräteadministrator verwenden, empfiehlt es sich, vor dem Ende des Supports zu einer anderen Android-Verwaltungsoption in Intune zu wechseln. Weitere Informationen finden Sie unter Beenden der Unterstützung für Android-Geräteadministratoren auf GMS-Geräten.

-

Nicht verwaltet: Bei iOS-/iPadOS-Geräten sind nicht verwaltete Geräte alle Geräte, bei denen entweder Intune MDM-Verwaltung oder eine MDM/EMM-Lösung eines Drittanbieters den

IntuneMAMUPNSchlüssel nicht übergibt. Bei Android-Geräten sind nicht verwaltete Geräte Geräte, bei denen Intune MDM-Verwaltung nicht erkannt wurde. Dies schließt Geräte ein, die von MDM-Drittanbietern verwaltet werden. - Intune verwaltete Geräte: Verwaltete Geräte werden von Intune MDM verwaltet.

- Android-Geräteadministrator: Intune verwaltete Geräte mithilfe der Android-Geräteverwaltungs-API.

- Android Enterprise: Intune verwaltete Geräte mit Android Enterprise-Arbeitsprofilen oder Android Enterprise Full Geräteverwaltung.

- Unternehmenseigene dedizierte Android Enterprise-Geräte mit Microsoft Entra Modus für gemeinsam genutzte Geräte: Intune verwaltete Geräte, die dedizierte Android Enterprise-Geräte im Modus "Gemeinsam genutzte Geräte" verwenden.

- Android(AOSP) benutzerseitig zugeordnete Geräte: Intune verwaltete Geräte mithilfe der benutzerseitig zugeordneten AOSP-Verwaltung.

- Benutzerlose Android-Geräte (AOSP): Intune verwaltete Geräte, die benutzerlose AOSP-Geräte verwenden. Diese Geräte nutzen auch Microsoft Entra Modus für gemeinsam genutzte Geräte.

Unter Android werden Android-Geräte unabhängig davon, welcher Geräteverwaltung Typ gewählt wird, zur Installation der Intune-Unternehmensportal-App aufgefordert. Wenn Sie beispielsweise "Android Enterprise" auswählen, werden Benutzer mit nicht verwalteten Android-Geräten weiterhin aufgefordert.

Für iOS/iPadOS sind zusätzliche App-Konfigurationseinstellungen erforderlich, damit der Geräteverwaltung Typ auf Intune verwalteten Geräten erzwungen wird. Diese Einstellungen kommunizieren mit dem APP-Dienst (App-Schutzrichtlinie), um anzugeben, dass die App verwaltet wird. Daher gelten die APP-Einstellungen erst, wenn Sie die App-Konfigurationsrichtlinie bereitstellen. Im Folgenden sind die Einstellungen für die App-Konfiguration aufgeführt:

- IntuneMAMUPN und IntuneMAMOID müssen für alle MDM-verwalteten Anwendungen konfiguriert werden. Weitere Informationen finden Sie unter Verwalten der Datenübertragung zwischen iOS-/iPadOS-Apps in Microsoft Intune.

-

IntuneMAMDeviceID muss für alle verwalteten MDM-Anwendungen von Drittanbietern und Branchen konfiguriert werden. Die IntuneMAMDeviceID sollte für das Geräte-ID-Token konfiguriert werden. Beispiel:

key=IntuneMAMDeviceID, value={{deviceID}}. Weitere Informationen finden Sie unter Hinzufügen von App-Konfigurationsrichtlinien für verwaltete iOS-/iPadOS-Geräte. - Wenn nur die IntuneMAMDeviceID konfiguriert ist, betrachtet die Intune APP das Gerät als nicht verwaltet.

Wichtig

Ab dem Dienstrelease von Intune vom September (2409) werden die App-Konfigurationswerte IntuneMAMUPN, IntuneMAMOID und IntuneMAMDeviceID automatisch an verwaltete Anwendungen auf Intune registrierten iOS-Geräten für die folgenden Apps gesendet: Microsoft Excel, Microsoft Outlook, Microsoft PowerPoint, Microsoft Teams und Microsoft Word. Intune erweitern diese Liste weiterhin, um weitere verwaltete Apps einzuschließen.

Wenn diese Werte für iOS-Geräte nicht ordnungsgemäß konfiguriert sind, besteht die Möglichkeit, dass die Richtlinie entweder nicht an die App übermittelt wird oder die falsche Richtlinie übermittelt wird. Weitere Informationen finden Sie unter Supporttipp: Intune MAM-Benutzer auf iOS-/iPadOS-Geräten ohne Benutzer können in seltenen Fällen blockiert werden.

Richtlinieneinstellungen

Um eine vollständige Liste der Richtlinieneinstellungen für iOS/iPadOS und Android anzuzeigen, wählen Sie einen der folgenden Links aus:

Nächste Schritte

Überwachen von Compliance und Benutzer-status