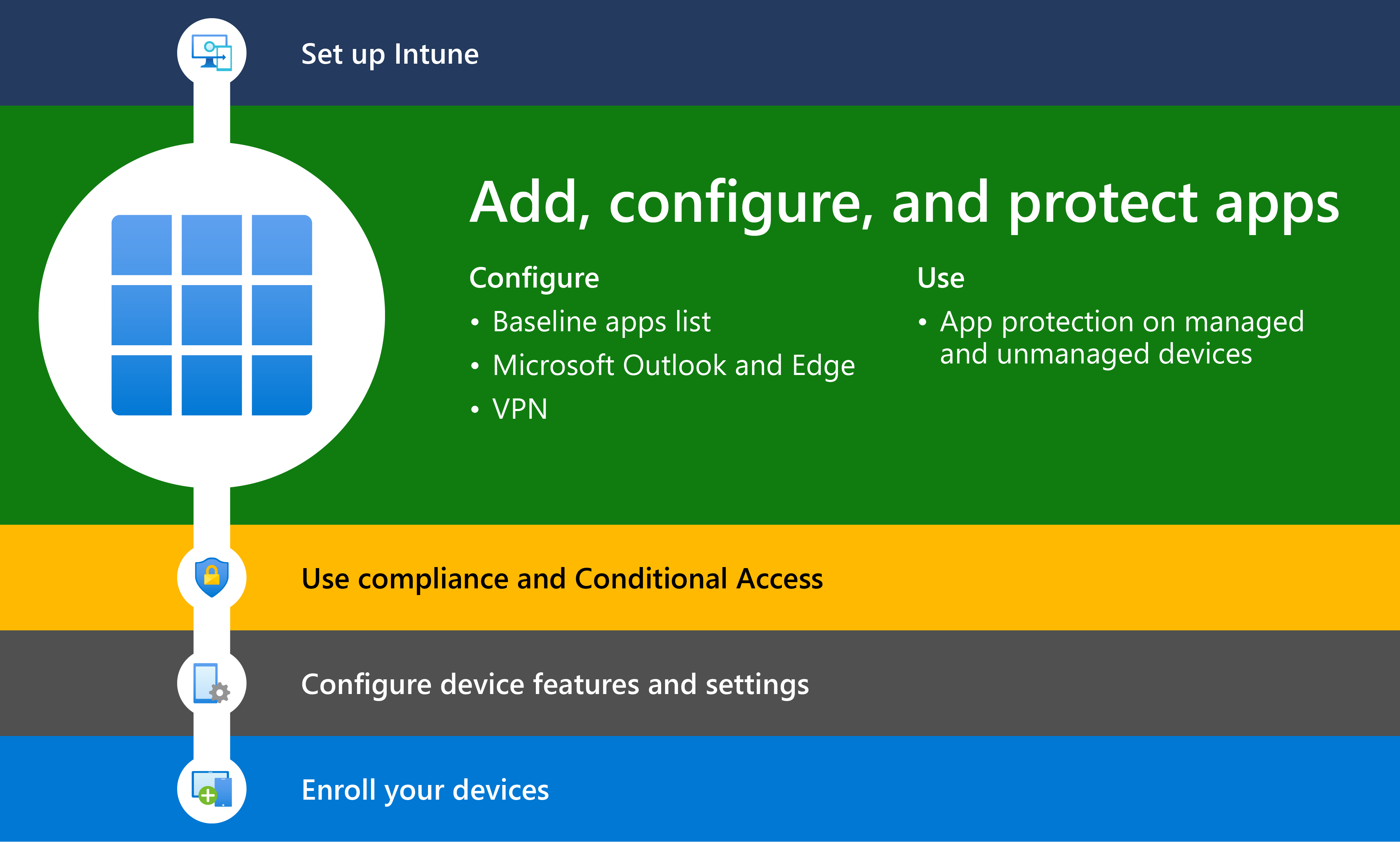

Schritt 2: Hinzufügen, Konfigurieren und Schützen von Apps mit Intune

Der nächste Schritt bei der Bereitstellung Intune besteht darin, Apps hinzuzufügen und zu schützen, die auf organization Daten zugreifen.

Die Verwaltung von Anwendungen auf Geräten in Ihrem organization ist ein zentraler Bestandteil eines sicheren und produktiven Unternehmensökosystems. Sie können Microsoft Intune verwenden, um die Apps zu verwalten, die die Mitarbeiter Ihres Unternehmens verwenden. Durch die Verwaltung von Apps können Sie steuern, welche Apps Ihr Unternehmen verwendet, sowie die Konfiguration und den Schutz der Apps. Diese Funktion wird als Mobile Application Management (MAM) bezeichnet. MAM in Intune wurde entwickelt, um organization Daten auf Anwendungsebene zu schützen, einschließlich benutzerdefinierter Apps und Store-Apps. Die App-Verwaltung kann auf unternehmenseigenen sowie persönlichen Geräten verwendet werden. Wenn es mit persönlichen Geräten verwendet wird, werden nur organization-bezogene Zugriff und Daten verwaltet. Diese Art der App-Verwaltung wird als MAM ohne Registrierung oder aus Endbenutzersicht als Bring Your Own Device (BYOD) bezeichnet.

MAM-Konfigurationen

Wenn Apps ohne Einschränkungen verwendet werden, können Unternehmensdaten und private Daten vermischt werden. Unternehmensdaten können damit an Speicherorten wie dem persönlichen Speicher abgelegt oder an Apps außerhalb Ihres Zuständigkeitsbereichs übermittelt werden, was Datenverlust bedeuten würde. Einer der Hauptgründe für die Verwendung von MAM ohne Geräteregistrierung oder Intune MDM + MAM besteht darin, die Daten Ihrer organization zu schützen.

Microsoft Intune unterstützt zwei MAM-Konfigurationen:

MAM ohne Geräteverwaltung

Diese Konfiguration ermöglicht es, die Apps Ihrer organization von Intune zu verwalten, registriert jedoch nicht die Geräte, die von Intune verwaltet werden sollen. Diese Konfiguration wird häufig als MAM ohne Geräteregistrierung bezeichnet. IT-Administratoren können Apps mithilfe von MAM verwalten, indem sie Intune Konfigurations- und Schutzrichtlinien auf Geräten verwenden, die nicht bei Intune Mobile Device Management (MDM) registriert sind.

Hinweis

Diese Konfiguration umfasst die Verwaltung von Apps mit Intune auf Geräten, die bei Emm-Anbietern (Enterprise Mobility Management) von Drittanbietern registriert sind. Sie können Intune App-Schutzrichtlinien unabhängig von jeder MDM-Lösung verwenden. Diese Unabhängigkeit hilft Ihnen, die Daten Ihres Unternehmens mit oder ohne Registrierung von Geräten in einer Geräteverwaltungslösung zu schützen. Durch die Implementierung von Richtlinien auf App-Ebene können Sie den Zugriff auf Unternehmensressourcen einschränken und dafür sorgen, dass Ihre Daten jederzeit unter der vollen Kontrolle Ihrer IT-Abteilung bleiben.

Mobile Anwendungsverwaltung (Mobile Application Management, MAM) ist ideal, um organization Daten auf mobilen Geräten zu schützen, die von Mitgliedern Ihres organization sowohl für persönliche als auch für geschäftliche Aufgaben verwendet werden. Während Sie sicherstellen, dass Ihre Mitglieder Ihrer organization produktiv sein können, möchten Sie Datenverluste verhindern, die absichtlich und unbeabsichtigt sind. Sie möchten auch Unternehmensdaten schützen, auf die von Geräten zugegriffen wird, die nicht von Ihnen verwaltet werden. MAM ermöglicht es Ihnen, die Daten Ihrer Organisation innerhalb einer Anwendung zu verwalten und zu schützen.

Tipp

Viele Produktivitätsanwendungen, wie beispielsweise die Microsoft Office-Apps, können mit Intune MAM verwaltet werden. Weitere Informationen finden Sie in der Liste von in Microsoft Intune verwalteten Apps, die für die Öffentlichkeit verfügbar ist.

Für BYOD-Geräte, die nicht in einer MDM-Lösung registriert sind, können App-Schutzrichtlinien dazu beitragen, Unternehmensdaten auf App-Ebene zu schützen. Es gibt jedoch einige Einschränkungen, die Sie kennen sollten:

- Sie können auf dem Gerät keine Apps bereitstellen. Der Endbenutzer muss die Apps aus dem Store beziehen.

- Sie können auf diesen Geräten keine Zertifikatprofile bereitstellen.

- Sie können auf diesen Geräten keine unternehmensweiten WLAN- und VPN-Einstellungen bereitstellen.

Weitere Informationen zum App-Schutz in Intune finden Sie unter Übersicht über App-Schutz-Richtlinien.

MAM mit Geräteverwaltung

Diese Konfiguration ermöglicht die Verwaltung der Apps und Geräte Ihrer organization. Diese Konfiguration wird häufig als MAM + MDM bezeichnet. IT-Administratoren können Apps mit MAM auf Geräten verwalten, die bei Intune MDM registriert sind.

Eine MDM-Lösung stellt zusätzlich zu MAM sicher, dass das Gerät geschützt ist. So können Sie beispielsweise die Eingabe einer PIN für den Zugriff auf das Gerät anfordern, oder Sie können verwaltete Apps auf dem Gerät bereitstellen. Sie können Apps auch über die MDM-Lösung auf Geräten bereitstellen, um mehr Kontrolle über die App-Verwaltung zu haben.

Es gibt weitere Vorteile bei der Verwendung einer MDM mit App-Schutzrichtlinien, und Unternehmen können App-Schutzrichtlinien sowohl mit als auch ohne MDM gleichzeitig verwenden. Beispielsweise könnte ein Mitglied Ihrer organization sowohl über ein vom Unternehmen ausgestelltes Telefon als auch über ein eigenes persönliches Tablet verfügen. Das Firmentelefon kann bei MDM registriert und durch App-Schutzrichtlinien geschützt werden, während das persönliche Gerät nur durch App-Schutzrichtlinien geschützt ist.

Auf registrierten Geräten, die einen MDM-Dienst verwenden, können App-Schutzrichtlinien eine zusätzliche Schutzebene hinzufügen. Ein Benutzer meldet sich z. B. mit den Anmeldeinformationen seines Unternehmens bei einem Gerät an. Während der Verwendung von Organisationsdaten steuern App-Schutzrichtlinien, wie die Daten gespeichert und freigegeben werden. Wenn sich Benutzer mit ihrer persönlichen Identität anmelden, werden dieselben Schutzmaßnahmen (Zugriff und Einschränkungen) nicht angewendet. Auf diese Weise hat die IT-Abteilung die Kontrolle über Organisationsdaten, während der Endbenutzer Zugriff und Schutz seiner persönlichen Daten verwaltet.

Die MDM-Lösung bietet einen Mehrwert durch Folgendes:

- Registrieren das Gerät

- Stellt die Apps auf dem Gerät bereit

- Sorgt für kontinuierliche Gerätekonformität und -verwaltung

Die App-Schutzrichtlinien bieten einen Mehrwert durch Folgendes:

- Schutz der Unternehmensdaten vor dem Zugriff durch Verbraucher-Apps und -Dienste

- Anwenden von Einschränkungen, z. B. für Speichern unter, Zwischenablage oder PIN, auf Client-Apps

- Löschen von Unternehmensdaten aus Apps bei Bedarf, ohne die Apps vom Gerät zu entfernen

Vorteile von MAM mit Intune

Wenn Apps in Intune verwaltet werden, können Administratoren folgende Aktionen ausführen:

- Schützen Sie Unternehmensdaten auf App-Ebene. Sie können mobile Apps hinzufügen und Benutzergruppen und Geräten zuweisen. Dadurch können Ihre Unternehmensdaten auf App-Ebene geschützt werden. Sie können Unternehmensdaten sowohl auf verwalteten als auch auf nicht verwalteten Geräten schützen, da für die Verwaltung mobiler Apps keine Geräteverwaltung erforderlich ist. Bei der Verwaltung wird die Benutzeridentität in den Mittelpunkt gestellt, wodurch sich die Geräteverwaltung erübrigt.

- Konfigurieren Sie Apps so, dass sie mit bestimmten Einstellungen gestartet oder ausgeführt werden. Darüber hinaus können Sie vorhandene Apps aktualisieren, die bereits auf dem Gerät vorhanden sind.

- Weisen Sie Richtlinien zu, um den Zugriff einzuschränken und zu verhindern, dass Daten außerhalb Ihrer organization verwendet werden. Sie wählen die Einstellung für diese Richtlinien basierend auf den Anforderungen Ihrer organization aus. Sie haben beispielsweise folgende Möglichkeiten:

- Anfordern einer PIN, um eine App in einem Arbeitskontext zu öffnen.

- Ausführen verwalteter Apps auf Geräten mit Jailbreak oder Rootzugriff blockieren

- Steuern der Freigabe von Daten zwischen Apps.

- Verhindern Sie das Speichern von Unternehmens-App-Daten an einem persönlichen Speicherort, indem Sie Datenverschiebungsrichtlinien verwenden, z . B. Kopien von Organisationsdaten speichern und Ausschneiden, Kopieren und Einfügen einschränken.

- Unterstützung von Apps auf einer Vielzahl von Plattformen und Betriebssystemen. Jede Plattform ist anders. Intune stellt die verfügbaren Einstellungen speziell für jede unterstützte Plattform bereit.

- Sehen Sie sich Berichte darüber an, welche Apps verwendet werden, und verfolgen Sie deren Nutzung nach. Darüber hinaus bietet Intune Endpunktanalysen, mit denen Sie Probleme bewerten und beheben können.

- Selektive Löschungen ausführen, indem sie nur Organisationsdaten aus Apps entfernen.

- Stellen Sie sicher, dass personenbezogene Daten getrennt von verwalteten Daten aufbewahrt werden. Die Produktivität der Endbenutzer wird nicht beeinträchtigt, und Richtlinien werden nicht angewendet, wenn die App in einem privaten Kontext verwendet wird. Die Richtlinien werden nur auf den beruflichen Kontext angewendet, wodurch Sie die Möglichkeit haben, Unternehmensdaten zu schützen, ohne dass private Daten einbezogen werden.

Hinzufügen von Apps zu Intune

Der erste Schritt beim Bereitstellen von Apps für Ihre organization besteht darin, die Apps Intune hinzuzufügen, bevor Sie sie Geräten oder Benutzern aus Intune zuweisen. Obwohl Sie mit vielen verschiedenen App-Typen arbeiten können, sind die grundlegenden Verfahren identisch. Mit Intune können Sie verschiedene App-Typen hinzufügen, z. B. intern geschriebene Apps (branchenspezifische), Apps aus dem Store, integrierte Apps und Apps im Web.

Die App-Anforderungen der Benutzer von Apps und Geräten in Ihrem Unternehmen (also der Mitarbeiter Ihres Unternehmens) können unterschiedlich sein. Bevor Sie Apps zu Intune hinzufügen und Ihren Mitarbeitern zur Verfügung stellen, sollten Sie einige Grundlagen zu Apps kennenlernen. Es gibt verschiedene Arten von Apps, die für Intune verfügbar sind. Sie müssen die Anforderungen ermitteln, die die App für die Benutzer Ihres Unternehmens erfüllen muss, z. B. welche Plattformen und Funktionen Ihre Mitarbeiter benötigen. Sie müssen festlegen, ob Sie Intune zum Verwalten der Geräte (einschließlich Apps) oder nur zum Verwalten von Apps, also ohne Geräteverwaltung, verwenden möchten. Außerdem müssen Sie ermitteln, wer von Ihren Mitarbeitern welche Apps und Funktionen benötigt. Die Informationen in diesem Artikel erleichtern Ihnen den Einstieg.

Bevor Sie Apps zu Intune hinzufügen, sollten Sie die Support-App-Typen überprüfen und Ihre App-Anforderungen bewerten. Weitere Informationen finden Sie unter Hinzufügen von Apps zu Microsoft Intune.

Tipp

Informationen zum besseren Verständnis von App-Typen, App-Käufen und App-Lizenzen für Intune finden Sie in der Lösung Kaufen und Hinzufügen von Apps für Microsoft Intune. Dieser Lösungsinhalt enthält auch empfohlene Schritte zum Bewerten der App-Anforderungen, Erstellen von App-Kategorien, Kaufen von Apps und Hinzufügen von Apps. Darüber hinaus wird in diesem Lösungsinhalt erläutert, wie Apps und App-Lizenzen verwaltet werden.

Hinzufügen von Microsoft-Apps

Intune enthält eine Reihe von Microsoft-Apps, die auf der Microsoft-Lizenz basieren, die Sie für Intune verwenden. Weitere Informationen zu den verschiedenen verfügbaren Microsoft Enterprise-Lizenzen, die Intune enthalten, finden Sie unter Microsoft Intune Lizenzierung. Informationen zum Vergleichen der verschiedenen Microsoft-Apps, die mit Microsoft 365 verfügbar sind, finden Sie in den Lizenzierungsoptionen, die mit Microsoft 365 verfügbar sind. Um alle Optionen für jeden Plan (einschließlich der verfügbaren Microsoft-Apps) anzuzeigen, laden Sie die vollständige Vergleichstabelle für Microsoft-Abonnements herunter, und suchen Sie die Pläne, die Microsoft Intune enthalten.

Einer der verfügbaren App-Typen sind Microsoft 365-Apps für Windows 10-Geräte. Wenn Sie diesen App-Typ in Intune auswählen, können Sie Microsoft 365-Apps auf von Ihnen verwalteten Geräten zuweisen und installieren, die Windows 10 ausführen. Sie können auch Apps für den Microsoft Project Online-Desktopclient und Microsoft Visio Online Plan 2 zuweisen und installieren, wenn Sie Lizenzen dafür besitzen. Die verfügbaren Microsoft 365-Apps werden als einzelner Eintrag in der Liste der Apps in der Intune-Konsole in Azure angezeigt.

Fügen Sie die folgenden Microsoft-Kern-Apps zu Intune hinzu:

- Microsoft Edge

- Microsoft Excel

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Teams

- Microsoft Aufgaben

- Microsoft Word

Weitere Informationen zum Hinzufügen von Microsoft-Apps zu Intune finden Sie in den folgenden Themen:

- Hinzufügen von Apps zu Microsoft Intune

- Hinzufügen von Microsoft 365 Apps zu Windows 10/11-Geräten mit Microsoft Intune

Hinzufügen von Store-Apps (optional)

Viele der standardmäßigen Store-Apps, die in der Intune-Konsole angezeigt werden, stehen Ihnen kostenlos zum Hinzufügen und Bereitstellen für Mitglieder Ihrer organization zur Verfügung. Darüber hinaus können Sie Store-Apps für jede Geräteplattform erwerben.

In der folgenden Tabelle sind die verschiedenen Kategorien aufgeführt, die für Store-Apps verfügbar sind:

| Store-App-Kategorie | Beschreibung |

|---|---|

| Kostenlose Store-Apps | Sie können diese Apps frei zu Intune hinzufügen und für die Mitglieder Ihrer organization bereitstellen. Für diese Apps sind keine zusätzlichen Kosten erforderlich. |

| Gekaufte Apps | Sie müssen Lizenzen für diese Apps erwerben, bevor Sie zu Intune hinzufügen. Jede Geräteplattform (Windows, iOS, Android) bietet eine Standardmethode zum Erwerben von Lizenzen für diese Apps. Intune bietet Methoden zum Verwalten der App-Lizenz für jeden Endbenutzer. |

| Apps, die ein Konto, Ein Abonnement oder eine Lizenz vom App-Entwickler erfordern | Sie können diese Apps frei über Intune hinzufügen und bereitstellen, die App erfordert jedoch möglicherweise ein Konto, Abonnement oder eine Lizenz des App-Anbieters. Eine Liste der Apps, die Intune Verwaltungsfunktionen unterstützen, finden Sie unter Partner-Produktivitäts-Apps und Partner-UEM-Apps. ANMERKUNG: Für Apps, die möglicherweise ein Konto, ein Abonnement oder eine Lizenz erfordern, müssen Sie sich an den App-Anbieter wenden, um bestimmte App-Details zu erhalten. |

| In Ihrer Intune-Lizenz enthaltene Apps | Die Lizenz, die Sie mit Microsoft Intune verwenden, kann die app-Lizenzen enthalten, die Sie benötigen. |

Hinweis

Zusätzlich zum Kauf von App-Lizenzen können Sie Intune Richtlinien erstellen, die es Endbenutzern ermöglichen, ihren Geräten persönliche Konten hinzuzufügen, um nicht verwaltete Apps zu erwerben.

Weitere Informationen zum Hinzufügen von Microsoft-Apps zu Intune finden Sie in den folgenden Themen:

- Hinzufügen von Microsoft Store-Apps zu Microsoft Intune

- Hinzufügen von iOS Store-Apps zu Microsoft Intune

- Hinzufügen von Android Store-Apps zu Microsoft Intune

Konfigurieren von Apps mit Intune

App-Konfigurationsrichtlinien können Ihnen helfen, App-Setupprobleme zu beseitigen, indem Sie Konfigurationseinstellungen für eine Richtlinie auswählen können. Diese Richtlinie wird dann Endbenutzern zugewiesen, bevor sie eine bestimmte App ausführen. Die Einstellungen werden dann automatisch bereitgestellt, wenn die App auf dem Gerät des Endbenutzers konfiguriert ist. Endbenutzer müssen keine Maßnahmen ergreifen. Die Konfigurationseinstellungen sind für jede App eindeutig.

Sie können App-Konfigurationsrichtlinien erstellen und verwenden, um Konfigurationseinstellungen für iOS-/iPadOS- oder Android-Apps bereitzustellen. Diese Konfigurationseinstellungen ermöglichen die Anpassung einer App mithilfe der App-Konfiguration und -Verwaltung. Die Einstellungen für die Konfigurationsrichtlinie werden verwendet, wenn die App sie überprüft, in der Regel bei ihrer ersten Ausführung.

Für eine App-Konfigurationseinstellung müssen Sie z. B. möglicherweise eine der folgenden Details angeben:

- Eine benutzerdefinierte Portnummer

- Spracheinstellungen

- Sicherheitseinstellungen

- Brandingeinstellungen wie z. B. ein Firmenlogo

Wenn Endbenutzer stattdessen diese Einstellungen eingeben würden, könnten sie dies falsch tun. App-Konfigurationsrichtlinien können dazu beitragen, Konsistenz im gesamten Unternehmen zu gewährleisten und Helpdesk-Anrufe von Endbenutzern zu reduzieren, die versuchen, Einstellungen selbst zu konfigurieren. Durch die Verwendung von App-Konfigurationsrichtlinien kann die Einführung neuer Apps einfacher und schneller erfolgen.

Die verfügbaren Konfigurationsparameter werden letztendlich von den Entwicklern der App festgelegt. Die Dokumentation des Anwendungsanbieters sollte überprüft werden, um festzustellen, ob eine App die Konfiguration unterstützt und welche Konfigurationen verfügbar sind. Bei einigen Anwendungen füllen Intune die verfügbaren Konfigurationseinstellungen auf.

Weitere Informationen zur App-Konfiguration finden Sie in den folgenden Themen:

- App-Konfigurationsrichtlinien für Microsoft Intune

- Hinzufügen von App-Konfigurationsrichtlinien für verwaltete iOS/iPadOS-Geräte

- Hinzufügen von App-Konfigurationsrichtlinien für verwaltete Android Enterprise-Geräte.

Konfigurieren von Microsoft Outlook

Die Outlook für iOS und Android-App ermöglicht Kunden in Ihrer Organisation, mehr Aufgaben über ihre Mobilgeräte zu erledigen, indem Zugriff auf E-Mails, Kalender, Kontakte und andere Dateien ermöglicht wird.

Die umfassendsten und umfassendsten Schutzfunktionen für Microsoft 365-Daten sind verfügbar, wenn Sie die Enterprise Mobility + Security-Suite abonnieren, die Microsoft Intune und Microsoft Entra ID P1- oder P2-Features wie bedingten Zugriff umfasst. Sie sollten mindestens eine Richtlinie für bedingten Zugriff bereitstellen, die die Konnektivität mit Outlook für iOS und Android von mobilen Geräten aus zulässt, sowie eine Intune App-Schutzrichtlinie, die sicherstellt, dass die Zusammenarbeit geschützt ist.

Weitere Informationen zum Konfigurieren von Microsoft Outlook finden Sie im folgenden Thema:

Konfigurieren von Microsoft Edge

Edge für iOS und Android wurde entwickelt, um Benutzern das Surfen im Web zu ermöglichen und unterstützt mehrere Identitäten. Benutzer können sowohl ein Geschäftskonto als auch ein persönliches Konto zum Durchsuchen hinzufügen. Es gibt eine vollständige Trennung zwischen den beiden Identitäten, die dem entspricht, was in anderen mobilen Microsoft-Apps angeboten wird.

Weitere Informationen zum Konfigurieren von Microsoft Edge finden Sie im folgenden Thema:

VPN konfigurieren

Virtuelle private Netzwerke (VPN) ermöglichen Benutzern den Remotezugriff auf organization Ressourcen, einschließlich zu Hause, Hotels, Cafés und mehr. In Microsoft Intune können Sie VPN-Client-Apps auf Android Enterprise-Geräten mithilfe einer App-Konfigurationsrichtlinie konfigurieren. Stellen Sie diese Richtlinie dann mit ihrer VPN-Konfiguration auf Geräten in Ihrem organization bereit.

Sie können auch VPN-Richtlinien erstellen, die von bestimmten Apps verwendet werden. Dieses Feature wird als Pro-App-VPN bezeichnet. Wenn die App aktiv ist, kann sie eine Verbindung mit dem VPN herstellen und über das VPN auf Ressourcen zugreifen. Wenn die App nicht aktiv ist, wird das VPN nicht verwendet.

Weitere Informationen zum Konfigurieren von E-Mails finden Sie im folgenden Thema:

Schützen von Apps mit Intune

App-Schutzrichtlinien sind Regeln, die sicherstellen, dass die Daten einer Organisation in einer verwalteten App jederzeit sicher sind und dort verbleiben. Eine Richtlinie kann eine Regel sein, die erzwungen wird, wenn ein Benutzer versucht, auf „unternehmenseigene“ Daten zuzugreifen oder diese zu verschieben. Es kann sich auch um eine Reihe von Aktionen handeln, die nicht zulässig sind oder überwacht werden, wenn sich ein Benutzer in der App befindet. Eine verwaltete App ist eine App, auf die App-Schutzrichtlinien angewendet wurden und die von Intune verwaltet werden kann.

Mit App-Schutzrichtlinien der Verwaltung mobiler Anwendungen (Mobile Application Management, MAM) können Sie die Daten Ihrer Organisation innerhalb einer Anwendung verwalten und schützen. Viele Produktivitätsanwendungen, wie beispielsweise die Microsoft Office-Apps, können mit Intune MAM verwaltet werden. Weitere Informationen finden Sie in der Liste von in Microsoft Intune verwalteten Apps, die für die Öffentlichkeit verfügbar ist.

Eine der wichtigsten Möglichkeiten, wie Intune Sicherheit für mobile Apps bietet, sind Richtlinien. mit App-Schutz Richtlinien können Sie die folgenden Aktionen ausführen:

- Verwenden Sie Microsoft Entra Identität, um organization Daten von personenbezogenen Daten zu isolieren. So sind persönliche Daten für die IT-Abteilung der Organisation nicht sichtbar. Daten, auf die mithilfe von Anmeldeinformationen der Organisation zugegriffen wird, erhalten zusätzlichen Sicherheitsschutz.

- Schützen Sie den Zugriff auf persönlichen Geräten, indem Sie Aktionen einschränken, die Benutzer mit Organisationsdaten ausführen können, z. B. Kopieren und Einfügen, Speichern und Anzeigen.

- Erstellen und Bereitstellen auf Geräten, die bei Intune registriert, bei einem anderen MDM-Dienst (Mobile Device Management) registriert oder nicht bei einem MDM-Dienst registriert sind.

Hinweis

App-Schutz Richtlinien sind so konzipiert, dass sie einheitlich auf eine Gruppe von Apps angewendet werden, z. B. das Anwenden einer Richtlinie auf alle mobilen Office-Apps.

Organisationen können Gleichzeitig App-Schutzrichtlinien mit und ohne MDM verwenden. Stellen Sie sich beispielsweise einen Mitarbeiter vor, der sowohl ein vom Unternehmen ausgestelltes Tablet als auch sein eigenes persönliches Telefon verwendet. Das Unternehmens-Tablet ist bei MDM registriert und durch App-Schutzrichtlinien geschützt, während sein persönliches Smartphone nur durch App-Schutzrichtlinien geschützt ist.

Weitere Informationen zum App-Schutz in Intune finden Sie in den folgenden Themen:

Ebenen des App-Schutzes

Da immer mehr Organisationen Strategien für mobile Geräte für den Zugriff auf Geschäfts-, Schul- oder Unidaten implementieren, ist der Schutz vor Datenlecks von entscheidender Bedeutung. Intune Lösung für die Verwaltung mobiler Anwendungen zum Schutz vor Datenlecks ist App-Schutzrichtlinien (APP). APP sind Regeln, die sicherstellen, dass die Daten eines organization sicher bleiben oder in einer verwalteten App enthalten bleiben, unabhängig davon, ob das Gerät registriert ist.

Beim Konfigurieren von App-Schutzrichtlinien ermöglichen die verschiedenen verfügbaren Einstellungen und Optionen Organisationen, den Schutz an ihre spezifischen Anforderungen anzupassen. Aufgrund dieser Flexibilität ist es möglicherweise nicht offensichtlich, welche Permutation von Richtlinieneinstellungen erforderlich ist, um ein vollständiges Szenario zu implementieren. Um Organisationen bei der Priorisierung der Clientendpunkthärtung zu unterstützen, hat Microsoft eine neue Taxonomie für Sicherheitskonfigurationen in Windows 10 eingeführt, und Intune nutzt eine ähnliche Taxonomie für sein APP-Datenschutzframework für die Verwaltung mobiler Apps.

Das APP-Datenschutzkonfigurationsframework ist in drei verschiedene Konfigurationsszenarien unterteilt:

Enterprise Basic Data Protection (Stufe 1): Microsoft empfiehlt diese Konfiguration als Mindestkonfiguration für den Datenschutz für ein Unternehmensgerät.

Stufe 2 erweiterter Datenschutz für Unternehmen: Microsoft empfiehlt diese Konfiguration für Geräte, auf denen Benutzer auf vertrauliche oder vertrauliche Informationen zugreifen. Diese Konfiguration gilt für die meisten mobilen Benutzer, die auf Geschäfts-, Schul- oder Unidaten zugreifen. Einige Steuerungsmöglichkeiten können sich auf das Benutzererlebnis auswirken.

Hohe Datenschutzstufe 3 für Unternehmen– Microsoft empfiehlt diese Konfiguration für Geräte, die von einem organization mit einem größeren oder anspruchsvolleren Sicherheitsteam ausgeführt werden, oder für bestimmte Benutzer oder Gruppen, die einem eindeutig hohen Risiko ausgesetzt sind (Benutzer, die mit hochsensiblen Daten umgehen, bei denen die unbefugte Offenlegung erheblichen materiellen Verlust für die organization verursacht). Eine organization, die wahrscheinlich von gut finanzierten und anspruchsvollen Angreifern ins Visier genommen wird, sollte diese Konfiguration anstreben.

Grundlegender App-Schutz (Ebene 1)

Der grundlegende App-Schutz in Intune (Ebene 1) ist die minimale Datenschutzkonfiguration für ein mobiles Unternehmensgerät. Diese Konfiguration ersetzt die Notwendigkeit grundlegender Exchange Online Gerätezugriffsrichtlinien, indem eine PIN für den Zugriff auf Geschäfts-, Schul- oder Unidaten erforderlich ist, die Geschäfts-, Schul- oder Unikontodaten verschlüsselt und die Möglichkeit bereitgestellt wird, die Schul- oder Geschäftsdaten selektiv zu löschen. Im Gegensatz zu Exchange Online Gerätezugriffsrichtlinien gelten die folgenden App-Schutzrichtlinieneinstellungen jedoch für alle apps, die in der Richtlinie ausgewählt sind, und stellen so sicher, dass der Datenzugriff über mobile Messaging-Szenarien hinaus geschützt ist.

Die Richtlinien in Ebene 1 erzwingen eine angemessene Datenzugriffsebene bei gleichzeitiger Minimierung der Auswirkungen auf Benutzer und Spiegel standardeinstellungen für Datenschutz und Zugriff beim Erstellen einer App-Schutzrichtlinie innerhalb Microsoft Intune.

Spezifische Datenschutz-, Zugriffsanforderungen und Einstellungen für den bedingten Start für den grundlegenden App-Schutz finden Sie im folgenden Thema:

Erweiterter App-Schutz (Stufe 2)

Der erweiterte App-Schutz in Intune (Ebene 2) ist die Datenschutzkonfiguration, die als Standard für Geräte empfohlen wird, auf denen Benutzer auf sensiblere Informationen zugreifen. Heutzutage sind diese Geräte in Unternehmen oftmals Angriffen ausgesetzt. Diese Empfehlungen gehen nicht von einem großen Personal hochqualifizierter Sicherheitsexperten aus und sollten daher für die meisten Unternehmen zugänglich sein. Diese Konfiguration erweitert die Konfiguration in Ebene 1, indem Datenübertragungsszenarien eingeschränkt und eine Mindestversion des Betriebssystems erforderlich ist.

Die in Ebene 2 erzwungenen Richtlinieneinstellungen enthalten alle für Ebene 1 empfohlenen Richtlinieneinstellungen, listet jedoch nur die unten angegebenen Einstellungen auf, die hinzugefügt oder geändert wurden, um mehr Steuerelemente und eine komplexere Konfiguration als Ebene 1 zu implementieren. Diese Einstellungen haben zwar eine etwas höhere Auswirkung auf Benutzer oder Anwendungen, aber sie erzwingen ein Datenschutzniveau, das den Risiken entspricht, denen Benutzer mit Zugriff auf vertrauliche Informationen auf mobilen Geräten ausgesetzt sind.

Spezifische Datenschutz- und bedingte Starteinstellungen für den erweiterten App-Schutz finden Sie im folgenden Thema:

Hoher App-Schutz (Stufe 3)

Hoher App-Schutz für Intune (Stufe 3) ist die Datenschutzkonfiguration, die als Standard für Organisationen mit großen und anspruchsvollen Sicherheitsorganisationen oder für bestimmte Benutzer und Gruppen empfohlen wird, die von Angreifern eindeutig ins Visier genommen werden. Solche Organisationen werden in der Regel von gut finanzierten und anspruchsvollen Angreifern ins Visier genommen und verdienen daher die beschriebenen zusätzlichen Einschränkungen und Kontrollen. Diese Konfiguration erweitert die Konfiguration in Ebene 2, indem zusätzliche Datenübertragungsszenarien eingeschränkt, die Komplexität der PIN-Konfiguration erhöht und die mobile Bedrohungserkennung hinzugefügt wird.

Die in Ebene 3 erzwungenen Richtlinieneinstellungen enthalten alle richtlinieneinstellungen, die für Ebene 2 empfohlen werden, listet jedoch nur die unten stehenden Einstellungen auf, die hinzugefügt oder geändert wurden, um mehr Steuerelemente und eine komplexere Konfiguration als Ebene 2 zu implementieren. Diese Richtlinieneinstellungen können potenziell erhebliche Auswirkungen auf Benutzer oder Anwendungen haben und ein Sicherheitsniveau erzwingen, das den Risiken der Zielorganisationen entspricht.

Spezifische Datenschutz-, Zugriffsanforderungen und Einstellungen für den bedingten Start für den grundlegenden App-Schutz finden Sie im folgenden Thema:

Exchange Online-E-Mails auf verwalteten Geräten schützen

Sie können Gerätekonformitätsrichtlinien mit bedingtem Zugriff verwenden, um sicherzustellen, dass die Geräte Ihrer organization nur dann auf Exchange Online E-Mails zugreifen können, wenn sie von Intune verwaltet werden und eine genehmigte E-Mail-App verwenden. Sie können eine Intune Gerätekonformitätsrichtlinie erstellen, um die Bedingungen festzulegen, die ein Gerät erfüllen muss, um als konform zu gelten. Sie können auch eine Microsoft Entra Richtlinie für bedingten Zugriff erstellen, die erfordert, dass sich Geräte bei Intune registrieren, Intune Richtlinien einhalten und die genehmigte mobile Outlook-App verwenden, um auf Exchange Online E-Mail zuzugreifen.

Weitere Informationen zum Schutz Exchange Online finden Sie im folgenden Thema:

Anforderungen an die Endbenutzer bei der Verwendung von App-Schutzrichtlinien

Die folgende Liste enthält die Endbenutzeranforderungen für die Verwendung von App-Schutzrichtlinien für Apps, die von verwaltet werden, Intune umfassen Folgendes:

- Der Endbenutzer muss über ein Microsoft Entra-Konto verfügen. Informationen zum Erstellen von Intune Benutzern in Microsoft Entra ID finden Sie unter Hinzufügen von Benutzern und Erteilen von Administratorberechtigungen für Intune.

- Der Endbenutzer muss über eine Lizenz für Microsoft Intune verfügen, die dem Microsoft Entra-Konto zugewiesen ist. Informationen zum Zuweisen von Intune-Lizenzen zu Endbenutzern finden Sie unter Verwalten von Intune-Lizenzen.

- Der Endbenutzer muss einer Sicherheitsgruppe angehören, für die eine App-Schutzrichtlinie vorgesehen ist. Die selbe App-Schutzrichtlinie muss auf die App angewendet werden, die verwendet werden soll. App-Schutz Richtlinien können im Microsoft Intune Admin Center erstellt und bereitgestellt werden. Sicherheitsgruppen können zurzeit im Microsoft 365 Admin Center erstellt werden.

- Der Endbenutzer muss sich mit dem Microsoft Entra-Konto bei der App anmelden.

Befolgen Sie die minimal empfohlenen Baselinerichtlinien.

- Einrichten von Microsoft Intune

- 🡺 Hinzufügen, Konfigurieren und Schützen von Apps (Sie sind hier)

- Planen von Konformitätsrichtlinien

- Konfigurieren von Gerätefeatures

- Registrieren von Geräten