Erfahren Sie, wie Sie Intune Endpunktsicherheitsrichtlinien verwenden, um Microsoft Defender for Endpoint auf Geräten zu verwalten, die nicht bei Intune

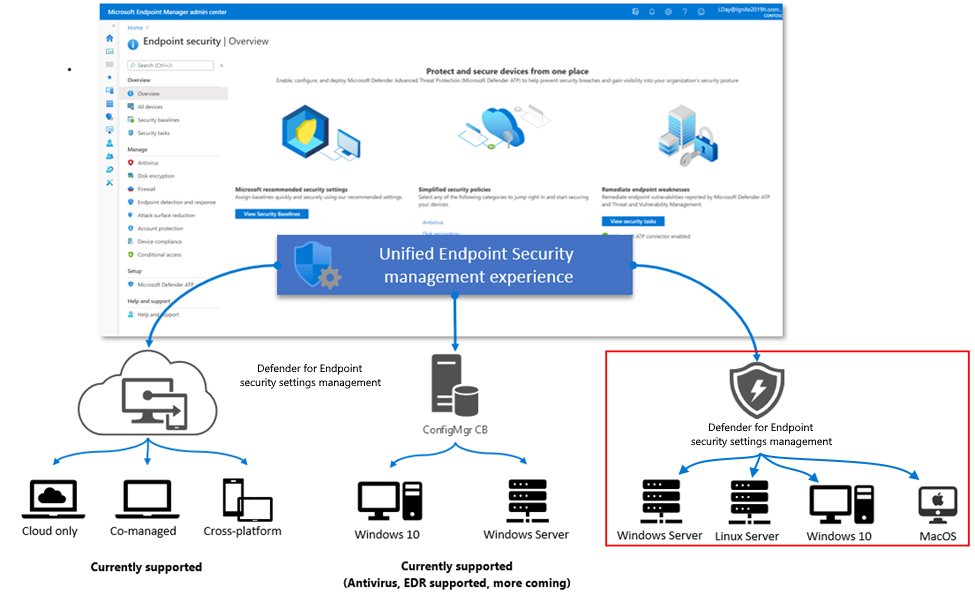

Wenn Sie Microsoft Intune in Microsoft Defender for Endpoint integrieren, können Sie Intune Endpunktsicherheitsrichtlinien verwenden, um die Defender-Sicherheitseinstellungen auf Geräten zu verwalten, die nicht bei Intune registriert sind. Diese Funktion wird als Defender für Endpunkt-Sicherheitseinstellungenverwaltung bezeichnet.

Wenn Sie Geräte über die Verwaltung von Sicherheitseinstellungen verwalten:

Sie können das Microsoft Intune Admin Center oder das Microsoft 365 Defender-Portal verwenden, um Intune Endpunktsicherheitsrichtlinien für Defender für Endpunkt zu verwalten und diese Richtlinien Microsoft Entra ID Gruppen zuzuweisen. Das Defender-Portal enthält die Benutzeroberfläche für Geräteansichten, Richtlinienverwaltung und Berichte für die Verwaltung von Sicherheitseinstellungen.

Informationen zum Verwalten von Richtlinien im Defender-Portal finden Sie unter Verwalten von Endpunktsicherheitsrichtlinien in Microsoft Defender for Endpoint im Defender-Inhalt.

Geräte erhalten ihre zugewiesenen Richtlinien basierend auf ihrem Microsoft Entra ID-Geräteobjekt. Ein Gerät, das noch nicht in Microsoft Entra registriert ist, wird als Teil dieser Lösung eingebunden.

Wenn ein Gerät eine Richtlinie empfängt, erzwingen die Defender für Endpunkt-Komponenten auf dem Gerät die Richtlinie und melden den Status des Geräts. Der Status des Geräts ist im Microsoft Intune Admin Center und im Microsoft Defender-Portal verfügbar.

In diesem Szenario wird die Microsoft Intune Endpoint Security-Oberfläche auf Geräte erweitert, die sich nicht bei Intune registrieren können. Wenn ein Gerät von Intune verwaltet wird (bei Intune registriert), verarbeitet das Gerät keine Richtlinien für die Verwaltung von Defender für Endpunkt-Sicherheitseinstellungen. Verwenden Sie stattdessen Intune, um eine Richtlinie für Defender für Endpunkt auf Ihren Geräten bereitzustellen.

Gilt für:

- Windows 10 und Windows 11

- Windows Server (2012 R2 und höher)

- Linux

- macOS

Voraussetzungen

In den folgenden Abschnitten finden Sie die Anforderungen für das Defender für Endpunkt-Szenario zur Verwaltung von Sicherheitseinstellungen.

Umgebung

Wenn ein unterstütztes Gerät in Microsoft Defender für Endpunkt integriert wird:

- Das Gerät wird auf eine vorhandene Microsoft Intune-Anwesenheit untersucht, bei der es sich um eine MDM-Registrierung (Mobile Device Management, Verwaltung mobiler Geräte) bei Intune handelt.

- Geräte ohne Intune-Anwesenheit aktivieren das Feature zur Verwaltung von Sicherheitseinstellungen.

- Für Geräte, die nicht vollständig bei Microsoft Entra registriert sind, wird eine synthetische Geräteidentität in Microsoft Entra ID erstellt, die es dem Gerät ermöglicht, Richtlinien abzurufen. Vollständig registrierte Geräte verwenden ihre aktuelle Registrierung.

- Von Microsoft Intune abgerufene Richtlinien werden auf dem Gerät von Microsoft Defender für Endpunkt erzwungen.

Support für Government Cloud

Das Sicherheitseinstellungsverwaltungsszenario für Defender für Endpunkt wird in den folgenden Government-Mandanten unterstützt:

- US Government Community Cloud (GCC)

- US Government Community High (GCC High)

- Verteidigungsministerium (DoD, Department of Defense)

Weitere Informationen finden Sie unter:

- Intune Beschreibung des US Government-Diensts

- Microsoft Defender für Endpunkt für Kunden der US-Regierung

- Featureparität mit kommerziellen in Microsoft Defender for Endpoint für US Government-Kunden.

Konnektivitätsanforderungen

Geräte müssen Zugriff auf den folgenden Endpunkt haben:

-

*.dm.microsoft.com- Die Verwendung eines Wildcards unterstützt die Clouddienst-Endpunkte, die für die Registrierung, das Einchecken und die Berichterstellung verwendet werden und sich bei der Skalierung des Diensts ändern können.

Unterstützte Plattformen

Richtlinien für die Sicherheitsverwaltung von Microsoft Defender für Endpunkt werden für die folgenden Geräteplattformen unterstützt:

Linux:

Ab Version 101.23052.0009 des Agents von Microsoft Defender für Endpunkt für Linux unterstützt die Verwaltung von Sicherheitseinstellungen die folgenden Linux-Distributionen:

- Red Hat Enterprise Linux 7.2 oder höher

- CentOS 7.2 oder höher

- Ubuntu 16.04 LTS oder höher LTS

- Debian 9 oder höher

- SUSE Linux Enterprise Server 12 oder höher

- Oracle Linux 7.2 oder höher

- Amazon Linux 2

- Amazon Linux 2023

- Fedora 33 oder höher

Um die Version des Defender-Agents zu bestätigen, wechseln Sie im Defender-Portal zur Seite Geräte, und suchen Sie auf der Registerkarte Gerätebestände nach Defender für Linux. Anleitungen zum Aktualisieren der Agent-Version finden Sie unter Bereitstellen von Updates für Microsoft Defender für Endpunkt unter Linux.

Bekanntes Problem: Mit der Defender-Agent-Version 101.23052.0009 können Linux-Geräte nicht registriert werden, wenn der folgende Dateipfad fehlt: /sys/class/dmi/id/board_vendor.

Bekanntes Problem: Wenn ein Linux-Gerät eine synthetische Registrierung durchführt, ist die Device Entra-ID (früher als Device AAD ID bezeichnet) im Defender-Portal nicht sichtbar. Diese Informationen können im Intune- oder Microsoft Entra-Portal angezeigt werden. Administratoren können Geräte weiterhin auf diese Weise mit Richtlinien verwalten.

macOS:

Ab Version 101.23052.0004 des Agents von Microsoft Defender für Endpunkt für macOS unterstützt die Verwaltung von Sicherheitseinstellungen die folgenden macOS-Versionen:

- macOS 15 (Sequoia)

- macOS 14 (Sonoma)

- macOS 13 (Ventura)

- macOS 12 (Monterey)

- macOS 11 (Big Sur)

Um die Version des Defender-Agents zu bestätigen, wechseln Sie im Defender-Portal zur Seite Geräte, und suchen Sie auf der Registerkarte Gerätebestände nach Defender für macOS. Anleitungen zum Aktualisieren der Agent-Version finden Sie unter Bereitstellen von Updates für Microsoft Defender für Endpunkt unter macOS.

Bekanntes Problem: Mit der Defender-Agent-Version 101.23052.0004 erhalten macOS-Geräte, die vor der Registrierung mit der Verwaltung von Sicherheitseinstellungen in Microsoft Entra ID registriert sind, eine doppelte Geräte-ID in Microsoft Entra ID, bei der es sich um eine synthetische Registrierung handelt. Wenn Sie eine Microsoft Entra-Gruppe für die Zielrichtlinie erstellen, müssen Sie die synthetische Geräte-ID verwenden, die von der Verwaltung von Sicherheitseinstellungen erstellt wurde. In Microsoft Entra ID ist die Spalte Jointyp für die synthetische Geräte-ID leer.

Bekanntes Problem: Wenn ein macOS-Gerät eine synthetische Registrierung durchführt, ist die Device Entra ID (früher als Device AAD ID bezeichnet) im Defender-Portal nicht sichtbar. Diese Informationen können im Intune- oder Microsoft Entra-Portal angezeigt werden. Administratoren können Geräte weiterhin auf diese Weise mit Richtlinien verwalten.

Windows:

- Windows 10 Professional/Enterprise (mit KB5023773)

- Windows 11 Professional/Enterprise (mit KB5023778)

- Windows Server 2012 R2 mit Microsoft Defender für Down-Level-Geräte

- Windows Server 2016 mit Microsoft Defender für Down-Level-Geräte

- Windows Server 2019 (mit KB5025229)

- Windows Server 2019 Core (mit installiertem Server Core-App-Kompatibilitätsfeature bei Bedarf)

- Windows Server 2022, einschließlich Server Core (mit KB5025230)

- Domänencontroller (Vorschau). Wichtige Informationen finden Sie unter Verwenden der Verwaltung von Sicherheitseinstellungen auf Domänencontrollern (in diesem Artikel).

Die Verwaltung von Sicherheitseinstellungen funktioniert nicht auf den folgenden Geräten und wird nicht unterstützt:

- Windows Server Core 2016 und früher

- Nicht persistente Desktops, z. B. VDI-Clients (Virtual Desktop Infrastructure)

- Azure Virtual Desktop (AVD und früher Windows Virtual Desktop, WVD)

- 32-Bit-Versionen von Windows

Lizenzierung und Abonnements

Um die Verwaltung von Sicherheitseinstellungen verwenden zu können, benötigen Sie Folgendes:

Ein Abonnement, das Lizenzen für Microsoft Defender für Endpunkt gewährt, z. B. Microsoft 365, oder eine eigenständige Lizenz nur für Microsoft Defender für Endpunkt. Ein Abonnement, das Microsoft Defender für Endpunkt-Lizenzen gewährt, gewährt Ihrem Mandanten auch Zugriff auf den Endpunktsicherheitsknoten des Microsoft Intune Admin Centers.

Hinweis

Ausnahme: Wenn Sie Zugriff auf Microsoft Defender für Endpunkt nur über Microsoft Defender für Server (Teil von Microsoft Defender für Cloud, früher Azure Security Center) haben, ist die Verwaltungsfunktion für Sicherheitseinstellungen nicht verfügbar. Sie müssen mindestens eine Microsoft Defender für Endpunkt-Abonnementlizenz (Benutzer) aktiv haben.

Auf dem Knoten Endpunktsicherheit konfigurieren und bereitstellen Sie Richtlinien, um Microsoft Defender für Endpunkt für Ihre Geräte zu verwalten und den Gerätestatus zu überwachen.

Aktuelle Informationen zu Optionen finden Sie unter Mindestanforderungen für Microsoft Defender für Endpunkt.

Rollenbasierte Zugriffssteuerung (RBAC)

Anleitungen zum Zuweisen der richtigen Berechtigungs- und Rechteebene für Administratoren, die Intune Endpunktsicherheitsrichtlinien im Intune Admin Center verwalten, finden Sie unter Assign-role-based-access-controls-for-endpoint-security-policy.

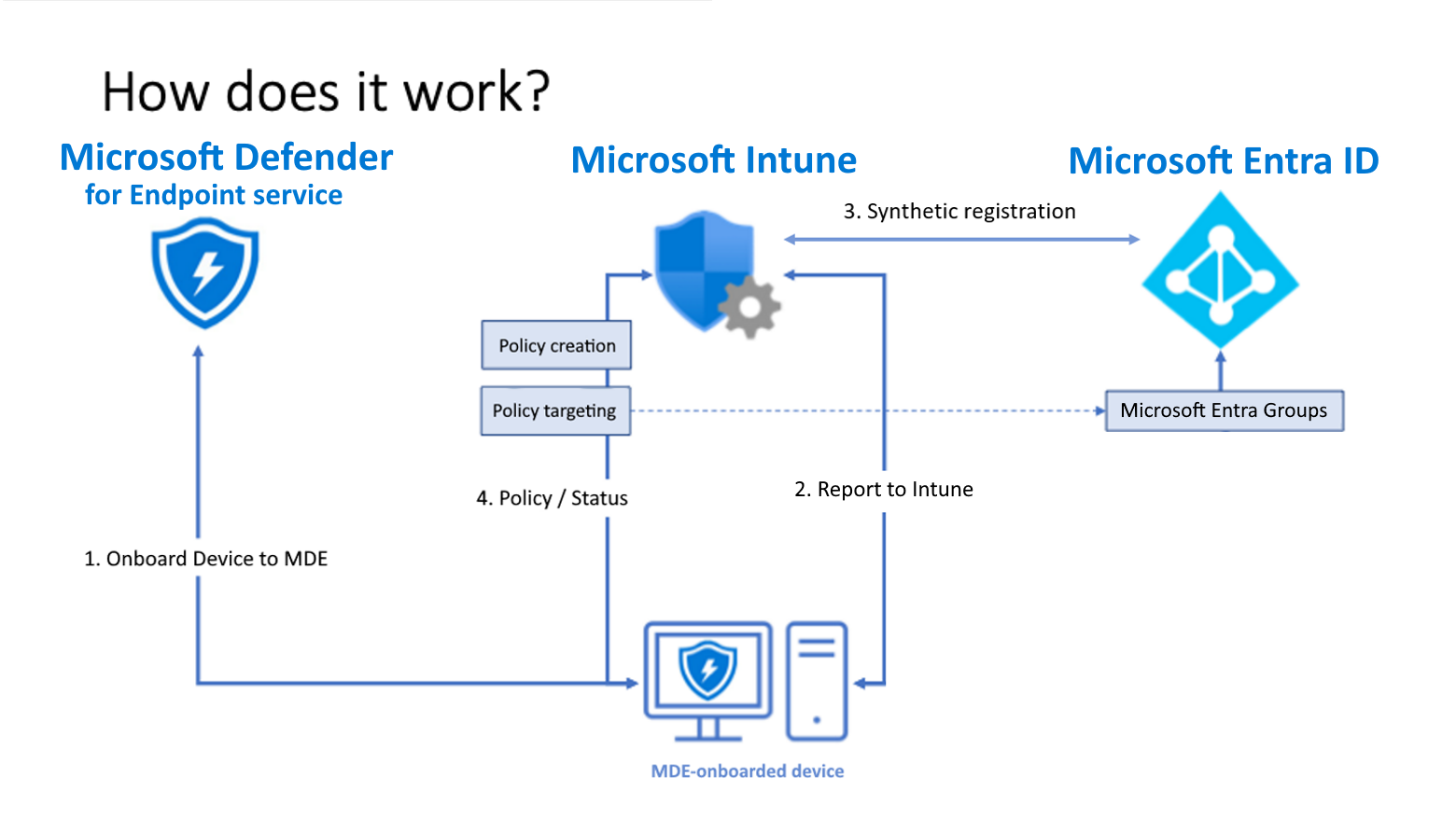

Architektur

Das folgende Diagramm ist eine konzeptionelle Darstellung der Sicherheitskonfigurationsverwaltungslösung von Microsoft Defender für Endpunkt.

- Geräte werden in Microsoft Defender für Endpunkt integriert.

- Geräte kommunizieren mit Intune. Diese Kommunikation ermöglicht es Microsoft Intune, Richtlinien zu verteilen, die beim Einchecken auf die Geräte ausgerichtet sind.

- Eine Registrierung wird für jedes Gerät in Microsoft Entra ID eingerichtet:

- Wenn ein Gerät zuvor vollständig registriert wurde, z. B. ein Hybrid Join-Gerät, wird die vorhandene Registrierung verwendet.

- Für Geräte, die nicht registriert sind, wird eine synthetische Geräteidentität in Microsoft Entra ID erstellt, damit das Gerät Richtlinien abrufen kann. Wenn für ein Gerät mit einer synthetischen Registrierung eine vollständige Microsoft Entra-Registrierung erstellt wurde, wird die synthetische Registrierung entfernt, und die Geräteverwaltung wird ununterbrochen fortgesetzt, indem die vollständige Registrierung verwendet wird.

- Defender für Endpunkt meldet den Status der Richtlinie zurück an Microsoft Intune.

Wichtig

Die Verwaltung von Sicherheitseinstellungen verwendet eine synthetische Registrierung für Geräte, die sich nicht vollständig in Microsoft Entra ID registrieren, und löscht die Voraussetzung für die Hybrideinbindung von Microsoft Entra. Mit dieser Änderung beginnen Windows-Geräte, die zuvor Registrierungsfehler hatten, das Onboarding in Defender und empfangen und verarbeiten dann die Verwaltungsrichtlinien für Sicherheitseinstellungen.

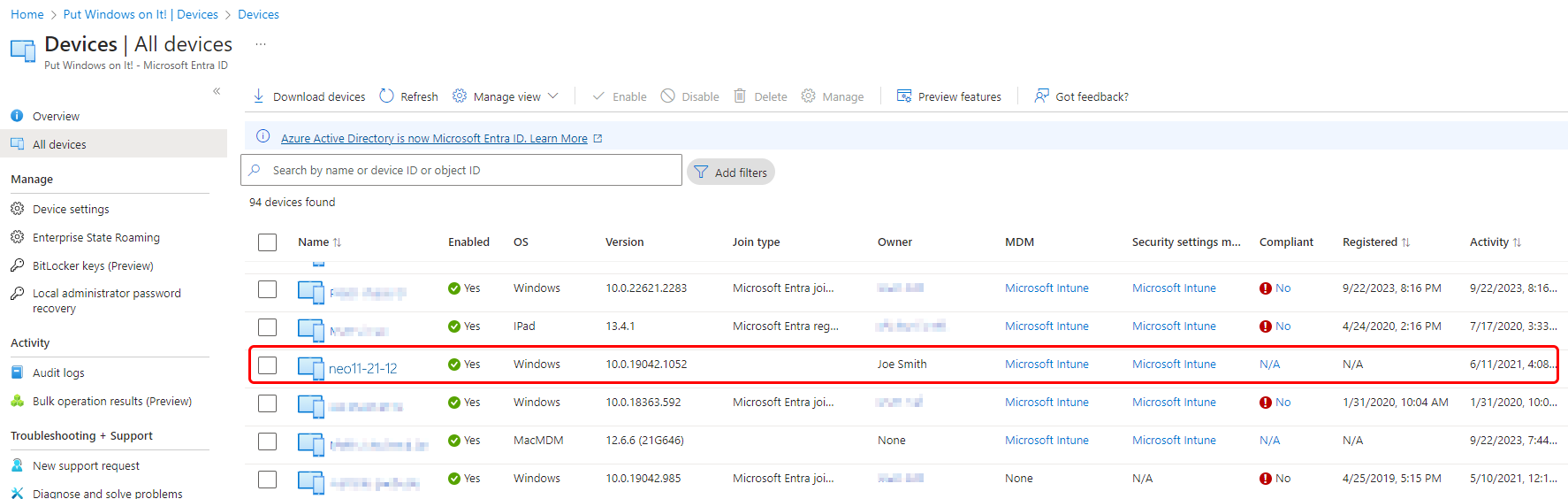

Um nach Geräten zu filtern, die sich nicht registrieren konnten, weil die Voraussetzungen für die Microsoft Entra-Hybrideinbindung nicht erfüllt wurden, navigieren Sie im Microsoft Defender-Portal zur Liste Geräte, und filtern Sie nach Registrierungsstatus. Da diese Geräte nicht vollständig registriert sind, zeigen ihre Geräteattribute MDM = Intune und Join Type = Blank an. Diese Geräte werden jetzt mithilfe der synthetischen Registrierung bei der Verwaltung von Sicherheitseinstellungen registriert.

Nach der Registrierung werden diese Geräte in den Gerätelisten für Microsoft Defender-, Microsoft Intune- und Microsoft Entra-Portale angezeigt. Obwohl die Geräte nicht vollständig bei Microsoft Entra registriert werden, zählt ihre synthetische Registrierung als ein Geräteobjekt.

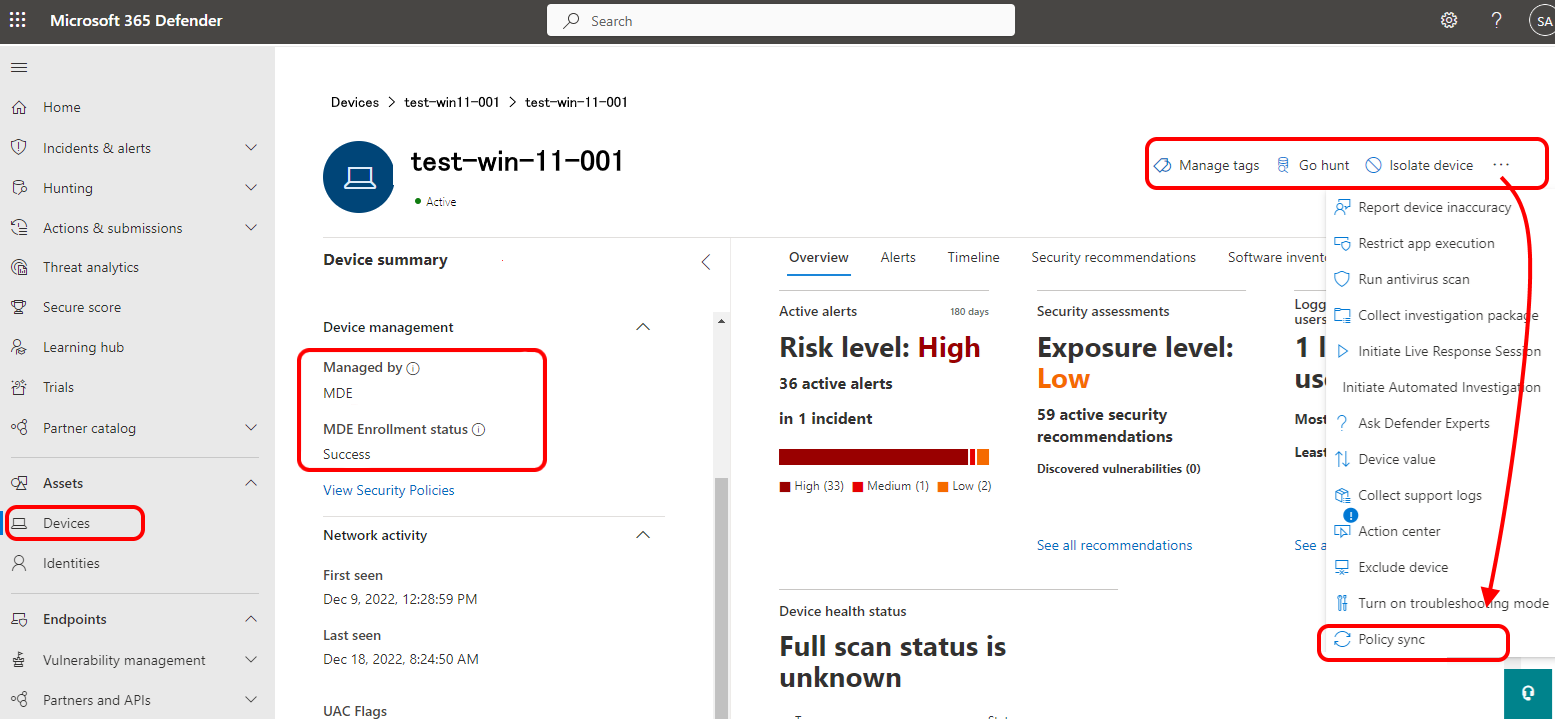

Was Sie im Microsoft Defender-Portal erwarten können

Sie können den Microsoft Defender for Endpoint Gerätebestand verwenden, um zu bestätigen, dass ein Gerät die Verwaltungsfunktion für Sicherheitseinstellungen in Defender für Endpunkt verwendet. Überprüfen Sie dazu die Geräte, die in der Spalte Verwaltet von status. Die Informationen Verwaltet von sind auch auf der Seite des Geräts oder auf der Geräteseite verfügbar. Verwaltet von sollte konsistent angeben, dass es von MDE verwaltet wird.

Sie können auch bestätigen, dass ein Gerät erfolgreich bei der Verwaltung von Sicherheitseinstellungen registriert wurde, indem Sie bestätigen, dass im geräteseitigen Bereich oder auf der Geräteseite der Status der MDE-Registrierung als Erfolgreich angezeigt wird.

Wenn der MDE-Registrierungsstatus nicht Erfolgreich angezeigt wird, stellen Sie sicher, dass Sie sich ein Gerät ansehen, das aktualisiert wurde und sich im Bereich der Verwaltung von Sicherheitseinstellungen befindet. (Sie konfigurieren den Bereich auf der Seite Erzwingungsbereich, während Sie die Verwaltung von Sicherheitseinstellungen konfigurieren.)

Was Sie im Microsoft Intune Admin Center erwarten können

Navigieren Sie im Microsoft Intune Admin Center zur Seite „Alle Geräte“. Geräte, die mit der Verwaltung von Sicherheitseinstellungen registriert sind, werden hier im Defender-Portal angezeigt. Im Admin Center sollte im Feld Verwaltete Geräte von MDE angezeigt werden.

Tipp

Im Juni 2023 begann die Verwaltung von Sicherheitseinstellungen damit, synthetische Registrierungen für Geräte zu verwenden, die sich nicht vollständig bei Microsoft Entra registrieren. Mit dieser Änderung beginnen Geräte, bei denen zuvor Registrierungsfehler aufgetreten sind, das Onboarding in Defender und empfangen und verarbeiten dann die Verwaltungsrichtlinien für Sicherheitseinstellungen.

Was Sie im Microsoft Azure-Portal erwarten können

Auf der Seite Alle Geräte Im Microsoft Azure-Portal können Sie Gerätedetails anzeigen.

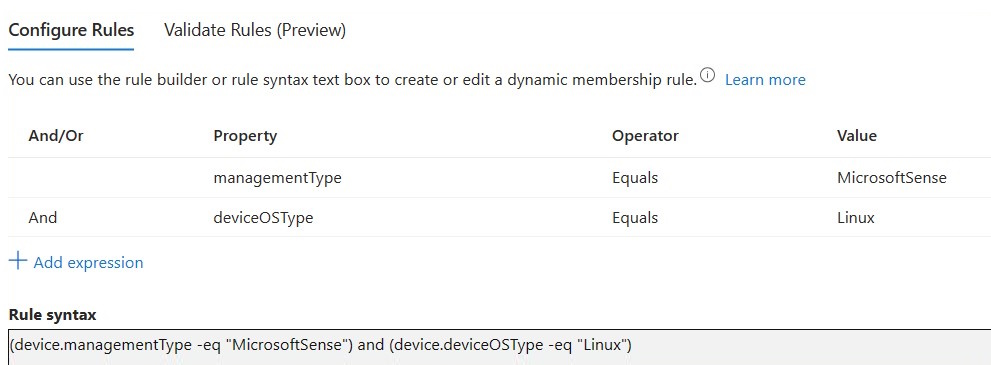

Um sicherzustellen, dass alle Geräte, die in der Defender für Endpunkt-Sicherheitseinstellungsverwaltung registriert sind, Richtlinien erhalten, empfehlen wir, eine dynamische Microsoft Entra-Gruppe basierend auf dem Betriebssystemtyp des Geräts zu erstellen. Bei einer dynamischen Gruppe werden Geräte, die von Defender für Endpunkt verwaltet werden, automatisch zur Gruppe hinzugefügt, ohne dass Administratoren andere Aufgaben ausführen müssen, z. B. das Erstellen einer neuen Richtlinie.

Wichtig

Von Juli 2023 bis 25. September 2023 führte die Verwaltung von Sicherheitseinstellungen eine öffentliche Vorschauversion durch, die ein neues Verhalten für Geräte einleitete, die für das Szenario verwaltet und registriert wurden. Ab dem 25. September 2023 wurde das Öffentliche Vorschauverhalten allgemein verfügbar und gilt jetzt für alle Mandanten, die die Verwaltung von Sicherheitseinstellungen verwenden.

Wenn Sie die Verwaltung von Sicherheitseinstellungen vor dem 25. September 2023 verwendet haben und nicht an der von Juli 2023 bis 25. September 2023 verfügbaren öffentlichen Vorschauversion teilnehmen konnten, überprüfen Sie Ihre Microsoft Entra-Gruppen, die auf Systembezeichnungen angewiesen sind, um Änderungen vorzunehmen, die neue Geräte identifizieren, die Sie mit der Verwaltung von Sicherheitseinstellungen verwalten. Dies liegt daran, dass vor dem 25. September 2023 Geräte, die nicht über die öffentliche Vorschauversion verwaltet wurden, die folgenden Systembezeichnungen (Tags) von MDEManaged und MDEJoined verwendet haben, um verwaltete Geräte zu identifizieren. Diese beiden Systembezeichnungen werden nicht mehr unterstützt und Geräten, die sich registrieren, nicht mehr hinzugefügt.

Verwenden Sie die folgende Anleitung für Ihre dynamischen Gruppen:

(Empfohlen) Verwenden Sie beim Ausrichten von Richtlinien dynamische Gruppen, die auf der Geräteplattform basieren, indem Sie das deviceOSType-Attribut (Windows, Windows Server, macOS, Linux) verwenden, um sicherzustellen, dass die Richtlinie weiterhin für Geräte bereitgestellt wird, die Verwaltungstypen ändern, z. B. während der MDM-Registrierung.

Bei Bedarf können dynamische Gruppen, die ausschließlich Geräte enthalten, die von Defender für Endpunkt verwaltet werden, als Ziel verwendet werden, indem eine dynamische Gruppe mithilfe des ManagementType-AttributsMicrosoftSense definiert wird. Die Verwendung dieses Attributs zielt auf alle Geräte ab, die von Defender für Endpunkt über die Verwaltungsfunktion für Sicherheitseinstellungen verwaltet werden, und Geräte verbleiben nur in dieser Gruppe, während sie von Defender für Endpunkt verwaltet werden.

Wenn Sie beim Konfigurieren der Verwaltung von Sicherheitseinstellungen beabsichtigen, ganze Flotten der Betriebssystemplattform mit Microsoft Defender für Endpunkt zu verwalten, indem Sie alle Geräte anstelle von markierten Geräten auf der Seite Microsoft Defender für Endpunkterzwingungsbereich auswählen, sollten Sie sich darüber im Klaren sein, dass alle synthetischen Registrierungen auf microsoft Entra ID-Kontingente wie vollständige Registrierungen angerechnet werden.

Welche Methode sollte ich verwenden?

Microsoft Intune umfasst mehrere Methoden und Richtlinientypen, um die Konfiguration von Defender für Endpunkt auf Geräten zu verwalten. In der folgenden Tabelle sind die Intune-Richtlinien und -Profile aufgeführt, die die Bereitstellung auf Geräten unterstützen, die von der Defender für Endpunkt-Sicherheitseinstellungsverwaltung verwaltet werden. Außerdem können Sie ermitteln, ob diese Lösung für Ihre Anforderungen geeignet ist.

Wenn Sie eine Endpunktsicherheitsrichtlinie bereitstellen, die sowohl für die Defender für Endpunkt-Sicherheitseinstellungenverwaltung als auch für Microsoft Intune unterstützt wird, kann eine einzelne Instanz dieser Richtlinie verarbeitet werden von:

- Geräte, die über die Verwaltung von Sicherheitseinstellungen (Microsoft Defender) unterstützt werden

- Geräte, die entweder von Intune oder Configuration Manager verwaltet werden.

Profile für die Plattform Windows 10 und höher werden für Geräte, die von der Verwaltung von Sicherheitseinstellungen verwaltet werden, nicht unterstützt.

Die folgenden Profile werden für jeden Gerätetyp unterstützt:

Linux

Die folgenden Richtlinientypen unterstützen die Linux-Plattform.

| Sicherheitsrichtlinieneinstellungen für Endpunkt | Profil | Verwaltung von Sicherheitseinstellungen in Defender für Endpunkt | Microsoft Intune |

|---|---|---|---|

| Antivirus | Microsoft Defender Antivirus |

|

|

| Antivirus | Microsoft Defender Antivirus-Ausschlüsse |

|

|

| Endpunkterkennung und -reaktion | Endpunkterkennung und -reaktion |

|

|

macOS

Die folgenden Richtlinientypen unterstützen die macOS-Plattform.

| Sicherheitsrichtlinieneinstellungen für Endpunkt | Profil | Verwaltung von Sicherheitseinstellungen in Defender für Endpunkt | Microsoft Intune |

|---|---|---|---|

| Antivirus | Microsoft Defender Antivirus |

|

|

| Antivirus | Microsoft Defender Antivirus-Ausschlüsse |

|

|

| Endpunkterkennung und -reaktion | Endpunkterkennung und -reaktion |

|

|

Windows

Um die Verwendung mit Microsoft Defender Verwaltung von Sicherheitseinstellungen zu unterstützen, müssen Ihre Richtlinien für Windows-Geräte die Windows-Plattform verwenden. Jedes Profil für die Windows-Plattform kann für Geräte gelten, die von Intune verwaltet werden, und für Geräte, die von der Verwaltung von Sicherheitseinstellungen verwaltet werden.

| Sicherheitsrichtlinieneinstellungen für Endpunkt | Profil | Verwaltung von Sicherheitseinstellungen in Defender für Endpunkt | Microsoft Intune |

|---|---|---|---|

| Antivirus | Defender Update-Steuerelemente |

|

|

| Antivirus | Microsoft Defender Antivirus |

|

|

| Antivirus | Microsoft Defender Antivirus-Ausschlüsse |

|

|

| Antivirus | Windows Security-Erfahrung |

|

|

| Verringerung der Angriffsfläche | Regeln zur Verringerung der Angriffsfläche |

|

|

| Verringerung der Angriffsfläche | Gerätesteuerung | Hinweis 1 |

|

| Endpunkterkennung und -reaktion | Endpunkterkennung und -reaktion |

|

|

| Firewall | Firewall |

|

|

| Firewall | Firewall-Regeln |

|

|

1 – Dieses Profil wird im Defender-Portal angezeigt, aber nicht für Geräte unterstützt, die nur von Microsoft Defender über das Verwaltungsszenario für Microsoft Defender Sicherheitseinstellungen verwaltet werden. Dieses Profil wird nur für Geräte unterstützt, die von Intune verwaltet werden.

Jedes Intune Endpunktsicherheitsprofils ist eine diskrete Gruppe von Einstellungen, die von Sicherheitsadministratoren verwendet werden sollen, die sich auf den Schutz von Geräten in Ihrem organization konzentrieren. Im Folgenden werden die Profile beschrieben, die vom Verwaltungsszenario für Sicherheitseinstellungen unterstützt werden:

Antivirenrichtlinien verwalten die Sicherheitskonfigurationen in Microsoft Defender for Endpoint.

Hinweis

Endpunkte erfordern zwar keinen Neustart, um geänderte Einstellungen oder neue Richtlinien anzuwenden, aber wir sind uns eines Problems bewusst, bei dem die Einstellungen AllowOnAccessProtection und DisableLocalAdminMerge manchmal erfordern, dass Endbenutzer ihre Geräte neu starten müssen, damit diese Einstellungen aktualisiert werden können. Wir untersuchen derzeit dieses Problem, um eine Lösung zu finden.

Richtlinien zur Verringerung der Angriffsfläche (Attack Surface Reduction, ASR) konzentrieren sich auf die Minimierung der Orte, an denen Ihre organization anfällig für Cyberbedrohungen und Angriffe ist. Bei der Verwaltung von Sicherheitseinstellungen gelten ASR-Regeln für Geräte, auf denen Windows 10, Windows 11 und Windows Server ausgeführt wird.

Aktuelle Informationen dazu, welche Einstellungen für die verschiedenen Plattformen und Versionen gelten, finden Sie unter Unterstützte ASR-Regeln für Betriebssysteme in der Windows Bedrohungsschutz-Dokumentation.

Tipp

Um die unterstützten Endpunkte auf dem neuesten Stand zu halten, sollten Sie die moderne einheitliche Lösung für Windows Server 2012 R2 und 2016 verwenden.

Siehe auch:

- Übersicht über die Verringerung der Angriffsfläche in der Windows Bedrohungsschutz-Dokumentation.

Richtlinien für Endpunkterkennung und -reaktion (EDR) verwalten die Defender für Endpunkt-Funktionen, die erweiterte Angriffserkennungen bereitstellen, die nahezu in Echtzeit und umsetzbar sind. Basierend auf EDR-Konfigurationen können Sicherheitsanalysten Benachrichtigungen effektiv priorisieren, Einblick in den gesamten Umfang einer Verletzung erhalten und Aktionen ergreifen, um Bedrohungen zu beheben.

Firewallrichtlinien konzentrieren sich auf die Defender-Firewall auf Ihren Geräten.

Firewallregeln sind ein Profiltyp für Firewallrichtlinien , die sich aus präzisen Regeln für Firewalls, einschließlich bestimmter Ports, Protokolle, Anwendungen und Netzwerke, zusammen setzen.

Konfigurieren Ihres Mandanten für die Unterstützung der Defender für Endpunkt-Sicherheitseinstellungenverwaltung

Um die Verwaltung von Sicherheitseinstellungen über das Microsoft Intune Admin Center zu unterstützen, müssen Sie die Kommunikation zwischen ihnen innerhalb jeder Konsole aktivieren.

Der folgende Abschnitt führt Sie durch diesen Prozess.

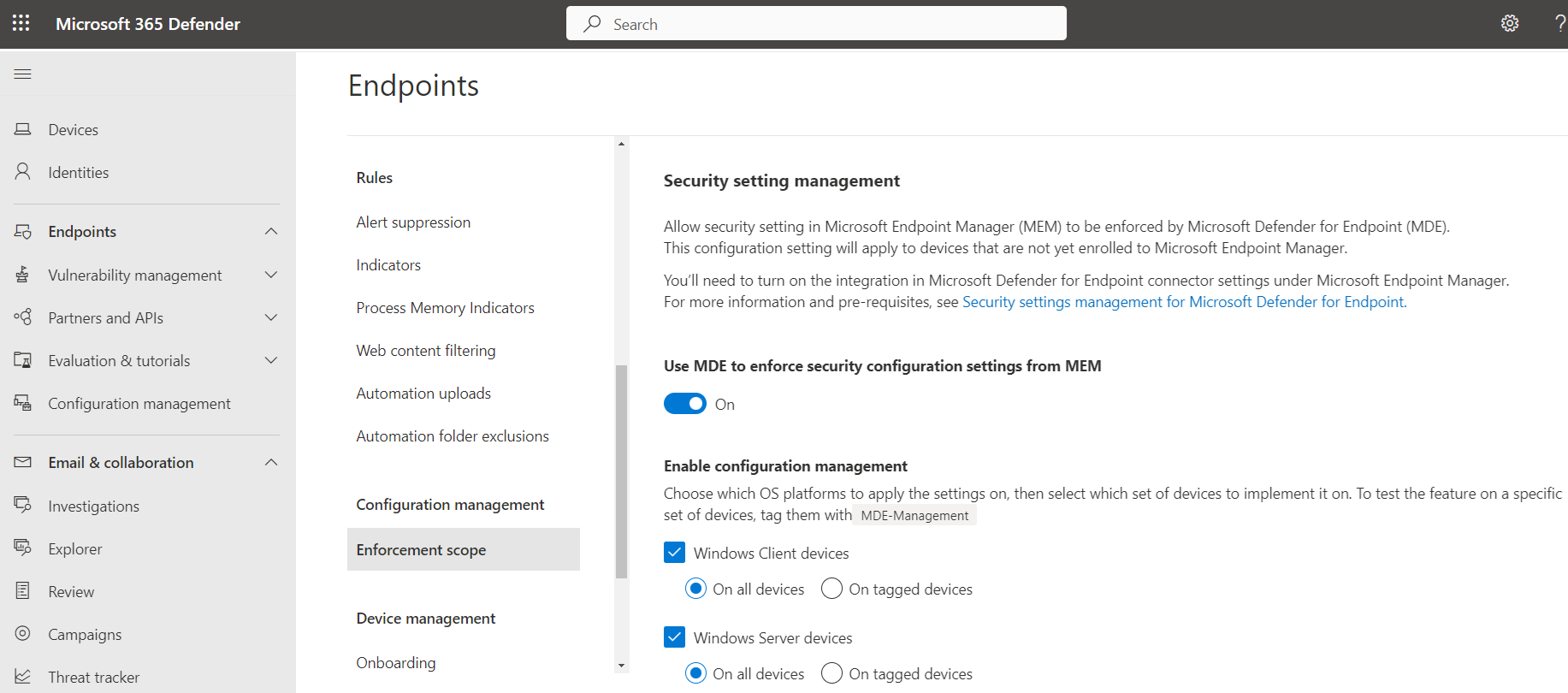

Microsoft Defender for Endpoint konfigurieren

Im Microsoft Defender-Portal als Sicherheitsadministrator:

Melden Sie sich beim Microsoft Defender-Portal an, und wechseln Sie zu Einstellungen>Endpunkte>Konfigurationsverwaltung>Erzwingungsbereich, und aktivieren Sie die Plattformen für die Verwaltung von Sicherheitseinstellungen.

Hinweis

Wenn Sie über die Berechtigung Sicherheitseinstellungen in Security Center verwalten im Microsoft Defender-Portal verfügen und gleichzeitig aktiviert sind, Geräte von allen Geräte-Gruppen anzuzeigen (keine rollenbasierten Zugriffssteuerungsbeschränkungen für Ihre Benutzerberechtigungen), können Sie diese Aktion auch ausführen.

Zunächst wird empfohlen, das Feature für jede Plattform zu testen, indem Sie die Option Plattformen für Auf markierten Geräten auswählen und dann die Geräte mit dem

MDE-ManagementTag markieren.Wichtig

Die Verwendung der dynamischen Tagfunktion von Microsoft Defender für Endpunkt zum Markieren von Geräten mit MDE-Management wird derzeit nicht für die Verwaltung von Sicherheitseinstellungen unterstützt. Geräte, die über diese Funktion gekennzeichnet sind, werden nicht erfolgreich registriert. Dieses Problem wird noch untersucht.

Tipp

Verwenden Sie die richtigen Gerätetags, um Ihren Rollout auf einer kleinen Anzahl von Geräten zu testen und zu überprüfen.

Bei der Bereitstellung in der Gruppe Alle Geräte wird jedes Gerät, das in den konfigurierten Bereich fällt, automatisch registriert.

Während die meisten Geräte die Registrierung innerhalb weniger Minuten abschließen und die zugewiesene Richtlinie anwenden, kann es manchmal bis zu 24 Stunden dauern, bis die Registrierung abgeschlossen ist.

Konfigurieren Sie das Feature für integrierte Microsoft Defender für Cloud-Geräte und Konfigurations-Manager-Autoritätseinstellungen, um die Anforderungen Ihrer Organisation zu erfüllen:

Tipp

Um sicherzustellen, dass Ihre Microsoft Defender Portalbenutzer über einheitliche Berechtigungen für alle Portale verfügen, bitten Sie Ihren IT-Administrator, ihnen die integrierte RBAC-Rolle Microsoft Intune Endpoint Security Manager zu gewähren.

Konfigurieren von Intune

Im Microsoft Intune Admin Center benötigt Ihr Konto Berechtigungen, die der integrierten Rolle rollenbasierte Zugriffssteuerung (Role Based Access Control, RBAC) von Endpoint Security Manager entsprechen.

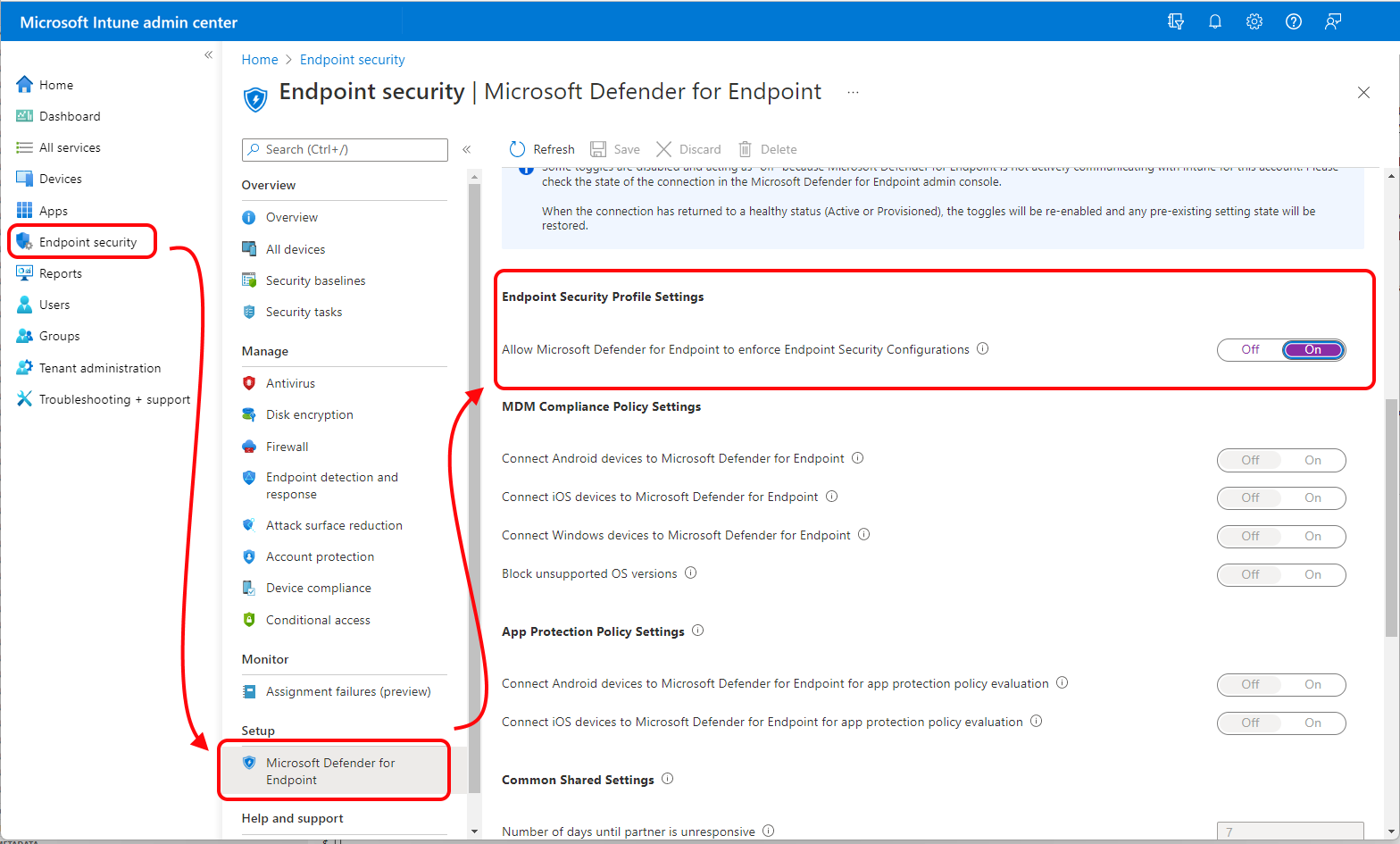

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Endpunktsicherheit>Microsoft Defender für Endpunkt aus, und legen Sie Microsoft Defender für Endpunkt zulassen, um Endpunktsicherheitskonfigurationen zu erzwingen auf Ein fest.

Wenn Sie diese Option auf Ein festlegen, sind alle Geräte im Plattformbereich für Microsoft Defender für Endpunkt, die nicht von Microsoft Intune verwaltet werden, für das Onboarding in Microsoft Defender für Endpunkt qualifiziert.

Onboarden von Geräten in Microsoft Defender für Endpunkt

Microsoft Defender für Endpunkt unterstützt mehrere Optionen zum Onboarding von Geräten. Aktuelle Anleitungen finden Sie unter Onboarding in Microsoft Defender für Endpunkt in der Dokumentation zu Defender für Endpunkt.

Koexistenz mit Microsoft Configuration Manager

In einigen Umgebungen kann es gewünscht werden, die Verwaltung von Sicherheitseinstellungen mit Geräten zu verwenden, die von Configuration Manager verwaltet werden. Wenn Sie beides verwenden, müssen Sie die Richtlinie über einen einzigen Kanal steuern. Die Verwendung von mehr als einem Kanal schafft die Möglichkeit für Konflikte und unerwünschte Ergebnisse.

Um dies zu unterstützen, konfigurieren Sie die Umschaltfläche Sicherheitseinstellungen mithilfe von Configuration Manager verwalten auf Aus. Melden Sie sich beim Microsoft Defender-Portal an, und wechseln Sie zu Einstellungen>Endpunkte>Konfigurationsverwaltung>Erzwingungsbereich:

Erstellen von Microsoft Entra-Gruppen

Nachdem Geräte in Defender für Endpunkt integriert wurden, müssen Sie Gerätegruppen erstellen, um die Bereitstellung von Richtlinien für Microsoft Defender für Endpunkt zu unterstützen. So identifizieren Sie Geräte, die bei Microsoft Defender für Endpunkt registriert sind, aber nicht von Intune oder Configuration Manager verwaltet werden:

Melden Sie sich beim Microsoft Intune Admin Center an.

Wechseln Sie zu Geräte>Alle Geräte, und wählen Sie dann die Spalte Verwaltet von aus, um die Ansicht der Geräte zu sortieren.

Geräte, die in Microsoft Defender für Endpunkt integriert sind und registriert sind, aber nicht von Intune verwaltet werden, zeigen Microsoft Defender für Endpunkt in der Spalte Verwaltet von an. Dies sind die Geräte, die Richtlinien für die Sicherheitsverwaltung für Microsoft Defender für Endpunkt erhalten können.

Ab dem 25. September 2023 können Geräte, die die Sicherheitsverwaltung für Microsoft Defender für Endpunkt verwenden, nicht mehr mithilfe der folgenden Systembezeichnungen identifiziert werden:

- MDEJoined - Ein jetzt veraltetes Tag, das zuvor Geräten hinzugefügt wurde, die im Rahmen dieses Szenarios mit dem Verzeichnis verknüpft wurden.

- MDEManaged - Ein jetzt veraltetes Tag, das zuvor Geräten hinzugefügt wurde, die das Sicherheitsverwaltungsszenario aktiv verwendet haben. Dieses Tag wird vom Gerät entfernt, wenn Defender für Endpunkt die Verwaltung der Sicherheitskonfiguration beendet.

Anstatt Systembezeichnungen zu verwenden, können Sie das Verwaltungstyp-Attribut verwenden und für MicrosoftSense konfigurieren.

Sie können Gruppen für diese Geräte in Microsoft Entra oder im Microsoft Intune Admin Center erstellen. Beim Erstellen von Gruppen können Sie den Betriebssystemwert für ein Gerät verwenden, wenn Sie Richtlinien auf Geräten bereitstellen, auf denen Windows Server ausgeführt wird, oder auf Geräten, auf denen eine Clientversion von Windows ausgeführt wird:

- Windows 10 und Windows 11 - Der deviceOSType oder das Betriebssystem wird als Windows angezeigt.

- Windows Server - DeviceOSType oder Betriebssystem wird als Windows Server angezeigt

- Linux-Gerät - DeviceOSType oder Betriebssystem wird als Linux angezeigt

Beispiel für dynamische Intune-Gruppen mit Regelsyntax

Windows-Arbeitsstationen:

Windows Server:

Linux-Geräte:

Wichtig

Im Mai 2023 wurde deviceOSType aktualisiert, um zwischen Windows-Kunden und Windows-Servern zu unterscheiden.

Benutzerdefinierte Skripts und dynamische Microsoft Entra-Gerätegruppen, die vor dieser Änderung erstellt wurden und Regeln angeben, die nur auf Windows verweisen, können Windows-Server ausschließen, wenn sie mit der Sicherheitsverwaltung für Microsoft Defender für Endpunkt-Lösung verwendet werden. Zum Beispiel:

- Wenn Sie über eine Regel verfügen, die den

equalsOperator odernot equalsverwendet, um Windows zu identifizieren, wirkt sich diese Änderung auf Ihre Regel aus. Das liegt daran, dass zuvor sowohl Windows als auch Windows Server als Windows gemeldet wurden. Um weiterhin beides einzuschließen, müssen Sie die Regel so aktualisieren, dass sie auch auf Windows Server verweist. - Wenn Sie über eine Regel verfügen, die den

containsOperator oderlikeverwendet, um Windows anzugeben, ist die Regel von dieser Änderung nicht betroffen. Diese Operatoren finden sowohl Windows als auch Windows Server.

Tipp

Benutzer, denen die Möglichkeit zum Verwalten von Endpunktsicherheitseinstellungen delegiert wurde, haben möglicherweise nicht die Möglichkeit, mandantenweite Konfigurationen in Microsoft Intune zu implementieren. Wenden Sie sich an Ihren Intune-Administrator, um weitere Informationen zu Rollen und Berechtigungen in Ihrer Organisation zu erfahren.

Bereitstellen einer Richtlinie

Nachdem Sie eine oder mehrere Microsoft Entra-Gruppen erstellt haben, die von Microsoft Defender für Endpunkt verwaltete Geräte enthalten, können Sie die folgenden Richtlinien für die Verwaltung von Sicherheitseinstellungen für diese Gruppen erstellen und bereitstellen. Die verfügbaren Richtlinien und Profile variieren je nach Plattform.

Eine Liste der Richtlinien- und Profilkombinationen, die für die Verwaltung von Sicherheitseinstellungen unterstützt werden, finden Sie in diesem Artikel im Diagramm Unter Welche Lösung sollte ich verwenden?

Tipp

Vermeiden Sie die Bereitstellung mehrerer Richtlinien, die die gleiche Einstellung auf einem Gerät verwalten.

Microsoft Intune unterstützt die Bereitstellung mehrerer Instanzen jedes Endpunktsicherheitsrichtlinientyps auf demselben Gerät, wobei jede Richtlinieninstanz separat vom Gerät empfangen wird. Daher kann ein Gerät separate Konfigurationen für dieselbe Einstellung von verschiedenen Richtlinien erhalten, was zu einem Konflikt führt. Einige Einstellungen (z. B. Antivirenausschlüsse) werden auf dem Client zusammengeführt und erfolgreich angewendet.

Melden Sie sich beim Microsoft Intune Admin Center an.

Wählen Sie Endpunktsicherheit und den Richtlinientyp aus, den Sie konfigurieren möchten, und wählen Sie dann Richtlinie erstellen aus.

Wählen Sie für die Richtlinie die Plattform und das Profil aus, die Sie bereitstellen möchten. Eine Liste der Plattformen und Profile, die die Verwaltung von Sicherheitseinstellungen unterstützen, finden Sie weiter oben in diesem Artikel unter Welche Lösung sollte ich verwenden?.

Hinweis

Die unterstützten Profile gelten für Geräte, die über die Verwaltung mobiler Geräte (Mobile Device Management, MDM) mit Microsoft Intune kommunizieren, sowie für Geräte, die über den Microsoft Defender für Endpunkt-Client kommunizieren.

Stellen Sie sicher, dass Sie Ihre Zielgruppenadressierung und Gruppen nach Bedarf überprüfen.

Wählen Sie Erstellen aus.

Geben Sie auf der Seite Grundeinstellungen einen Namen und eine Beschreibung für das Profil ein, und klicken Sie dann auf Weiter.

Konfigurieren Sie auf der Seite Konfigurationseinstellungen die Einstellungen, die Sie mit diesem Profil verwalten möchten.

Wenn Sie mehr über eine Einstellung erfahren möchten, erweitern Sie das Informationsdialogfeld, und wählen Sie den Link Weitere Informationen aus, um die Onlinedokumentation des Konfigurationsdienstanbieters (Configuration Service Provider, CSP) oder zugehörige Details für diese Einstellung anzuzeigen.

Wenn Sie mit dem Konfigurieren der Einstellungen fertig sind, klicken Sie auf Weiter.

Wählen Sie auf der Seite Zuweisungen die Microsoft Entra-Gruppen aus, die dieses Profil erhalten sollen. Weitere Informationen zum Zuweisen von Profilen finden Sie unter Zuweisen von Benutzer- und Geräteprofilen.

Wählen Sie Weiter aus, um fortzufahren.

Tipp

- Zuweisungsfilter werden für Geräte, die von der Verwaltung von Sicherheitseinstellungen verwaltet werden, nicht unterstützt.

- Nur Geräteobjekte gelten für die Verwaltung von Microsoft Defender für Endpunkte. Die Zielgruppenadressierung für Benutzer wird nicht unterstützt.

- Konfigurierte Richtlinien gelten sowohl für Microsoft Intune- als auch für Microsoft Defender für Endpunkt-Clients.

Schließen Sie den Richtlinienerstellungsprozess ab, und wählen Sie dann auf der Seite Überprüfen + erstellendie Option Erstellen aus. Das neue Profil wird in der Liste angezeigt, wenn Sie den Richtlinientyp für das Profil auswählen, das Sie erstellt haben.

Warten Sie, bis die Richtlinie zugewiesen wurde, und zeigen Sie einen Erfolgshinweis an, dass die Richtlinie angewendet wurde.

Sie können überprüfen, ob Einstellungen lokal auf dem Client angewendet wurden, indem Sie das Befehlshilfsprogramm Get-MpPreference verwenden.

Überwachen des Konformitätsstatus

Intune:

Status und Berichte für Richtlinien für Geräte in diesem Kanal sind über den Richtlinienknoten unter Endpunktsicherheit im Microsoft Intune Admin Center verfügbar.

Führen Sie einen Drilldown zum Richtlinientyp aus, und wählen Sie dann die Richtlinie aus, um ihren Status anzuzeigen. Eine Liste der Plattformen und Profile, die die Verwaltung von Sicherheitseinstellungen unterstützen, finden Sie weiter oben in diesem Artikel unter Welche Lösung sollte ich verwenden?.

Wenn Sie eine Richtlinie auswählen, können Sie Informationen zum Eincheckstatus des Geräts anzeigen und Folgendes auswählen:

- Bericht anzeigen - Zeigen Sie eine Liste der Geräte an, die die Richtlinie erhalten haben. Sie können ein Gerät auswählen, in dem ein Drilldown ausgeführt werden soll, und dessen Status pro Einstellung anzeigen. Sie können dann eine Einstellung auswählen, um weitere Informationen dazu anzuzeigen, einschließlich anderer Richtlinien, die dieselbe Einstellung verwalten, was eine Konfliktquelle sein könnte.

- Pro Einstellungsstatus - Zeigen Sie die Einstellungen an, die von der Richtlinie verwaltet werden, sowie die Anzahl von Erfolg, Fehlern oder Konflikten für jede Einstellung.

Defender Portal:

Sie können auch die Intune Richtlinien überwachen, die im Microsoft Defender-Portal angewendet werden. Navigieren Sie im Portal zu Endpunkte, erweitern Sie die Konfigurationsverwaltung, und wählen Sie Endpunktsicherheitsrichtlinien aus. Wählen Sie eine Richtlinie aus, um deren status anzuzeigen, und wählen Sie dann Folgendes aus:

- Übersicht: Hier finden Sie eine Übersicht über die Gruppen, auf die die Richtlinie angewendet wird, die angewendeten Richtlinieneinstellungen und das Einchecken des Geräts status.

- Werte für Richtlinieneinstellungen : Zeigen Sie die Einstellungen an, die von der Richtlinie konfiguriert werden.

- Richtlinieneinstellungen status– Zeigen Sie die Einstellungen an, die von der Richtlinie verwaltet werden, sowie die Anzahl der Erfolge, Fehler oder Konflikte für jede Einstellung.

- Angewendete Geräte : Zeigen Sie die Geräte an, auf die die Richtlinie angewendet wird.

- Zugewiesene Gruppen: Zeigt die Gruppen an, denen die Richtlinie zugewiesen ist.

Weitere Informationen finden Sie unter Verwalten von Endpunktsicherheitsrichtlinien in Microsoft Defender for Endpoint im Defender-Inhalt.

Häufig gestellte Fragen und Überlegungen

Häufigkeit des Geräteeinchecks

Geräte, die von dieser Funktion verwaltet werden, checken alle 90 Minuten bei Microsoft Intune ein, um die Richtlinie zu aktualisieren.

Sie können ein Gerät bei Bedarf manuell über das Microsoft Defender-Portal synchronisieren. Melden Sie sich beim Portal an, und wechseln Sie zu Geräte. Wählen Sie ein Gerät aus, das von Microsoft Defender für Endpunkt verwaltet wird, und wählen Sie dann die Schaltfläche Richtliniensynchronisierung aus:

Die Schaltfläche Richtliniensynchronisierung wird nur für Geräte angezeigt, die erfolgreich von Microsoft Defender für Endpunkt verwaltet werden.

Durch Manipulationsschutz geschützte Geräte

Wenn auf einem Gerät der Manipulationsschutz aktiviert ist, ist es nicht möglich, die Werte der manipulationsgeschützten Einstellungen zu bearbeiten, ohne zuerst den Manipulationsschutz zu deaktivieren.

Zuweisungsfilter und Verwaltung von Sicherheitseinstellungen

Zuweisungsfilter werden für Geräte, die über den Microsoft Defender für Endpunkt-Kanal kommunizieren, nicht unterstützt. Während Zuweisungsfilter zu einer Richtlinie hinzugefügt werden können, die auf diese Geräte ausgerichtet sein könnte, ignorieren die Geräte Zuweisungsfilter. Für die Unterstützung von Zuweisungsfiltern muss das Gerät bei Microsoft Intune registriert sein.

Löschen und Entfernen von Geräten

Sie können Geräte, die diesen Flow verwenden, mit einer von zwei Methoden löschen:

- Navigieren Sie im Microsoft Intune Admin Center zu Geräte>Alle Geräte, wählen Sie ein Gerät aus, auf dem in der Spalte Verwaltet von entweder MDEJoined oder MDEManaged angezeigt wird, und wählen Sie dann Löschen aus.

- Sie können Geräte auch aus dem Bereich der Konfigurationsverwaltung im Security Center entfernen.

Sobald ein Gerät von einem der beiden Standorte entfernt wurde, wird diese Änderung an den anderen Dienst weitergegeben.

Aktivieren der Workload "Sicherheitsverwaltung für Microsoft Defender für Endpunkt" in Endpoint Security nicht möglich

Während die anfänglichen Bereitstellungsflows von einem Administrator mit Berechtigungen in beiden Diensten abgeschlossen werden können, reichen die folgenden Rollen aus, um Konfigurationen in jedem separaten Dienst abzuschließen:

- Verwenden Sie für Microsoft Defender die Rolle Sicherheitsadministrator.

- Verwenden Sie für Microsoft Intune die Rolle Endpoint Security Manager.

In Microsoft Entra eingebundene Geräte

Geräte, die in Active Directory eingebunden sind, verwenden ihre vorhandene Infrastruktur, um den Microsoft Entra Hybrid Join-Prozess abzuschließen.

Nicht unterstützte Sicherheitseinstellungen

Für die folgenden Sicherheitseinstellungen steht die Einstellung aus. Der Defender für Endpunkt-Verwaltungsflow für Sicherheitseinstellungen unterstützt diese Einstellungen nicht:

- Beschleunigen der Telemetrieberichtshäufigkeit (unter Endpunkterkennung und -antwort)

- AllowIntrusionPreventionSystem (unter Antivirus)

- Manipulationsschutz (unter Windows-Sicherheitserfahrung). Diese Einstellung steht nicht aus, wird aber derzeit nicht unterstützt.

Verwenden der Verwaltung von Sicherheitseinstellungen auf Domänencontrollern

Derzeit in der Vorschauphase wird die Verwaltung von Sicherheitseinstellungen jetzt auf Domänencontrollern unterstützt. Um Sicherheitseinstellungen auf Domänencontrollern zu verwalten, müssen Sie sie auf der Seite "Erzwingungsbereich" aktivieren (wechseln Sie zu Einstellungen>EndpunkteErzwingungsbereich). Windows Server Geräte müssen aktiviert sein, bevor Sie die Konfiguration von Domänencontrollern aktivieren können. Wenn die Option Auf markierten Geräten für Windows Server ausgewählt ist, ist die Konfiguration von Domänencontrollern auch auf markierte Geräte beschränkt.

Achtung

- Eine fehlkonfigurierte Konfiguration von Domänencontrollern kann sich negativ auf Ihren Sicherheitsstatus und die Betriebskontinuität auswirken.

- Wenn die Konfiguration von Domänencontrollern in Ihrem Mandanten aktiviert ist, überprüfen Sie alle Windows-Richtlinien, um sicherzustellen, dass Sie nicht versehentlich Microsoft Entra Gerätegruppen verwenden, die Domänencontroller enthalten. Um das Risiko für die Produktivität zu minimieren, werden Firewallrichtlinien auf Domänencontrollern nicht unterstützt.

- Es wird empfohlen, alle Richtlinien für Domänencontroller zu überprüfen, bevor Sie die Registrierung dieser Geräte aufheben. Nehmen Sie zuerst alle erforderlichen Konfigurationen vor, und heben Sie dann die Registrierung Ihrer Domänencontroller auf. Die Defender für Endpunkt-Konfiguration wird auf jedem Gerät beibehalten, nachdem die Registrierung des Geräts aufgehoben wurde.

PowerShell-Einschränkungsmodus

PowerShell muss aktiviert sein.

Die Verwaltung von Sicherheitseinstellungen funktioniert nicht für ein Gerät, auf dem PowerShell LanguageMode mit dem ConstrainedLanguage-Modusenabled konfiguriert ist. Weitere Informationen finden Sie unter about_Language_Modes in der PowerShell-Dokumentation.

Verwalten der Sicherheit über Defender für Endpunkt, wenn Sie zuvor ein Sicherheitstool eines Drittanbieters verwendet haben

Wenn Sie zuvor ein Sicherheitstool eines Drittanbieters auf dem Computer installiert haben und es jetzt mit Defender für Endpunkt verwalten, kann es in seltenen Fällen zu Auswirkungen auf die Funktion von Defender für Endpunkt kommen, Sicherheitseinstellungen zu verwalten. Deinstallieren Sie in solchen Fällen als Maßnahme zur Problembehandlung die neueste Version von Defender für Endpunkt, und installieren Sie sie auf Ihrem Computer neu.

Nächste Schritte

- Defender für Endpunkt überwachen

- Verwalten von Endpunktsicherheitsrichtlinien in Microsoft Defender für Endpunkt in der Defender-Dokumentation.