Erstellen und Ausführen sicherer Anwendungen

Hinweis

Dies ist Artikel 5 von 6 in Erstellen von Anwendungen in Microsoft Cloud.

Ein gutes Sicherheitskonzept schützt Ihre Systeme und damit Ihr Unternehmen vor versehentlichen und vorsätzlichen Schäden. Es stellt sicher, dass nur die richtigen Personen auf Ihre Ressourcen zugreifen können und minimiert die Wahrscheinlichkeit, dass sie versehentlich Schaden anrichten. Es warnt Sie außerdem bei Gefahren, Verstößen und anderen sicherheitsrelevanten Ereignissen.

In diesem Artikel wird erläutert, wie Microsoft Cloud Sie beim Schutz Ihrer Systeme unterstützen kann.

- Verwenden der Microsoft Entra-ID für eine einheitliche Identitäts- und Zugriffsverwaltungslösung

- Verwenden von Microsoft Sentinel zum Überwachen und Verwalten der Sicherheit Ihrer Anwendungen

Verwenden der Microsoft Entra-ID für eine einheitliche Identitäts- und Zugriffsverwaltungslösung

In unserer cloudbasierten Welt können Mitarbeiter und Kunden über eine Vielzahl von Geräten von unterschiedlichen Standorten aus auf Ihre benutzerdefinierten Anwendungen zugreifen. Die Gewährung von Zugriff für die richtigen Personen mit den richtigen Einschränkungen beruht in erster Linie auf der Identität. Bei einem guten Sicherheitskonzept muss jeder Benutzer seine Identität nachweisen, bevor er auf Systeme zugreifen kann, und er darf nur auf die Ressourcen zugreifen, die er für seine Arbeit benötigt.

Die Entwicklung der hierfür benötigten Software ist schwierig. Für eine solche Lösung werden Spezialisten und ausreichend Zeit benötigt, deshalb sollten Sie keine eigene Lösung entwickeln. Ebenso wichtig ist eine möglichst einfache Nutzung der Identität, sowohl für Ihre Benutzer als auch für Ihre Entwickler. Im Idealfall sollte die Identität in Ihrer gesamten Umgebung einheitlich verwaltet werden.

Dies ist das, was die Microsoft Cloud mit Microsoft Entra ID, dem weltweit größten Cloud-Identitätsdienst, bereitstellt. Wenn Ihre Organisation heute Komponenten der Microsoft Cloud verwendet, z. B. Azure, Power Platform, Microsoft 365 oder Dynamics 365, verwenden Sie bereits Microsoft Entra ID. Azure AD wird in der gesamten Microsoft Cloud verwendet und stattet Ihre Benutzer mit einer einzigen Identität für alle zugehörigen Komponenten aus.

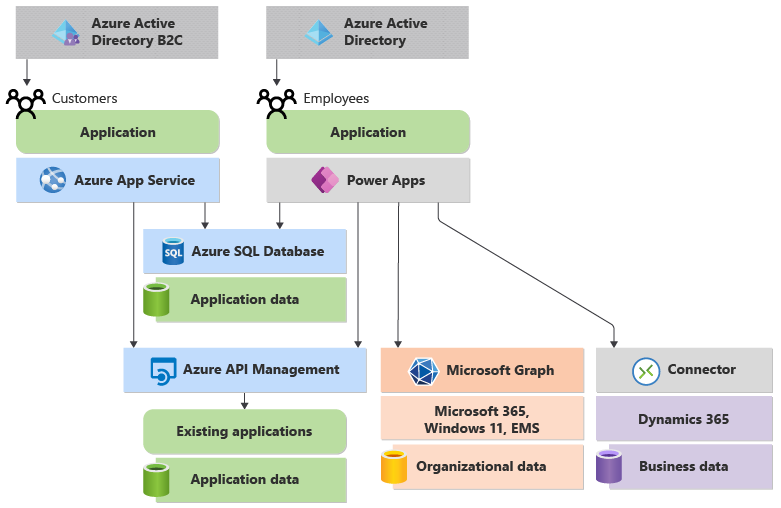

Ihre benutzerdefinierten Anwendungen, die auf der Microsoft Cloud basieren, sollten auch die Microsoft Entra-ID verwenden. Abbildung 9 zeigt, wie dies bei unserer Beispielanwendung aussieht.

Abbildung 9: Microsoft Entra ID und Azure Active Directory B2C bieten einen gemeinsamen Identitätsdienst für Anwendungen, die auf der Microsoft-Cloud basieren.

Wie die Abbildung zeigt, können benutzerdefinierte Anwendungen zwei miteinander verknüpfte Identitätsdienste verwenden:

- Microsoft Entra-ID, die Identitäten in der Microsoft Cloud bereitstellt. Mitarbeiter, die auf Ihre benutzerdefinierten Anwendungen zugreifen, verwenden in der Regel entra-ID, um sich anzumelden und die Identität einzurichten, die sie für den Zugriff auf alle Microsoft Cloud-Dienste verwenden.

- Microsoft Entra ID B2C, die Identitäten für externe Benutzer bereitstellt. Mit diesem Dienst können Ihre Kunden eigene Konten erstellen oder vorhandene öffentliche Konten von Microsoft, Google, Facebook und anderen Anbietern nutzen.

Die Verwendung der Microsoft Entra-ID für Identität bringt mehrere Vorteile:

- Eine einheitliche Identität in Microsoft Cloud bedeutet eine Erleichterung für Entwickler und Benutzer Ihrer Anwendungen. In dem in Abbildung 9 gezeigten Beispiel kann ein Mitarbeiter beginnen, indem er sich bei der Microsoft Entra ID-Umgebung seiner Organisation anmeldet, die als Mandant bezeichnet wird. Anschließend können sie auf die für Mitarbeiter bestimmte Komponente der Anwendung zugreifen, die mithilfe von Power Apps erstellt wurde. Diese Anwendung kann unter Verwendung derselben Identität Azure API Management, Dynamics 365 und Microsoft Graph aufrufen, sodass sich der Mitarbeiter nicht erneut anmelden muss.

- Ihre Entwickler können Microsoft Identity Platform in den von ihnen erstellen Anwendungen nutzen. Die Bibliotheken und Verwaltungstools erleichtern Entwicklern das Erstellen von Anwendungen, die Identitäten von Microsoft Entra ID und an anderer Stelle verwenden. Zu diesem Zweck implementiert Microsoft Identity Platform Branchenstandards wie OAuth 2.0 und OpenID Connect.

- Mithilfe der Microsoft Entra-ID und der Microsoft Identity Platform können Sie steuern, wie Sie Identität verwenden. So können Sie beispielsweise die Unterstützung der Multi-Faktor-Authentifizierung in verschiedenen Anwendungen, die mit Microsoft Identity Platform erstellt wurden, durch die Änderung einer einzigen Einstellung aktivieren. Die Microsoft Entra-ID ist auch in die Sicherheitstools von Microsoft integriert, um identitätsbasierte Sicherheitsbedrohungen und Angriffe zu überwachen.

Die richtige Identitäts- und Zugriffsverwaltung ist ein entscheidender Faktor zur Gewährleistung der Sicherheit. Das Erstellen von Anwendungen in der Microsoft Cloud mit Microsoft Entra ID erleichtert das Erreichen dieses Ziels.

Verwenden von Microsoft Sentinel zum Überwachen und Verwalten der Sicherheit Ihrer Anwendungen

Jeder Anwendungsentwickler sollte heutzutage davon ausgehen, dass seine Software eine Zielscheibe für Angreifer ist. Aus diesem Grund muss Ihre Organisation die Sicherheit Ihrer Anwendungen und der Umgebung, in der sie ausgeführt werden, kontinuierlich überwachen und verwalten. Microsoft Cloud stellt dafür verschiedene Tools zur Verfügung.

Eines der wichtigsten Tools ist Microsoft Sentinel. Microsoft Sentinel bietet Sicherheitsinformationen und Ereignisverwaltung (SIEM), sodass Sie eine vielzahl von sicherheitsrelevanten Daten erfassen und analysieren können. Darüber hinaus kann Sentinel automatisch auf Bedrohungen reagieren und ermöglicht so eine Sicherheitsorchestrierung, Automatisierung und Reaktion (Security Orchestration, Automation and Response, SOAR). Microsoft Sentinel kann Ihrer Organisation helfen, Sicherheitsprobleme effektiver zu finden und zu beheben.

Die breite Reichweite von Microsoft Sentinel umfasst die Microsoft Cloud und darüber hinaus durch eine große Gruppe von Connectors. Mit diesen Connectors können Microsoft Sentinel mit vielen anderen Diensten und Technologien interagieren. Zu den wichtigsten zählen die Microsoft Defender-Tools, die folgende Funktionen umfassen:

- Microsoft Defender für Cloud unterstützt Ihre Organisation dabei, die Sicherheit Ihrer Azure-Anwendungen zu verstehen und zu erhöhen. Mit dieser Funktion können Sie auch bestimmte Clouddienste wie z. B. Azure Storage schützen.

- Microsoft 365 Defender, das Komponenten bereitstellt, z. B.:

- Microsoft Defender für Office 365 bietet Schutz für Exchange und andere Aspekte von Office 365.

- Microsoft Defender for Identity überwacht Active Directory, um gefährdete Identitäten und andere Bedrohungen zu erkennen.

- Microsoft Defender for Cloud Apps fungiert als CASB (Cloud Access Security Broker) zwischen den Benutzern in Ihrer Organisation und den Cloudressourcen, die sie nutzen. Auf diese Weise können Sie besser nachvollziehen, welche Apps Sie in Microsoft Cloud und anderswo verwenden, und wer die Apps nutzt.

Ferner kann Microsoft Sentinel Office 365-Überwachungsprotokolle, Azure-Aktivitätsprotokolle und andere sicherheitsrelevante Informationen in Microsoft Cloud importieren. Microsoft Sentinel kann auch auf sicherheitsbezogene Informationen aus vielen anderen Quellen zugreifen, die von einer Vielzahl von Anbietern bereitgestellt werden. Nachdem Sie Microsoft Sentinel mit Ihren Informationsquellen verbunden haben, können Sie die Daten analysieren, um Sicherheitsvorfälle zu verstehen und darauf zu reagieren.

Die Sicherheit ist kein einfaches Thema. Aus diesem Grund stellt Microsoft Lösungen wie Microsoft Sentinel und weitere Sicherheitsangebote für diesen Aufgabenbereich bereit. All diese Technologien arbeiten zusammen, um die Sicherheit von Anwendungen zu verbessern, die in Microsoft Cloud betrieben werden.

Nächste Schritte

Sehen Sie sich eine Zusammenfassung von Erstellen von Anwendungen in Microsoft Cloud an, und erfahren Sie mehr darüber, wie Sie als Entwickler von Unternehmensanwendungen erfolgreich sein können.