Benutzerauthentifizierung mit Microsoft Entra ID konfigurieren

Durch das Hinzufügen einer Authentifizierung können Benutzende sich anmelden und Ihrem Agenten Zugriff auf eine eingeschränkte Ressource oder Informationen gewähren.

In diesem Artikel erfahren Sie, wie Sie Microsoft Entra ID als Ihren Dienstanbieter konfigurieren. Weitere Informationen zu anderen Dienstanbietern und zur Benutzerauthentifizierung im Allgemeinen finden Sie unter Benutzerauthentifizierung in Copilot Studio konfigurieren.

Wenn Sie über Mandantenverwaltungsrechte verfügen, können Sie API-Berechtigungen konfigurieren. Andernfalls müssen Sie einen Mandantenadministrierenden bitten, dies für Sie zu tun.

Anforderungen

Erfahren Sie, wie Sie einem Thema die Benutzerauthentifizierung hinzufügen

Sie führen die ersten Schritte im Azure-Portal und die letzten beiden Schritte in Copilot Studio aus.

Erstellen einer App-Registrierung

Melden Sie sich beim Azure-Portal an, und verwenden Sie ein Administratorkonto im selben Mandanten wie Ihr Agent.

Wechseln Sie zu App-Registrierungen.

Wählen Sie Neue Registrierung aus und geben Sie einen Namen für die Registrierung ein. Ändern Sie vorhandenen App-Registrierungen nicht.

Es kann später hilfreich sein, den Namen Ihres Agenten zu verwenden. Wenn Ihr Agent beispielsweise „Contoso-Verkaufshilfe“ heißt, können Sie die App-Registrierung „ContosoSalesReg“ nennen.

Wählen Sie unter Unterstützte Kontotypen die Option Konten in einem beliebigen Organisationsmandanten (jedes Microsoft Entra ID-Verzeichnis – mehrinstanzenfähig) und persönliche Microsoft-Konten (z. B. Skype, Xbox) aus.

Lassen Sie den Abschnitt Umleitungs-URI vorerst leer. Geben Sie diese Information in den nächsten Schritten ein.

Wählen Sie Registrieren aus.

Wechseln Sie nach Abschluss der Registrierung zur Übersicht.

Kopieren Sie die Anwendungs-ID (Client), und fügen Sie sie in eine temporäre Datei ein. Sie brauchen sie in den weiteren Schritten.

Die Umleitungs-URL hinzufügen

Wählen Sie unter Verwalten die Option Authentifizierung aus.

Wählen Sie unter Plattformkonfigurationen Eine Plattform hinzufügen und dann Web aus.

Geben Sie unter Umleitungs-URIs

https://token.botframework.com/.auth/web/redirectein, und wählen Sie Konfigurieren aus.Mit dieser Aktion kehren Sie zur Seite Plattformkonfigurationen zurück.

Wählen Sie unter Umleitungs-URIs für die Webplattform URI hinzufügen aus.

Geben Sie

https://europe.token.botframework.com/.auth/web/redirectein, und wählen Sie Speichern aus.Anmerkung

Im Authentifizierungskonfigurationsbereich in Copilot Studio wird möglicherweise die folgende Umleitungs-URL angezeigt:

https://unitedstates.token.botframework.com/.auth/web/redirect. Die Authentifizierung schlägt fehl, wenn Sie diese URL verwenden. Verwenden Sie stattdessen die URI.Aktivieren Sie im Abschnitt Implizite Genehmigung und Hybridflows sowohl Zugriffstoken (für implizite Flows verwendet) als auch ID-Token (für implizite und Hybrid-Flows verwendet) aus.

Wählen Sie Speichern.

Geheimen Clientschlüssel generieren

Wählen Sie unter Verwalten Zertifikate und Geheimnisse aus.

Wählen Sie im Abschnitt Geheime Clientschlüssel die Option Neuer geheimer Clientschlüssel aus.

(Optional) Geben Sie eine Beschreibung ein. Wenn Sie das Feld leer lassen, wird eine bereitgestellt.

Wählen Sie den Ablaufzeitraum aus. Wählen Sie den kürzesten Zeitraum aus, der für die Lebensdauer Ihres Agenten relevant ist.

Klicken Sie auf Hinzufügen, um das Geheimnis zu erstellen.

Speichern Sie den Wert des geheimen Schlüssel in einer sicheren temporären Datei. Sie benötigen ihn, wenn Sie die Authentifizierung Ihres Agenten später konfigurieren.

Tipp

Verlassen Sie die Seite nicht, bevor Sie den Wert des geheimen Clientschlüssels kopiert haben. Andernfalls wird der Wert verschleiert und Sie müssen einen neuen geheimen Clientschlüssel generieren.

Manuelle Authentifizierung konfigurieren

Wechseln Sie in Copilot Studio zu Einstellungen für Ihren Agenten und wählen Sie Sicherheit aus.

Wählen Sie Authentifizierung.

Wählen Sie Manuell authentifizieren aus.

Lassen Sie Benutzer müssen sich anmelden aktiviert.

Geben Sie die folgenden Werte für die Eigenschaften ein:

Dienstanbieter: Wählen Sie Azure Active Directory v2 aus.

Client-ID: Geben Sie die Anwendungs-ID (Client) ein, die Sie zuvor vom Azure-Portal kopiert haben.

Client-Geheimnis: Geben Sie den geheimen Clientschlüssel ein, den Sie zuvor im Azure-Portal generiert haben.

Umfang: Geben Sie

profile openidein.

Wählen Sie Speichern aus, um die Konfiguration abzuschließen.

API-Berechtigungen konfigurieren

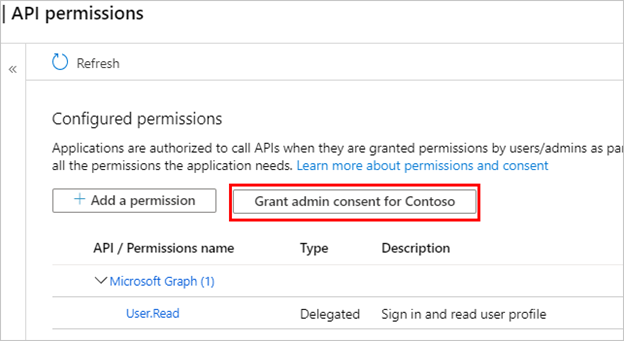

Gehen Sie zu API-Berechtigungen.

Wählen Sie Administratorzustimmung für <Ihren Mandantennamen> erteilen und dann Ja aus. Wenn die Schaltfläche nicht verfügbar ist, müssen Sie möglicherweise eine Fachkraft für die Mandantenadministration bitten, sie für Sie einzugeben.

Wichtig

Um zu vermeiden, dass Benutzende jeder Anwendung zustimmen müssen, muss mindestens eine Fachkraft mit der Rolle für die Anwendungs- oder Cloud-Anwendungsadministration die mandantenweite Einwilligung zu Ihren Anwendungsregistrierungen erteilen.

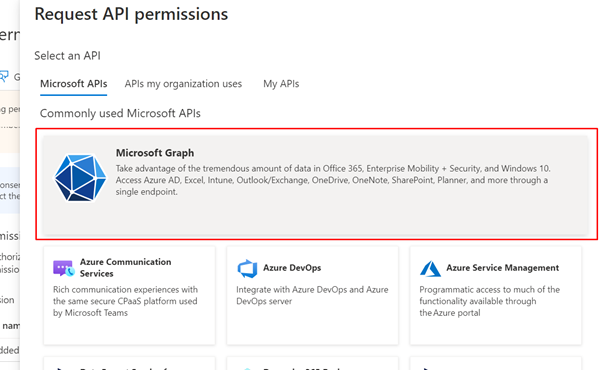

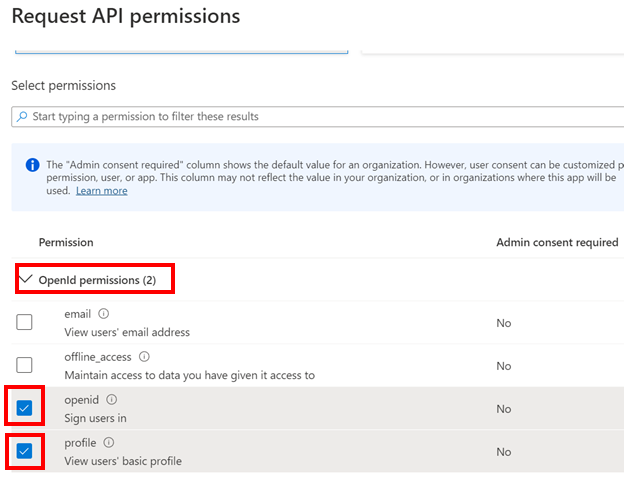

Wählen Sie Berechtigung hinzufügen und dann Microsoft Graph aus.

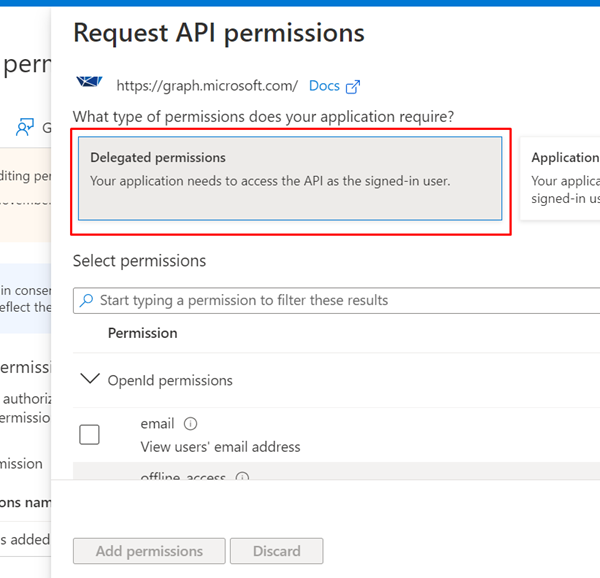

Wählen Sie Delegierte Berechtigungen.

Erweitern Sie OpenId-Berechtigungen und schalten Sie openid und Profil ein.

Wählen Sie Berechtigungen hinzufügen aus.

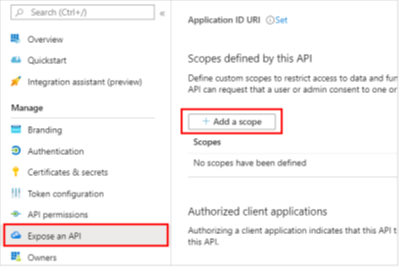

Einen benutzerdefinierten Bereich für Ihren Agenten festlegen

Mit Bereichen können Sie Benutzer- und Administratorrollen sowie Zugriffsrechte festlegen. Sie erstellen einen benutzerdefinierten Bereich für die Canvas-App-Registrierung, die Sie in einem späteren Schritt erstellen.

Gehen Sie zu Eine API verfügbar machen und wählen Sie Einen Bereich hinzufügen aus.

Legen Sie die folgenden Eigenschaften fest. Sie können die anderen Eigenschaften leer lassen.

Eigenschaften Wert Umangsname Geben Sie einen Namen ein, der in Ihrer Umgebung sinnvoll ist, wie Test.ReadWer kann die Einwilligung erteilen? Wählen Sie Administratoren und Benutzer aus Administratorzustimmung für Anzeigename Geben Sie einen Namen ein, der in Ihrer Umgebung sinnvoll ist, wie Test.ReadAdministratoreinwilligung Beschreibung Geben Sie Allows the app to sign the user in.einBundesstaat Wählen Sie Aktiviert aus Wählen Sie Umfang hinzufügen aus.

Authentifizierung in Copilot Studio konfigurieren

Wählen Sie in Copilot Studio unter Einstellungen Sicherheit>Authentifizierung aus.

Wählen Sie Manuell authentifizieren aus.

Lassen Sie Benutzer müssen sich anmelden aktiviert.

Wählen Sie einen Dienstanbieter aus, und geben Sie die erforderlichen Werte an. Weitere Informationen finden Sie unter Manuelle Authentifizierung in Copilot Studio konfigurieren.

Wählen Sie Speichern.

Tipp

Die Token-Austausch-URL wird verwendet, um das On-Behalf-Of (OBO)-Token gegen das angeforderte Zugriffstoken auszutauschen. Weitere Informationen unter Konfigurieren Sie einmaliges Anmelden mit Microsoft Entra ID.

Anmerkung

Die Bereiche sollten profile openid und je nach Anwendungsfall Folgendes umfassen:

Sites.Read.All Files.Read.Allfür SharePointExternalItem.Read.Allfür Graph-Verbindunghttps://[OrgURL]/user_impersonationfür Eingabeaufforderungsknoten und Dataverse-strukturierte Daten- Beispielsweise sollten Strukturierte Dataverse-Daten od Eingabeaufforderungsknoten die folgenden Bereiche aufweisen:

profile openid Sites.Read.All Files.Read.All https://myorg123.com/user_impersonation

Ihren Agent testen

Veröffentlichen Sie Ihren Agenten.

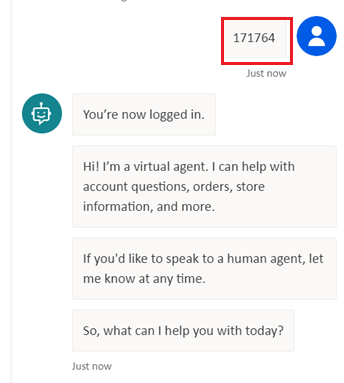

Senden Sie im Bereich Agenten testen eine Nachricht an Ihren Agenten.

Wenn der Agent antwortet, wählen Sie Anmelden aus.

Eine neue Browser-Registerkarte wird geöffnet, auf der Sie gebeten werden, sich anzumelden.

Melden Sie sich an und kopieren Sie dann den angezeigten Validierungscode.

Fügen Sie den Code in den Agent Chat ein, um den Anmeldevorgang abzuschließen.