Power Apps verwalten

Wenn Sie ein Umgebungsadministrator oder ein Microsoft Power Platform Administrator sind, können Sie die in Ihrer Organisation erstellten Apps verwalten.

Admins können vom Admin-Zentrum Power Platform aus Folgendes tun

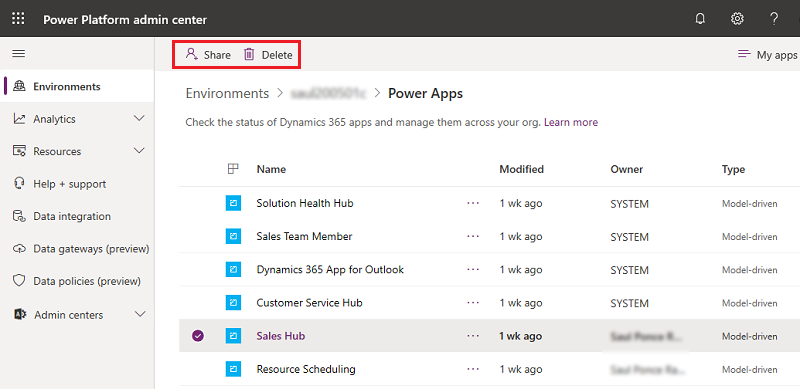

- Hinzufügen oder Ändern von Benutzern, mit denen eine App geteilt wird

- Löschen von derzeit nicht verwendeten Apps

Voraussetzungen

- Entweder ein Power Apps- oder ein Power Automate-Plan. XXAlternatively, you can sign up for a YY XXfree YY Power Apps XX trialYYXX.YY

- Power Apps Umgebungsadministrator oder Power Platform Administratorberechtigungen. Weitere Informationen finden Sie unter Umgebungsverwaltung in Power Apps.

Power Apps verwalten

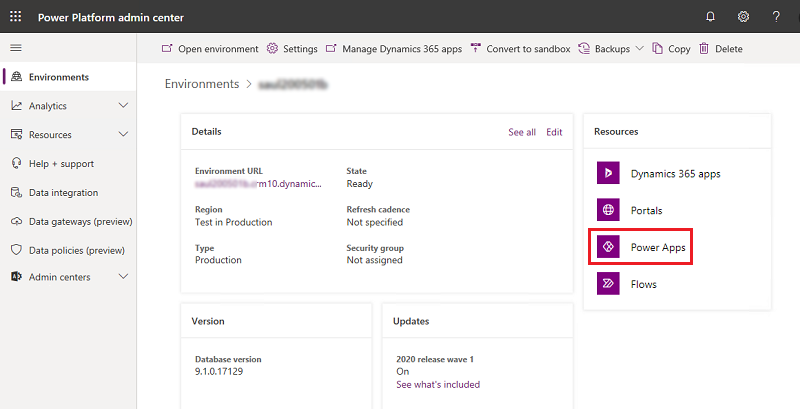

Melden Sie sich beim Power Platform Admin Center an.

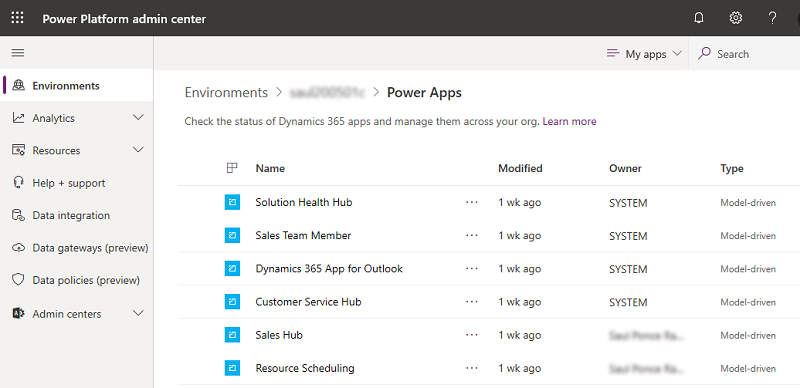

Wählen Sie im Navigationsbereich Umgebungen, wählen Sie eine Umgebung mit Ressourcen und wählen Sie dann die Ressource Power Apps.

Wählen Sie eine App zur Verwaltung.

Wählen Sie die gewünschte Aktion aus.

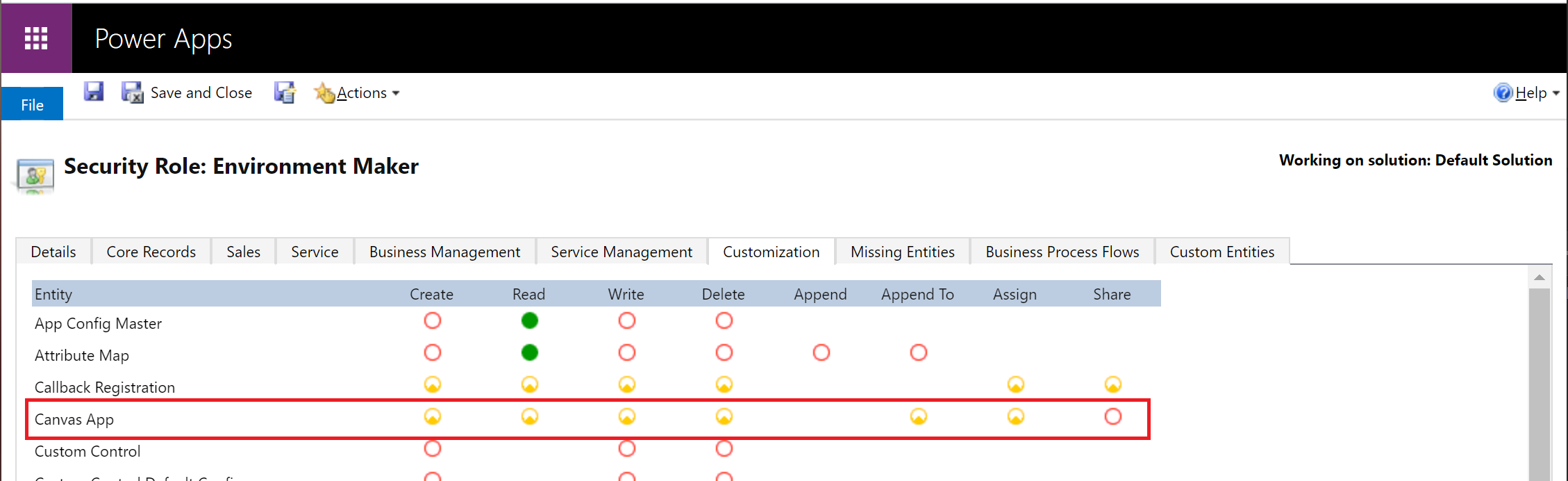

Verwalten, wer Canvas Apps freigeben kann

Power Apps respektiert die Canvas App 'Share' Berechtigung in Dataverse. Ein Benutzer kann Canvas-Apps in einem Umgebung nicht Teilen verwenden, wenn er nicht über ein Sicherheitsrolle mit der Canvas-App-Berechtigung Teilen verfügt, die auf einen anderen Wert als „Keine Auswahl“ eingestellt ist. Dieses Dataverse Canvas App Share-Recht wird auch in der Standardumgebung beachtet. Dieser Artikel beschreibt, wie Sie die Berechtigungen einer Sicherheitsrolle bearbeiten können: Bearbeiten einer Sicherheitsrolle.

Anmerkung

Die Möglichkeit, die Berechtigung „Canvas App Share“ in einer Sicherheitsrolle granular zu steuern, erfordert Dataverse in der Umgebung, in der die Berechtigung geändert werden soll. Power Apps erkennt nicht diskret die anderen Dataverse Canvas App Entitäten-Privilegien, die für die Umgebung festgelegt wurden.

Systemaktualisierungen können Anpassungen an vordefinierten Sicherheitsrollen, einschließlich Environment Maker entfernen. Dies bedeutet, dass das Entfernen der Freigabeberechtigung für Canvas-Apps während einer Systemaktualisierung wieder eingeführt werden kann. Bis die Anpassung der Freigabeberechtigung der Canvas-App während Systemaktualisierungen erhalten bleibt, muss die Anpassung der Freigabeberechtigung möglicherweise erneut angewendet werden.

Oberfläche des Governance-Fehlerinhalts Ihrer Organisation

Wenn Sie den Inhalt der Governance-Fehlermeldung angeben, der in Fehlermeldungen erscheinen soll, wird er in der Fehlermeldung enthalten sein, die angezeigt wird, wenn Benutzer feststellen, dass sie keine Berechtigung zur Freigabe von Apps in einer Umgebung haben. Siehe: PowerShell-Befehle für den Inhalt von Governance-Fehlermeldungen.

Unterscheiden Sie Microsoft SharePoint benutzerdefinierte Formularersteller von allgemeinen Umgebung-Erstellern

Zusätzlich zur Möglichkeit, SharePoint benutzerdefinierte Formularressourcen in einem nicht standardmäßigen Umgebung zu speichern, ist es auch möglich, die Erstellerberechtigungen so einzuschränken, dass nur benutzerdefinierte Formulare in einem nicht standardmäßigen Umgebung erstellt und bearbeitet werden können. SharePoint Außerhalb der Standardumgebung kann ein Admin den Benutzern die Sicherheitsrolle Umgebungsersteller entziehen und die Sicherheitsrolle SharePoint für angepasste Ersteller von Formularen zuweisen.

Notiz

Die Fähigkeit, zwischen Entwicklern von benutzerdefinierten SharePoint-Formularen und allgemeinen Umgebungsentwicklern unterscheiden zu können, erfordert Dataverse in der Umgebung, in der die Berechtigung geändert werden soll.

Ein Benutzer, der in einem Umgebung nur über die SharePoint Rolle „benutzerdefinierter Formularersteller“ verfügt, sieht das Umgebung nicht in der Umgebung-Liste in https://make.powerapps.com oder https://flow.microsoft.com.

Gehen Sie wie folgt vor, um die Erstellerberechtigungen so einzuschränken, dass nur benutzerdefinierte Formulare in einem nicht standardmäßigen Umgebung erstellt und bearbeitet werden können. SharePoint

Lassen Sie einen Admin eine Umgebung für SharePoint angepasste Formulare bestimmen, die sich von der Standardumgebung unterscheidet.

Lassen Sie einen Admin die SharePoint-Lösung für angepasste Formulare von AppSource in Ihrer Umgebung für SharePoint angepasste Formulare installieren.

Wählen Sie im Power Platform Admin Center die Umgebung aus, die Sie für benutzerdefinierte SharePoint-Formulare in Schritt 1 angegeben und für die Sie die Sicherheitsrolle für Entwickler für benutzerdefinierte SharePoint-Formulare Benutzern zugewiesen haben, die benutzerdefinierte SharePoint-Formulare erstellen sollen. Siehe Benutzern in einer Umgebung mit einer Dataverse-Datenbank eine Sicherheitsrolle zuweisen

Häufig gestellte Fragen

Kann ich Rechte für die Entwickler-Sicherheitsrolle für benutzerdefinierte SharePoint-Formulare bearbeiten?

Nein, der SharePoint benutzerdefinierte Formular-Maker Sicherheitsrolle wird einem Umgebung hinzugefügt, indem eine nicht anpassbare Lösung importiert wird. Beachten Sie, dass für das Erstellen eines benutzerdefinierten SharePoint-Formulars ein Benutzer über Berechtigungen in SharePoint und Power Platform verfügen muss. Die Plattform überprüft, ob ein Benutzer Schreibberechtigungen für die mithilfe von Microsoft Listen erstellte Zielliste hat und ob der Benutzer die Berechtigung Power Platform zum Erstellen oder Aktualisieren des SharePoint benutzerdefinierten Formulars hat. Damit ein Entwickler für benutzerdefinierte SharePoint-Formulare die Power Platform-Überprüfung erfüllt, muss der Benutzer über die Sicherheitsrolle für benutzerdefinierte SharePoint-Formulare oder über die Sicherheitsrolle für Umgebungsentwickler verfügen.

Wird einem Benutzer, der nur über eine Entwicklerrolle für benutzerdefinierte SharePoint-Formulare verfügt, eine Umgebung in der Umgebungsauswahl make.powerapps.com angezeigt?

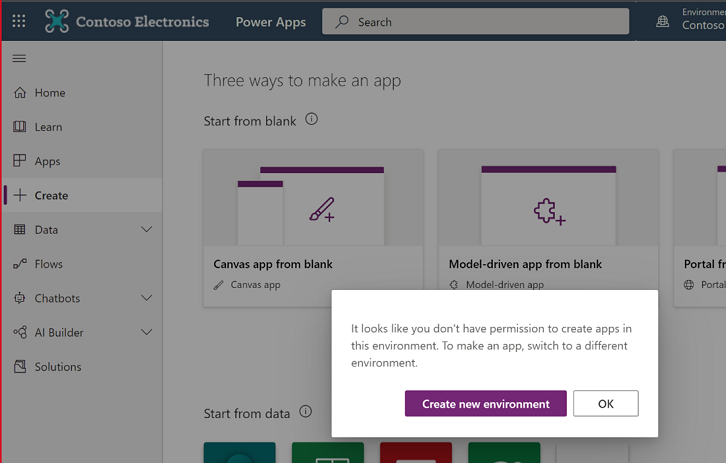

Nein, ein Hersteller, der in der Dokumentation zum Auswählen von Umgebungen kein Sicherheitsrolle hat, sieht das Umgebung nicht im Umgebung-Picker in https://make.powerapps.com. Ein Benutzer mit der Entwicklerrolle für benutzerdefinierte SharePoint-Formulare versucht möglicherweise, durch Bearbeiten der URI zur Umgebung zu navigieren. Wenn der Benutzer versucht, eine eigenständige App zu erstellen, wird er eine Fehlermeldung zur Berechtigung erhalten.

Quarantänestatus der App verwalten

Als Ergänzung zur Power Platform Richtlinien zur Verhinderung von Datenverlust ermöglicht es Power Platform Administratoren, eine Ressource unter Quarantäne zu stellen und Leitplanken für die Low-Code-Entwicklung festzulegen. Der Status einer Ressource in der Quarantäne wird von Admins verwaltet und steuert, ob eine Ressource für Endbenutzer zugänglich ist. In Power Apps ermöglicht es diese Funktion Administratoren, die Verfügbarkeit von Apps direkt einzuschränken, die möglicherweise Aufmerksamkeit erfordern, um die Compliance-Anforderungen einer Organisation zu erfüllen.

Anmerkung

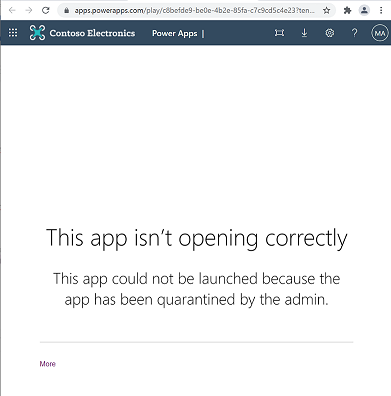

Auf eine unter Quarantäne gestellte App kann von Benutzern, die die App noch nie zuvor gestartet haben, nicht zugegriffen werden.

Eine unter Quarantäne gestellte App kann vorübergehend für Benutzer zugänglich sein, die die App gespielt haben, bevor sie unter Quarantäne gestellt wurde. Diese Benutzer können die isolierte App möglicherweise einige Sekunden lang verwenden, wenn sie sie in der Vergangenheit verwendet haben. Danach erhalten sie jedoch eine Nachricht, dass die App unter Quarantäne gestellt wird, wenn sie versuchen, sie erneut zu öffnen.

Die folgende Tabelle zeigt, wie sich der Quarantänestatus auf die Erfahrungen von Admins, Erstellern und Endbenutzern auswirkt.

| Persona | Benutzeroberfläche |

|---|---|

| Administrator | Unabhängig vom Quarantänestatus einer App ist eine App für Administratoren im Power Platform Admin Center- und PowerShell-Cmdlets sichtbar. |

| Ersteller | Unabhängig vom Quarantänestatus einer App ist eine App in https://make.powerapps.com sichtbar und kann zur Bearbeitung geöffnet werden in Power Apps Studio. |

| Endbenutzer | Eine App, die unter Quarantäne steht, zeigt Endbenutzern, die die App starten, eine Nachricht an, dass sie keinen Zugriff auf die App haben. |

Endbenutzer sehen die folgende Meldung, wenn sie eine unter Quarantäne gestellte App starten.

Die folgende Tabelle zeigt die Quarantäne-Unterstützung:

| Power Apps-Typ | Quarantäne-Unterstützung |

|---|---|

| Canvas App | Allgemein verfügbar |

| Modellbasierte App | noch nicht unterstützt |

App unter Quarantäne stellen

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Aufhebung der Quarantäne für eine App

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Quarantänestatus einer App abrufen

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

Bedingter Zugriff auf einzelne Apps (Vorschau)

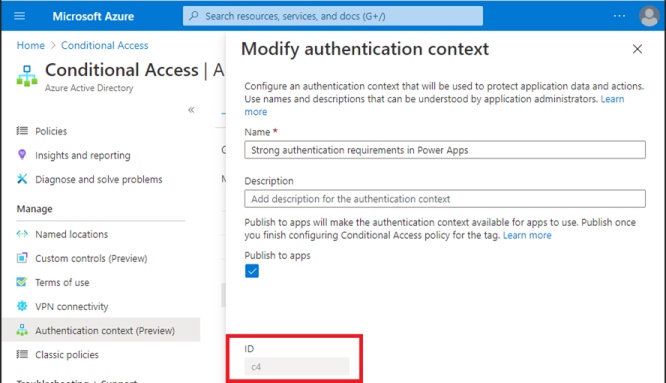

Zusätzlich zur Einhaltung der auf den Power Apps Dienst angewendeten Richtlinien für bedingten Zugriff ist es möglich, Microsoft Entra Richtlinien für bedingten Zugriff auf einzelne mit Power Apps erstellte Apps anzuwenden. So kann ein Admin beispielsweise eine Richtlinie für bedingten Zugriff anwenden, die eine mehrstufige Authentifizierung nur für Apps mit sensiblen Daten vorschreibt. Power Apps verwendet den Authentifizierungskontext für bedingten Zugriff als Mechanismus, um Richtlinien für bedingten Zugriff auf granulare Apps auszurichten. Admins sind die Persona, die das Hinzufügen und Entfernen von Authentifizierungskontexten in einer App zulässt. Ersteller können keine Authentifizierungskontexte für eine App bearbeiten.

Notiz

- Auf einer App festgelegte Authentifizierungskontexte werden nicht mit Apps in Lösungen verschoben und über Umgebungen hinweg verschoben. Dies lässt zu, dass unterschiedliche Authentifizierungskontexte auf Apps in verschiedenen Umgebungen angewandt werden können. Außerdem bleibt der in einer Umgebung festgelegte Authentifizierungskontext erhalten, wenn eine App über Lösungen in andere Umgebungen verschoben wird. Wenn beispielsweise ein Authentifizierungskontext für eine App in einer UAT-Umgebung festgelegt wurde, bleibt dieser Authentifizierungskontext erhalten.

- In einer App können mehrere Authentifizierungskontexte festgelegt sein. Ein Endbenutzer muss die Richtlinien für bedingten Zugriff, die von mehreren Authentifizierungskontexten angewendet werden, bestehen.

In der folgenden Tabelle ist dargestellt, wie sich die Durchsetzung des bedingten Zugriffs auf eine bestimmte App auf die Erfahrungen von Administratoren, Herstellern und Endbenutzern auswirkt.

| Rolle | Erfahrung |

|---|---|

| Administrator | Unabhängig von den Richtlinien für bedingten Zugriff, die mit einer App verknüpft sind, ist eine App für Admins im Admin Center und in PowerShell Cmdlets Power Platform sichtbar. |

| Entwickler | Unabhängig von Richtlinien für bedingten Zugriff, die mit einer App verbunden sind, ist eine App in https://make.powerapps.com sichtbar und kann in Power Apps Studio zur Bearbeitung geöffnet werden. |

| Endbenutzer | Richtlinien für bedingten Zugriff, die auf eine App angewendet werden, werden durchgesetzt, wenn Endbenutzer die App starten. Einem Benutzer, der die Prüfungen für bedingten Zugriff nicht besteht, wird in der Authentifizierungsumgebung ein Dialog angezeigt, der ihn darauf hinweist, dass er keinen Zugriff auf die Ressource zulässt. |

Nachdem Administratoren Authentifizierungskontexte mit Richtlinien für bedingten Zugriff in https://portal.azure.com verknüpft haben, können sie die Authentifizierungskontext-ID für eine App festlegen. Die folgende Abbildung zeigt, wo Sie die Authentifizierungskontext-ID abrufen können.

Endbenutzer, die die Anforderungen der Richtlinie für bedingten Zugriff nicht erfüllen, erhalten eine Fehlermeldung, die besagt, dass sie keinen Zugriff haben.

Die folgende Tabelle zeigt die Unterstützung des bedingten Zugriffs auf einzelne Apps:

| Power Apps-Typ | Unterstützung des bedingten Zugriffs auf einzelne Apps |

|---|---|

| Canvas-App | Vorschau-Verfügbarkeit |

| Modellgesteuerte App | Nicht unterstützt |

Hinzufügen von Authentifizierungskontext-IDs für bedingten Zugriff zu einer App

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

Auf einer App festgelegte Authentifizierungskontext-IDs für bedingten Zugriff abrufen

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

Entfernen der Authentifizierungskontext-IDs für den bedingten Zugriff auf eine App

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>