Konfigurieren von Bedingungen für wichtige Kommunikationscomplianceszenarien

Wichtig

Microsoft Purview-Kommunikationscompliance stellt tools bereit, die Organisationen dabei unterstützen, die Einhaltung gesetzlicher Bestimmungen (z. B. SEC oder FINRA) und Verstöße gegen Geschäftsverhalten wie vertrauliche oder vertrauliche Informationen, belästigende oder bedrohliche Sprache und das Teilen von nicht jugendfreien Inhalten zu erkennen. Standardmäßig werden Benutzernamen pseudonymisiert, rollenbasierte Zugriffssteuerungen sind integriert, Ermittler werden von einem Administrator angemeldet, und Überwachungsprotokolle sind vorhanden, um den Datenschutz auf Benutzerebene zu gewährleisten.

Dieser Artikel enthält mehrere Beispiele für das Erstellen von Bedingungen mit dem Bedingungs-Generator in Microsoft Purview-Kommunikationscompliance. Verwenden Sie die Beispiele für Ihre eigenen Szenarien, und ändern Sie sie nach Bedarf für Ihre organization.

Allgemeine Informationen zum Erstellen von Bedingungen für Kommunikationskonformitätsrichtlinien finden Sie unter Auswählen von Bedingungen für Ihre Kommunikationskonformitätsrichtlinien.

Datensicherheitsbeispiele

Beispiel 1:

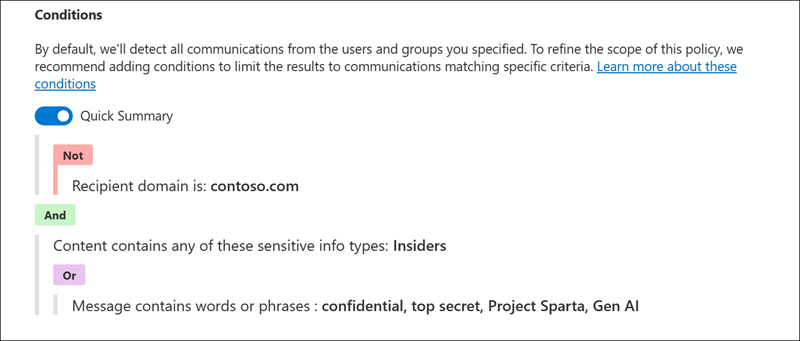

Erkennen Sie alle Kommunikationen, die außerhalb von Contoso.com gesendet werden, die Muster enthalten, die vom Vertraulichen Informationstyp Insiders erkannt wurden, ODER die eines der folgenden Schlüsselwörter enthalten:

- "vertraulich"

- "streng geheim"

- "Projekt Sparta"

- "GenAI"

Beispiel 2:

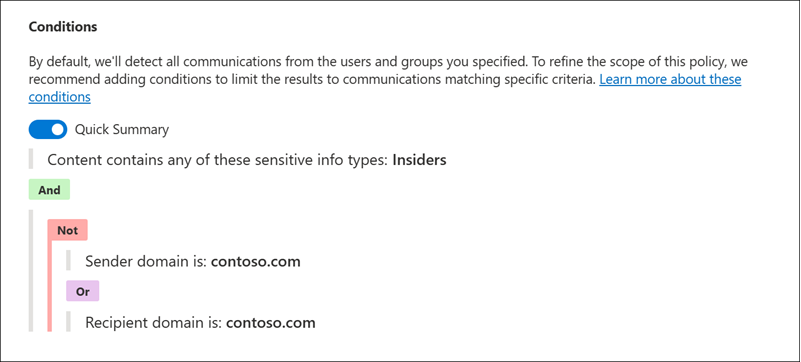

Erkennen Sie alle Kommunikationen, die von außerhalb oder außerhalb contoso.com gesendet werden, die Muster enthalten, die vom Typ " Insiders sensitive information" erkannt wurden.

Beispiel 3:

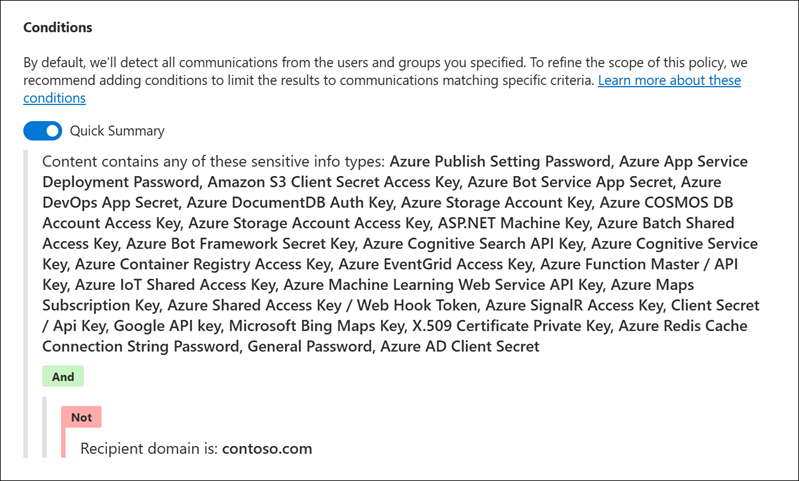

Proaktives Erkennen der Freigabe von geheimen Schlüsseln und Kennwörtern außerhalb von contoso.com.

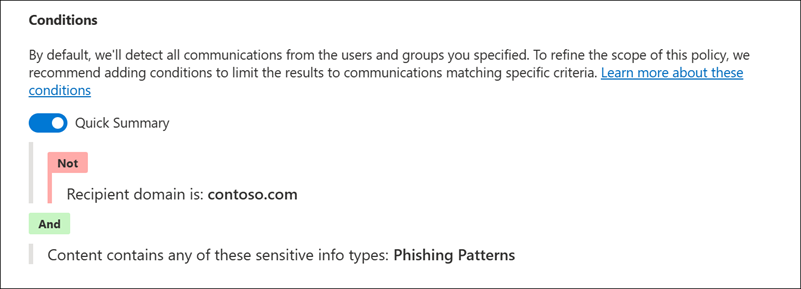

Beispiel 4:

Erkennen Sie Teams-Phishinganforderungen, die als Mehr-Faktor-Authentifizierungsanforderungen gesendet werden, mithilfe des Typs " Phishingmuster " für vertrauliche Informationen.

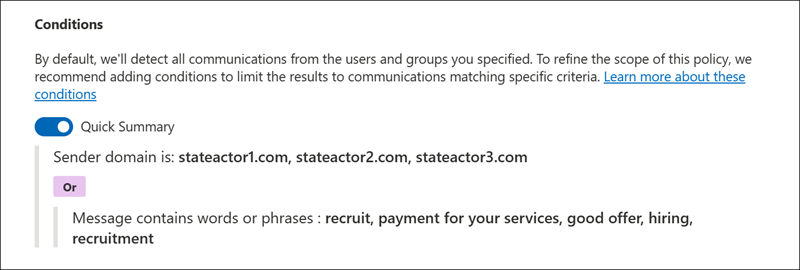

Beispiel 5:

Analysieren Sie alle Nachrichten, die von den stateactor1.com, stateactor2.com und stateactor3.com Domänen oder Nachrichten stammen, die diese Schlüsselwörter enthalten:

- Rekrut

- Zahlung für Ihre Dienstleistungen

- gutes Angebot

- Einstellung, Rekrutierung

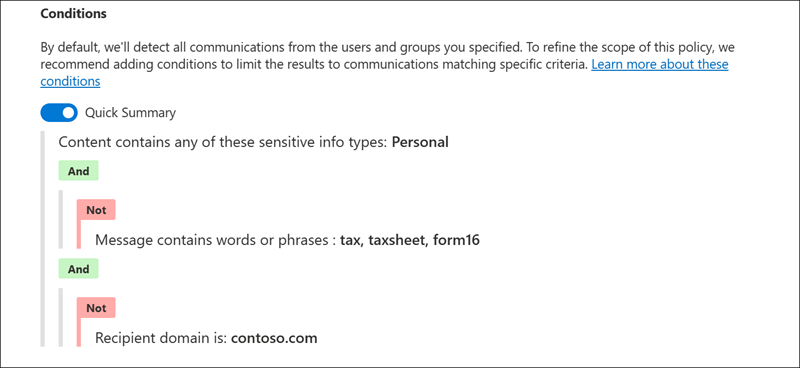

Beispiel 6:

Analysieren Sie bestimmte E-Mails, die an externe Domänen gesendet werden, indem Sie Muster mithilfe des Typs "Persönliche vertrauliche Informationen" erkennen, aber bestimmte Schlüsselwörter ignorieren.

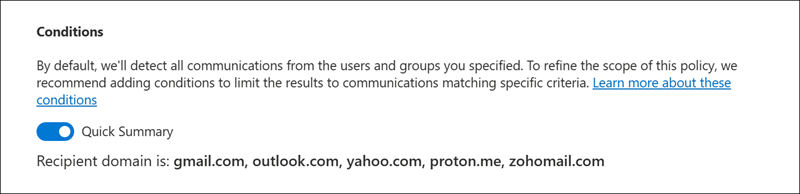

Beispiel 7:

Analysieren und Anzeigen aller E-Mails, die an persönliche E-Mail-Konten gesendet werden.

Beispiele für Geschäftsverhalten

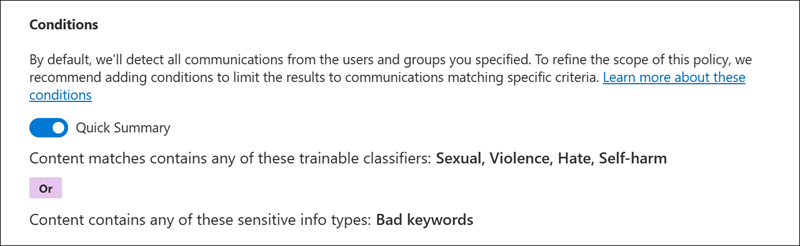

Beispiel 1:

Erkennen Sie unangemessene Inhalte, die in Nachrichten gesendet werden, indem Sie die trainierbaren Klassifizierer Für Sexuelle, Gewalt, Hass und Selbstverletzung verwenden oder ein kuratiertes Schlüsselwort (keyword) Wörterbuch verwenden.

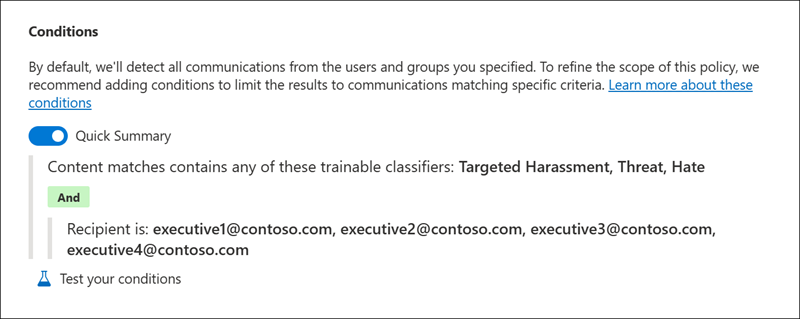

Beispiel 2:

Erkennen Sie Bedrohungen und Belästigungen, die an die wichtigsten Führungskräfte von Contoso gerichtet sind, mithilfe der trainierbaren Klassifizierungen gezielte Belästigung, Bedrohung und Hass .

Beispiel 3:

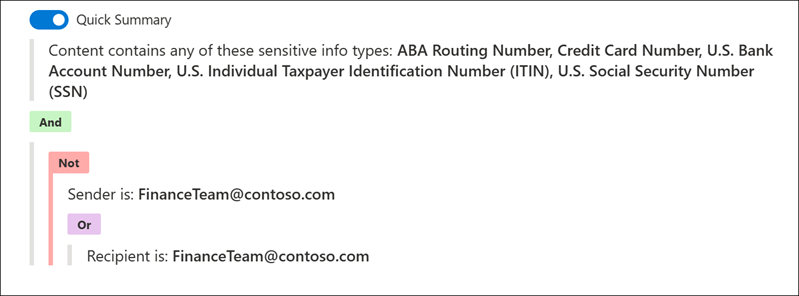

Erkennt alle Nachrichten, die Muster enthalten, die von den vertraulichen Informationstypen ABA Routing Number, Credit Card Number, U.S. Bank Account Number, US Individual Taxpayer Identification Number (ITIN) und U.S. Social Security Number (SSN) erkannt wurden, die von einem Benutzer gesendet, aber nicht an das Finanzteam gesendet oder gesendet wurden.