Informationen zur Verhinderung von Datenverlust am Endpunkt

Sie können Microsoft Purview Data Loss Prevention (DLP) verwenden, um die Aktionen zu überwachen, die für von Ihnen als vertraulich festgelegte Elemente ausgeführt werden, und um die unbeabsichtigte Freigabe dieser Elemente zu verhindern.

Endpoint Data Loss Prevention (Endpoint DLP) erweitert die Aktivitätsüberwachungs- und Schutzfunktionen von DLP auf vertrauliche Elemente, die physisch auf Windows 10/11-, macOS-Geräten (den drei neuesten Versionen der Hauptversionen) und bestimmten Windows-Serverversionen gespeichert sind. Sobald Geräte in die Microsoft Purview-Lösungen integriert wurden, werden die Informationen darüber, was Benutzer mit vertraulichen Elementen tun, im Aktivitäts-Explorer sichtbar gemacht. Anschließend können Sie Schutzaktionen für diese Elemente über DLP-Richtlinien erzwingen.

Tipp

Wenn Sie nach der Gerätesteuerung für Wechselmedien suchen, lesen Sie Microsoft Defender für Endpunkt-Gerätesteuerung – Wechselmedienzugriffssteuerung.

Tipp

Wenn Sie kein E5-Kunde sind, verwenden Sie die 90-tägige Testversion von Microsoft Purview-Lösungen, um zu erfahren, wie zusätzliche Purview-Funktionen Ihre Organisation bei der Verwaltung von Datensicherheits- und Complianceanforderungen unterstützen können. Beginnen Sie jetzt im Microsoft Purview-Testversionshub. Erfahren Sie mehr über Anmelde- und Testbedingungen.

Unterstützung für Endpunkt-DLP Windows 10/11 und macOS

Endpunkt-DLP ermöglicht ihnen das Onboarding von Geräten, auf denen die folgenden Versionen von Windows Server ausgeführt werden:

Windows Server 2019 (14. November 2023 – KB5032196 (BS-Build 17763.5122) – Microsoft-Support)

Windows Server 2022 (14. November 2023 Sicherheitsupdate (KB5032198) – Microsoft-Support)

Hinweis

Durch die Installation der unterstützten Windows Server KBs wird das Klassifizierungsfeature auf dem Server deaktiviert. Dies bedeutet, dass Endpunkt-DLP dateien auf dem Server nicht klassifizieren wird. Endpunkt-DLP schützt jedoch weiterhin die Dateien auf dem Server, die klassifiziert wurden, bevor diese KBs auf dem Server installiert wurden. Um diesen Schutz sicherzustellen, installieren Sie Microsoft Defender Version 4.18.23100 (Oktober 2023) oder höher.

Standardmäßig ist Endpunkt-DLP für Windows-Server beim ersten Onboarding nicht aktiviert. Bevor Sie Endpunkt-DLP-Ereignisse für Ihre Server in Activity Explorer anzeigen können, müssen Sie zuerst Endpunkt-DLP für Windows Server aktivieren.

Nach der ordnungsgemäßen Konfiguration können die gleichen Richtlinien zum Schutz vor Datenverlust automatisch sowohl auf Windows-PCs als auch auf Windows-Server angewendet werden.

| Einstellung | Untereinstellung | Windows 10, 1809 und höher, Windows 11, Windows Server 2019, Windows Server 2022 (ab 21H2) für Endpunkte (X64) | macOS (drei neueste versionen) | Hinweise |

|---|---|---|---|---|

| Erweiterte Klassifizierungsüberprüfung und -schutz | Grenzwerte für zugewiesene Bandbreite | Unterstützt | Unterstützt | Die erweiterte Klassifizierung ermöglicht diese Features für macOS: - Dokumentfingerabdrücke Genaue Datenübereinstimmung basierende Typen - vertraulicher Informationen Trainierbare Klassifizierer - Erfahren Sie mehr über benannte Entitäten.- |

| Dateipfadausschlüsse für Windows | n/v | Unterstützt | n/v | |

| Dateipfadausschlüsse für Mac | n/v | n/v | Unterstützt | macOS enthält eine empfohlene Liste von Ausschlüssen, die standardmäßig aktiviert sind. |

| Einrichten der Beweissammlung für Dateiaktivitäten auf Geräten | Festlegen des Beweiscaches auf dem Gerät | Unterstützt | Nicht unterstützt | |

| Netzwerkfreigabeabdeckung und -ausschlüsse | n/v | Unterstützt | Nicht unterstützt | |

| Eingeschränkte Apps und App-Gruppen | Eingeschränkte App-Gruppen | Unterstützt | Unterstützt | |

| Eingeschränkte Apps und App-Gruppen | Eingeschränkte Apps | Unterstützt | Unterstützt | |

| Eingeschränkte Apps und App-Gruppen | Einstellungen für automatische Quarantäne | Unterstützt | Unterstützt | |

| Nicht zugelassene Bluetooth-Apps | n/v | Unterstützt | Unterstützt | |

| Browser- und Domäneneinschränkungen auf vertrauliche Daten | Nicht zulässige Browser | Unterstützt | Unterstützt | |

| Browser- und Domäneneinschränkungen auf vertrauliche Daten | Dienstdomänen | Unterstützt | Unterstützt | |

| Browser- und Domäneneinschränkungen auf vertrauliche Daten | Domänengruppen für vertrauliche Dienste | Unterstützt | Unterstützt | |

| Zusätzliche Einstellungen für Endpunkt-DLP | Geschäftliche Begründung in Richtlinientipps | Unterstützt | Unterstützt | |

| Dateiaktivitäten für Geräte immer überwachen | n/v | Unterstützt | Unterstützt | |

| Druckergruppen | n/v | Unterstützt | Unterstützt | |

| Usb-Wechselgerätegruppen | n/v | Unterstützt | Unterstützt | |

| Netzwerkfreigabegruppen | n/v | Unterstützt | Unterstützt | |

| VPN-Einstellungen | n/v | Unterstützt | Nicht unterstützt |

Weitere Einstellungen

| Einstellung | Windows 10/11, Windows 10, 1809 und höher, Windows 11 | Windows Server 2019, Windows Server 2022 (ab 21H2) für Endpunkte (X64) | macOS (drei neueste versionen) |

|---|---|---|---|

| Archivdatei | Unterstützt | Unterstützt | Unterstützt |

| Dateityp und Dateierweiterung | Unterstützt | Unterstützt | Unterstützt |

| Aktivieren von Endpunkt-DLP für Windows Server | Nicht unterstützt | Unterstützt | Nicht unterstützt |

Endpunktaktivitäten, die Sie überwachen und für die Sie Maßnahmen festlegen können

Mit Endpunkt-DLP können Sie die folgenden Arten von Aktivitäten überwachen und verwalten, die Benutzer auf vertraulichen Elementen ausführen, die physisch auf Windows 10-, Windows 11- oder macOS-Geräten gespeichert sind.

| Aktivität | Beschreibung | Windows 10 (21H2, 22H2), Windows 11 (21H2, 22H2), Windows Server 2019, Server 2022 (ab 21H2) für Endpunkte (X64) | Windows 11 (21H2, 22H2) für Endpunkte (ARM64) | macOS drei neueste versionen | Überwachbaren/ Einschränkend |

|---|---|---|---|---|---|

| Hochladen in eine eingeschränkte Clouddienstdomäne oder Zugriff über einen nicht zulässigen Browser | Erkennt, wenn ein Benutzer versucht, ein Element in eine eingeschränkte Dienstdomäne hochzuladen oder über einen Browser auf ein Element zuzugreifen. Wenn sie einen nicht zugelassenen Browser verwenden, wird die Uploadaktivität blockiert, und der Benutzer wird zur Verwendung von Microsoft Edge umgeleitet. Microsoft Edge lässt dann den Upload oder den Zugriff basierend auf der DLP-Richtlinienkonfiguration zu oder blockiert sie. Sie können basierend auf der Liste zugelassener/nicht zugelassener Domänen in den Einstellungen zur Verhinderung von Datenverlust blockieren, warnen oder überwachen, wann geschützte Dateien in Clouddienste hochgeladen oder nicht hochgeladen werden können. Wenn die konfigurierte Aktion auf Warnungen oder Blockieren festgelegt ist, wird der Zugriff auf die Datei von anderen Browsern (definiert in der Liste der nicht zugelassenen Browser unter Einstellungen zur Verhinderung von Datenverlust) blockiert. | Unterstützt | Unterstützt | Unterstützt | Überprüfbar und einschränkend |

| Einfügen in unterstützte Browser | Erkennt, wenn ein Benutzer versucht, Inhalte in eine eingeschränkte Dienstdomäne einzufügen. Die Auswertung erfolgt für den Inhalt, der eingefügt wird. Diese Auswertung ist unabhängig davon, wie das Quellelement, aus dem der Inhalt stammt, klassifiziert wird. | Unterstützt | Unterstützt | Nicht unterstützt | Überprüfbar und einschränkend |

| In Zwischenablage kopieren | Wenn ein Benutzer versucht, Inhalt aus einer geschützten Datei zu kopieren, können Sie das Kopieren geschützter Dateien in eine Zwischenablage auf einem Endpunktgerät blockieren, mit Außerkraftsetzung blockieren oder überwachen. Wenn die Regel für Blockieren oder Blockieren mit Außerkraftsetzungskopien konfiguriert ist, wird blockiert, wenn der Quellinhalt vertraulich ist, es sei denn, das Ziel befindet sich in derselben Microsoft 365 Office-App. Diese Aktivität gilt auch für umgeleitete Zwischenablage, wenn Azure Virtual Desktop mit Windows 365 verwendet wird. | Unterstützt | Unterstützt | Unterstützt | Überprüfbar und einschränkend |

| Auf USB-Wechselmedium kopieren | Wenn diese Aktivität erkannt wird, können Sie das Kopieren oder Verschieben geschützter Dateien von einem Endpunktgerät auf USB-Wechselmedien blockieren, warnen oder überwachen. | Unterstützt | Unterstützt | Unterstützt | Überprüfbar und einschränkend |

| Auf eine Netzwerkfreigabe kopieren | Wenn diese Aktivität erkannt wird, können Sie das Kopieren oder Verschieben geschützter Dateien von einem Endpunktgerät auf eine beliebige Netzwerkfreigabe blockieren, warnen oder überwachen, einschließlich umgeleiteter USB-Geräte, die als Netzwerkfreigaben auf einer Azure Virtual Desktop-Instanz mit Windows 365 angezeigt werden. | Unterstützt | Unterstützt | Unterstützt | Überprüfbar und einschränkend |

| Wenn diese Aktivität erkannt wird, können Sie das Drucken geschützter Dateien von einem Endpunktgerät blockieren, warnen oder überwachen. Diese Aktivität gilt auch für umgeleitete Drucker, wenn Azure Virtual Desktop zusammen mit Windows 365 verwendet wird. | Unterstützt | Unterstützt | Unterstützt | Überprüfbar und einschränkend | |

| Kopieren oder Verschieben mit einer nicht zulässigen Bluetooth-App | Erkennt, wenn ein Benutzer versucht, ein Element in eine nicht zulässige Bluetooth-App zu kopieren (wie in der Liste der nicht zulässigen Bluetooth-Apps in den Einstellungen> für die Verhinderung von DatenverlustEndpunkteinstellungen definiert). | Unterstützt | Unterstützt | Unterstützt | Überprüfbar und einschränkend |

| Kopieren oder Verschieben mithilfe von RDP | Erkennt, wenn ein Benutzer versucht, ein Element in eine Remotedesktopsitzung zu kopieren. | Unterstützt | Unterstützt | Nicht unterstützt | Überprüfbar und einschränkend |

| Erstellen eines Elements | Erkennt die Erstellung eines Elements. | Unterstützt | Unterstützt | Unterstützt | Überwachbaren |

| Umbenennen eines Elements | Erkennt die Umbenennung eines Elements. | Unterstützt | Unterstützt | Unterstützt | Überwachbaren |

| Zugriff durch eingeschränkte Apps | Erkennt, wenn eine Anwendung, die sich in der Liste der eingeschränkten Apps befindet (wie in eingeschränkten Apps und App-Gruppen definiert), versucht, auf einem Endpunktgerät auf geschützte Dateien zuzugreifen. | Unterstützt | Unterstützt | Unterstützt |

Verhalten beim Kopieren in die Zwischenablage

Wenn Sie eine Regel zum Blockieren oder Blockieren mit Außerkraftsetzung konfigurieren, wenn ein Benutzer versucht, inhalte aus einer Datei zu kopieren, die der Richtlinie entspricht, in die Zwischenablage kopieren, sehen Endbenutzer dieses Verhalten mit den folgenden Konfigurationen:

Word Datei 123 enthält vertrauliche Informationen, die mit der Blockregel "Kopieren in die Zwischenablage" übereinstimmen.

Excel-Datei 123 enthält vertrauliche Informationen, die der Blockregel "In Zwischenablage kopieren" entsprechen.

PowerPoint-Datei 123 enthält vertrauliche Informationen, die der Blockregel "In Zwischenablage kopieren" entsprechen.

Word Datei 789 enthält keine vertraulichen Informationen.

Excel-Datei 789 enthält keine vertraulichen Informationen.

PowerPoint-Datei 789 enthält keine vertraulichen Informationen.

Editor-Datei (oder eine andere Nicht-Microsoft Office-basierte App oder Prozess)-Datei XYZ enthält vertrauliche Informationen, die der Blockregel "In Zwischenablage kopieren" entsprechen.

Die Datei ABC des Editors (oder einer nicht auf Microsoft Office basierenden App oder Prozess) enthält keine vertraulichen Informationen.

| Quelle | Ziel | Verhalten |

|---|---|---|

| Word Datei 123/Excel-Datei 123/PowerPoint-Datei 123 | Word Datei 123/Excel-Datei 123/PowerPoint-Datei 123 | Copy und Paste sind zulässig, d. h. innerhalb der Datei kopieren und einfügen ist zulässig. |

| Word Datei 123/Excel-Datei 123/PowerPoint-Datei 123 | Word Datei 789/Excel-Datei 789/PowerPoint-Datei 789 | copy und paste sind blockiert, d. h. inter file copy and paste is blocked. |

| Word Datei 789/Excel-Datei 789/PowerPoint-Datei 789 | Word Datei 123/Excel-Datei 123/PowerPoint-Datei 123 | Kopieren und Einfügen sind zulässig |

| Word Datei 123/Excel-Datei 123/PowerPoint-Datei 123 | Editor-Datei ABC | Kopieren und Einfügen sind blockiert |

| Editor-Datei XYZ | Beliebiger Wert | Kopieren ist blockiert |

| Editor-Datei ABC | Beliebiger Wert | Kopieren und Einfügen sind zulässig |

Bewährte Methode für Endpunkt-DLP-Richtlinien

Angenommen, Sie möchten verhindern, dass alle Elemente, die Kreditkartennummern enthalten, Endpunkte von Benutzern der Finanzabteilung verlassen. Unsere Empfehlung:

- Erstellen Sie eine Richtlinie und grenzen Sie sie auf Endpunkte und diese Benutzergruppe ein.

- Erstellen Sie eine Regel in der Richtlinie, die den Informationstyp erkennt, den Sie schützen möchten. Legen Sie in diesem Fall inhalt enthält auf Vertraulicher Informationstyp* fest, und wählen Sie Kreditkarte aus.

- Aktionen für jede Aktivität auf Blockieren festlegen.

Weitere Informationen zum Entwerfen Ihrer DLP-Richtlinien finden Sie unter Entwerfen einer Richtlinie zur Verhinderung von Datenverlust .

Hinweis

In Microsoft Purview erfolgt die DLP-Richtlinienauswertung vertraulicher Elemente zentral, sodass es keine Zeitverzögerung gibt, bis Richtlinien und Richtlinienaktualisierungen an einzelne Geräte verteilt werden. Wenn eine Richtlinie im Compliance Center aktualisiert wird, dauert es in der Regel etwa eine Stunde, bis diese Aktualisierungen dienstübergreifend synchronisiert werden. Sobald Richtlinienaktualisierungen synchronisiert wurden, werden Elemente auf Zielgeräten automatisch neu ausgewertet, wenn sie das nächste Mal aufgerufen oder geändert werden. (Vorschau) Bei Änderungen an autorisierten Gruppen benötigt die Richtlinie 24 Stunden, um sie zu synchronisieren.

Überwachte Dateien

Dateien, die über eine Richtlinie überwacht werden

Endpunkt-DLP überwacht diese Dateitypen über richtlinien in Windows 10, 11 und in den neuesten drei Hauptversionen von macOS:

| Windows 10, 11 | macOS |

|---|---|

| .doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, .zip, .zipx, .rar, .7z, .tar, .war, .gz, .dlp, .txt, .c, .class, .cpp, .cs, .h, .java, .html, .htm, .rtf, .json, .config | .doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, .txt, .c, .cpp, .cs, .h, .java, .html, .htm, .rtf, .json, .config |

Hinweis

Diese Dateitypen können über Richtlinieneinstellungen auf Windows 10-, 11- und macOS-Geräten überwacht werden, wenn OCR aktiviert ist:

.jpg, .png, .tif, .tiff, .bmp, .jpeg

Unabhängig von der Richtlinienversprechung überwachte Dateien

Aktivitäten können für diese Dateitypen in Windows 10, 11 und in den neuesten drei Hauptversionen von macOS überwacht werden, auch wenn keine Richtlinieneinstimmung vorhanden ist:

| Windows 10, 11 | macOS |

|---|---|

| .doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, .zip, .zipx, .rar, .7z, .tar, .war, .gz, .dlp | .doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, |

Hinweis

Diese Dateitypen können unabhängig von einer Richtlinienüberstimmung auf Windows 10-, 11- und macOS-Geräten überwacht werden, solange OCR aktiviert ist:

.jpg, .png, .tif, .tiff, .bmp, .jpeg

Wichtig

Informationen zu den Adobe-Anforderungen für die Verwendung von Microsoft Purview Data Loss Prevention (DLP)-Features mit PDF-Dateien finden Sie in diesem Artikel von Adobe: Microsoft Purview Information Protection Support in Acrobat.

Wenn Sie nur Daten aus Richtlinienabgleichen überwachen möchten, können Sie die Aktivität Datei immer überwachen für Geräte in den Einstellungen> zur Verhinderung von Datenverlustendpunkten deaktivieren.

Wenn die Einstellung Dateiaktivität für Geräte immer überwachen aktiviert ist, werden Aktivitäten auf allen Word, PowerPoint, Excel, PDF und .csv Dateien immer überwacht, auch wenn das Gerät nicht auf eine Richtlinie abzielt.

Um sicherzustellen, dass Aktivitäten für alle unterstützten Dateitypen überwacht werden, erstellen Sie eine benutzerdefinierte DLP-Richtlinie.

Endpunkt-DLP überwacht Aktivitäten basierend auf dem MIME-Typ, sodass Aktivitäten erfasst werden, auch wenn die Dateierweiterung geändert wird, für diese Dateitypen:

Nachdem die Erweiterung in eine andere Dateierweiterung geändert wurde:

- .doc

- DOCX

- .xls

- XLSX

- .ppt

- PPTX

Wenn die Erweiterung nur in unterstützte Dateierweiterungen geändert wird:

- .txt

- .Msg

- .rtf

- .c

- .Cpp

- .h

- .Cs

- .Java

- TSV

Dateien, die auf Inhalt überprüft wurden

Sie können einen oder mehrere Dateitypen als Bedingungen in Ihren DLP-Richtlinien verwenden:

| Dateityp | Format | Überwachte Dateierweiterungen |

|---|---|---|

| Textverarbeitung | Word, PDF | .doc, .docx, .docm, .dot, dotx, .dotm, .docb, .pdf |

| Kalkulationstabelle | Excel, CSV, TSV | .xls, .xlsx, .xlt, .xlm, .xlsm, xltx, xltm, xlsb, .xlw, .csv, .tsv |

| Präsentation | PowerPoint | PPT, PPTX, POS, PPS, PPTM, POTX, POTM, PPAM, PPSX |

| Archivieren | Zip, ZipX, RAR, 7z, TAR | ZIP, ZIPX, RAR, 7Z, TAR, GZ |

Was ist bei Endpunkt-DLP anders?

Es gibt ein paar zusätzliche Konzepte, die Sie kennen sollten, bevor Sie sich mit Endpunkt-DLP befassen.

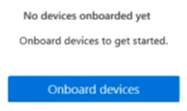

Aktivieren der Geräteverwaltung

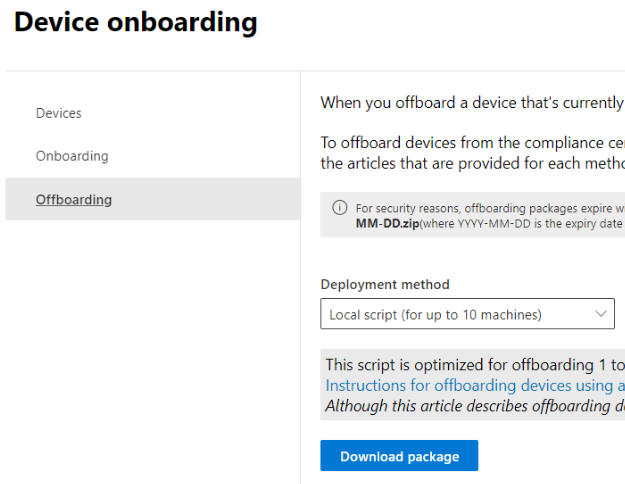

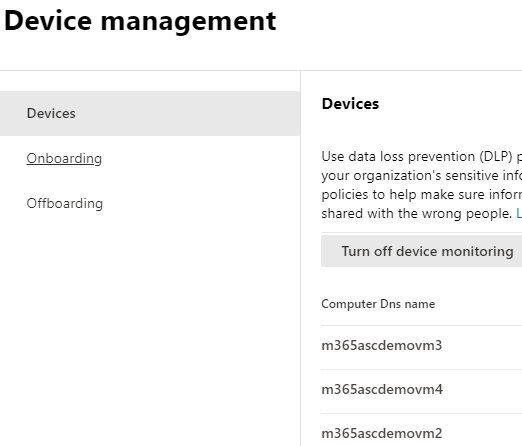

Bei der Geräteverwaltung handelt es sich um die Funktionalität, die das Sammeln von Telemetriedaten von Geräten ermöglicht und sie in Microsoft Purview-Lösungen wie Endpunkt-DLP und Insider-Risikomanagement überträgt. Sie müssen alle Geräte, die Sie als Speicherorte in Ihren DLP-Richtlinien verwenden möchten, integrieren.

Onboarding und Offboarding werden über Skripts verarbeitet, die Sie aus dem Geräteverwaltungscenter herunterladen. Das Geräteverwaltungscenter verfügt über benutzerdefinierte Skripts für jede der folgenden Bereitstellungsmethoden:

- Lokales Skript (bis zu 10 Computer)

- Gruppenrichtlinie

- System Center Konfigurationsmanager (Version 1610 oder höher)

- Verwaltung mobiler Geräte/Microsoft Intune

- VDI-Onboarding-Skripts für nicht persistente Computer

Wenden Sie für das Geräte-Onboarding die unter Erste Schritte mit Microsoft 365 Endpunkt-DLP- beschriebene Vorgehensweise an.

Durch das Onboarding von Geräten in Defender werden sie auch in DLP integriert. Wenn Sie also Geräte über Microsoft Defender for Endpoint integriert haben, werden diese Geräte automatisch in der Liste der Geräte angezeigt. Sie müssen nur die Geräteüberwachung aktivieren , um Endpunkt-DLP zu verwenden.

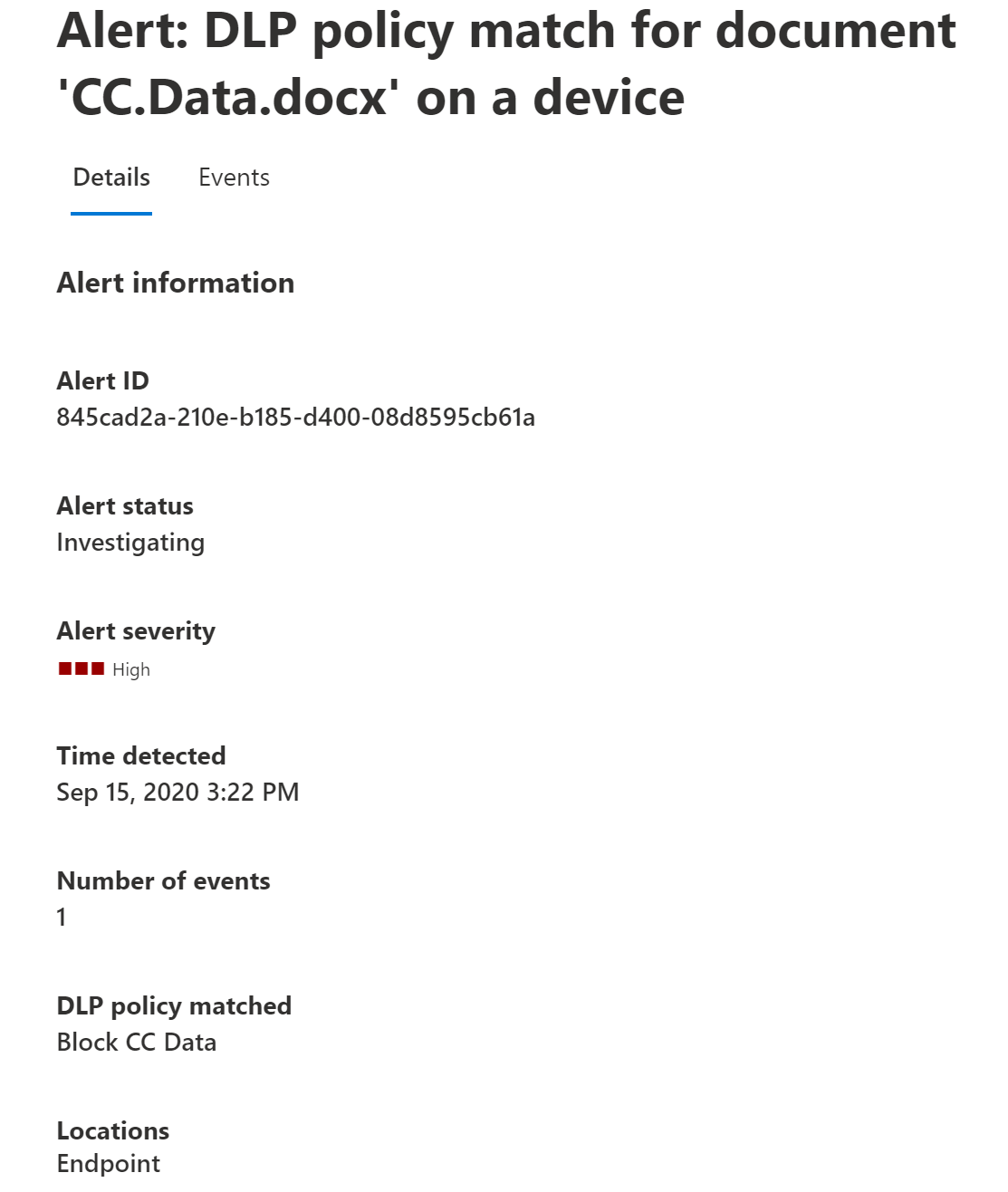

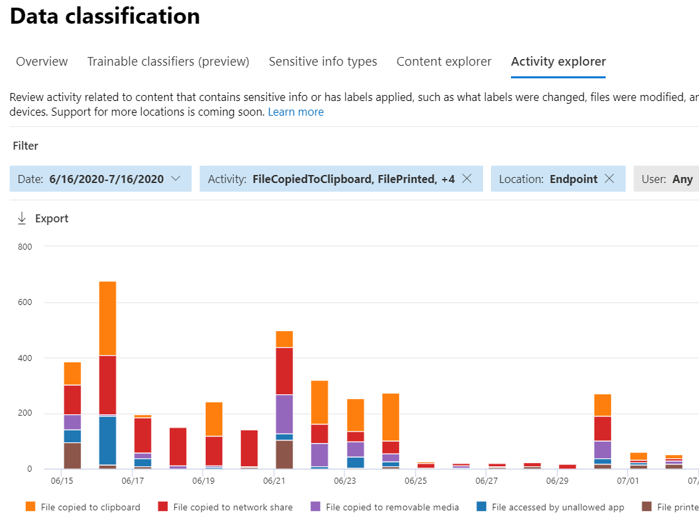

Anzeigen von Endpunkt-DLP-Daten

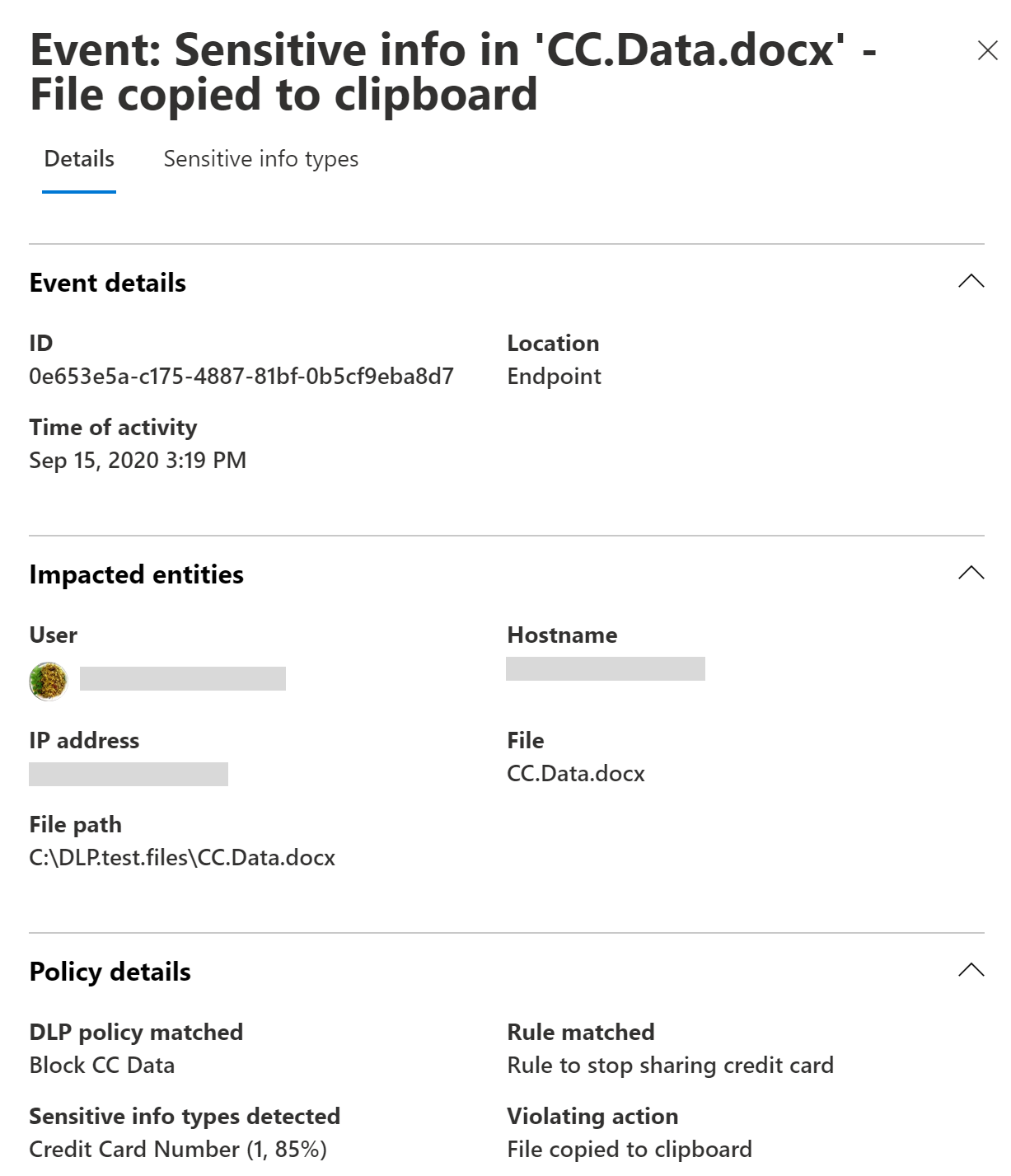

Sie können Warnungen im Zusammenhang mit DLP-Richtlinien anzeigen, die auf Endpunktgeräten erzwungen werden, indem Sie zum Dashboard für die Verwaltung von DLP-Warnungen navigieren und Datenverlustvorfälle mit Microsoft Defender XDR untersuchen.

Sie können auch Details zum zugeordneten Ereignis mit umfangreichen Metadaten im gleichen Dashboard

Nach dem Onboarding eines Geräts werden Informationen zu überwachten Aktivitäten an den Aktivitäten-Explorer gesendet, noch bevor Sie DLP-Richtlinien konfigurieren und bereitstellen, die Geräte als Speicherort verwenden.

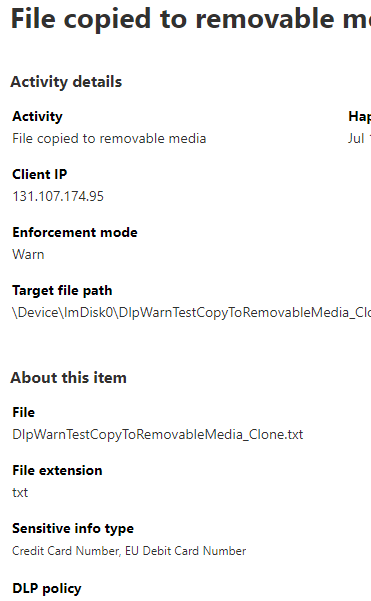

Endpunkt-DLP erfasst umfassende Informationen zu überwachten Aktivitäten.

Wenn eine Datei beispielsweise auf einen USB-Wechseldatenträger kopiert wird, werden die folgenden Attribute in den Aktivitätsdetails angezeigt:

- Aktivitätstyp

- Client-IP

- Zieldateipfad

- Ereignis-Zeitstempel

- Dateiname

- Benutzer

- Dateierweiterung

- Dateigröße

- Typ vertraulicher Information (sofern zutreffend)

- SHA1-Wert

- SHA256-Wert

- Vorheriger Dateiname

- Speicherort

- übergeordnetes Element

- Dateipfad

- Art des Quellspeicherorts

- Plattform

- Gerätename

- Art des Zielspeicherorts

- Anwendung, über die die Kopie erstellt wurde

- Microsoft Defender für Endpunkt-Geräte-ID (sofern zutreffend)

- Hersteller des Wechselmediums

- Modell des Wechselmediums

- Seriennummer des Wechselmediums

Endpunkt-DLP und Offlinegeräte

Wenn ein Windows-Endpunktgerät offline ist, werden vorhandene Richtlinien weiterhin für vorhandene Dateien erzwungen. Darüber hinaus wird bei aktiviertem Just-In-Time-Schutz und im "Block"-Modus beim Erstellen einer neuen Datei auf einem Offlinegerät weiterhin die Freigabe der Datei verhindert, bis das Gerät eine Verbindung mit dem Datenklassifizierungsdienst herstellt und die Auswertung abgeschlossen ist. Wenn eine neue Richtlinie auf dem Server erstellt oder eine vorhandene Richtlinie geändert wird, werden diese Änderungen auf dem Gerät aktualisiert, sobald die Verbindung mit dem Internet wiederhergestellt wird.

Betrachten Sie die folgenden Anwendungsfälle.

- Richtlinien, die auf ein Gerät gepusht wurden, werden weiterhin auf Dateien angewendet, die bereits als vertraulich klassifiziert wurden, auch wenn das Gerät offline geschaltet wird.

- Richtlinien, die im Complianceportal aktualisiert werden, während ein Gerät offline ist, werden nicht per Push auf dieses Gerät übertragen. Auf ähnliche Weise werden solche Richtlinien auf diesem Gerät erst erzwungen, wenn das Gerät wieder online ist. Die veraltete Richtlinie, die auf dem Offlinegerät vorhanden ist, wird jedoch weiterhin erzwungen. Just-in-Time-Schutz

Wenn Benachrichtigungen für die Anzeige konfiguriert sind, werden sie immer angezeigt, wenn DLP-Richtlinien ausgelöst werden, unabhängig davon, ob das Gerät online ist oder nicht.

Hinweis

Während Richtlinien, die bereits auf ein Offlinegerät gepusht wurden, erzwungen werden, werden die Erzwingungsereignisse erst im Aktivitäts-Explorer angezeigt, wenn das Gerät wieder online ist.

DLP-Richtlinien werden regelmäßig mit Endpunktgeräten synchronisiert. Wenn ein Gerät offline ist, können die Richtlinien nicht synchronisiert werden. In diesem Fall gibt die Liste Geräte an, dass das Gerät nicht mit den Richtlinien auf dem Server synchronisiert ist.

Wichtig

Diese Funktion wird auf macOS-Endpunktgeräten nicht unterstützt.

Just-in-Time-Schutz

Der Just-In-Time-Schutz blockiert alle ausgehenden Aktivitäten für die folgenden überwachten Dateien, bis die Richtlinienauswertung erfolgreich abgeschlossen wurde:

- Elemente, die noch nie ausgewertet wurden.

- Elemente, für die die Auswertung veraltet ist. Dies sind zuvor ausgewertete Elemente, die von den aktuellen, aktualisierten Cloudversionen der Richtlinien nicht neu ausgewertet wurden.

Bevor Sie Just-in-Time-Schutz bereitstellen können, müssen Sie zuerst die Antimalware-Clientversion 4.18.23080 oder höher bereitstellen.

Hinweis

Für Computer mit einer veralteten Version des Antischadsoftware-Clients wird empfohlen, den Just-In-Time-Schutz zu deaktivieren, indem Sie eine der folgenden KBs installieren:

- Windows 10 – KB5032278

- Windows 11 – KB5032288

Um just-in-time-Schutz im Microsoft Purview Compliance-Portal zu aktivieren, wählen Sie im linken Navigationsbereich Einstellungen aus, wählen Sie Just-in-Time-Schutz aus, und konfigurieren Sie die gewünschten Einstellungen.

Wählen Sie die zu überwachenden Speicherorte aus:

- Klicken Sie auf Geräte.

- Wählen Sie Bearbeiten aus.

- Wählen Sie im Flyoutbereich den Bereich der Konten und Verteilergruppen aus, auf die Sie Just-In-Time-Schutz anwenden möchten. (Beachten Sie, dass Endpunkt-DLP während der Verarbeitung der Richtlinienauswertung alle ausgehenden Aktivitäten für jeden Benutzer blockiert, dessen Konto sich im ausgewählten Bereich befindet. Endpunkt-DLP überwacht die Ausgehenden Aktivitäten für alle Benutzerkonten, die ausdrücklich ausgeschlossen wurden (über die Einstellung Ausschließen) oder sich anderweitig nicht im Bereich befinden.)

In der Vorschauversion wird just-in-time-Schutz auf macOS-Geräten unterstützt, auf denen die drei neuesten Hauptversionen ausgeführt werden.

Hinweis

Beachten Sie, dass Endpunkt-DLP für alle Benutzer, die Sie im Bereich auswählen, alle ausgehenden Aktivitäten blockiert, während auf den Abschluss der Richtlinienauswertung gewartet wird. Für Benutzer, die sich nicht im Bereich befinden oder sich unter der Einstellung Ausschließen befinden, überwacht Endpunkt-DLP die ausgehenden Aktivitäten.

- Fallbackaktion im Falle eines Fehlers: Diese Konfiguration gibt den Erzwingungsmodus an, den DLP anwenden soll, wenn die Richtlinienauswertung nicht abgeschlossen ist. Unabhängig davon, welchen Wert Sie auswählen, werden die relevanten Telemetriedaten im Aktivitäts-Explorer angezeigt.

Tipp

Tipps zur Maximierung der Benutzerproduktivität:

- Konfigurieren und bereitstellen Sie Ihre Endpunkt-DLP-Richtlinien auf Ihren Geräten, bevor Sie just-in-time-Schutz aktivieren, um zu verhindern, dass Benutzeraktivitäten während der Richtlinienauswertung unnötig blockiert werden.

- Stellen Sie sicher, dass Sie Ihre Einstellungen für ausgehende Aktivitäten sorgfältig konfigurieren. Just-In-Time-Schutz blockiert eine Ausgangsaktivität nur, wenn diese Aktivität über eine oder mehrere Block- oder Blockierungsrichtlinien verfügt . Dies bedeutet, dass ausgehende Aktivitäten, die nicht ausdrücklich blockiert sind, nur überwacht werden, auch für Benutzer, die in den Geltungsbereich der anwendbaren Richtlinien eingeschlossen sind.

- Da just-in-time-Schutz die Ausgehende Aktivität nur dann blockiert, wenn diese Aktivität über eine oder mehrere Block - oder Blockierungsrichtlinien mit Außerkraftsetzung verfügt, was bedeutet, dass der Endbenutzer selbst im Bereich keine DLP-Richtlinie oder nur eine ÜBERWACHUNGS-DLP-Richtlinie hat, überwacht just-in-time-Schutz nur die ausgehende Aktivität.

Weitere Informationen finden Sie unter Erste Schritte mit Just-In-Time-Schutz.

Nächste Schritte

Jetzt, da Sie die Basics zu Endpunkt-DLP kennen, sind die nächsten Schritte folgende:

- Onboarding von Windows 10- oder Windows 11-Geräten in Microsoft Purview – Übersicht

- Onboarding von macOS-Geräten in Microsoft Purview – Übersicht

- Einstellungen für die Verhinderung von Datenverlust am Endpunkt konfigurieren

- Nutzen der Verhinderung von Datenverlust am Endpunkt

Siehe auch

- Erste Schritte mit Microsoft Endpunkt-DLP

- Nutzung von Microsoft Endpunkt-DLP

- Informationen zur Verhinderung von Datenverlust

- Erstellen und Bereitstellen von Richtlinien zur Verhinderung von Datenverlust

- Erste Schritte mit dem Aktivitäten-Explorer

- Microsoft Defender für Endpunkt

- Insider-Risikomanagement