Überprüfen von Angriffspfaden

Angriffspfade in Microsoft Security Exposure Management helfen Ihnen, potenzielle Routen proaktiv zu identifizieren und zu visualisieren, die Angreifer mithilfe von Sicherheitsrisiken, Lücken und Fehlkonfigurationen ausnutzen können. Simulierte Angriffspfade ermöglichen es Ihnen, potenzielle Bedrohungen proaktiv zu untersuchen und zu beheben.

Voraussetzungen

- Informieren Sie sich über Angriffspfade , bevor Sie beginnen. -- Überprüfen Sie die erforderlichen Berechtigungen für die Arbeit mit Angriffspfaden.

- Der Wert von Angriffspfaden steigt basierend auf den Daten, die als Quelle verwendet werden. Wenn keine Daten verfügbar sind oder die Daten nicht die Umgebung Ihres organization widerspiegeln, werden möglicherweise keine Angriffspfade angezeigt. Angriffspfade sind möglicherweise nicht vollständig repräsentativ:

- Wenn Sie keine Lizenzen für integrierte und im Angriffspfad dargestellte Workloads definiert haben.

- Wenn Sie kritische Ressourcen nicht vollständig definieren.

Angriffspfad Dashboard

Die Dashboard bietet eine allgemeine Übersicht über alle identifizierten Angriffspfade innerhalb der Umgebung. Dadurch können Sicherheitsteams wertvolle Einblicke in die arten der identifizierten Pfade, die wichtigsten Einstiegspunkte, die Zielressourcen und vieles mehr gewinnen und so die Bemühungen zur Risikominderung effektiv priorisieren. Die Übersicht umfasst Folgendes:

- Diagramm der Angriffspfade im Zeitverlauf

- Obere Würgepunkte

- Szenarien mit den wichtigsten Angriffspfaden

- Top-Ziele

- Wichtigste Einstiegspunkte

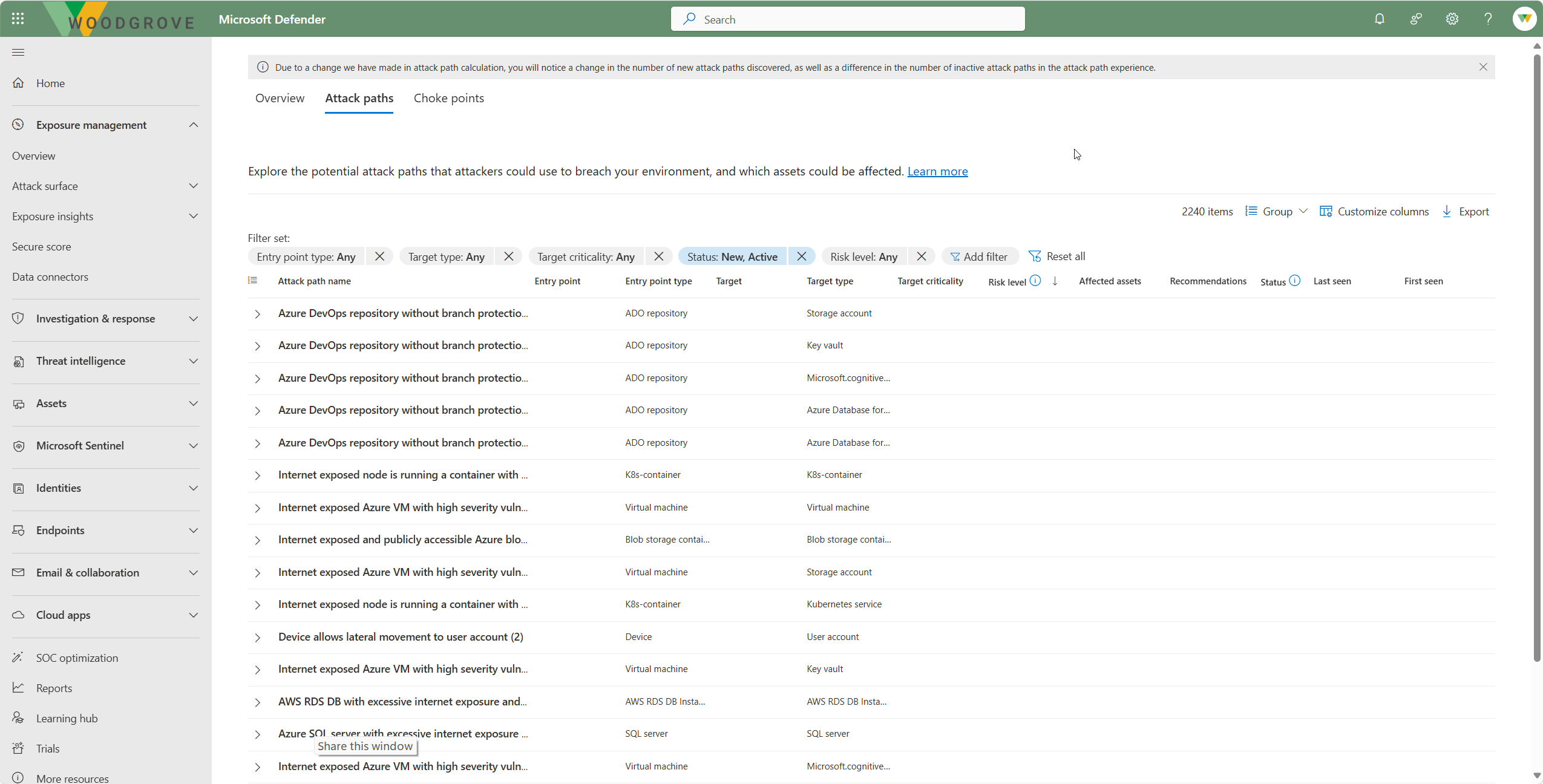

Anzeigen von Angriffspfaden

Sie können auf Angriffspfade Dashboard zugreifen oder indem Sie Angriffsfläche –> Angriffspfad auswählen.

Um die Anzeige von Angriffspfaden zu ändern, können Sie einen Überschriftennamen auswählen, der nach einer bestimmten Spaltenüberschrift sortiert werden soll.

Gruppenangriffspfade

So gruppieren Sie Angriffspfade nach bestimmten Kriterien:

Wählen Sie Gruppieren nach Angriffspfadname, Einstiegspunkt, Einstiegspunkttyp, Zieltyp, Risikostufe, Status, Zielkritikalität, Ziel aus.

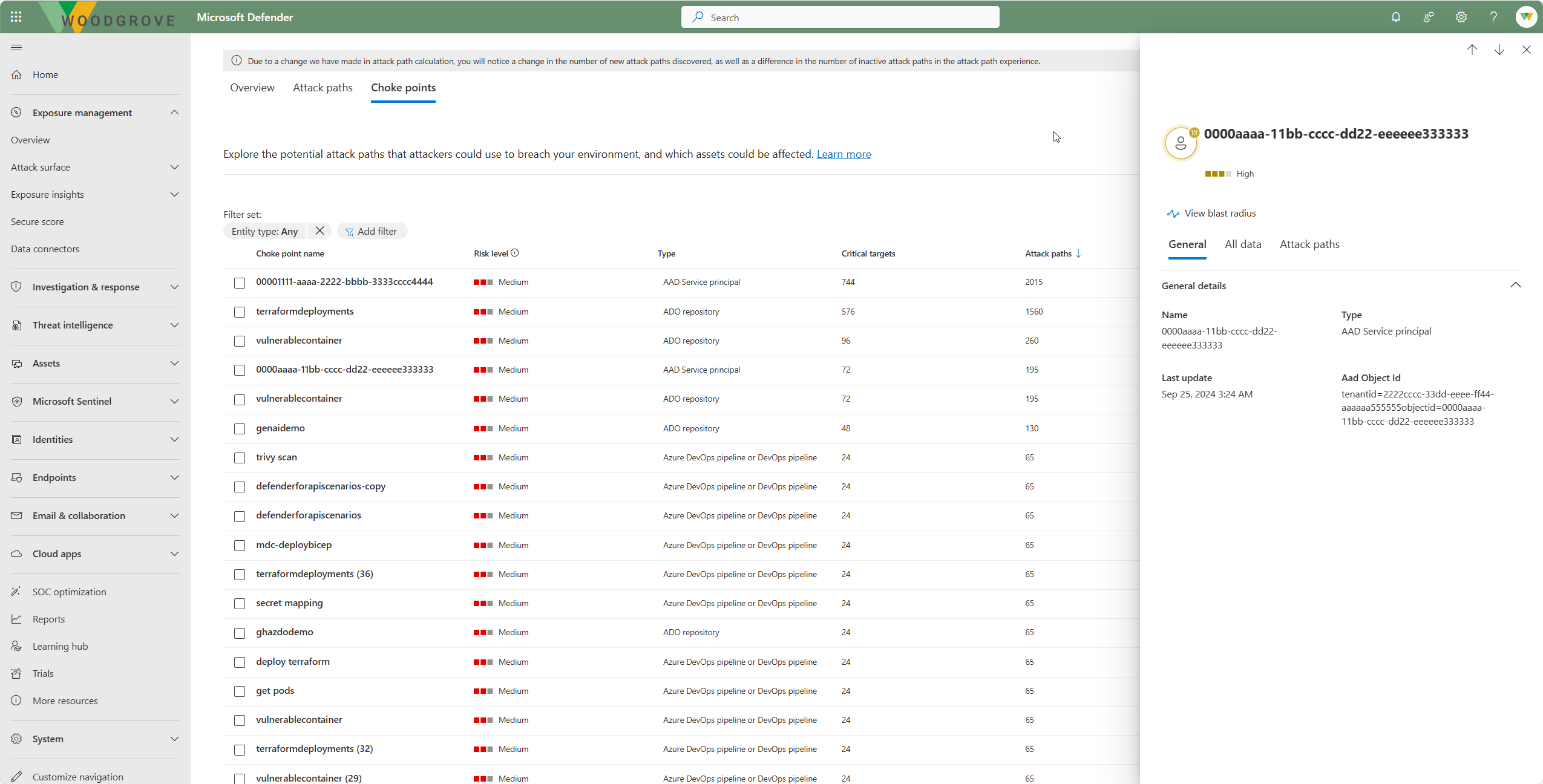

Anzeigen von Drosselungspunkten und Strahlradius

- Wechseln Sie zur Registerkarte Drosselungspunkte, um eine Liste der Drosselungspunkte auf dem Angriffspfad Dashboard anzuzeigen. Indem Sie sich auf diese Drosselungspunkte konzentrieren, können Sie das Risiko reduzieren, indem Sie auf ressourcenreiche Ressourcen eingehen und so verhindern, dass Angreifer verschiedene Pfade durchlaufen.

- Wählen Sie einen Drosselpunkt aus, um den Seitenbereich zu öffnen, wählen Sie Strahlradius anzeigen aus, und erkunden Sie die Angriffspfade von einem Drosselpunkt aus. Der Strahlradius bietet eine detaillierte Visualisierung, die zeigt, wie sich die Gefährdung eines Medienobjekts auf andere auswirken kann. Dadurch können Sicherheitsteams die umfassenderen Auswirkungen eines Angriffs bewerten und Strategien zur Entschärfung effektiver priorisieren.

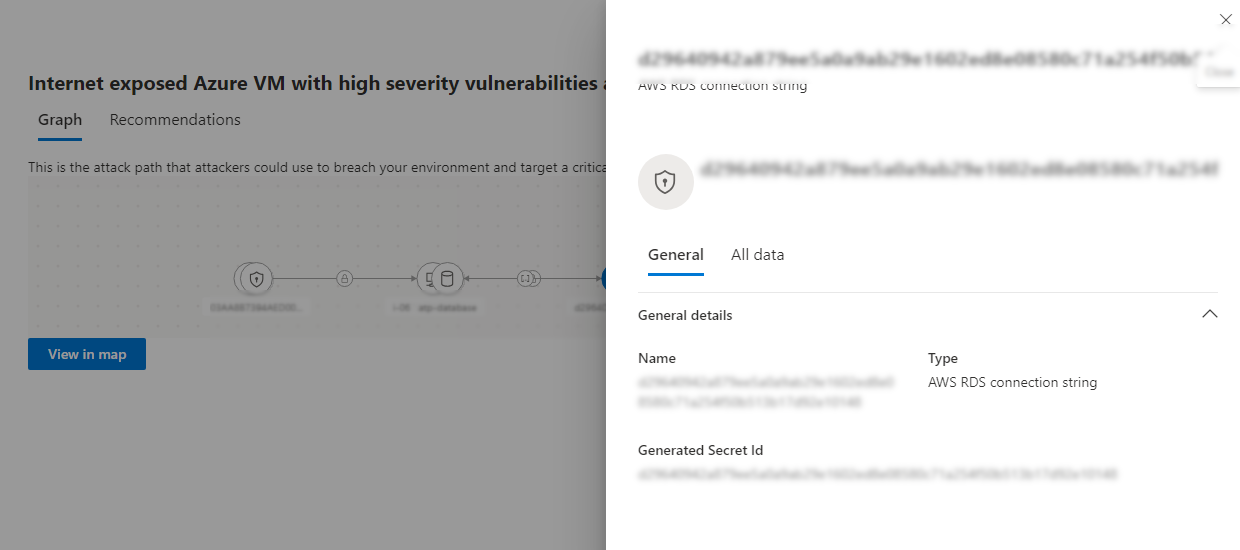

Untersuchen eines Angriffspfads

Wählen Sie einen bestimmten Angriffspfad aus, um ihn auf potenzielle ausnutzbare Sicherheitsrisiken zu untersuchen.

Zeigen Sie im Diagramm Angriffspfad auf ein Knoten- oder Edgesymbol (Connector), um zusätzliche Informationen zur Erstellung des Angriffspfads anzuzeigen.

Empfehlungen überprüfen

Wählen Sie die Registerkarte Empfehlungen aus, um die Liste der handlungsrelevanten Empfehlungen zur Entschärfung der identifizierten Angriffspfade anzuzeigen.

Sortieren Sie Empfehlungen nach Überschrift, oder wählen Sie eine bestimmte Empfehlung aus, um den Empfehlungsbildschirm zu öffnen.

Überprüfen Sie die Empfehlungsdetails, und wählen Sie dann Verwalten aus, um die Empfehlung in der richtigen Workloadschnittstelle zu korrigieren.

Anzeigen einer Angriffspfadressource in der Expositionskarte

So zeigen Sie ein umfassenderes Bild einer Angriffspfadressource in der Expositionskarte an:

Wählen Sie Angriffsfläche –> Angriffspfad –> Diagramm –> Karte anzeigen aus.

Sie können auch nach einer Ressource im Angriffspfad unter Karte suchen und auswählen und auswählen. Oder wählen Sie In Karte anzeigen aus einem Medienobjekt aus dem Gerätebestand aus.

Erkunden Sie die Verbindungen nach Bedarf.

Nächste Schritte

Erfahren Sie mehr über die Verwaltung kritischer Ressourcen.