Sicherheitsebenen für privilegierten Zugriff

In diesem Dokument werden die Sicherheitsebenen einer Strategie für privilegierten Zugriff beschrieben. Eine Roadmap zur Umsetzung dieser Strategie finden Sie im Plan zur schnellen Modernisierung. Einen Leitfaden zur Umsetzung finden Sie unter Bereitstellung einer Lösung für privilegierten Zugriff.

Diese Ebenen sind in erster Linie als einfache und unkomplizierte Leitfäden gedacht, damit Organisationen diese kritischen Schutzmaßnahmen schnell bereitstellen können. Die Strategie für privilegierten Zugriff berücksichtigt, dass Organisationen individuelle Anforderungen haben, aber auch, dass benutzerdefinierte Lösungen Komplexität verursacht, die im Laufe der Zeit zu höheren Kosten und weniger Sicherheit führt. Um diese Anforderungen aufeinander abzustimmen, bietet die Strategie einerseits feste Vorgaben für jede Ebene und andererseits Flexibilität, indem sie Organisationen die Möglichkeit gibt, selbst zu entscheiden, wann jede Rolle die Anforderungen der jeweiligen Ebene erfüllen muss.

Durch eine Vereinfachung des Sachverhalts wird das Verständnis erleichtert und das Risiko verringert, dass es zu Verwirrungen und Fehlern kommt. Während die zugrunde liegende Technologie fast immer komplex ist, kommt es darauf an, die Dinge einfach zu halten, anstatt benutzerdefinierte Lösungen zu schaffen, die nur schwierig zu unterstützen sind. Weitere Informationen finden Sie unter Grundsätze der Sicherheitsgestaltung.

Lösungen zu entwerfen, die sich an den Bedürfnissen der Administratoren und Benutzer orientieren, macht das Ganze für diese Gruppen einfacher. Der Entwurf von Lösungen, die für Sicherheits- und IT-Personal einfach zu erstellen, zu bewerten und zu warten sind (wenn möglich mit Automatisierung), führt zu weniger Sicherheitsfehlern und zuverlässigeren Sicherheitszusagen.

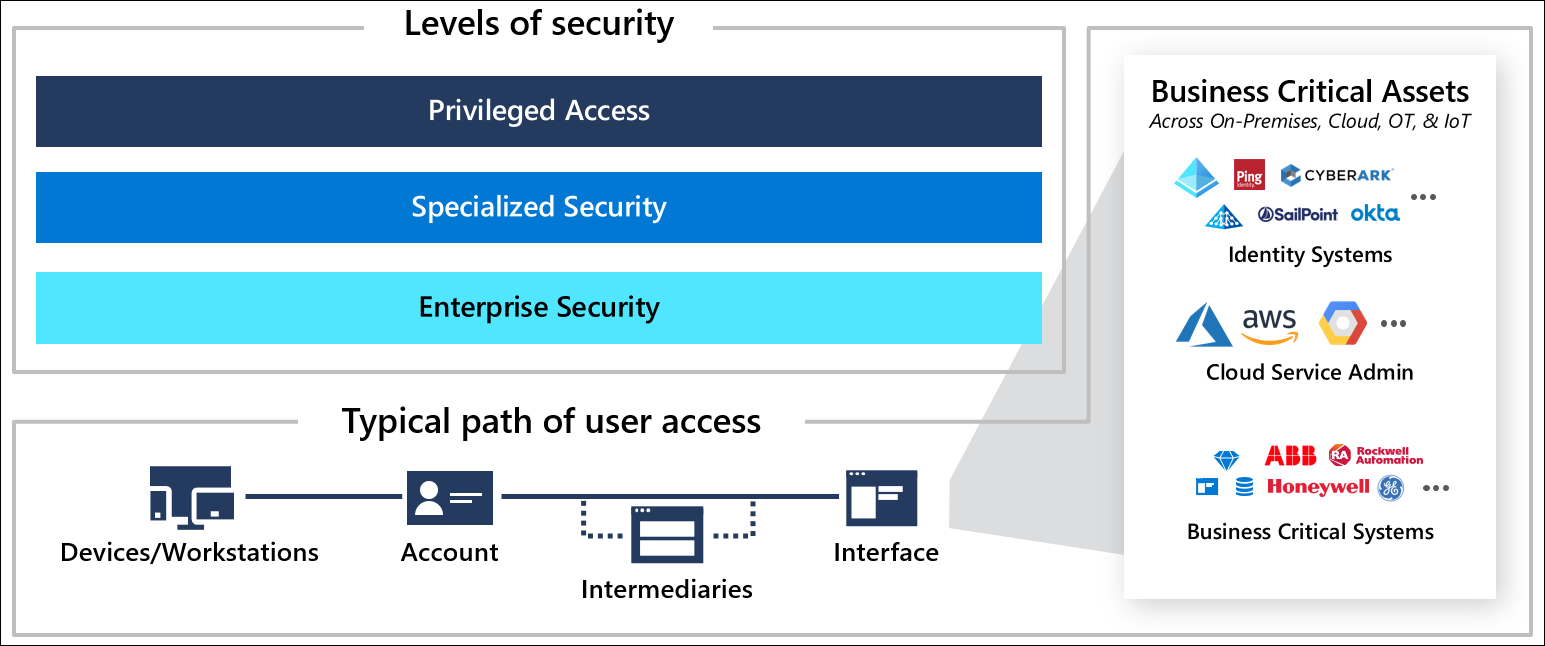

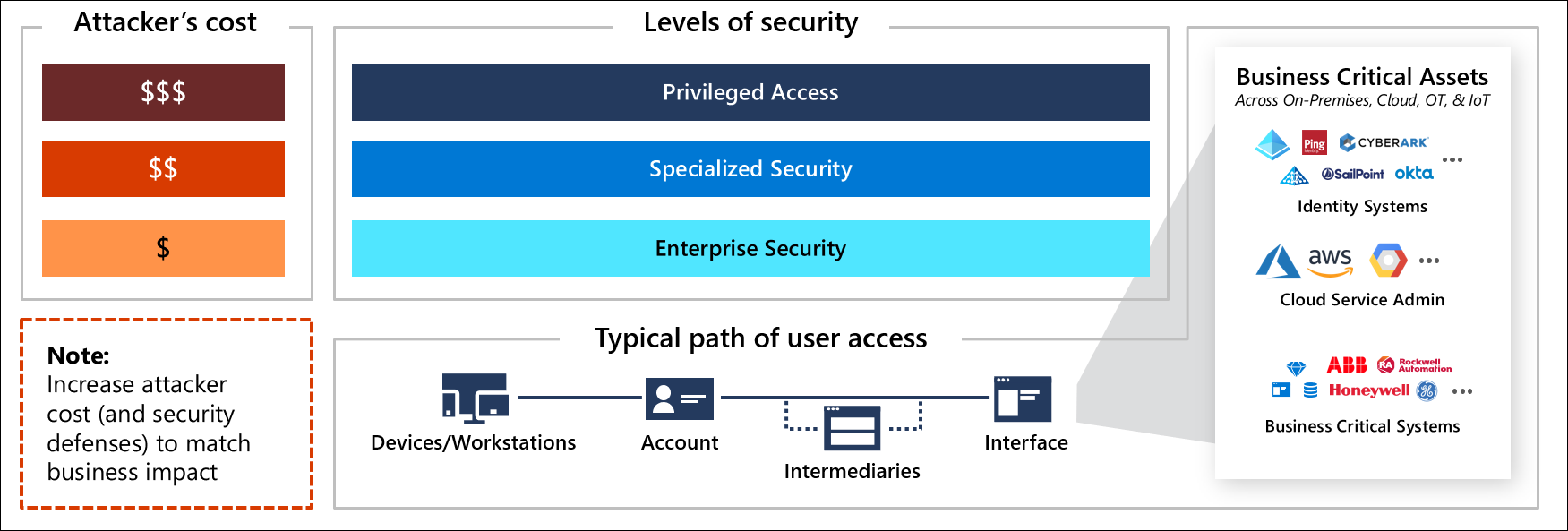

Die empfohlene Sicherheitsstrategie für privilegierten Zugriff basiert auf einem einfachen dreistufigen Sicherheitssystem, das sich über verschiedene Bereiche erstreckt und leicht Konten, Geräte, Vermittler und Schnittstellen bereitgestellt werden kann für.

Mit jeder weiteren Stufe steigen die Kosten für die Angreifer, wobei eine weitere Stufe von Defender für die Cloud-Investition erforderlich ist. Die Ebenen sind so konzipiert, dass sie auf die für Angreifer vielversprechendsten Punkte abzielen, in denen Verteidiger den größten Nutzen (Kostensteigerung für den Angreifer) für jede getätigte Sicherheitsinvestition erzielen.

Jede Rolle in Ihrer Umgebung sollte einer dieser Ebenen zugeordnet werden (und optional im Lauf der Zeit als Teil eines Plans zur Verbesserung der Sicherheit erhöht werden). Jedes Profil ist als technische Konfiguration klar definiert und nach Möglichkeit automatisiert, um die Bereitstellung zu erleichtern und die Sicherheitsvorkehrungen zu beschleunigen. Implementierungsdetails finden Sie im Artikel Roadmap für privilegierten Zugriff.

Sicherheitsstufen

Diese Strategie weist die folgenden Sicherheitsebenen auf:

Enterprise

Die Ebene Unternehmenssicherheit eignet sich für alle Unternehmensbenutzer und Produktivitätsszenarien. Im weiteren Verlauf des Plans zur schnellen Modernisierung dient das Unternehmen auch als Ausgangspunkt für den spezialisierten und privilegierten Zugriff, da beide schrittweise auf den Sicherheitskontrollen der Ebene „Unternehmenssicherheit“ aufbauen.

Hinweis

Es existieren zwar schwächere Sicherheitskonfigurationen, die jedoch von Microsoft aufgrund der Möglichkeiten und Ressourcen, die Angreifern zur Verfügung stehen, für Unternehmensorganisationen nicht empfohlen werden. Informationen darüber, was Angreifer auf Marktplätzen im Dark Net voneinander erwerben können, sowie über Durchschnittspreise finden Sie im Video Top 10 Best Practices for Azure Security (Die 10 wichtigsten bewährten Methoden für Sicherheit in Azure).

Spezialisiert

Die Ebene Spezialisierte Sicherheit bietet verstärkte Sicherheitskontrollen für Rollen mit weitreichenden geschäftlichen Auswirkungen (wenn sie von einem Angreifer oder böswilligen Insider kompromittiert werden).

Ihre Organisation sollte über dokumentierte Kriterien für spezialisierte und privilegierte Konten verfügen (z. B. potenzieller geschäftlicher Einfluss über 1 Mio. USD) und dann alle Rollen und Konten ermitteln, die diese Kriterien erfüllen. (wird in dieser Strategie verwendet, einschließlich der spezialisierten Konten)

Spezialisierte Rollen umfassen in der Regel Folgendes:

- Entwickler unternehmenskritischer Systeme.

- Sensible Geschäftsrollen wie z. B. Benutzer von SWIFT-Terminals, Forscher mit Zugriff auf sensible Daten, Mitarbeiter mit Zugriff auf Finanzberichte vor der Veröffentlichung, Lohnbuchhaltungsadministratoren, Genehmiger für sensible Geschäftsprozesse und andere Rollen mit hohem Einfluss.

- Führungskräfte und persönliche Assistenten/Verwaltungsassistenten, die regelmäßig mit sensiblen Daten zu tun haben.

- Social Media-Konten mit hohem Einfluss, die dem Ruf des Unternehmens schaden könnten.

- Wichtige IT-Administratoren mit erheblichen Berechtigungen und Einfluss (aber nicht unternehmensweit). Zu dieser Gruppe gehören in der Regel Administratoren einzelner Workloads mit hoher Auswirkung. (Beispiele: ERP-Administratoren, Bankadministratoren, Rollen im Helpdesk bzw. technischen Support usw.)

Die Ebene „Spezialisierte Sicherheit“ dient auch als Zwischenschritt zur Ebene „Privilegierte Sicherheit“, die auf diesen Kontrollen weiter aufbaut. Details zur empfohlenen Reihenfolge finden Sie in der Roadmap für privilegierten Zugriff.

Privilegiert

Privilegierte Sicherheit ist die höchste für Rollen vorgesehene Sicherheitsebene, die in den Händen eines Angreifers oder böswilligen Insiders leicht einen größeren Störfall und potenziellen materiellen Schaden für die Organisation verursachen könnten. Diese Ebene umfasst in der Regel technische Rollen mit administrativen Berechtigungen für die meisten oder alle Unternehmenssysteme (und mitunter auch einige ausgewählte geschäftskritische Rollen).

Bei privilegierten Konten steht Sicherheit an erster Stelle, wobei Produktivität als die Fähigkeit definiert wird, sensible Aufträge einfach und sicher zu erledigen. Diese Rollen haben nicht die Möglichkeit, sowohl sensible Aufgaben als auch allgemeine Produktivitätsaufgaben (im Internet surfen, beliebige Anwendungen installieren und nutzen) mit demselben Konto oder demselben Gerät/derselben Arbeitsstation zu erledigen. Sie verfügen über stark eingeschränkte Konten und Arbeitsstationen mit verstärkter Überwachung ihrer Aktionen auf anomale Aktivitäten, die Aktivitäten von Angreifern darstellen könnten.

Sicherheitsrollen für privilegierten Zugriff umfassen in der Regel Folgendes:

- Microsoft Entra-Administratorrollen

- Andere Rollen zur Identitätsverwaltung mit administrativen Rechten für ein Unternehmensverzeichnis, Identitätssynchronisierungssysteme, eine Verbundlösung, ein virtuelles Verzeichnis, ein System zur Verwaltung privilegierter Identitäten/Zugriffe o. ä.

- Rollen mit Mitgliedschaft in diesen lokalen Active Directory-Gruppen

- Organisations-Admins

- Domänenadministratoren

- Schema-Admin

- BUILTIN\Administrators

- Konten-Operatoren

- Sicherungsoperatoren

- Druckoperatoren

- Server-Operatoren

- Domänencontroller

- Read-only-Domänencontroller

- Gruppenrichtlinienersteller-Besitzer

- Kryptografie-Operatoren

- Distributed COM-Benutzer

- Sensible lokale Exchange-Gruppen (einschließlich „Exchange Windows Permissions“ und „Exchange Trusted Subsystem“)

- Andere delegierte Gruppen: benutzerdefinierte Gruppen, die von Ihrer Organisation zum Verwalten von Verzeichnisvorgängen erstellt werden.

- Jeder lokale Administrator für ein zugrunde liegendes Betriebssystem oder einen Cloud-Service-Mandanten, der die oben genannten Funktionen hostet, einschließlich

- Mitglieder der Gruppe „Lokale Administratoren“

- Mitarbeiter, die das Stamm- oder integrierte Administratorkennwort kennen

- Administratoren aller Verwaltungs- oder Sicherheitstools mit Agents, die auf diesen Systemen installiert sind