Modernisieren Sie schnell Ihren Sicherheitsstatus

Als Teil der Anleitung zur Einführung von Zero Trust beschreibt dieser Artikel das Geschäftsszenario einer schnellen Modernisierung Ihres Sicherheitsstatus. Anstatt sich auf die technische Arbeit zu konzentrieren, die für die Implementierung einer Zero Trust-Architektur erforderlich ist, konzentriert sich dieses Szenario darauf, wie Sie Ihre Strategie und Prioritäten entwickeln und diese dann Stück für Stück systematisch umsetzen und dabei Ihre Fortschritte messen und berichten.

Unter Ihrer Sicherheitslage versteht man die gesamte Cybersicherheitsverteidigungsfähigkeit Ihres Unternehmens sowie den Grad der Vorbereitung und den Betriebsstatus für den Umgang mit laufenden Cybersicherheitsbedrohungen. Diese Haltung sollte quantifizierbar und messbar sein, ähnlich wie jede andere wichtige Kennzahl, die sich auf den Betriebsstatus oder das Wohlbefinden Ihrer Organisation bezieht.

Eine schnelle Modernisierung Ihrer Sicherheitslage erfordert die Zusammenarbeit innerhalb Ihrer Organisation, insbesondere mit den Führungskräften in Ihrer gesamten Organisation, um eine Strategie sowie eine Reihe von Prioritäten und Zielen zu entwickeln. Anschließend identifizieren Sie die technische Arbeit, die zur Erreichung der Ziele erforderlich ist, und leiten die verschiedenen Teams bei der Erreichung dieser Ziele an. Die anderen Geschäftsszenarien in diesem Einführungsleitfaden sollen dazu beitragen, diese technische Arbeit zu beschleunigen. Ein wesentlicher Bestandteil einer starken Sicherheitslage ist schließlich die Fähigkeit, Unternehmensleitern Status, Fortschritt und Wert mitzuteilen.

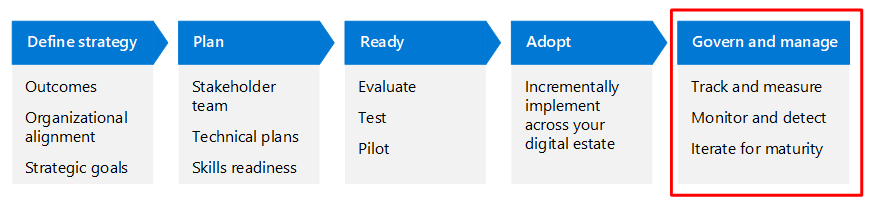

Die schnelle Modernisierung Ihres Sicherheitsstatus hängt von Ihrer Fähigkeit ab, jede Komponente Ihrer Zero-Trust-Architektur systematisch durch den Einführungslebenszyklus zu führen. In jedem Artikel zum Zero Trust-Geschäftsszenario werden Ziele für vier Phasen empfohlen. Sie können sich jedes Ziel als ein technisches Projekt vorstellen, das Sie durch den Einführungsprozess leiten können. Hier wird eine detailliertere Darstellung des Adoptionsprozesses für ein einzelnes Ziel oder eine Reihe von Zielen dargestellt.

Die folgende Tabelle ist eine barrierefreie Version der Abbildung.

| Definieren der Strategie | Planen | Bereit | Übernehmen | Steuern und Verwalten |

|---|---|---|---|---|

| Organisatorische Ausrichtung Strategische Ziele Ergebnisse |

Stakeholder-Team Technische Pläne Qualifikationsbereitschaft |

Beurteilen Testen von Pilotphase |

Führen Sie die schrittweise Implementierung in Ihrem gesamten digitalen Bestand durch | Verfolgen und messen Überwachen und erkennen Iterieren für die Reife |

Rasche Modernisierung bezieht sich auf Ihre Fähigkeit, die Kapazität Ihrer Organisation zur Bereitstellung von Sicherheitskonfigurationen und Bedrohungsschutzfunktionen in Ihrem gesamten digitalen Bestand in einem Tempo zu beschleunigen, das Ihnen hilft, Bedrohungen einen Schritt voraus zu sein und Ihre größten Risiken zu mindern. Stellen Sie sich dies als einen Speicher vor, in dem Sie einen wiederholbaren Prozess erstellt haben, den viele technische Projekte durchlaufen können.

Während Sie die Kapazitäten Ihrer Organisation für die Bereitstellung von Sicherheitskonfigurationen ausbauen, können Sie mit der Staffelung der Implementierung beginnen. Nachdem Sie beispielsweise die Strategie und Ziele für ein Geschäftsszenario definiert haben, können Sie die Umsetzung der technischen Ziele zeitlich gestaffelt durchführen. Beispiel:

Einige Geschäftsszenarien sind umfassend und Sie möchten möglicherweise bestimmte Elemente des Szenarios priorisieren, an denen zuerst gearbeitet wird. Oder Sie können bestimmte Zonen Ihres digitalen Bestands zuerst für die Konfigurationsbereitstellung priorisieren.

Strategiephase festlegen

Eine der größten Herausforderungen bei der Einführung von Zero Trust besteht darin, Unterstützung und Beiträge von Führungskräften in Ihrer Organisation zu gewinnen. Dieser Einführungsleitfaden soll Ihnen bei der Kommunikation mit ihnen helfen, damit Sie eine organisatorische Abstimmung erreichen, Ihre strategischen Ziele definieren und Ergebnisse ermitteln können.

Die Definition von Sicherheit als zwingendes Gebot auf Unternehmensebene ist der erste Schritt hin zu einem modernen und skalierbaren Sicherheitsansatz.

| Traditionelle Rolle der Sicherheit als Erweiterung der IT-Verantwortung | Moderne Sicherheitslage mit Zero Trust |

|---|---|

| Der herkömmliche Schutz basiert auf Sicherheitsspezialisten, die Teil des IT-Teams sind. Sicherheit ist eine IT-Funktion. | Sicherheit ist eine gemeinsame Verantwortung aller Unternehmensebenen. Die Verantwortlichkeit für Die Sicherheit liegt bei der Geschäftsleitung, während die Verantwortung mit den drei Zero Trust-Prinzipien von "Sicherheitsverletzungen annehmen", "Explizit überprüfen" und "Geringsten Zugriff auf Rechte verwenden" geteilt wird. Ein Zero Trust-Modell verschiebt die Sicherheit von reaktiv (wer hat was wann getan, basierend auf der Protokollierung) auf die geringste Berechtigung (basierend auf Just-in-Time-Zugriff auf Systeme nach Bedarf). Darüber hinaus werden Architekturelemente und Sicherheitsbetriebsfunktionen implementiert, um den Schaden durch einen Verstoß zu begrenzen. |

Der Übersichtsartikel zur Einführung von Zero Trust beschreibt, wie Zero Trust auf Führungsrollen in vielen Organisationen angewendet werden kann. Dieser Artikel enthält Geschäftsbeschreibungen der Zero Trust-Prinzipien und eine Geschäftsübersetzung der technischen Bereiche, die in einer Zero-Trust-Architektur enthalten sind, einschließlich Identitäten, Geräte und Apps. Diese Themen sind gute Ausgangspunkte für Gespräche mit Ihrem Führungsteam. Achten Sie darauf, herauszufinden, was die Führungskräfte in Ihrer Organisation motiviert, und Erkenntnisse darüber zu gewinnen, damit Sie sich leichter auf Prioritäten einigen und eine Abstimmung und Beteiligung erreichen können.

In diesem Geschäftsszenario, bei dem Sie Ihre Sicherheitslage schnell modernisieren, müssen Sie sich auf die Risiken für Ihre Organisation, Ihre Sicherheitsstrategie und Ihre technischen Prioritäten einigen. Im Idealfall hilft Ihnen dies dabei, Mittel und Ressourcen für die Arbeit zu beschaffen.

Verstehen Sie die Beweggründe Ihrer Unternehmensleiter

Die Ausrichtung beginnt damit, dass Sie verstehen, was Ihre Führungskräfte motiviert und warum sie sich um Ihre Sicherheitslage kümmern sollten. Die folgende Tabelle enthält beispielhafte Perspektiven. Es ist jedoch wichtig, dass Sie sich mit jedem dieser Führungskräfte und Teams treffen und zu einem gemeinsamen Verständnis der gegenseitigen Motivationen gelangen.

| Role | Warum eine schnelle Modernisierung Ihres Sicherheitsstatus wichtig ist |

|---|---|

| Chief Executive Officer (CEO) | Grundsätzlich wird vom CEO erwartet, dass er im Rahmen des Gesetzes die Rendite für die Aktionäre maximiert. Dazu muss das Unternehmen in die Lage versetzt werden, seine strategischen Ziele, einschließlich der Sicherheitsstrategie, auf quantifizierbare Weise zu erreichen, die eine Bewertung von Risiken und Kosten ermöglicht. Die geschäftliche Agilität und Geschäftsausführung sollte durch die Sicherheitslage gestärkt werden. |

| Chief Marketing Officer (CMO) | Wie das Unternehmen sowohl intern als auch extern wahrgenommen wird, hängt vom Vertrauen der Mitarbeiter und Kunden ab. Die Bereitschaft zu Sicherheitsverletzungen und die Kommunikationsstrategie für Sicherheitsvorfälle sind für den Umgang mit Wahrnehmung und Meinungen von entscheidender Bedeutung. |

| Chief Information Officer (CIO) | Die von einer mobilen und hybriden Belegschaft genutzten Anwendungen müssen zugänglich sein und gleichzeitig die Daten des Unternehmens schützen. Sicherheit sollte ein messbares Ergebnis sein und mit der IT-Strategie abgestimmt sein. |

| Chief Information Security Officer (CISO) | Die meisten Best-Practice-Sicherheitsstandards und -protokolle verlangen von Unternehmen, die Eignung, Angemessenheit und Wirksamkeit des Informationssicherheitsmanagementsystems kontinuierlich zu verbessern. Die Modernisierung der Sicherheitslage ermöglicht die Weiterentwicklung von Unternehmenssicherheitsrichtlinien und -verfahren, die wiederum die gesamte Sicherheitsstrategie innerhalb des Unternehmens voranbringen. |

| Chief Technology Officer (CTO) | Die Technologie zum Sichern des Unternehmens kann nicht darauf eingeschränkt werden, was mit dem vorherigen Denken des Rechenzentrums erreicht werden kann. Es müssen ergänzende Technologien eingeführt werden, die Geschäftsergebnisse schützen und auf sichere Weise ermöglichen. |

| Chief Operations Officer (COO) | Das Unternehmen muss vor, während und nach einem Angriff profitabel arbeiten können. Der Sicherheitsstatus muss Fehlertoleranz und Wiederherstellbarkeit ermöglichen, um Geschäftsausfälle zu verhindern. |

| Chief Financial Officer (CFO) | Die Sicherheitslage muss wie andere Geschäftsprioritäten vorhersehbare Kosten mit messbarem Ergebnis darstellen. |

Darüber hinaus werden verschiedene Teile Ihrer Organisation unterschiedliche Motivationen und Anreize für die Durchführung dieser Arbeit haben. Die folgende Tabelle fasst einige dieser Motivationen zusammen. Stellen Sie sicher, dass Sie mit Ihren Stakeholdern in Kontakt treten, um deren Beweggründe zu verstehen.

| Bereich | Beweggründe |

|---|---|

| Geschäftliche Anforderungen | Ein Unternehmen mit einem Sicherheitsstatus betreiben, der in die Geschäftsanforderungen und -notwendigkeiten integriert ist. Diese Sicherheitslage steht im Einklang mit den Geschäftsergebnissen und ermöglicht es dem Unternehmen, Sicherheit zu implementieren, ohne belastende Betriebsreibungen zu verursachen. |

| IT-Bedürfnisse | Ein standardisierter Sicherheitsstatus, der den Sicherheitsanforderungen der IT und der Betriebstechnologie (OT) gerecht wird, Tools und Methoden für den Sicherheitsstatus definiert und instrumentiert und vorhersehbare, auf die Ergebnisse abgestimmte Ausgaben bereitstellt. |

| Operative Bedürfnisse | Bestehende Sicherheitslösungen standardisiert implementieren. Reduzieren Sie den Verwaltungsaufwand für die Implementierung und Aufrechterhaltung eines Sicherheitsstatus. Die Governance der Sicherheitslage führt zu einem Sicherheitsablauf (SecOps)-Modell mit definierten Rollen und Verantwortlichkeiten. |

| Strategische Bedürfnisse | Die Friktion, die Sicherheitslösungen bei Angriffsszenarien erzeugen, schrittweise zu erhöhen und den Return on Investment eines Angreifers zu ruinieren. Angenommener Verstoß erfordert eine Planung, um den Explosionsradius und die Angriffsflächen zu minimieren und die Wiederherstellungszeit nach einem Verstoß zu verkürzen. |

Verbessern der Geschäftsausrichtung

Um die Prinzipien von Zero Trust gemeinsam mit Ihren Partnerteams erfolgreich umzusetzen, ist es entscheidend, dass Sie eine geschäftliche Ausrichtung erreichen. Wenn Sie sich auf die Risiken und Lücken in Ihrem aktuellen Sicherheitsstatus, die Schritte zu deren Minderung und die Methode zur Verfolgung und Kommunikation des Fortschritts einigen, bauen Sie Vertrauen in Ihren sich entwickelnden Sicherheitsstatus auf.

Die Geschäftsausrichtung kann mit einem oder beiden der folgenden Ansätze erreicht werden.

Take a risk-based approach in which you identify the top risks to your organization and the mitigations that are most appropriate.

Erstellen Sie eine Verteidigungsstrategie, basierend auf dem Verständnis, wo sich Ihre digitalen Assets befinden, woraus sie bestehen und dem relativen Risikoprofil aufgrund einer Exfiltration oder eines Zugriffsverlusts auf Ihre digitalen Assets.

Sie können diesen Artikel mit beiden Ansätzen durcharbeiten. Die in den anderen Geschäftsszenarien beschriebenen technischen Ziele und Arbeiten unterstützen beide Ansätze.

Sie können sogar zunächst einen risikobasierten Ansatz verfolgen (Minderung Ihrer größten Risiken) und dann zu einer defensiven Strategie übergehen, um die Lücken zu schließen. In diesem Abschnitt wird erläutert, wie Sie beide Ansätze nutzen können, um Ihren Sicherheitsstatus schnell zu modernisieren.

Risikobasierter Ansatz

Einige Organisationen entscheiden sich dafür, Arbeit zu priorisieren und den Fortschritt am Risiko zu messen. Zwei gängige Tools zur Risikoerkennung sind Planübungen und ISO-Standards.

Auswertung der Planübungen

Ein einfacher Einstieg ist die Verwendung von Sechs Planübungen zur Vorbereitung Ihres Cybersicherheitsteams, bereitgestellt vom Center for Internet Security (CIS).

Diese Planübungen sollen Organisationen dabei helfen, verschiedene Risikoszenarien durchzugehen, mit dem Ziel, den Vorbereitungsstand der Organisation zu bewerten. Sie sind jeweils so konzipiert, dass sie zusammen mit Ihrem Team von Projektbeteiligten in höchstens 15 Minuten abgeschlossen werden können.

Diese Übungen führen die Teilnehmer durch den Prozess eines simulierten Vorfalls und erfordern eine Reaktion der Abteilungen und Teams. Die Übungen helfen Ihnen, Ihre Vorbereitung disziplinübergreifend zu bewerten.

Diese Übungen sind repräsentativ und beziehen verschiedene Geschäftsbereiche ein, nicht nur IT oder Sicherheit. Erwägen Sie, die Übungen durchzuarbeiten und bei Bedarf zu modifizieren, um sicherzustellen, dass sie für Ihre Organisation relevant sind und Vertreter verschiedener Teile Ihrer Organisation einbeziehen, einschließlich Marketing, Geschäftsleitung und kundenorientierter Rollen, die von dem Szenario betroffen sein könnten.

Die Ergebnisse dieser Übungen fließen in Ihre Gesamtstrategie und Ihre Prioritäten ein. Die Ausgabe hilft Ihnen, Lücken zu identifizieren und Abhilfemaßnahmen zu priorisieren. Diese Prioritäten fließen dann in Ihre Arbeit in der Planungsphase ein. Diese Übungen können auch dazu beitragen, in Ihrem Führungsteam Dringlichkeit und Investitionen zu schaffen, um die Risiken, die Sie gemeinsam identifizieren, zu mindern.

Verwendung von ISO-Standardressourcen und -tools

Viele Organisationen nutzen Standardressourcen und -tools der International Organization for Standardization (ISO), um das Risiko einer Organisation einzuschätzen. Diese bieten Ihnen eine strukturierte und umfassende Möglichkeit, die für Ihre Organisation geltenden Risiken sowie Abhilfemaßnahmen zu überprüfen und einzuschätzen. Weitere Informationen finden Sie in Abschnitt Fortschrittsverfolgung des Übersichtsartikels.

Wie bei den Planübungen fließt das Ergebnis dieser formelleren Überprüfung der Risiken Ihrer Organisation in Ihre Gesamtstrategie und Prioritäten ein. Die Ergebnisse sollten auch dazu beitragen, bei Ihren Teams Dringlichkeit und Investitionen zu schaffen, um an der Modernisierung Ihrer Sicherheitslage mitzuwirken.

Verteidigungsstrategie

Bei einer Verteidigungsstrategie durchsuchen Sie Ihren gesamten digitalen Bestand, um herauszufinden, wo sich Ihre digitalen Vermögenswerte befinden, woraus sie bestehen und welches relative Risikoprofil aufgrund der Exfiltration oder des Verlusts des Zugriffs auf Ihre digitalen Vermögenswerte besteht.

Sie priorisieren Verteidigungsbereiche, auf die Sie sich konzentrieren sollten, indem Sie jeden Bereich betrachten und den potenziellen Schaden für Ihr Unternehmen für die folgenden häufigen Arten von Vorfällen abschätzen:

- Datenverlust

- Datenlecks

- Datenpanne

- Datenzugriffsverlust

- Compliance-Verlust aufgrund eines Cyber-Vorfalls

Nachdem Sie die vorrangigen zu verteidigenden Bereiche identifiziert haben, können Sie systematisch daran arbeiten, die Zero Trust-Prinzipien auf diese Bereiche anzuwenden. Sie können auch vertretbare Argumente für die Finanzierung und Ressourcen vorbringen, die für diese Arbeit erforderlich sind.

Entwickeln Sie die Strategie zur schnellen Modernisierung Ihres Sicherheitsstatus

Nachdem Sie eine Bestandsaufnahme Ihrer Risiken und Verteidigungsbereiche Ihres digitalen Bestands vorgenommen haben, in die Sie in die Verteidigung investieren möchten, können mehrere andere Ressourcen Ihnen bei Ihrer Strategie helfen.

Dieser Einführungsleitfaden

Unabhängig davon, ob Sie einen Risikoansatz oder einen defensiven Ansatz (oder beides) verfolgen, können Sie den Zero Trust-Einführungsleitfaden in diesem Artikel als Ausgangspunkt verwenden und die Arbeit basierend auf den Prioritäten Ihrer Organisation priorisieren. Die Leitlinien dieses Artikels bieten einen systematischen Ansatz zur Anwendung der Prinzipien von Zero Trust. Es basiert auf der Verstärkung der häufigsten Ziele, die Angreifer verwenden, um Zugriff auf eine Umgebung zu erhalten (Identitäten und Geräte), und der Anwendung von Schutzmaßnahmen auf Ihre interne Umgebung (wie Zugriff mit geringsten Privilegien und Netzwerksegmentierung), um den Schaden eines Verstoßes zu verhindern oder zu begrenzen.

Ihre aktuellen Organisations- und Ressourcenstärken

Überlegen Sie auch, wo Sie über die Reife und Ressourcen Ihrer Mitarbeiter verfügen und schnelle Erfolge erzielen können. Wenn Sie beispielsweise über ein hochmotiviertes und gut ausgestattetes Networking-Team verfügen, können Sie die Empfehlungen beschleunigen, die diese Fähigkeiten erfordern.

Modell der geteilten Verantwortung für die Cloud

Eine weitere Ressource, die häufig zur Unterstützung von Strategien und Prioritäten genutzt wird, ist das Modell der geteilten Verantwortung. Ihre Zuständigkeit für die Sicherheit basiert auf dem Typ des Clouddiensts. Das folgende Diagramm fasst die Verteilung der Verantwortlichkeiten für Sie und Microsoft zusammen.

Weitere Informationen finden Sie unter Gemeinsame Verantwortung in der Cloud in der Azure Security Fundamentals-Bibliothek.

Gemeinsame Verantwortung ist ein Planungsmodell, das häufig von Sicherheitsteams verwendet wird, um die Denkweise und Strategie von „alles unter Kontrolle halten“ in „gemeinsame Verantwortung mit dem Cloudanbieter“ zu transformieren. Dieses Modell betont die Strategie, Apps und Ressourcen auf vertrauenswürdige Cloudanbieter zu verschieben, um die verbleibende Sicherheitsarbeit für Ihre Organisation zu verringern.

Dies kann Teil Ihrer langfristigen Strategie werden und mit der Anschaffung neuer Cloud-basierter Apps als Motivation beginnen, veraltete Apps und Server, die Ihre Organisation persönlich verwaltet, aus dem Verkehr zu ziehen.

Ihr Industriezweig

Die Art oder der Industriezweig Ihres Unternehmens ist ein wichtiger Faktor für Ihre Strategie. Es hat großen Einfluss auf den Inhalt Ihres digitalen Nachlasses, Ihre Risiken und Ihre gesetzlichen Compliance-Verpflichtungen.

Return on Investment des Angreifers

Schließlich erhöht die Erhöhung der Kosten eines Angriffs für Angreifer die Widerstandsfähigkeit Ihres Unternehmens gegenüber Cybersicherheitsrisiken. Über die Erfüllung spezifischer regulatorischer Anforderungen hinaus sollte Ihr Budget dafür sorgen, dass es für einen Angreifer teurer und schwieriger wird, sich Zugang zu Ihrer Umgebung zu verschaffen und Aktivitäten wie Datenexfiltration oder Datenvernichtung durchzuführen. Mit anderen Worten: Sie verringern den Return on Investment (ROI) der Angreifer, was dazu führt, dass sie möglicherweise zu einer anderen Organisation wechseln.

Angreifer werden oft nach dem Grad ihrer Kompetenz und Ressourcen (z. B. vorhandene Tools und erfahrenes Personal) kategorisiert, von der niedrigsten zur höchsten: Amateurkriminalität, organisierte Kriminalität und Nationalstaaten.

Die Prinzipien von Zero Trust helfen Ihrer Organisation dabei, zu ermitteln und Prioritäten zu setzen, wie Sie Ihr Sicherheitsverteidigungsbudget am besten einsetzen können, um die Kosten eines Angriffs zu erhöhen, damit Sie sich gegen alle Ebenen von Angreifern verteidigen können.

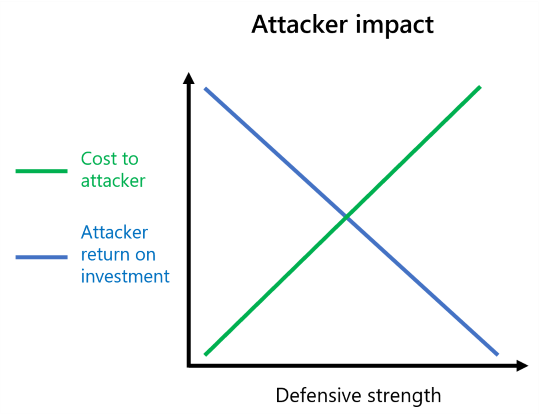

Die folgende Abbildung zeigt den qualitativen Zusammenhang zwischen Ihrem Sicherheitsverteidigungsbudget mit Zero-Trust-Prinzipien und Ihrer Verteidigungsstärke.

Die Verteidigungsstärke kann schnell zunehmen, wenn Sie grundlegende Sicherheitshygiene basierend auf den Zero Trust-Prinzipien implementieren und praktizieren. Über die anfänglichen Erfolge hinaus erhalten Sie zusätzliche Verteidigungsstärke durch die Implementierung fortschrittlicherer Sicherheitsmaßnahmen. Eine höhere Verteidigungsstärke bietet Schutz vor Angreifern höherer Stufen.

Die folgende Abbildung zeigt die qualitative Beziehung zwischen Ihrer Verteidigungsstärke und den Auswirkungen der Kosten und des ROI eines Angreifers.

Mit zunehmender Verteidigungsstärke steigen die Kosten für den Angreifer und verringern den ROI des Angriffsaufwands.

Das Angreifer-ROI-Modell hilft Führungskräften zu verstehen, dass es nur wenige absolute Werte gibt. Eine Sicherheitslage gilt niemals als perfekt oder undurchdringlich. Es gibt jedoch eine große Chance für Ihre Organisation, strategisch vorzugehen und Ihr Budget und Ihre Ressourcen zu priorisieren. Dies ist ein zusätzlicher Anreiz für Ihr Führungsteam, zusammenzuarbeiten, um Ihr Unternehmen zu schützen.

Identifizieren Sie die Ergebnisse Ihrer Sicherheitslage

Stellen Sie nach der gemeinsamen Arbeit an der geschäftlichen Ausrichtung und der Festlegung strategischer Prioritäten sicher, dass Sie konkrete Ergebnisse ermitteln. Diese können als Orientierung für die weitere Priorisierung und Planung dienen.

In diesem Abschnitt wird erläutert, wie Sie beide Ansätze nutzen können, um Ihren Sicherheitsstatus schnell zu modernisieren.

| Ziel | Ergebnis |

|---|---|

| Sicherheitsergebnisse | Organisationen möchten die Sicherheitsreibung so weit erhöhen, dass Angreifer abgewehrt werden, ohne die Geschäfts- und Technologieergebnisse einzuschränken. |

| Governance | Unternehmensressourcen, Daten und Anwendungen müssen geschützt werden, wobei Architekturmuster eingehalten und die Compliance erhöht werden müssen. |

| Prävention | Zugangskontrolle und Asset-Schutz sind in einer integrierten Sicherheits-Toolchain integriert, die alle physischen und digitalen Assets umfasst. |

| Sichtbarkeit | Der Risiko- und Sicherheitsstatus der Organisation muss messbar und für mehrere Zielgruppen sichtbar sein. Vorhersehbare Sicherheitsergebnisse sollten zu vorhersehbaren Ausgabenergebnissen führen. |

| Antwort | SecOps-Rollen und -Verantwortlichkeiten werden in der gesamten Organisation, der Führung und den operativen Geschäftsfunktionen definiert und implementiert. Tools und Prozesse korrelieren Sicherheitsvorgänge und Sicherheitsergebnisse. Die Automatisierung ermöglicht eine schnelle Erkennung von Vorfällen und erhöht die Fähigkeit Ihrer Implementierung, ohne manuelle Eingriffe zu reagieren. |

Dokumentieren und berichten Sie über Ihre Sicherheitslage

Schließlich ist es wichtig, dass Sie fortlaufend über Ihre Sicherheitslage berichten und dabei einen oder mehrere Mechanismen nutzen, darunter Microsoft-Bewertungsmechanismen und andere Dashboards. Es gibt viele Methoden und Tools, die Sie verwenden können. In diesem Szenario ermitteln Sie Berichte und Tools, die für Ihre Organisation am hilfreichsten sind. Sie entwickeln außerdem eine Methode zur Dokumentation Ihres Sicherheitsstatus, die für Ihre Organisation geeignet ist.

Planphase

Einführungspläne wandeln die ehrgeizigen Ziele einer Zero Trust-Strategie in einen umsetzbaren Plan um. Ihre gemeinsamen Teams können den Einführungsplan nutzen, um ihre technischen Bemühungen zu leiten und diese an der Geschäftsstrategie Ihrer Organisation auszurichten.

Die schnelle Modernisierung Ihres Sicherheitsstatus erfordert einen abgestuften Ansatz zum Aufbau von Reifegraden, einschließlich der Einführung von Methoden zur Messung und Berichterstattung Ihres Fortschritts und Status.

Viele Organisationen können für diese technischen Aktivitäten einen vierstufigen Ansatz wählen, der in der folgenden Tabelle zusammengefasst ist.

| Phase 1 | Phase 2 | Phase 3 | Phase 4 |

|---|---|---|---|

| Identifizieren Sie Risiken für Ihre Organisation Identifizieren Sie Lücken in Ihrer Sicherheitslage Erfassen Ihrer ersten Bewertungen in Microsoft Security Exposure Management Identifizieren Sie regulatorische Anforderungen Legen Sie Führungserwartungen fest |

Entwickeln Sie einen Reaktionsbereitschaftsplan Inventarisieren Sie Ihren digitalen Bestand Implementieren Sie grundlegende Hygienepraktiken Aktualisieren Ihrer Bewertungen im Exposure Management Erfassen Sie Ihren Status im Compliance Manager |

Visualisieren Sie Ihre Sicherheitslage mithilfe zielgruppengerechter Dashboards Dokumentieren und verwalten Sie Schatten-IT mit Microsoft Defender für Cloud Apps Entwickeln Sie eine Methodik zum Patchen und Aktualisieren von Systemen |

Informieren Sie Ihre Benutzer kontinuierlich Entwickeln Sie die SecOps-Fähigkeiten Ihrer Organisation weiter Behalten Sie weiterhin das Risikomanagement bei |

Wenn dieser mehrstufige Ansatz für Ihre Organisation funktioniert, können Sie Folgendes verwenden:

Diesen herunterladbaren PowerPoint-Foliensatz zum Präsentieren und Nachverfolgen Ihres Fortschritts durch diese Phasen und Ziele für Führungskräfte und andere Projektbeteiligte. Dies ist die Folie für dieses Geschäftsszenario.

Diese Excel-Arbeitsmappe, um Besitzer zuzuweisen und Ihren Fortschritt für diese Phasen, Ziele und deren Aufgaben nachzuverfolgen. Hier sehen Sie das Arbeitsblatt für dieses Geschäftsszenario.

Stakeholder-Team

Zu Ihrem Stakeholder-Team für dieses Geschäftsszenario gehören Führungskräfte in Ihrer gesamten Organisation, die in Ihre Sicherheitslage investiert sind und wahrscheinlich die folgenden Rollen und Verantwortlichkeiten umfassen:

| Stakeholder*in | Rollen und Zuständigkeiten |

|---|---|

| Projektsponsor | Strategie, Steuerung, Eskalation, Vorgehensweise, Geschäftsausrichtung und Managementkoordination. |

| Projektleiter | Gesamtengagement, Ressourcen, Zeitplan und Zeitplan, Kommunikation und andere Elemente. |

| CISO | Sicherheit und Governance von Identitäten, Geräten und Apps. Verantwortlich für die Risiko- und Richtlinienbestimmung, -verfolgung und -berichterstattung. |

| Architektur-Lead | Technische Anforderungen, Architektur, Überprüfungen, Entscheidungen und Priorisierung. |

| Leiter der Sicherheit und Benutzerfreundlichkeit für Endbenutzer (EUC) | Die Bedürfnisse und das Feedback Ihrer Benutzer. |

| Architekt für Gerätemanagement | Die Strategie zum Schutz von Unternehmensdaten auf Geräten, einschließlich der Verwaltung von Geräten. |

| App-Management Lead | Priorisierung und technische Anforderungen für App-Investitionen, einschließlich der Anpassung von Apps an Standards mit moderner Authentifizierung und Microsoft Entra Conditional Access-Richtlinien. |

| Service-Admin | Mandantenumgebung (Vorbereitung, Test, Konfiguration). |

| Vertreter der Geschäftsbereiche | Bedarf und Feedback Ihrer Geschäftsbereiche. |

Das PowerPoint-Foliendeck mit Ressourcen für diesen Einführungsinhalt enthält die folgende Folie mit einer Stakeholder-Ansicht, die Sie für Ihre eigene Organisation anpassen können.

Technische Pläne und Fertigkeitenbereitschaft

Microsoft stellt Ressourcen bereit, die Sie bei der schnellen Modernisierung Ihres Sicherheitsstatus unterstützen. In den folgenden Abschnitten werden Ressourcen für spezifische Aufgaben in den vier zuvor definierten Phasen hervorgehoben.

Phase 1

In Phase 1 beginnen Sie, Ihre aktuelle Sicherheitslage zu verstehen. Sie beginnen die Gespräche in Ihrem Führungsteam und Ihrer Organisation, um zu erfahren, was Zero Trust ist und wie es mit der Geschäftsstrategie und den Zielen übereinstimmt.

| Ziele für Stufe 1 | Ressourcen |

|---|---|

| Identifizieren Sie Risiken für Ihre Organisation | Implement security across the enterprise environment (Implementieren von Sicherheit in der gesamten Unternehmensumgebung) Dieser Leitfaden für die ersten Schritte beschreibt die wichtigsten Schritte, mit denen das Geschäftsrisiko durch Cybersicherheitsangriffe gemindert oder vermieden werden kann. Er unterstützt Sie beim schnellen Einrichten wesentlicher Sicherheitspraktiken in der Cloud und dem Integrieren von Sicherheit in Ihren Cloudeinführungsprozess. Sehen Sie sich auch die Ressourcen weiter oben in diesem Artikel an:

|

| Identifizieren Sie Lücken in Ihrer Sicherheitslage | Zero Trust-Konzepte und Bereitstellungsziele Diese Artikelserie bietet Empfehlungen nach Bereichen (z. B. Identität und Endpunkte). Anhand dieser Artikel können Sie beurteilen, wie viele der Empfehlungen bereits vollständig sind und welche noch übrig sind. Außerdem umfassen die Planungsressourcen in den anderen Geschäftsszenarien empfohlene Ressourcen für die Durchführung dieser Arbeit. |

| Erfassen Ihrer ersten Bewertungen in Microsoft Security Exposure Management | Beginnen Sie mit der Verwendung von Microsoft Security Exposure Management Wenn Sie Ihre anfänglichen Bewertungen für Ressourcen und Initiativen verstehen, können Sie quantifizierbare Sicherheitsziele festlegen und den Fortschritt im Laufe der Zeit messen. Dies ermöglicht Ihnen außerdem, Abwärtstrends in Ihrer Haltung zu erkennen, was die Rechtfertigung für modernere Funktionsbereitstellungen erleichtert. |

| Identifizieren Sie regulatorische Anforderungen | Wenden Sie sich an Ihr Compliance-Team, um mehr über die Vorschriften zu erfahren, denen Ihre Organisation unterliegt. Listen Sie die Regulierungs- und Governance-Rahmenwerke sowie alle Prüfungsfeststellungen oder spezifischen Kontrollen auf, die erfüllt werden müssen, um einen sicheren Compliance-Status zu erreichen. Sehen Sie sich Microsoft Purview Compliance Manager an, um zu sehen, ob Ihre Organisation damit begonnen hat, den Fortschritt anhand bestimmter Anforderungen zu verfolgen. Einige der am häufigsten erforderlichen Standards und Informationen zur Konfiguration der Microsoft Entra ID für die Einhaltung finden Sie in unserer Standarddokumentationsbibliothek. |

| Legen Sie Führungserwartungen fest | Nutzen Sie den Übersichtsartikel als Ressource, um Gespräche mit Ihrem Führungsteam zum Thema Zero Trust zu erleichtern. Die Sicherheit wird als geschäftliches Imperatives festgelegt und spezifisch für Führungsrollen definierte Zero Trust definiert. Nutzen Sie die Fortschrittsfolien im Abschnitt Geschäftsszenarien, um die Arbeit vorzustellen und Ihre Fortschritte auf hohem Niveau für Unternehmensleiter und andere Interessengruppen zu verfolgen. |

Phase 2

In Phase 2 erläutern Sie weiterhin Ihre aktuelle Sicherheitslage, einschließlich:

- Entwicklung eines Reaktionsbereitschaftsplans

- Beginnen einer Bestandsaufnahme Ihres digitalen Nachlasses

- Implementieren grundlegender Hygienepraktiken

Entwickeln Sie einen Reaktionsbereitschaftsplan

Zero Trust geht von einem Verstoß aus, berücksichtigt die Auswirkungen eines langwierigen Angriffs auf Ihre Umgebung und ermöglicht Ihnen eine schnelle Wiederherstellung nach einem Vorfall. Ihre Erwartung eines Angriffs sollte dazu führen, dass Sie betriebsbereit sind, um ihn zu erkennen, darauf zu reagieren und ihn wiederherzustellen.

In dieser Phase entwickeln Sie einen Reaktionsbereitschaftsplan für gängige Angriffsarten. Dieser Plan beinhaltet, wie Sie auf Ihre Benutzer und Kunden reagieren und bei Bedarf mit der Öffentlichkeit kommunizieren.

Erwägen Sie für jedes der folgenden Szenarios eine Planübung, die die aktuelle Reaktion auf den Verlust des Zugriffs auf Folgendes dokumentiert:

- Authentifizierung: Microsoft Entra ID oder Ihre lokalen Active Directory Domain Services (AD DS)

- Produktivität: Mandantenaussperrung

- Datenverlust: Böswilliges Löschen oder Verschlüsseln von Daten, zufällige Szenarien

- Datenleck: Datenexfiltration für Industrie- oder Staatsspionage, WikiLeaks

- Denial of Service: Geschäftsbereich (LOB) oder Daten (z. B. strukturierte Daten oder ein Data Lake)

Stellen Sie sicher, dass Sie Vertreter aller betroffenen Rollen einbeziehen, einschließlich Personalabteilung, Marketing und relevanter Unternehmensgruppen.

Für jedes Szenario:

- Berücksichtigen Sie die Kommunikationsstrategie sowohl für die öffentliche als auch für die interne Kommunikation. Ihr Plan sollte es Ihnen ermöglichen, verantwortungsbewusst und im Einklang mit den Vorschriften Ihrer Regierung und Branche zu kommunizieren. Ihre Reaktion sollte auch die Menge an Informationen reduzieren, die Sie möglicherweise versehentlich an Angreifer weitergeben.

- Bewerten Sie den internen Status der Reaktionsbereitschaft für IT- und Geschäftsteams und wann ein externes Reaktionsteam wie das Microsoft Detection and Response Team (DART) oder ein anderer Partner für Sicherheitsverletzungen erforderlich ist, um entweder die Betriebsbereitschaft/Cyber-Resilienz erhöhen oder auf einen Vorfall reagieren, wenn interne Teams überlastet sind.

Neben der Entwicklung von Bereitschaftsplänen für häufige Angriffe kann diese Übung dazu beitragen, in Ihrer gesamten Organisation Unterstützung und Investitionen für die Umsetzung von Abwehrmaßnahmen zu gewinnen.

Inventarisieren Sie Ihren digitalen Bestand

Wenn Sie die Bereitschaft für Sicherheitsverletzungen planen, müssen Sie den Zustand Ihrer physischen und digitalen Ressourcen kennen. Das erste Ziel in dieser Phase ist die Bestandsaufnahme. Beachten Sie, dass die anderen Geschäftsszenarien eine Bestandsaufnahme der von dem Szenario betroffenen Ressourcen umfassen. Diese Bestände und der Status der Artikel werden Teil Ihres Sicherheitsstatus.

Für dieses Geschäftsszenario wird empfohlen, eine Liste aller physischen und digitalen Ressourcen und Dienste sowie Branchenanwendungen zu erstellen. Zu den physischen Gegenständen gehören Endpunkte (Mobiltelefone, PCs und Laptops) und Server (physisch oder virtuell). Beispiele für digitale Assets sind Dienste wie E-Mails und Aufbewahrungsdaten in Exchange Online, Dateien und Datensätze in SharePoint Online, SQL-PaaS-Dienste, Data Lakes, Dateien in lokalen Dateiservern oder Azure File Shares. Erwägen Sie die Verwendung eines Cloud Access Security Broker (CASB)-Dienstes wie Microsoft Defender for Cloud, um die von Benutzern genutzten Dienste, einschließlich Schatten-IT-Datenspeicherorte, offenzulegen.

Die folgenden digitalen Ressourcen sollten Sie in Ihr Inventar aufnehmen:

- Identities

- Geräte

- Daten

- Apps

- Infrastruktur

- Network

Zu diesem Zeitpunkt ist es möglicherweise nicht möglich, eine detaillierte Liste der Ressourcen und ihres Status zu erstellen. In einigen Fällen ist für diese Bestandsaufnahme die Installation von Tools wie Microsoft Intune und Defender für Cloud Apps erforderlich. Beginnen Sie einfach mit dem Prozess. Wenn Sie die anderen Geschäftsszenarien durcharbeiten, werden diese Inventare immer vollständiger.

Im Idealfall können Sie Folgendes erreichen:

- Bewerten Sie Ihre digitalen Ressourcen nach Inhaltssensibilität und Kritikalität. Wenn Sie die Speicherorte dieser Ressourcen nicht kennen, sollten Sie wichtige Daten mithilfe von Microsoft Purview ermitteln.

- Führen Sie eine aktualisierte Liste der Schwachstellen, die in Ihrem digitalen Bestand für alle Ressourcen vorhanden sind.

Das folgende Diagramm der Zero Trust-Architektur veranschaulicht die Beziehung dieser Assets zueinander.

Implementieren Sie grundlegende Hygienepraktiken

Zu dieser Phase gehört auch die Umsetzung grundlegender Hygienepraktiken. Im Microsoft Digital Defense Report (2022) heißt es: „Obwohl nationalstaatliche Akteure technisch anspruchsvoll sein können und eine Vielzahl von Taktiken einsetzen, können ihre Angriffe oft durch eine gute Cyberhygiene abgemildert werden.“ Der Bericht schätzt, dass „achtundneunzig Prozent der Angriffe mit grundlegenden Hygienemaßnahmen gestoppt werden“ können.

| Ziele für Stufe 2 | Ressourcen |

|---|---|

| Entwickeln Sie einen Reaktionsbereitschaftsplan | Cyberangriffe sind unvermeidlich. Ist Ihr Unternehmen bereit? (Harvard Business Review) |

| Inventarisieren Sie Ihren digitalen Bestand | Wie verwalten Sie den Bestand und die Dokumentation Ihrer IT-Ressourcen? (LinkedIn Artikel). Das IT Asset Valuation, Risk Assessment and Control Implementation Model der Information Systems Audit and Control Association (ISACA) enthält Beispiele für die Messung und Kategorisierung von Ressourcen. |

| Implementieren Sie grundlegende Hygienepraktiken | Dokumentieren Sie die grundlegenden Hygienepraktiken für Ihre Organisation, einschließlich der Erfolgsmessung. Hygienepraktiken sind Cybersicherheitspraktiken, die Sie routinemäßig anwenden, um Online-Verstöße einzudämmen. Viele dieser Praktiken sind in Phase 1 anderer Geschäftsszenarien enthalten. Einige sind in späteren Phasen enthalten. So sorgen Sie für eine bessere Cyber-Hygiene |

| Aktualisieren Ihrer Bewertungen von Microsoft Security Exposure Management | Wenn Sie die Empfehlungen in Geschäftsszenarien durcharbeiten, aktualisieren Sie Ihren Status für die zugehörigen Vermögenswerte und Initiativen im Exposure Management. Die Bewertungen sind ein Maß für Fortschritt und Erfolg, den Sie in Ihrer Organisation kommunizieren können. Beginnen Sie mit der Verwendung von Microsoft Security Exposure Management |

| Erfassen Sie Ihren Status im Compliance Manager | Wenn Sie begonnen haben, Microsoft Purview Compliance Manager zu verwenden, um Ihre Arbeit zur Einhaltung gesetzlicher Vorschriften zu verfolgen, schauen Sie regelmäßig vorbei, um Ihren Status zu aktualisieren. Wie das Exposure Management ist dies ein Maß für Fortschritt und Erfolg, der als Teil Ihres Sicherheitsstatus einbezogen werden kann. |

Phase 3

Eine Sicherheitslage erfordert Instrumentierung, um Transparenz zu schaffen. Zur Vereinfachung sollten Sie Ihre Tools und Methoden in möglichst wenigen Ansichten oder Dashboards vereinheitlichen. Das erste Ziel in dieser Phase besteht darin, Ihre Sicherheitslage mithilfe zielgruppengerechter Dashboards zu visualisieren.

Wenn wir einen Verstoß vermuten, müssen wir nach Vorsorgemaßnahmen für Verstöße suchen und diese durch die Implementierung und Instrumentierung einer kontinuierlichen Überwachung steuern. Dokumentieren und überprüfen Sie in diesem Schritt die Anzahl der Portale oder Ansichten, die diese Funktion erfüllen. Diese interne Dokumentation kann Berichte sein, die Sie manuell oder Berichte aus Ihren Sicherheitstools kompilieren, z. B. Exposure Management, Compliance-Manager, Microsoft Defender XDR, Microsoft Defender für Cloud, Microsoft Sentinel und andere Tools.

Zum Beispiel:

- Eine Zusammenfassung des Risikos, der Vorbereitung auf Sicherheitsverletzungen und aktueller Vorfälle.

- Eine zusammenfassende CISO-Ansicht für IT- und OT-Sicherheitsressourcen.

- Ansichten von Sicherheitsanalysten, um auf Vorfälle zu reagieren.

- Ein historischer Blick auf Sicherheitsinformations- und Ereignismanagement (SIEM) und Sicherheitsorchestrierung, Automatisierung und Reaktion (SOAR), um behördlichen Anforderungen und der lang andauernden Bedrohungssuche nachzukommen.

Durch die Erstellung und Pflege rollenspezifischer Ansichten schaffen Sie Transparenz über den Status der Sicherheitslage bei Ihren Stakeholdern, die sich die Last des Sicherheitsmanagements teilen, von Führungskräften bis hin zu Vorfallhelfern.

Stufe 3 umfasst auch die Weiterentwicklung der Schatten-IT-Verwaltung und das Patchen von Hygienebereichen.

| Ziele für Phase 3 | Ressourcen |

|---|---|

| Visualisieren Sie Ihre Sicherheitslage mithilfe zielgruppengerechter Dashboards | Der Abschnitt „Fortschrittsverfolgung“ im Übersichtsartikel enthält mehrere Beispiele. Achten Sie beim Bereitstellen und Konfigurieren zusätzlicher Sicherheitsfunktionen auf zusätzliche zielgruppenspezifische Ansichten, die für Ihre Organisation wertvoll sind. Siehe beispielsweise Zero Trust (TIC 3.0)-Sicherheitsarchitekturen mit Microsoft Sentinel überwachen. |

| Dokumentieren und verwalten Sie Schatten-IT mit Defender für Cloud Apps | Dies ist ein Hygienebereich, den Sie in dieser Phase ausbauen können, wenn Sie Defender für Cloud Apps bereitgestellt haben. Siehe Integrieren Sie SaaS-Apps für Zero Trust mit Microsoft 365 |

| Entwickeln Sie eine Methodik zum regelmäßigen und zeitkritischen Patchen und Aktualisieren von Systemen | Bei dieser Aufgabe in diesem Geschäftsszenario geht es nicht darum, wie man Systeme patcht und aktualisiert. Vielmehr geht es darum, eine Methodik zu entwickeln, um das regelmäßige Patchen und Aktualisieren der verschiedenen Komponenten Ihrer digitalen Ressourcen durch Verantwortlichkeit, Sichtbarkeit und gute Kommunikation mit allen betroffenen Personen zu gewährleisten. Suchen Sie nach Möglichkeiten, dies zu automatisieren. Was sind die Best Practices für das Patchen und Aktualisieren Ihrer IT-Systeme? (LinkedIn Artikel) Macht Patchen perfekt? (Infosecurity Magazine) |

Phase 4

Die Ziele von Phase 4 bestehen darin, die Fähigkeit Ihres Unternehmens zur Vorbeugung und Reaktion auf Angriffe weiterzuentwickeln.

| Ziele für Stufe 4 | Ressourcen |

|---|---|

| Informieren Sie Benutzer kontinuierlich | Um Microsoft-Kunden dabei zu helfen, Benutzerschulungen schnell, einfach und effektiv durchzuführen, verwenden Sie das Microsoft Cybersecurity Awareness Kit, das in Zusammenarbeit mit Terranova Security entwickelt wurde. Sie können das Angriffssimulationstraining im Microsoft Defender-Portal verwenden, um realistische Angriffsszenarien in Ihrer Organisation zu simulieren. Mithilfe dieser simulierten Angriffe können Sie gefährdete Benutzer identifizieren und finden. Siehe Erste Schritte mit dem Angriffssimulationstraining. Siehe auch Infografik zu Microsoft 365-Sicherheitstipps und Microsoft Entra-Rollout-Vorlagen und -Materialien für Endbenutzer. |

| Entwickeln Sie die Sicherheitsbetriebskapazitäten Ihrer Organisation weiter | Die Integration von Microsoft Defender XDR in Ihre Security Operations bietet Anleitungen zum Erstellen und Trainieren Ihres SOC-Teams (Security Operations Center), einschließlich der Entwicklung und Formalisierung eines Prozesses zur Reaktion auf Vorfälle. Anleitungen zur Reaktion auf Vorfälle und Playbooks zur Reaktion auf bestimmte Angriffstypen finden Sie in der Microsoft Security Operations-Bibliothek. |

| Behalten Sie weiterhin das Risikomanagement bei | Entwickeln Sie für Ihre Organisation eine systematische Methode zur kontinuierlichen Bewertung und Steuerung von Risiken. Sehen Sie sich die Planübungen oder ISO-Standards noch einmal an, um neu zu kalibrieren, wo Sie stehen und was Sie erreicht haben. |

Bereitschaftsphase

Die Bereitschaftsphase für dieses Geschäftsszenario unterscheidet sich etwas von der für andere Geschäftsszenarien. Anstatt bestimmte Sicherheitsfunktionen oder -konfigurationen zu bewerten, zu testen und zu führen, umfasst die Bereitschaftsphase für dieses Szenario den Aufbau Ihres Stakeholder-Teams und die anschließende Bearbeitung jeder Phase und jedes Ziels mit einem agilen Ansatz.

Beispielsweise für jedes Ziel:

- Bewerten Sie, was zum Erreichen des Ziels erforderlich ist, einschließlich der Personen, die benötigt werden.

- Beginnen Sie mit einem vernünftigen Ansatz und testen Sie ihn. Passen Sie ihn nach Bedarf an.

- Testen Sie den Ansatz und passen Sie ihn basierend auf dem, was Sie gelernt haben, an.

Die folgende Tabelle ist ein Beispiel dafür, wie dies für das Ziel Identifizieren Sie Risiken für Ihre Organisation in Phase 1 der Planphase funktionieren kann.

| Bereit-Aufgabe | Aktionen |

|---|---|

| Evaluieren | Entscheiden Sie, welche Ressourcen Sie zur Risikobewertung einsetzen und wer in die Aktivitäten einbezogen werden soll. Diese Bewertung kann die Verwendung der Planübungen oder der ISO-Standards umfassen. Bestimmen Sie, wer in Ihrer Organisation teilnehmen soll. |

| Testen | Überprüfen Sie anhand der Ressourcen, auf die Sie abzielen, die empfohlenen Übungen mit einer kleinen Gruppe Ihrer Projektbeteiligten, um Ihre Bereitschaft abzuschätzen, Ihr gesamtes Team von Projektbeteiligten zu engagieren. |

| Pilotphase | Wenn Sie die Modellübungen verwenden, probieren Sie eines der Szenarien mit den ausgewählten Teilnehmenden aus. Überprüfen Sie die Ergebnisse und stellen Sie fest, ob Sie bereit sind, mit den anderen Übungen fortzufahren. Wenn Sie die ISO-Standards verwenden, zielen Sie auf einen Teil des Standards ab, um die Bewertung zu steuern. |

Durch einen solchen agilen Ansatz eröffnen Sie Möglichkeiten zur Anpassung und Optimierung Ihrer Methodik und Ihres Prozesses. Sie bauen dabei auch Selbstvertrauen auf.

Übernahmephase

In der Übernahmephase implementieren Sie schrittweise Ihre Strategie und Bereitstellungspläne in allen Funktionsbereichen. In diesem Szenario geht es darum, die in den vier Phasen festgelegten Ziele oder die Ziele und Phasen, die Sie für Ihre Organisation angepasst haben, zu erreichen.

Zur Modernisierung Ihres Sicherheitsstatus gehört jedoch auch das Erreichen der in den anderen Geschäftsszenarien empfohlenen (oder von Ihrer Organisation priorisierten) technischen Ziele. Dies alles wirkt sich auf Ihren Sicherheitsstatus aus.

Stellen Sie beim Übergang zur Übernahmephase für dieses und die anderen Szenarios sicher, dass Sie Status, Fortschritt und Wert kommunizieren.

Steuern und Verwalten

Sicherheitsgovernance ist ein ständiger Prozess. Wenn Sie zu dieser Phase übergehen, konzentrieren Sie sich darauf, die Ergebnisse jedes einzelnen Teils der von Ihnen implementierten Zero Trust-Architektur zu verfolgen und zu messen. Zusammen mit der Überwachung und Erkennung identifizieren Sie Möglichkeiten zur Iteration zur Reife.

Verfolgen und messen

In diesem Szenarioartikel werden verschiedene Berichte und Dashboards vorgeschlagen, mit denen Sie Ihren Status bewerten und den Fortschritt messen können. Letztendlich möchten Sie eine Reihe von Metriken entwickeln, anhand derer Sie den Fortschritt anzeigen und erkennen können, wo möglicherweise eine neue Schwachstelle auftritt. Mithilfe der verschiedenen Berichte und Dashboards können Sie die Metriken erfassen, die für Ihr Unternehmen am wichtigsten sind.

Team- und Organisationsmetriken

In der folgenden Tabelle finden Sie einige beispielhafte Metriken, die Sie verwenden können, um die Sicherheitslage Ihres Teams und Ihrer Organisation zu überwachen.

| Geschäftsoptimierung | Sicherheitsstatus | Sicherheitsreaktion | Sicherheitsverbesserung |

|---|---|---|---|

| Mittlere Zeit für die Sicherheitsüberprüfung | Anzahl der überprüften neuen Apps | Mittlere Wiederherstellungszeit (MTTR) | Anzahl offener Modernisierungsprojekte |

| Durchschnittliche Start- und Anmeldezeit für verwaltete Geräte | % der konformen Apps | Zeit zur Wiederherstellung kritischer Systeme | Anzahl der sich wiederholenden manuellen Schritte, die aus Workflows entfernt wurden |

| Anzahl der Sicherheitsunterbrechungen im Benutzerworkflow | Anzahl der privilegierten Konten, die 100 % der Anforderungen erfüllen | Anzahl der Vorfälle mit hohem Schweregrad | Anzahl der Lehren, die aus internen und externen Vorfällen gezogen wurden |

| % der Zeit des IT-Helpdesks wird für Sicherheitsaktivitäten mit geringem Wert aufgewendet | Anzahl der Konten, die 100 % der Anforderungen erfüllen | Vorfallwachstumsrate (gesamt) |

Produktinterne Dashboards und Berichte

Zusätzlich zu den PowerPoint- und Excel-basierten Nachverfolgungs-Tools, die für die Arbeit mit dieser Einführungsanleitung entwickelt wurden, bietet Microsoft produktinterne Anwendungen, mit denen Sie Ihre Fortschritte bei der technischen Implementierung verfolgen können.

Microsoft Security Exposure Management ist eine Sicherheitslösung, die einen einheitlichen Überblick über die Sicherheitslage von Unternehmensressourcen und Workloads bietet. Innerhalb dieses Tools helfen Ihnen Sicherheitsinitiativen, die Bereitschaft und den Reifegrad in bestimmten Bereichen des Sicherheitsrisikos zu bewerten. Sicherheitsinitiativen verfolgen einen proaktiven Ansatz zur Verwaltung von Sicherheitsprogrammen im Hinblick auf bestimmte risiko- oder domainbezogene Ziele.

Nutzen Sie die Zero Trust-Initiative, um die Fortschritte Ihrer Organisation bei der Umsetzung der Zero Trust-Sicherheit zu verfolgen. Diese Initiative ist auf das Microsoft Zero Trust Adoption Framework abgestimmt und ermöglicht es Ihnen, Ihre Fortschritte anhand von Metriken zu verfolgen, die auf Geschäftsszenarien abgestimmt sind. Diese Metriken erfassen Ihre Ressourcenabdeckung über priorisierte, umsetzbare Empfehlungen, die den Sicherheitsteams helfen, ihre Organisation zu schützen. Die Initiative liefert auch Echtzeitdaten zu Ihren Zero Trust-Fortschritten, die Sie mit allen Projektbeteiligten teilen können.

Jede Metrik enthält Einblicke, die den Teams helfen, den aktuellen Zustand zu verstehen – sie liefert den Teams Details zu den Empfehlungen, zeigt auf, welche Ressourcen betroffen sind, und misst die Auswirkungen auf den gesamten Zero Trust-Reifegrad.

Die Einführung von Zero Trust ist ein Gemeinschaftsprojekt, bei dem sowohl die Sicherheitsteams als auch die IT-Betriebsteams zusammenarbeiten müssen, um Änderungen zu priorisieren, die den Reifegrad von Zero Trust insgesamt verbessern. Auf Metrik- und Aufgabenebene können Sie die Empfehlung an das entsprechende Team und die Besitzerin oder den Besitzer weitergeben. Die Besitzerin oder der Besitzer kann sich dann direkt mit der Administratoroberfläche der jeweiligen Sicherheitskontrolle verbinden, um die Empfehlung zu konfigurieren und bereitzustellen.

Dieses Framework für die Einführung von Zero Trust ermutigt Sie dazu, einen risikobasierten Ansatz und/oder eine defensive Strategie zu verfolgen. Mit jedem dieser Ansätze können Sie andere Sicherheitsinitiativen innerhalb des Exposure Management-Tools, wie z. B. den Schutz vor Ransomware, oder eine bestimmte Bedrohungsinitiative anvisieren und sehen, wie Ihre Arbeit zum Zero Trust-Reifegrad in der Zero Trust-Initiative beiträgt.

Sie können die Zero Trust-Initiative zusammen mit diesem Framework zur Einführung von Zero Trust verwenden. Die Metriken und Aufgaben innerhalb der Initiative sind nach dem Zero Trust-Geschäftsszenario organisiert.

Überwachen und erkennen

Legen Sie beim Durcharbeiten jedes Geschäftsszenarios fest, wie Sie Änderungen in der Umgebung und Verstöße überwachen und erkennen. Viele der Überwachungs- und Erkennungsfunktionen werden über die XDR-Tools (Extended Detection and Response) bereitgestellt, einschließlich der Suite von Microsoft Defender XDR-Produkten und Microsoft Sentinel. Diese werden im Szenario Verhindern oder Reduzieren von Geschäftsschäden durch Sicherheitsverletzungen implementiert.

Iterieren für die Reife

Die Implementierung von Zero Trust ist eine Reise. In unternehmensgroßen Organisationen kann die vollständige Implementierung Jahre dauern. In dieser Zeit entwickeln Angreifer auch ihre Techniken weiter. Es ist wichtig, Ihre Metriken zusammen mit Ihren Überwachungs- und Erkennungsfunktionen zu nutzen, um zu ermitteln, wo Sie einen Aspekt Ihrer Zero Trust-Umgebung iterieren und weiterentwickeln müssen. Bewerten und entwickeln Sie außerdem weiterhin die Art und Weise, wie Sie den Erfolg messen und Fortschritt, Status und Wert kommunizieren.

Nächste Schritte

- Übersicht über das Zero Trust-Einführungsframework

- Sicheres Remote- und Hybrid-Arbeiten

- Identifizieren und schützen Sie sensible Geschäftsdaten

- Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung

- Erfüllen regulatorischer und Compliance-Anforderungen

Ressourcen zur Fortschrittsnachverfolgung

Für jedes der Zero Trust-Geschäftsszenarien können Sie die folgenden Fortschrittsverfolgungsressourcen verwenden.

| Ressource zur Fortschrittsnachverfolgung | Dies hilft Ihnen bei Folgendem… | Entwickelt für |

|---|---|---|

Planungsraster mit Phasen für das Übernahmeszenario zum Herunterladen Visio-Datei oder PDF

|

Verstehen Sie mühelos die Sicherheitsverbesserungen für jedes Geschäftsszenario und den Aufwand für die Phasen und Ziele der „Planen“-Phase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

| Zero Trust Einführungstracker als PowerPoint-Präsentation zum Herunterladen |

Verfolgen Sie Ihren Fortschritt durch die Phasen und Ziele der „Planen“-Phase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

Ziele und Aufgaben des Geschäftsszenarios als Excel-Arbeitsmappe zum Herunterladen

|

Weisen Sie Verantwortung zu, und verfolgen Sie Ihren Fortschritt über die Phasen, Ziele und Aufgaben der „Planen“-Phase hinweg. | Projektleiter für Geschäftsszenarios, IT-Führungskräfte und IT-Implementierende. |

Weitere Ressourcen finden Sie unter Zero Trust-Bewertungs- und Fortschrittsverfolgungsressourcen.