Übung: Konfigurieren eines benutzerdefinierten Routers

Achtung

Diese Inhalte beziehen sich auf CentOS, eine Linux-Distribution, deren Dienstende (End-of-Life, EOL) ansteht. Sie sollten Ihre Nutzung entsprechend planen. Weitere Informationen finden Sie im CentOS End-of-Life-Leitfaden.

Verwenden Sie die folgenden Anweisungen zum Konfigurieren der Infrastruktur für FRR und zum Generieren der Standardroute:

az network vnet subnet create -n <NVA-Subnet-name> -g <resource-group-name> --vnet-name <vnet-name> --address-prefix 10.0.2.0/24

az network nic create -g <resource-group-name> --vnet-name <vnet-name> --subnet <NVA-Subnet-name> -n <NVA-nic-name>

az vm availability-set create --name <nva-availability-set-name> --resource-group <resource-group-name> --location <your-preferred-azure-region>

az vm create --name <nva-vm-name> --resource-group <resource-group-name> --location <your-preferred-azure-region> --image OpenLogic:CentOS:8_5:8.5.2022012100 --size Standard_D1_v2 --availability-set <nva-availability-set-name> --authentication-type password --admin-username <vm-admin-user-name> --admin-password <vm-admin-username-password> --storage-sku Standard_LRS --nics <NVA-nic-name>

Konfigurieren des FRR-Routings auf dem NVA

Konfigurieren Sie die FRR-Software.

Aktualisieren Sie die Variablen „routeServerSubnetPrefix“ und „bgpNvaSubnetGateway“ im folgenden Skript.

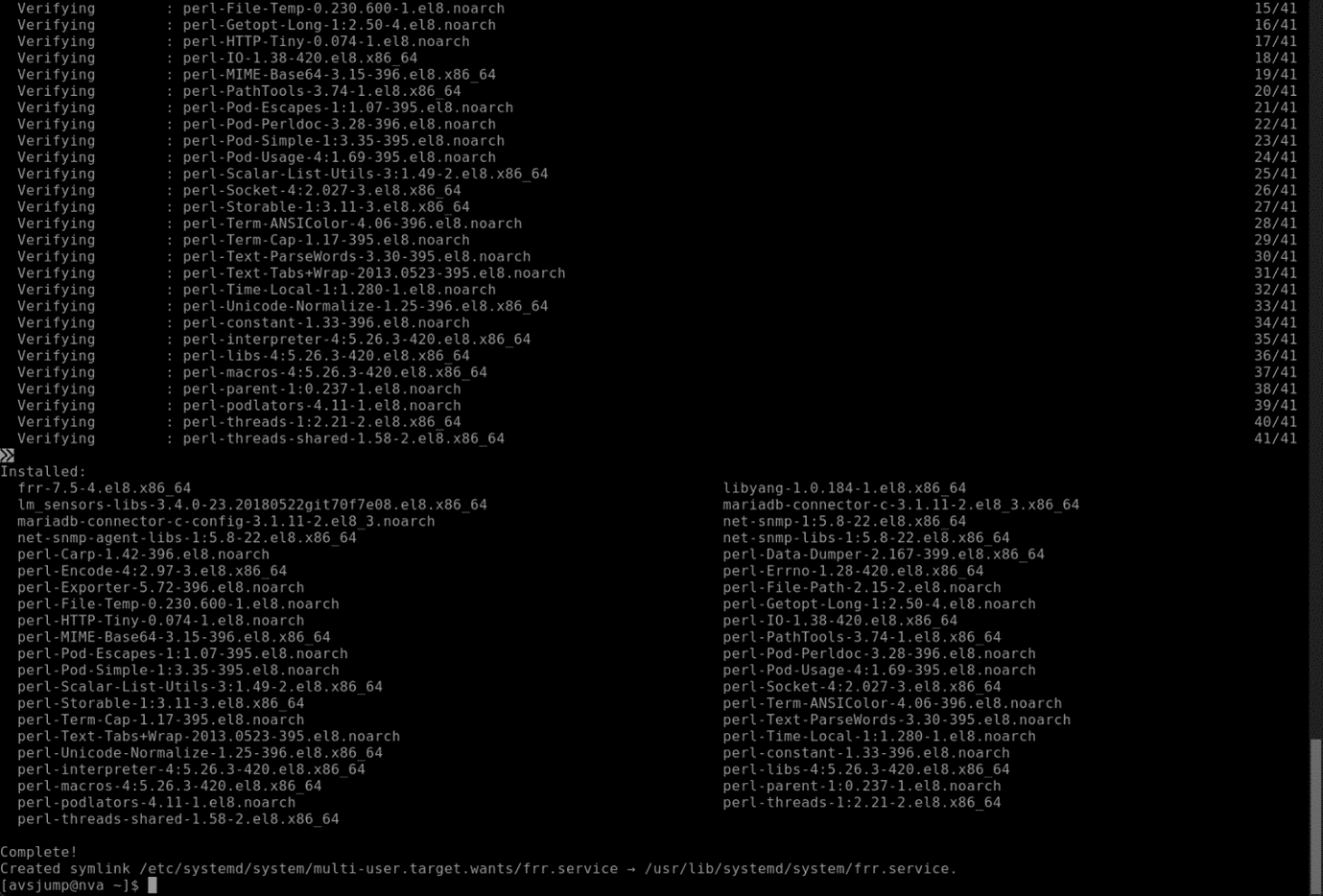

# # IP prefix of the RouteServerSubnet in the Firewall VNet. # routeServerSubnetPrefix="<azure-route-server-subnet-prefix>" # # The first IP address of the subnet to which the "eth0" device is attached. # bgpNvaSubnetGateway="<nva-azure-subnet-first-ip-address>" # Install FRR sudo dnf install frr -y # Configure FRR to run the bgpd daemon sudo sed -i 's/bgpd=no/bgpd=yes/g' /etc/frr/daemons sudo touch /etc/frr/bgpd.conf sudo chown frr /etc/frr/bgpd.conf sudo chmod 640 /etc/frr/bgpd.conf # Start FRR daemons sudo systemctl enable frr --now # Add static routes to ensure reachability for Route Servers (Route Server are not-directly-connected external BGP neighbours). # Please note that this configuration is transient and will be lost if the VM is rebooted. # On CentOS VMs, you can add these routes to /etc/sysconfig/network-scripts/route-eth<X> to make them persistent across reboots. sudo ip route add $routeServerSubnetPrefix via $bgpNvaSubnetGateway dev eth0Kopieren Sie das bearbeitete Skript oben.

Melden Sie sich bei der NVA-VM-Shell an.

Fügen Sie das kopierte Skript aus der Zwischenablage als Klartext in die NVA-Shell ein (STRG+UMSCHALT+V).

Führen Sie das Skript aus, und warten Sie, bis das Skript nach etwa einer Minute abgeschlossen ist.

Stellen Sie sicher, dass danach keine Fehler gemeldet werden.

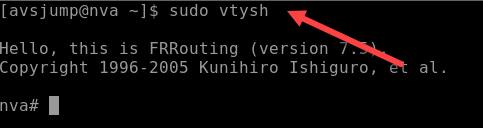

Führen Sie sudo vtysh aus.

Stellen Sie sicher, dass FRR ausgeführt wird und die dazugehörige Befehlsshell gestartet wurde.

Konfigurieren des BGP-Nachbarn und der Standardroute für das NVA

In diesem Schritt wird das FRR-NVA so konfiguriert, dass der Azure Route Server als BGP-Nachbar fungiert. Im NVA wird auch eine Standardroute (0.0.0.0/0) hinzugefügt.

Aktualisieren Sie die folgenden Variablen im Skript unten.

- <Private Firewall-IP-Adresse>

- <IP-Adresse der Route Server-Instanz 0>

- <IP-Adresse der Route Server-Instanz 1>

conf term ! route-map SET-NEXT-HOP-FW permit 10 set ip next-hop <Firewall Private IP address> exit ! router bgp 65111 no bgp ebgp-requires-policy neighbor <IP address of Route Server instance #0> remote-as 65515 neighbor <IP address of Route Server instance #0> ebgp-multihop 2 neighbor <IP address of Route Server instance #1> remote-as 65515 neighbor <IP address of Route Server instance #1> ebgp-multihop 2 network 0.0.0.0/0 ! address-family ipv4 unicast neighbor <IP address of Route Server instance #0> route-map SET-NEXT-HOP-FW out neighbor <IP address of Route Server instance #1> route-map SET-NEXT-HOP-FW out exit-address-family ! exit ! exit ! write file !Melden Sie sich bei der FRR-Shell an.

Fügen Sie das Skript mit den aktualisierten Variablen ein.

Führen Sie

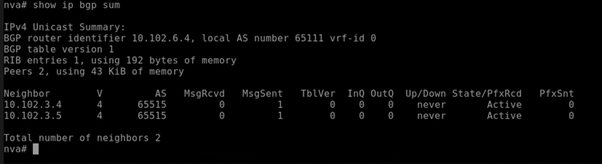

show ip bgpaus, um zu bestätigen, dass das NVA bisher nur seine eigene Standardroute kennt.Führen Sie

show ip bgp sumaus, um zu bestätigen, dass das NVA noch keine BGP-Sitzungen eingerichtet hat.

Konfigurieren des Peerings mit dem Azure Route Server

Mit den folgenden Schritten wird eine BGP-Peerbeziehung zwischen dem FRR-NVA und dem Azure Route Server hergestellt.

Führen Sie die folgenden Befehle in der Azure CLI-Eingabeaufforderung aus:

az network routeserver peering create --name <nva-vm-name> --peer-ip <private-ip-of-nva-vm-name> --peer-asn <asn-value-other-than-65515-65520> --routeserver <routeserver-name> --resource-group <resource-group-name>` az network routeserver update --name <routeserver-name> --resource-group <resource-group-name> --allow-b2b-traffic true`Melden Sie sich bei der FRR-Shell an.

Führen Sie

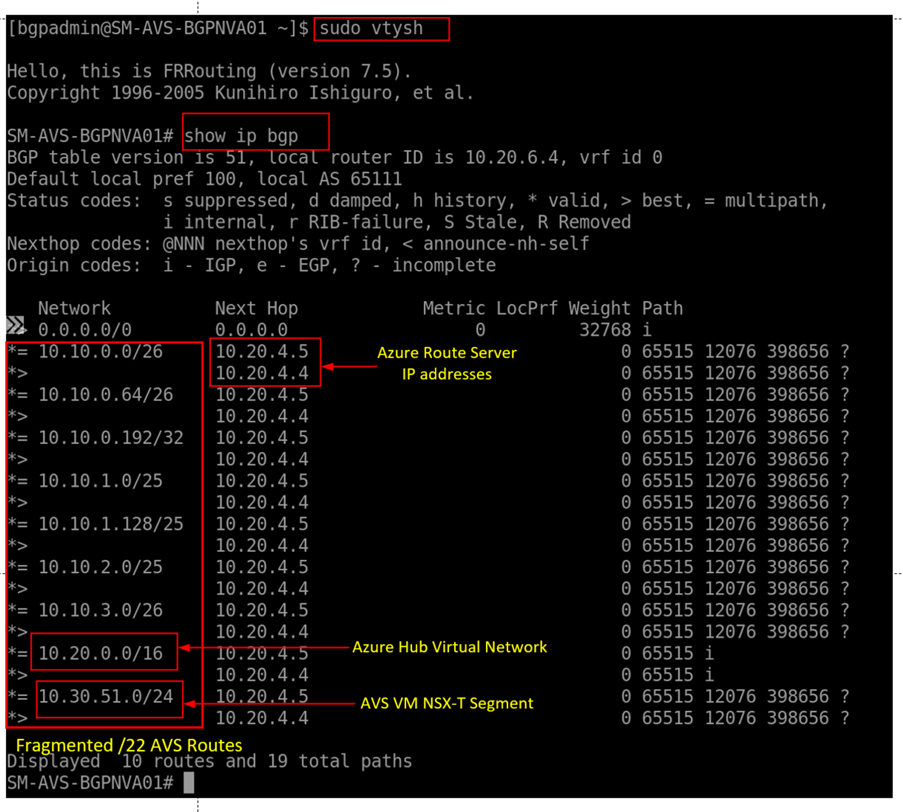

show ip bgpaus, um zu bestätigen, dass das NVA jetzt Routen des Azure Route Servers kennt.

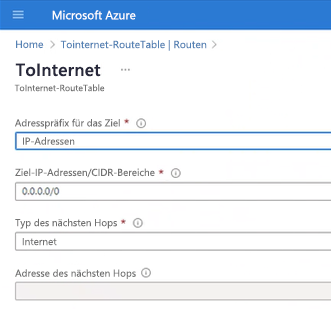

Stellen Sie sicher, dass Azure Firewall über direkte Internetkonnektivität verfügt. Dies kann mithilfe des Azure-Portals erfolgen, indem Sie die dem Subnetz von Azure Firewall zugeordnete Routingtabelle überprüfen.

Bisher haben Sie die private Cloud für Azure VMware Solution konfiguriert, um eine sichere ausgehende Internetkonnektivität zu implementieren. Sie haben den Azure Route Server für einen effektiven Routenaustausch zwischen der privaten Cloud für Azure VMware Solution und dem NVA bereitgestellt. Anschließend erfolgte das Bereitstellen von Azure Firewall als Ausgangspunkt für den gesamten internetgebundenen Datenverkehr. Danach wurde FRR verwendet, ein benutzerdefinierter Router, der die Standardroute mit Azure Firewall als nächsten Hop in die private Cloud für Azure VMware Solution einfügt.

In der nächsten Lektion erfahren Sie, wie Sie differenzierte Zugriffssteuerungen in einer Azure Firewall-Instanz implementieren, die Netzwerkdatenverkehr aus der privaten Cloud für Azure VMware Solution zulässt/verweigert.