Verknüpfen Ihrer GCP-Konten

Durch das Onboarding Ihres GCP-Kontos in Microsoft Defender für Cloud werden GCP Security Command Center und Defender für Cloud integriert. Defender für Cloud bietet somit Sichtbarkeit und Schutz für diese beiden Cloudumgebungen, um Folgendes bereitzustellen:

Erkennung von Sicherheitsfehlkonfigurationen

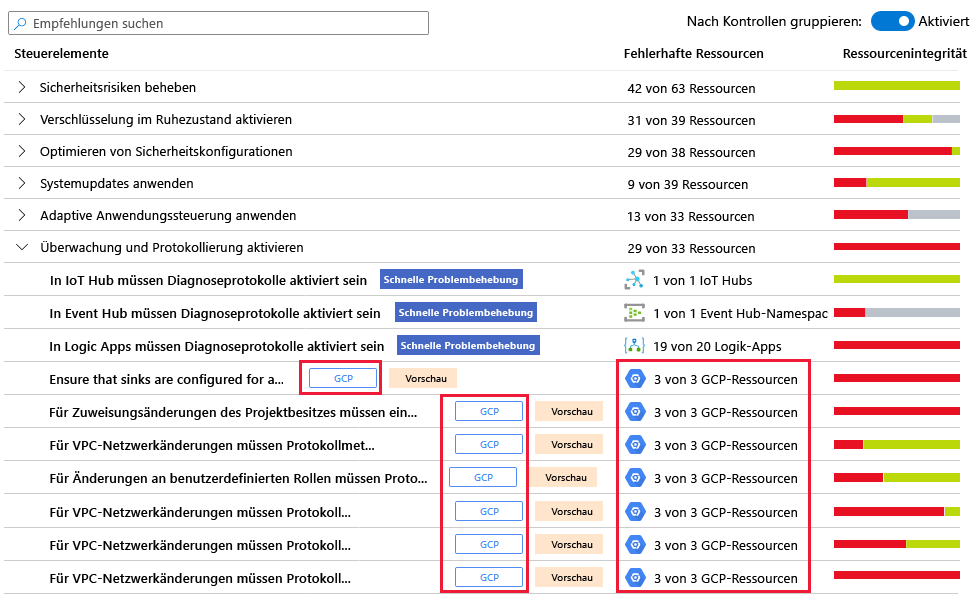

Eine einzelne Ansicht mit Security Center-Empfehlungen und GCP Security Command Center-Ergebnissen

Integration Ihrer GCP-Ressourcen in die Sicherheitsbewertungsberechnungen von Defender für Cloud

Integration der auf dem CIS-Standard basierenden GCP Security Command Center-Empfehlungen in das Dashboard zur Einhaltung gesetzlicher Bestimmungen von Defender für Cloud

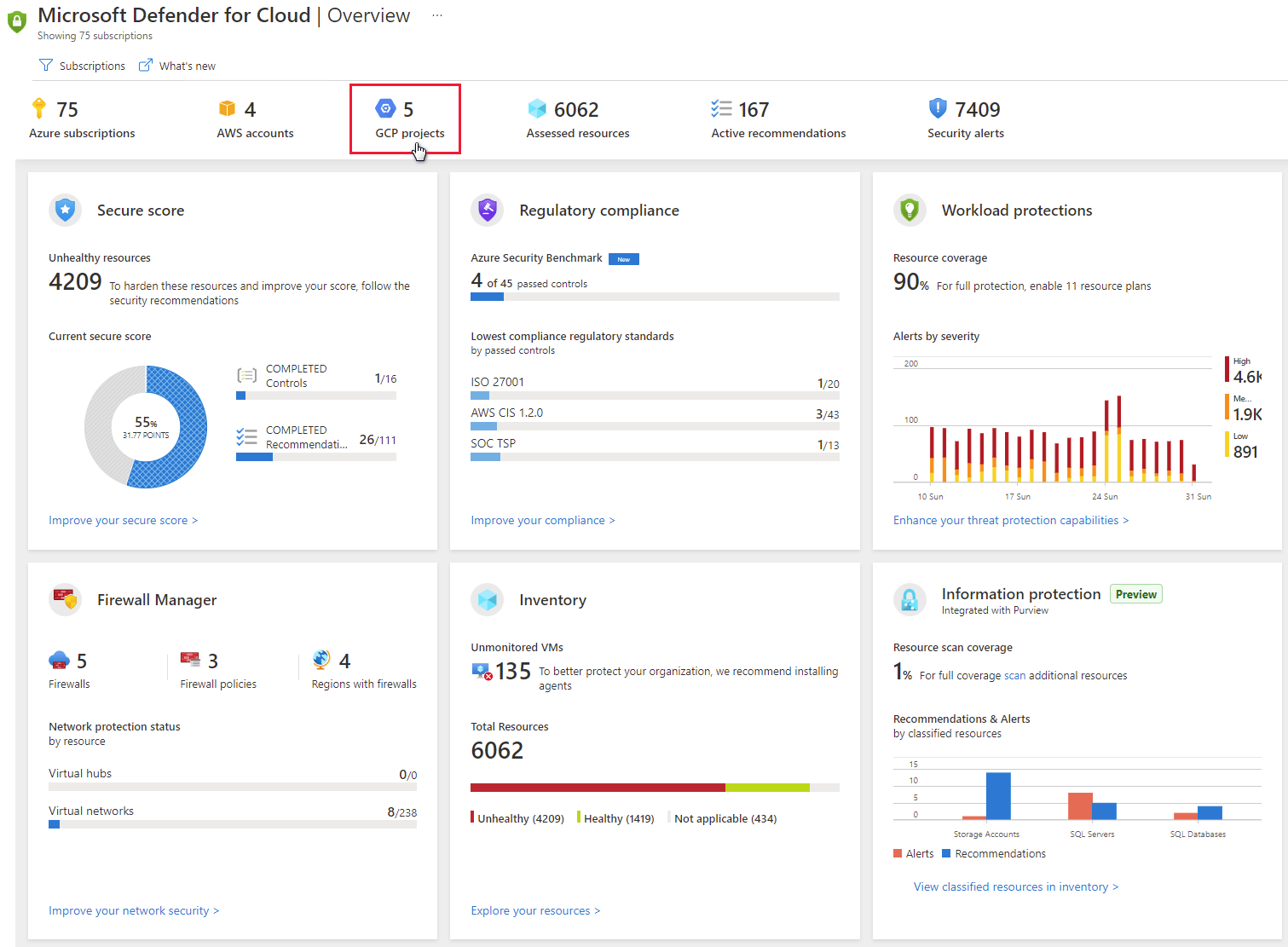

Der folgende Screenshot zeigt GCP-Projekte, die auf dem Übersichtsdashboard von Defender für Cloud angezeigt werden.

Führen Sie die folgenden Schritte aus, um Ihren GCP-Cloudconnector zu erstellen:

Einrichten von GCP Security Command Center mit Security Health Analytics

Für alle GCP-Projekte in Ihrer Organisation müssen Sie außerdem folgende Schritte ausführen:

Richten Sie GCP Security Command Center mithilfe dieser Anweisungen aus der GCP-Dokumentation ein.

Aktivieren Sie Security Health Analytics mithilfe dieser Anweisungen aus der GCP-Dokumentation.

Vergewissern Sie sich, dass Daten an das Security Command Center weitergeleitet werden.

Die Anweisungen zum Verbinden Ihrer GCP-Umgebung für die Sicherheitskonfiguration entsprechen den Empfehlungen von Google zur Sicherheitskonfiguration. Die Integration nutzt das Google Security Command Center sowie weitere Ressourcen, die sich auf Ihre Abrechnung auswirken können.

Wenn Sie Security Health Analytics erstmalig aktivieren, kann es mehrere Stunden dauern, bis die Daten verfügbar sind.

Aktivieren der GCP Security Command Center-API

Wählen Sie in der Cloud Console-API-Bibliothek von Google das Projekt aus, das Sie mit Azure Security Center verbinden möchten.

Suchen Sie in der API-Bibliothek nach Security Command Center API, und wählen Sie diesen Eintrag aus.

Wählen Sie auf der Seite der API ENABLE (Aktivieren) aus.

Erstellen eines dedizierten Dienstkontos für die Integration der Sicherheitskonfiguration

Wählen Sie in derGCP-Konsole das Projekt aus, das Sie mit Security Center verbinden möchten.

Wählen Sie im Navigationsmenü unter den IAM-Optionen und Administratoroptionen Dienstkonten aus.

Wählen Sie CREATE SERVICE ACCOUNT (Dienstkonto erstellen) aus.

Geben Sie einen Kontonamen ein, und wählen Sie Create (Erstellen) aus.

Geben Sie für Role (Rolle) Security Center Admin Viewer an, und wählen Sie Continue (Weiter) aus.

Der Abschnitt Grant users access to this service account (Benutzern Zugriff auf dieses Dienstkonto gewähren) ist optional. Wählen Sie Fertigaus.

Kopieren Sie den Wert E-Mail des erstellten Dienstkontos, und speichern Sie ihn für die spätere Verwendung.

Wählen Sie im Navigationsmenü unter den IAM-Optionen und Administratoroptionen IAM aus.

Wechseln Sie zur Organisationsebene.

Wählen Sie ADD (Hinzufügen) aus.

Fügen Sie im Feld New members (Neue Mitglieder) den Wert von E-Mail ein, den Sie zuvor kopiert haben.

Geben Sie als Rolle Security Center Admin Viewer an, und wählen Sie Save (Speichern) aus.

Erstellen eines privaten Schlüssels für das dedizierte Dienstkonto

Wechseln Sie zur Projektebene.

Wählen Sie im Navigationsmenü unter den IAM-Optionen und Administratoroptionen Dienstkonten aus.

Öffnen Sie das dedizierte Dienstkonto, und wählen Sie Edit (Bearbeiten) aus.

Wählen Sie im Abschnitt Keys (Schlüssel) die Option ADD KEY (Schlüssel hinzufügen) und dann Create new key (Neuen Schlüssel erstellen) aus.

Wählen Sie auf dem Bildschirm „Create private key“ (Privaten Schlüssel erstellen) die Option JSON und dann CREATE (Erstellen) aus.

Speichern Sie diese JSON-Datei für die spätere Verwendung.

Herstellen einer Verbindung zwischen GCP und Defender für Cloud

Wählen Sie im Menü von Defender für Cloud Cloudconnectors aus.

Wählen Sie add GCP account (GCP-Konto hinzufügen) aus.

Führen Sie auf der Seite „Onboarding“ die folgenden Schritte aus, und wählen Sie dann Next (Weiter) aus.

Überprüfen Sie das ausgewählte Abonnement.

Geben Sie im Feld Display name (Anzeigename) einen Anzeigenamen für den Connector ein.

Geben Sie im Feld Organization ID (Organisations-ID) die ID Ihrer Organisation ein.

Browsen Sie im Dateifeld „Private Key“ (privater Schlüssel) zur JSON-Datei, die Sie im vorherigen Schritt heruntergeladen haben. Erstellen eines privaten Schlüssels für das dedizierte Dienstkonto

Bestätigung

Wenn der Connector erstellt und GCP Security Command Center ordnungsgemäß konfiguriert wurde:

Der GCP-CIS-Standard wird auf dem Dashboard zur Einhaltung gesetzlicher Bestimmungen von Defender für Cloud angezeigt.

Sicherheitsempfehlungen für Ihre GCP-Ressourcen werden im Security Center-Portal und im Dashboard für die gesetzliche Konformität 5–10 Minuten nach Abschluss der Integration angezeigt.