Konfigurieren von NSX-Netzwerkkomponenten

Azure VMware Solution wird mit NSX Manager als softwaredefinierte Vermittlungsschicht bereitgestellt. Die Netzwerkumgebung verfügt über zwei Gateways:

- Das NSX-Gateway der Ebene 0 wird im Aktiv/Aktiv-Modus konfiguriert

- Das NSX-T-Gateway der Ebene 1 wird im Aktiv/Standby-Modus konfiguriert

Beide Gateways lassen Verbindungen zwischen logischen Switchsegmenten zu. Diese Gateways bieten auch Ost-West- und Nord-Süd-Konnektivität.

Einrichten von NSX Manager-Komponenten

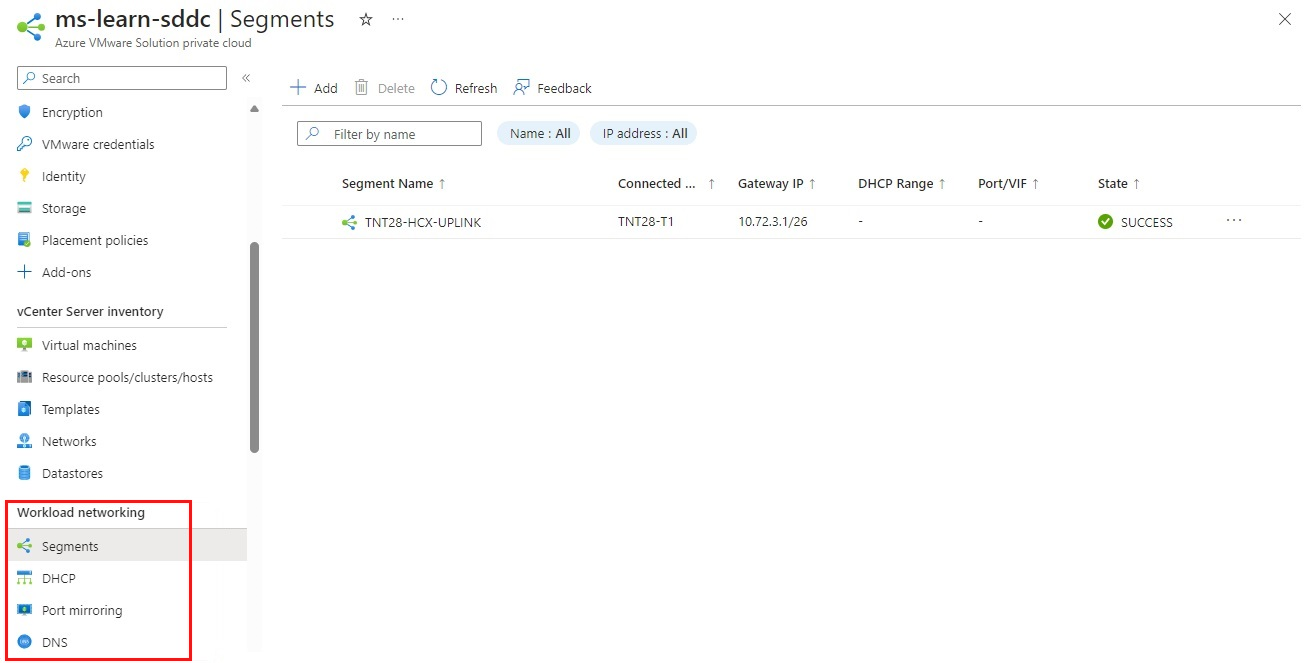

Nach der Bereitstellung von Azure VMware Solution werden die NSX-Komponenten im Azure-Portal unter Workloadnetzwerk konfiguriert. Das Portal bietet einen vereinfachten Überblick über NSX-Vorgänge für VMware-Administratoren und ist für Benutzer konzipiert, die nicht mit NSX Manager vertraut sind. Wenn Sie NSX Manager bereits kennen, können Sie die Lösung verwenden, um die erweiterten Netzwerkeinstellungen und -features zu konfigurieren.

Sie haben vier Optionen zum Konfigurieren von NSX-Komponenten im Azure-Portal:

- Segmente: Erstellen Sie Netzwerksegmente, die in NSX Manager und vCenter Server angezeigt werden.

- DHCP: Wenn Sie das Dynamic Host Configuration-Protokoll verwenden, erstellen Sie einen DHCP-Server oder ein DHCP-Relay.

- Portspiegelung: Richten Sie eine Portspiegelung ein, um Netzwerkprobleme zu beheben.

- DNS: Erstellen Sie eine DNS-Weiterleitung, um DNS-Anforderungen zur Auflösung an einen DNS-Server zu senden.

Erstellen eines NSX-Netzwerksegments im Azure-Portal

Virtual Machines (VMs), die in Azure VMware Solution erstellt oder zu Azure VMware Solution migriert wurden, sollten an ein NSX-Netzwerksegment angefügt werden. Sie können ein NSX-Segment über die Azure VMware Solution-Konsole im Azure-Portal erstellen. Diese NSX-Netzwerksegmente werden mit dem Standardgateway der Ebene 1 verbunden. Workloads in diesen Segmenten verfügen über Ost-West- und Nord-Süd-Konnektivität. Nachdem das Segment erstellt wurde, wird es in NSX Manager und in vCenter Server angezeigt.

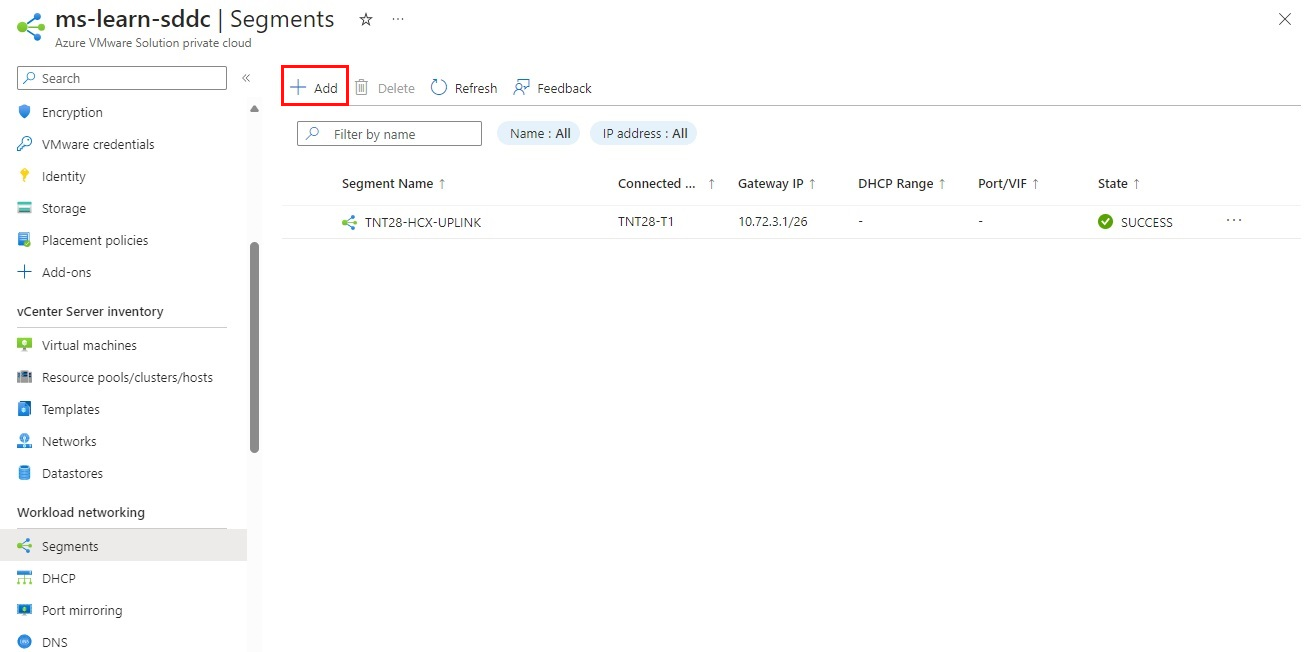

Wählen Sie im Azure-Portal Ihre private Azure VMware Solution-Cloud aus.

Klicken Sie unter Workloadnetzwerk auf Segmente>+Hinzufügen:

Geben Sie die Details für das neue logische Netzwerksegment an:

Feld Wert Name des Segments Dies ist der Name des in vCenter Server sichtbaren logischen Switches. Verbundenes Gateway Dieses Gateway ist standardmäßig ausgewählt und schreibgeschützt. T1 Dies ist der Name des Gateways der Ebene 1 in NSX Manager. Die erstellten Segmente stellen nur eine Verbindung mit dem Standardgateway der Ebene 1 her. Workloads in diesen Segmenten verfügen über Ost-West- und Nord-Süd-Konnektivität. Weitere Gateways der Ebene 1 können nur durch Verwendung von NSX Manager erstellt werden. Von NSX Manager erstellte Gateways der Ebene 1 sind in der Azure VMware Solution-Konsole nicht sichtbar. Typ Dies ist das von Azure VMware Solution unterstützte Überlagerungsnetzwerksegment. Subnetzgateway Dies ist die Gateway-IP-Adresse für das Subnetz des logischen Switches mit einer Subnetzmaske. VMs werden an den logischen Switch angefügt, und alle VMs, die eine Verbindung mit diesem Switch herstellen, gehören zum selben Subnetz. Außerdem müssen alle VMs, die an dieses logische Netzwerksegment angefügt sind, eine IP-Adresse aus demselben Netzwerksegment aufweisen. DHCP-Bereiche (optional) DHCP-Bereiche für das logische Netzwerksegment. Für die Verwendung von DHCP in den logischen Netzwerksegmenten muss ein DHCP-Server oder DHCP-Relay konfiguriert werden. Wählen Sie OK aus, um das logische Netzwerksegment zu erstellen und an das Gateway der Schicht 1 anzufügen. Dieses Segment ist nun in Azure VMware Solution, NSX Manager und vCenter Server sichtbar.

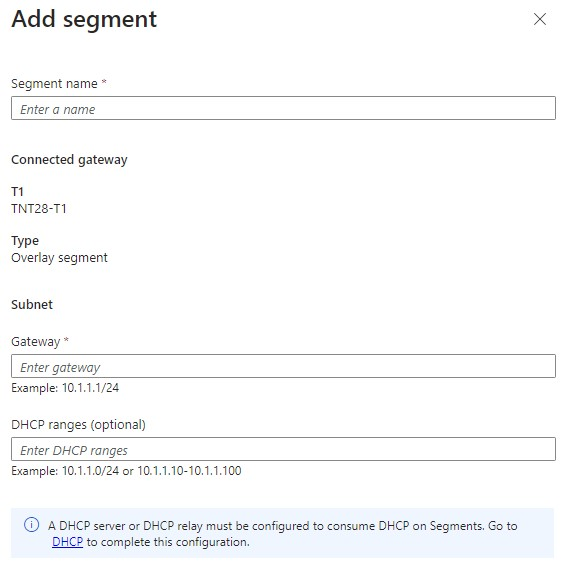

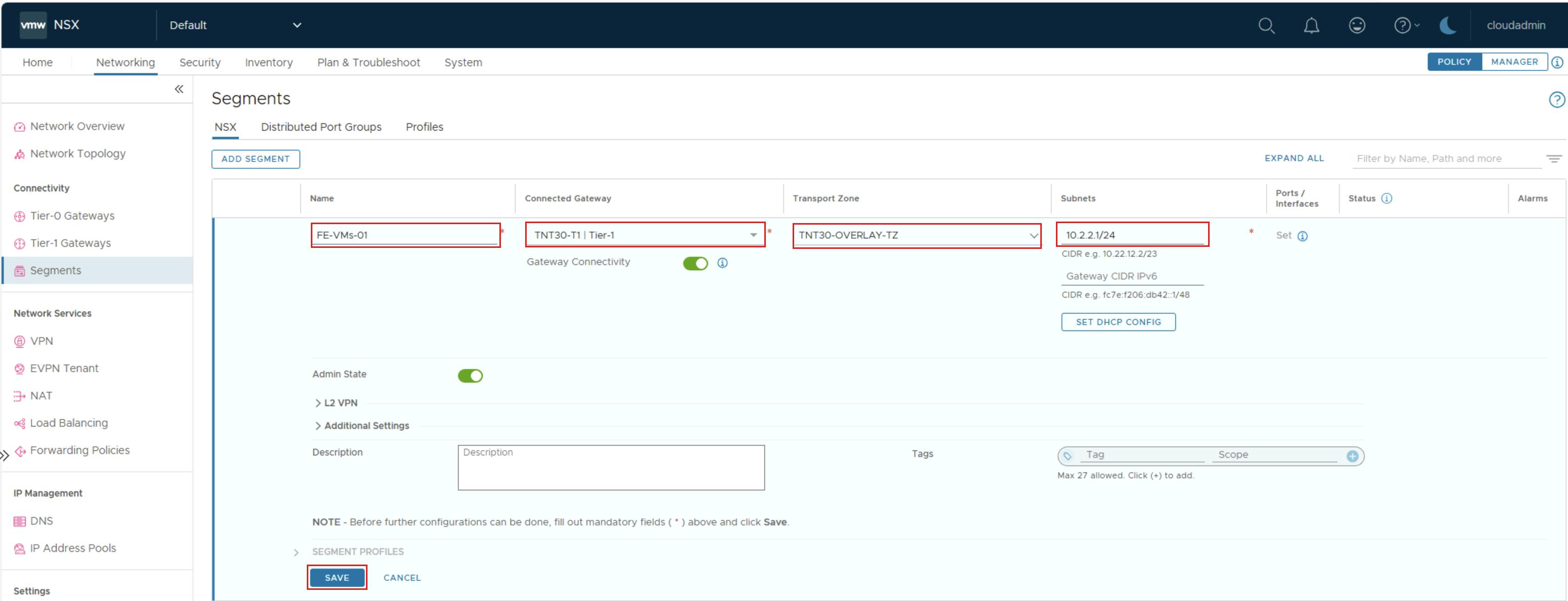

Erstellen eines NSX-Netzwerksegments in NSX

Auf ähnliche Weise können Sie anhand der NSX-Konsole ein NSX-Segment erstellen. Diese NSX-Netzwerksegmente werden mit dem Standardgateway der Ebene 1 verbunden. Workloads in diesen Segmenten verfügen über Ost-West- und Nord-Süd-Konnektivität.

Stellen Sie anhand einer Jumpbox-VM eine Verbindung mit NSX Manager her. Rufen Sie die Anmeldeinformationen unter Verwalten>VMware-Anmeldeinformationen ab.

Wählen Sie in NSX Manager die Optionen Networking>Segments (Netzwerk > Segmente) und dann Add Segment (Segment hinzufügen) aus.

Geben Sie die Details für das neue logische Netzwerksegment an und wählen Sie dann Speichern aus.

| Feld | Wert |

|---|---|

| Name des Segments | Dies ist der Name des in vCenter Server sichtbaren logischen Switches. |

| Verbundenes Gateway | Dies ist der Name des Gateways der Ebene 1 in NSX Manager. Die erstellten Segmente stellen nur eine Verbindung mit dem Standardgateway der Ebene 1 her. Workloads in diesen Segmenten verfügen über Ost-West- und Nord-Süd-Konnektivität. Weitere Gateways der Ebene 1 können durch Verwendung von NSX Manager erstellt werden. Von NSX Manager erstellte Gateways der Ebene 1 sind in der Azure VMware Solution-Konsole nicht sichtbar. |

| Transportzone | Der Name der vorkonfigurierten Transportzone (TNTxx-OVERLAY-TZ). |

| Subnetze | Der IP-Adressbereich des Subnetzes im CIDR-Format. Die IP-Adresse muss Teil eines nicht überlappenden RFC1918-Adressblocks sein. Dadurch wird eine Verbindung mit den virtuellen Computern im neuen Segment sichergestellt. |

Erstellen eines DHCP-Servers oder DHCP-Relays im Azure-Portal

Anwendungen und Workloads, die in einer privaten Cloudumgebung ausgeführt werden, erfordern Namensauflösung und DHCP-Dienste zum Nachschlagen und für die IP-Adresszuweisung. Sie können den in NSX integrierten DHCP-Dienst oder einen lokalen DHCP-Server in der privaten Cloud verwenden.

Ein DHCP-Server oder -Relay kann direkt über die Azure VMware Solution-Konsole im Azure-Portal konfiguriert werden. Der DHCP-Server bzw. das -Relay stellt eine Verbindung mit dem Gateway der Schicht 1 her, das beim Bereitstellen von Azure VMware Solution erstellt wird. Alle Segmente, in denen DHCP-Bereiche bereitgestellt werden, sind Teil der DHCP-Komponenten von NSX. Nachdem ein DHCP-Server oder DHCP-Relay erstellt wurde, müssen Sie in einem NSX-Segment ein Subnetz oder einen Bereich definieren, um die DHCP-Dienste zu nutzen:

Wählen Sie in der privaten Azure VMware Solution-Cloud unter Workloadnetzwerk die Option DHCP>+Hinzufügen aus.

Wählen Sie DHCP-Server oder DHCP-Relay aus.

Geben Sie einen Namen für den Server oder das Relay und drei IP-Adressen an. Bei einem DHCP-Relay ist nur eine IP-Adresse erforderlich.

Vervollständigen Sie die DHCP-Konfiguration, indem Sie DHCP-Bereiche in den logischen Segmenten (z. B. den zuvor konfigurierten) bereitstellen, und wählen Sie dann OK aus.

Konfigurieren der Portspiegelung im Portal

Sie können die Portspiegelung konfigurieren, um den Netzwerkdatenverkehr zu überwachen. Die Portspiegelung umfasst die Weiterleitung einer Kopie jedes Pakets von einem Netzwerkswitchport an einen anderen. Mit der Portspiegelung wird ein Protokollanalysetool an dem Port platziert, der alle gespiegelten Daten empfängt. Bei der Portspiegelung wird der Datenverkehr von einer Quelle (entweder eine virtuelle Maschine (VM) oder eine Gruppe von VMs) analysiert und dann an ein Ziel gesendet. Beachten Sie, dass dies nur für kurzfristige Problembehandlungen verwendet werden sollte.

Zum Einrichten der Portspiegelung in der Azure VMware Solution-Konsole erstellen Sie zunächst VMs oder VM-Gruppen als Quelle und Ziel. Die Quellgruppe enthält mindestens eine VM, auf der der Datenverkehr gespiegelt wird.

Wählen Sie in der privaten Azure VMware Solution-Cloud unter Workloadnetzwerk die Option Portspiegelung>VM-Gruppen>+Hinzufügen aus.

Benennen Sie die Quell-VM-Gruppe, wählen Sie die virtuellen Computer aus, und wählen Sie anschließend OK aus.

Wiederholen Sie den vorherigen Schritt, um die Ziel-VM-Gruppe zu erstellen.

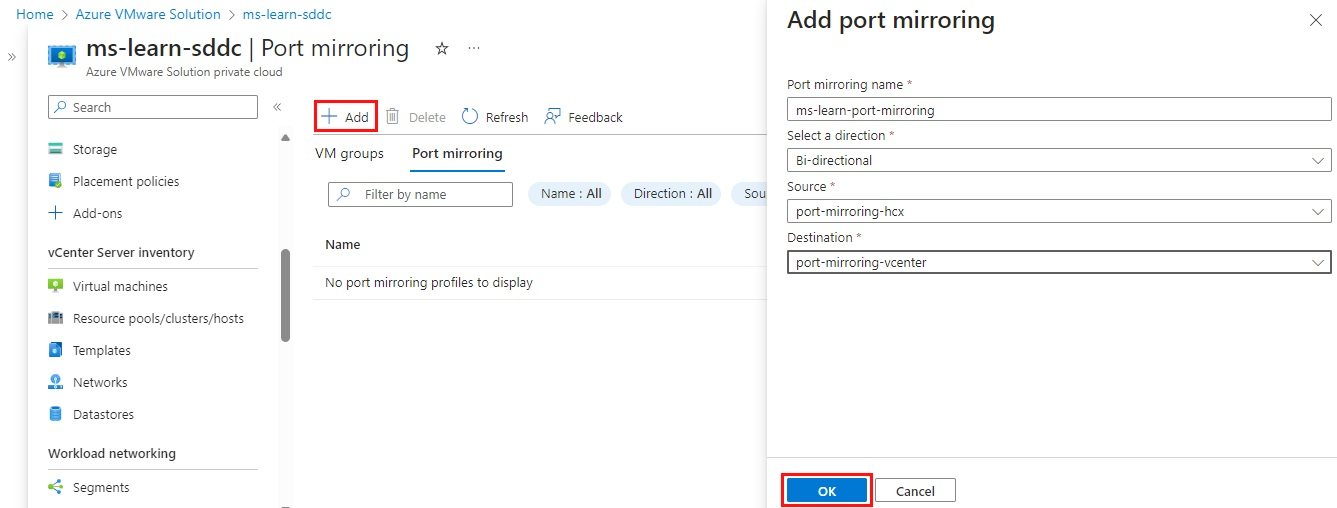

Erstellen Sie als Nächstes ein Portspiegelungsprofil, indem Sie die Richtung des Datenverkehrs für die Quell- und Ziel-VM-Gruppen definieren.

Vergewissern Sie sich, dass die Quell- und Ziel-VM-Gruppen bereits erstellt wurden.

Wählen Sie Portspiegelung>Hinzufügen aus, und geben Sie dann die folgenden Werte an:

Feld Wert Name der Portspiegelung Geben Sie einen Namen für das Profil an. Richtung Wählen Sie Eingehend, Ausgehend oder Bidirektional aus. Quelle Wählen Sie die Quell-VM-Gruppe aus. Ziel Wählen Sie die Ziel-VM-Gruppe aus. Wählen Sie OK aus, um das Profil abzuschließen. Das Profil und die VM-Gruppen werden nun in der Azure VMware Solution-Konsole angezeigt.

Konfigurieren einer DNS-Weiterleitung im Azure-Portal

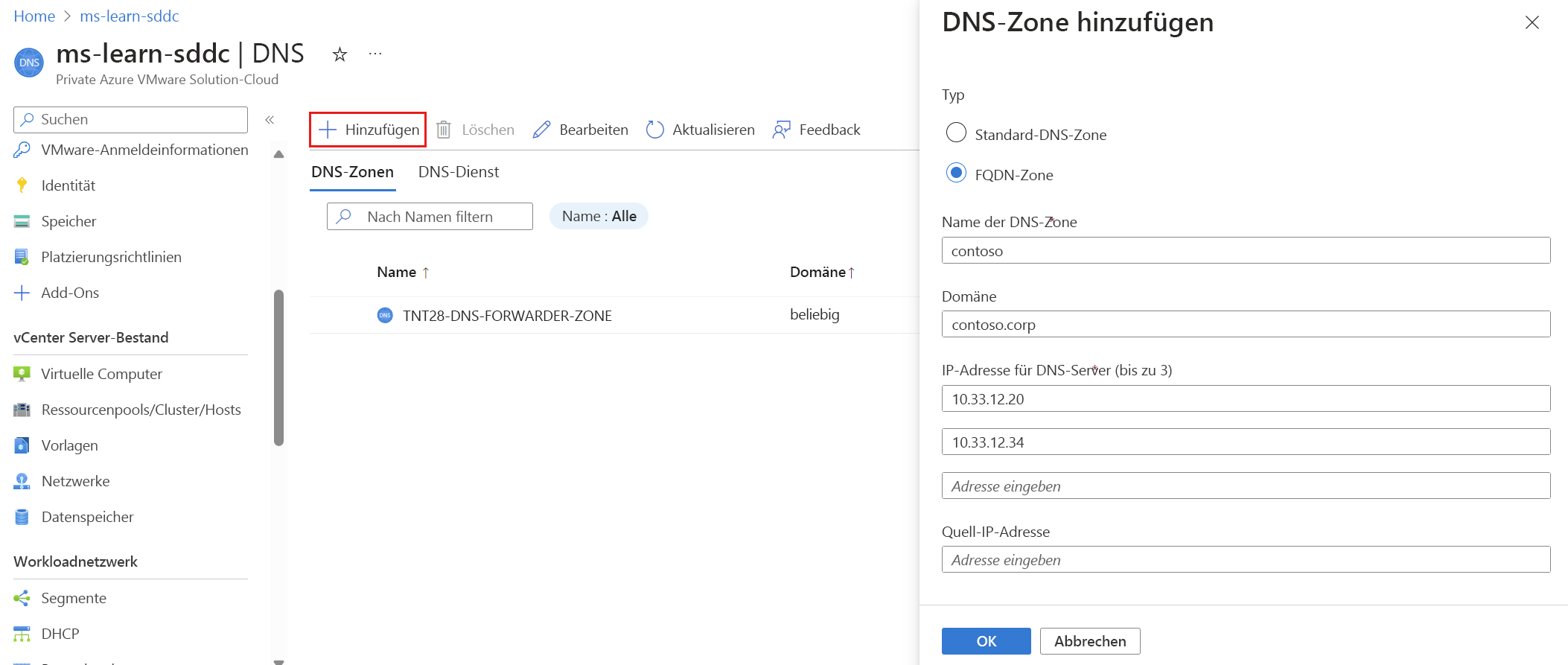

Nun konfigurieren Sie eine DNS-Weiterleitung. Bestimmte DNS-Anforderungen werden zur Auflösung an einen designierten DNS-Server weitergeleitet. Eine DNS-Weiterleitung wird einer Standard-DNS-Zone und bis zu drei FQDN-Zonen zugeordnet.

Ein DNS-Dienst und eine Standard-DNS-Zone werden als Teil der Bereitstellung von Azure VMware Solution als Private Cloud bereitgestellt. Die Standardzone leitet die Anforderung zur Namensauflösung an den standardmäßigen öffentlichen Cloudflare-DNS-Server weiter. Dieser DNS-Server unterstützt die Auflösung öffentlicher Namen.

Wenn Sie eine Namensauflösung von einem privat gehosteten DNS-Server benötigen, sollten Sie Regeln für die bedingte Weiterleitung für den gewünschten Domänennamen hinzufügen. So können Sie DNS-Anforderungen speziell für diese Domänenzone an einen ausgewählten Satz privater DNS-Server weiterleiten. Um dies zu erreichen, müssen Sie eine FQDN-Zone definieren.

Weitere Weiterleitung konfigurieren:

Wählen Sie in Ihrer VMware Solution als Private Cloud unter Workloadnetzwerk die Option DNS>DNS-Zonen und dann +Hinzufügen aus.

Wählen Sie FQDN-Zone aus und geben Sie einen Namen und bis zu drei IP-Adressen von DNS-Servern im Format „10.0.0.53“ an und wählen Sie OK aus.

Das Hinzufügen von DNS-Zonen kann mehrere Minuten dauern. Sie können den Fortschritt unter Benachrichtigungen nachverfolgen. Wenn die DNS-Zone erstellt wird, wird unter Benachrichtigung eine Meldung angezeigt.

Wiederholen Sie die Schritte 1 bis 3, um die anderen FQDN-Zonen hinzuzufügen, einschließlich aller anwendbaren Reverse-Lookup-Zonen.

Wenn eine DNS-Abfrage empfangen wird, vergleicht die DNS-Weiterleitung den Domänennamen in der Abfrage mit den Domänennamen in der FQDN-DNS-Zone. Wenn eine Entsprechung gefunden wird, wird die Abfrage an die DNS-Server weitergeleitet, die in der FQDN-DNS-Zone angegeben sind. Wenn keine Entsprechung gefunden wird, wird die Abfrage an die DNS-Server weitergeleitet, die in der Standard-DNS-Zone angegeben sind.

Überprüfen der Konnektivität des lokalen vSphere-Netzwerks mit der privaten Azure VMware Solution-Cloud

Sie sollten nun auf dem Edgerouter sehen, wie die NSX-Netzwerksegmente und die Azure VMware Solution-Verwaltungssegmente per Azure ExpressRoute-Leitung verbunden sind. Jede Umgebung ist anders. Möglicherweise ist es erforderlich, Routen zum lokalen Netzwerk zuzulassen.

In einigen Umgebungen sind die ExpressRoute-Leitungen durch Firewalls geschützt. Wenn keine Firewalls vorhanden sind, versuchen Sie, den Azure VMware Solution vCenter Server oder eine VM im NSX-Segment von Ihrer lokalen Umgebung aus zu pingen. Darüber hinaus sollten Ressourcen von der VM im NSX-Segment aus die lokale vSphere-Umgebung erreichen können.

Hinzufügen einer VM in einem NSX-Netzwerksegment

Stellen Sie eine VM bereit, um die Netzwerkkonnektivität in Azure VMware Solution vCenter Server zu testen. Mithilfe dieser VM kann die Netzwerkkonnektivität in folgende Richtungen überprüft werden:

- Zum und vom Internet aus

- Zu und von virtuellen Azure-Netzwerken aus

- Zu und von lokalen Umgebungen aus

Stellen Sie die VM wie in einer beliebigen vSphere-Umgebung bereit:

- Ordnen Sie die VM einem der Netzwerksegmente zu, die Sie zuvor in NSX Manager erstellt haben.

- Die VM kann die Netzwerkkonfiguration von einem DHCP-Server empfangen. Alternativ haben Sie die Möglichkeit, die Netzwerkkonfiguration statisch zu konfigurieren.

Testen der NSX-Segmentkonnektivität

Melden Sie sich bei dem im vorherigen Schritt erstellten virtuellen Computer an, und überprüfen Sie die Konnektivität:

- Pingen Sie eine IP-Adresse im Internet.

- Browsen Sie in einem Webbrowser zu einer Website im Internet.

- Pingen Sie eine interne VM, die sich im virtuellen Azure-Netzwerk befindet.

Wenn alle Tests funktionieren, ist Azure VMware Solution nun funktionsfähig. Mit diesen Schritten haben Sie eine Verbindung mit einem virtuellen Azure-Netzwerk und dem Internet hergestellt.