Erläutern von VNET-Dienstendpunkten

Ihre Organisation migriert eine vorhandene ERP-App mit Datenbankservern zu Azure Virtual Machines. Sie überlegen sich nun, einige Azure-PaaS-Dienste (Platform-as-a-Service) zu verwenden, um die Kosten und den Verwaltungsaufwand zu reduzieren. Insbesondere große Dateiressourcen wie technische Diagramme sollen in Speicherdiensten gespeichert werden. Diese technischen Diagramme enthalten vertrauliche Informationen und müssen vor nicht autorisiertem Zugriff geschützt werden. Diese Dateien dürfen nur über spezifische Systeme zugänglich sein.

In dieser Lerneinheit erfahren Sie, wie Sie VNet-Dienstendpunkte zum Sichern von Azure-Diensten verwenden.

Was ist ein VNET-Dienstendpunkt?

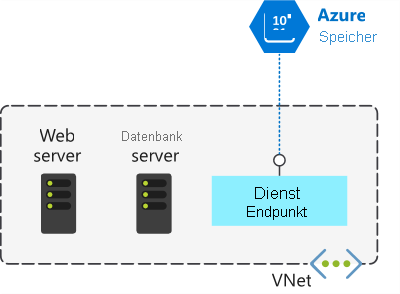

Der Dienstendpunkt des virtuellen Netzwerks (VNet) bietet eine sichere und direkte Verbindung mit Azure-Diensten. Dienstendpunkte ermöglichen es Ihnen, Ihre kritischen Ressourcen von Azure-Diensten auf Ihre virtuellen Netzwerke zu beschränken und so zu schützen. Dienstendpunkte ermöglichen es privaten IP-Adressen im VNet, den Endpunkt eines Azure-Diensts zu erreichen, ohne dass eine öffentliche IP-Adresse benötigt wird.

Azure-Dienste sind standardmäßig für den direkten Internetzugriff vorgesehen. Alle Azure-Ressourcen, einschließlich PaaS-Dienste wie Azure SQL-Datenbank und Azure Storage, verfügen über öffentliche IP-Adressen. Da diese Dienste im Internet zur Verfügung gestellt werden, kann möglicherweise jeder auf Ihre Azure-Dienste zugreifen.

Dienstendpunkte können bestimmte PaaS-Dienste direkt mit Ihrem privaten Adressraum in Azure verbinden. Dienstendpunkte verwenden Ihren privaten Adressraum, um direkt auf die PaaS-Dienste zuzugreifen. Der öffentliche Endpunkt wird beim Hinzufügen von Dienstendpunkten nicht entfernt. Der Datenverkehr wird lediglich umgeleitet.

Vorbereiten der Implementierung von Dienstendpunkten

Zum Aktivieren eines Dienstendpunkts sind zwei Schritte erforderlich.

- Deaktivieren des öffentlichen Zugriffs auf den Dienst

- Fügen Sie den Dienstendpunkt zu einem virtuellen Netzwerk hinzu.

Wenn Sie einen Dienstendpunkt aktivieren, schränken Sie den Datenverkehrsfluss ein und erlauben Ihren virtuellen Azure-Computern den direkten Zugriff von Ihrem privaten Adressraum auf den Dienst. Geräte können nicht über ein öffentliches Netzwerk auf den Dienst zugreifen. Wenn Sie die effektiven Routen auf einer bereitgestellten virtuellen VM-Netzwerkschnittstelle betrachten, wird Ihnen der Dienstendpunkt als Typ des nächsten Hops auffallen.

Nachfolgend finden Sie ein Beispiel für eine Routingtabelle vor dem Aktivieren eines Dienstendpunkts.

| QUELLE | STATUS | ADRESSPRÄFIXE | TYP DES NÄCHSTEN HOPS |

|---|---|---|---|

| Standard | Aktiv | 10.1.1.0/24 | VNet |

| Standard | Aktiv | 0.0.0.0./0 | Internet |

| Standard | Aktiv | 10.0.0.0/8 | Keine |

| Standard | Aktiv | 100.64.0.0./ | Keine |

| Standard | Aktiv | 192.168.0.0/16 | Keine |

Nachfolgend finden Sie ein Beispiel für eine Routingtabelle nach dem Hinzufügen von zwei Dienstendpunkten zum virtuellen Netzwerk.

| QUELLE | STATUS | ADRESSPRÄFIXE | TYP DES NÄCHSTEN HOPS |

|---|---|---|---|

| Standard | Aktiv | 10.1.1.0/24 | VNet |

| Standard | Aktiv | 0.0.0.0./0 | Internet |

| Standard | Aktiv | 10.0.0.0/8 | Keine |

| Standard | Aktiv | 100.64.0.0./ | Keine |

| Standard | Aktiv | 192.168.0.0/16 | Keine |

| Standard | Aktiv | 20.38.106.0/23, 10 weitere | VirtualNetworkServiceEndpoint |

| Standard | Aktiv | 20.150.2.0/23, 9 weitere | VirtualNetworkServiceEndpoint |

Jeglicher Datenverkehr für den Diensts wird nun Azure-intern an den VNET-Dienstendpunkt geleitet.

Erstellen von Dienstendpunkten

Als Netzwerkspezialist planen Sie die Migration von sensiblen Dateien mit technischen Diagrammen zu Azure Storage. Auf diese Dateien soll nur über Computer im Unternehmensnetzwerk zugegriffen werden. Sie möchten einen VNET-Dienstendpunkt für Azure Storage erstellen, um die Konnektivität mit Ihren Speicherkonten zu schützen.

Im Tutorial zum Dienstendpunkt erfahren Sie mehr über die folgenden Aktionen:

- Aktivieren eines Dienstendpunkts für ein Subnetz

- Verwenden von Netzwerkregeln zum Einschränken des Zugriffs auf Azure Storage

- Erstellen eines VNET-Dienstendpunkts für Azure Storage

- Überprüfen, ob der Zugriff ordnungsgemäß verweigert wird

Konfigurieren von Diensttags

Ein Diensttag steht für eine Gruppe von IP-Adresspräfixen eines bestimmten Azure-Diensts. Microsoft verwaltet die Adresspräfixe, für die das Diensttag gilt, und aktualisiert das Tag automatisch, wenn sich die Adressen ändern. Auf diese Weise wird die Komplexität häufiger Updates an Netzwerksicherheitsregeln minimiert.

Sie können Diensttags verwenden, um Netzwerkzugriffssteuerungen in Netzwerksicherheitsgruppen oder in der Azure Firewall zu definieren. Verwenden Sie Diensttags anstelle von spezifischen IP-Adressen, wenn Sie Sicherheitsregeln erstellen. Indem Sie den Diensttagnamen (z. B. APIManagement) im entsprechenden Quell- oder Zielfeld einer Regel angeben, können Sie den Datenverkehr für den entsprechenden Dienst erlauben oder verweigern.

Ab Mai 2021 können Sie auch Diensttags anstelle von expliziten IP-Adressbereichen in benutzerdefinierten Routenverwenden. Dieses Feature befindet sich derzeit in der öffentlichen Vorschauphase.

Mithilfe von Diensttags können Sie Netzwerkisolation erreichen und Ihre Azure-Ressourcen vor dem allgemeinen Internet schützen, während Sie auf Azure-Dienste mit öffentlichen Endpunkten zugreifen. Erstellen Sie Regeln für eingehende/ausgehende Netzwerksicherheitsgruppen, um Datenverkehr in das Internet und aus diesem zu verweigern und Datenverkehr in die Azure-Cloud oder andere verfügbare Diensttags von bestimmten Azure-Diensten und aus diesen zuzulassen.

Verfügbare Diensttags

Die folgende Tabelle enthält alle Diensttags, die zur Verwendung in Regeln für Netzwerksicherheitsgruppen verfügbar sind. In den Spalten wird angegeben, ob das jeweilige Tag:

- für Regeln geeignet ist, die eingehenden oder ausgehenden Datenverkehr abdecken.

- einen regionalen Bereich unterstützt.

- in Azure Firewall-Regeln verwendet werden kann.

Standardmäßig sind Diensttags für die gesamte Cloud verfügbar. Einige Diensttags ermöglichen eine präzisere Steuerung, indem sie die entsprechenden IP-Adressbereiche auf eine bestimmte Region beschränken. Das Diensttag „Storage“ beispielsweise stellt Azure Storage für die gesamte Cloud dar. „USA, Westen“ schränkt den Bereich auf den Storage-IP-Adressbereich der Region „USA, Westen“ ein.

Mit Diensttags von Azure-Diensten werden die Adresspräfixe der jeweils verwendeten Cloud angegeben. Beispielsweise unterscheiden sich die IP-Adressbereiche, die dem Wert des SQL-Tags in der öffentlichen Azure-Cloud entsprechen, von den Bereichen in der Azure Government-Cloud.

Wenn Sie einen VNET-Dienstendpunkt für einen Dienst implementieren, fügt Azure einem VNET-Subnetz eine Route hinzu. Die Adresspräfixe in der Route entsprechen den Adresspräfixen des entsprechenden Diensttags.