Erstellen und Verwalten von Huntingabfragen für Bedrohnungen

Microsoft Sentinel enthält leistungsstarke Abfragetools, mit denen Sie als Teil des Security Operations Center-Teams Sicherheitsbedrohungen und unerwünschte Aktivitäten in der Umgebung von Contoso suchen und isolieren können.

Suchen nach Bedrohnungen mithilfe von integrierten Abfragen

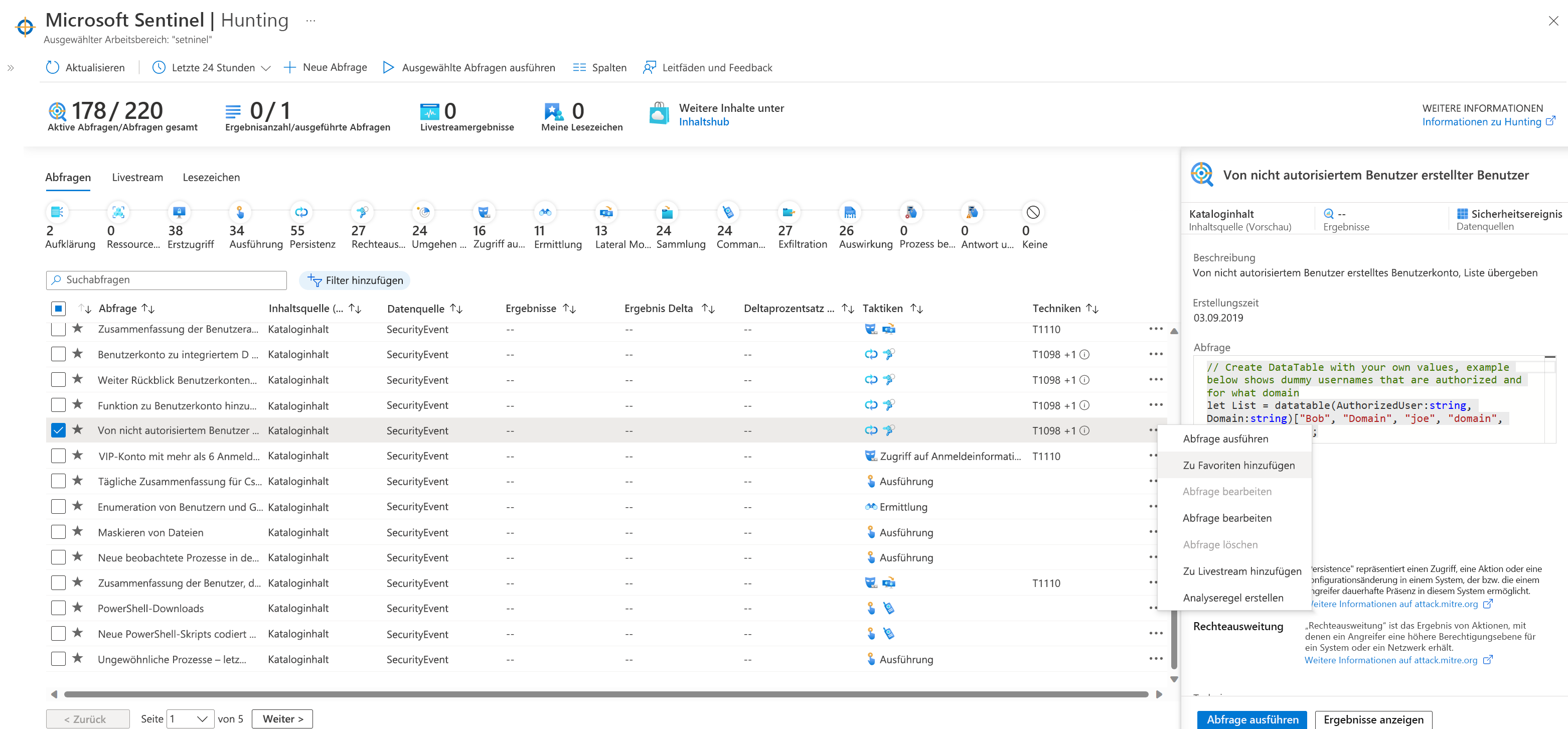

Sie können die Such- und Abfragetools in Microsoft Sentinel verwenden, um nach Sicherheitsbedrohungen und -taktiken in Ihrer Umgebung zu suchen. Mit diesen Tools können Sie große Mengen an Ereignissen und Sicherheitsdatenquellen filtern, um potenzielle Bedrohungen zu erkennen oder bekannte oder erwartete Bedrohungen aufzuspüren.

Die Hunting-Seite von Azure Sentinel enthält integrierte Abfragen, die Sie durch Suchprozesse führen und unterstützen können, die geeigneten Suchpfade zum Ermitteln von Problemen in Ihrer Umgebung zu verfolgen. Mit Huntingabfragen können Probleme offengelegt werden, die nicht allein ausreichen, um eine Warnung zu generieren, aber häufig genug aufgetreten sind, um eine Untersuchung zu rechtfertigen.

Die Seite Hunting bietet eine Liste aller Abfragen für das Suchen nach Sicherheitsbedrohungen. Sie können Abfragen nach Name, Anbieter, Datenquelle, Ergebnissen und Taktiken filtern und sortieren. Sie können Abfragen speichern, indem Sie für die Abfrage in der Liste auf das Sternsymbol für Favoriten klicken.

Tipp

Wenn eine Abfrage als Favorit ausgewählt wird, wird sie jedes Mal automatisch ausgeführt, wenn Sie die Seite Hunting öffnen.

Verwalten von Hunting-Abfragen

Wenn Sie eine Abfrage aus der Liste auswählen, werden die Abfragedetails in einem neuen Bereich angezeigt, der eine Beschreibung, einen Code und andere Informationen zur Abfrage enthält. Zu diesen Informationen zählen zugehörige Entitäten und identifizierte Taktiken. Sie können eine Abfrage interaktiv ausführen, indem Sie im Detailbereich auf Abfrage ausführen klicken.

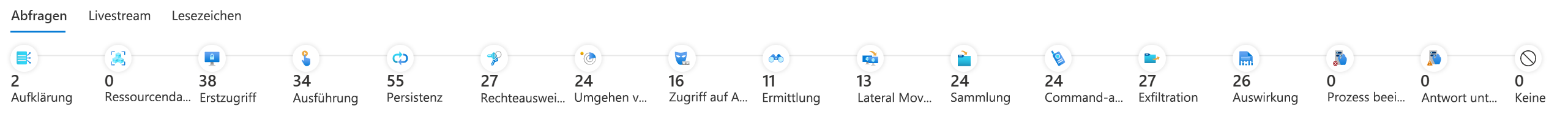

Bedrohungssuche mithilfe des MITRE ATT&CK-Frameworks

Microsoft Sentinel verwendet das MITRE ATT&CK-Framework, um Abfragen nach Taktiken zu kategorisieren und zu sortieren. ATT&CK ist eine Wissensdatenbank mit Taktiken und Techniken, die in der globalen Bedrohungslandschaft verwendet und beobachtet werden. Sie können MITRE ATT&CK zum Entwickeln und Benachrichtigen Ihrer Huntingmodelle und -methoden für Bedrohungen in Microsoft Sentinel verwenden. Wenn Sie nach Bedrohungen in Microsoft Sentinel suchen, können Sie das ATT&CK-Framework verwenden, um Abfragen mithilfe der MITRE ATT&CK-Taktikzeitachse zu kategorisieren und auszuführen.

Hinweis

Sie können über die Zeitachse auf der Seite Hunting einzelne MITRE ATT&CK-Taktiken auswählen.

Wenn Sie eine beliebige Taktik auswählen, werden die verfügbaren Abfragen nach der ausgewählten Taktik gefiltert. Die folgenden Huntingtaktiken stammen aus den Matrizen von ATT&CK Enterprise und ICS (Industrial Control Systems):

- Reconnaissance. Taktiken, die der Angreifer verwendet, um Informationen zu finden, mit denen er zukünftige Operationen planen kann.

- Ressourcenentwicklung. Taktiken, die der Angreifer zum Einrichten von Ressourcen verwendet, die zur Unterstützung von Operationen verwendet werden können. Zu diesen Ressourcen gehören beispielsweise Infrastruktur, Konten oder Funktionen.

- Erstzugriff: Der Angreifer verwendet diese Taktik, um auf ein Netzwerk zuzugreifen, indem er Sicherheitsrisiken oder Konfigurationsschwachstellen in öffentlichen Systemen ausnutzt. Ein Beispiel hierfür ist Spear-Phishing.

- Ausführung: Taktiken, die dazu führen, dass ein Angreifer seinen Code auf einem Zielsystem ausführt. Beispielsweise kann ein böswilliger Hacker ein PowerShell-Skript ausführen, um weitere Angreifertools herunterzuladen und/oder andere Systeme zu scannen.

- Persistenz: Diese Taktik ermöglicht es einem Angreifer, den Zugriff auf ein Zielsystem auch nach Neustarts und Änderungen von Anmeldeinformationen aufrechtzuerhalten. Ein Beispiel für eine Persistenztechnik ist ein Angreifer, der einen geplanten Task erstellt, der seinen Code zu einem bestimmten Zeitpunkt oder beim Neustart ausführt.

- Rechteausweitung: Ein Angreifer kann diese Taktik nutzen, um Berechtigungen auf höherer Ebene für ein System zu erhalten (z. B. lokaler Administrator oder Root).

- Umgehen von Verteidigungsmaßnahmen: Angreifer verwenden diese Taktik, um zu vermeiden, dass sie erkannt werden. Zu den Ausweichtaktiken zählen das Ausblenden von schädlichem Code innerhalb vertrauenswürdiger Prozesse und Ordner, das Verschlüsseln oder Verbergen von Angreifercode oder das Deaktivieren von Sicherheitssoftware.

- Zugriff auf Anmeldeinformationen: Taktiken, die auf Systemen und Netzwerken bereitgestellt werden, um Benutzernamen und Anmeldeinformationen für die Wiederverwendung zu stehlen.

- Ermittlung: Angreifer verwenden diese Taktik, um Informationen über Systeme und Netzwerke zu erhalten, die sie ausnutzen oder für ihren taktischen Vorteil verwenden möchten.

- Lateral Movement: Taktiken, die es einem Angreifer ermöglichen, innerhalb eines Netzwerks von einem System zu einem anderen zu wechseln. Gängige Techniken umfassen Pass-the-Hash-Methoden für die Authentifizierung von Benutzern und den Missbrauch des Remotedesktopprotokolls (RDP).

- Sammlung: Ein Angreifer verwendet diese Taktik, um die Informationen zu erfassen und zu konsolidieren, die zu einem Teil seiner Ziele zählen.

- Command-and-Control: Ein Angreifer verwendet diese Taktik, um mit einem von ihm gesteuerten System zu kommunizieren. Ein Beispiel hierfür ist, dass ein Angreifer über einen ungewöhnlichen Port oder einen Port mit hohen Nummern mit einem System kommuniziert, um die Erkennung durch Sicherheitsappliances oder Proxys zu umgehen.

- Exfiltration: Dies ist eine Taktik zum Verschieben von Daten aus dem kompromittierten Netzwerk in ein System oder Netzwerk, das vollständig vom Angreifer gesteuert wird.

- Auswirkung: Ein Angreifer verwendet diese Taktik, um die Verfügbarkeit von Systemen, Netzwerken und Daten zu beeinflussen. Zu den Methoden in dieser Kategorie zählen Denial-of-Service-Angriffe und Datenträger- oder Datenrenderingsoftware.

- Prozesskontrolle beeinträchtigen. Taktiken, mit denen der Angreifer physische Kontrollprozesse zu manipulieren, zu deaktivieren oder zu beschädigen.

- Antwortfunktion unterdrücken. Taktiken, mit denen der Angreifer verhindert, dass Ihre Funktionen für Sicherheit, Schutz, Qualitätssicherung und Operatoreingriffe auf einen Fehler, eine Gefahr oder einen unsicheren Zustand reagieren.

- Keine.

Erstellen von benutzerdefinierten Abfragen zum Einschränken der Bedrohungssuche

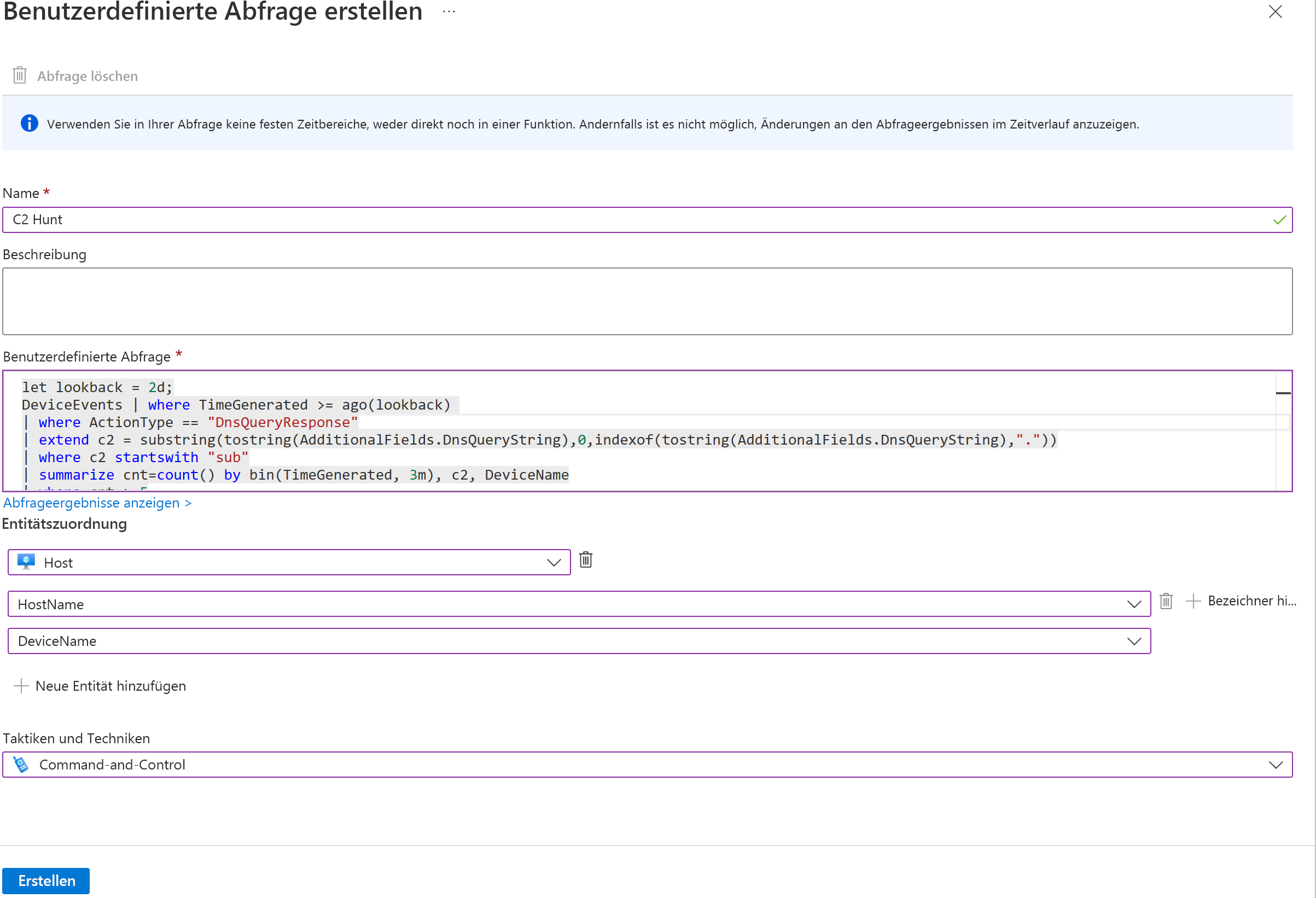

Alle Huntingabfragen in Microsoft Sentinel verwenden die in Log Analytics verwendete Syntax der Kusto-Abfragesprache (Kusto Query Language, KQL). Sie können eine Abfrage im Detailbereich ändern und die neue Abfrage ausführen. Alternativ können Sie sie als neue Abfrage speichern, die in Ihrem Microsoft Sentinel-Arbeitsbereich wiederverwendet werden kann.

Sie können auch eigene benutzerdefinierte Abfragen mithilfe von KQL-Code erstellen, um Bedrohungen zu suchen.

Mit benutzerdefinierten Abfragen können Sie Folgendes definieren:

| Query parameter (Abfrageparameter) | BESCHREIBUNG |

|---|---|

| Name | Geben Sie einen Namen für die benutzerdefinierte Abfrage ein. |

| BESCHREIBUNG | Geben Sie eine Beschreibung der Funktion Ihrer Abfrage ein. |

| Benutzerdefinierte Abfrage | Ihre KQL-Huntingabfrage. |

| Entitätszuordnung | Ordnen Sie den Spalten aus dem Abfrageergebnis Entitätstypen zu, um Ihre Abfrageergebnisse mit handlungsrelevanteren Informationen aufzufüllen. Sie können Entitäten auch mithilfe von Code in Ihrer KQL-Abfrage zuordnen. |

| Taktiken und Techniken | Geben Sie die Taktiken an, für die Ihre Abfrage entworfen wurde. |

Benutzerdefinierte Abfragen werden neben integrierten Abfragen für die Verwaltung aufgelistet.

Erkunden Sie Microsoft Sentinel auf GitHub

Das Microsoft Sentinel-Repository enthält Standarderkennungen, Untersuchungsabfragen, Huntingabfragen, Arbeitsmappen, Playbooks und weitere Funktionen, die Sie bei der Sicherung Ihrer Umgebung und bei der Suche nach Bedrohungen unterstützen. Microsoft und die Microsoft Sentinel-Community tragen zu diesem Repository bei.

Das Repository enthält Ordner mit beigetragenen Inhalten für verschiedene Bereiche der Microsoft Sentinel-Features, einschließlich der Huntingabfragen. Sie können den Code aus diesen Abfragen zum Erstellen von benutzerdefinierten Abfragen in Ihrem Microsoft Sentinel-Arbeitsbereich verwenden.

Wählen Sie die passende Antwort auf die folgende Fragen aus.