Implementieren und Konfigurieren von Microsoft Entra Domain Services

Organisationen, die nur cloudbasiertes Microsoft Entra ID verwenden, können Microsoft Entra Domain Services für ein Azure VNet aktivieren und dann eine neue verwaltete Domäne erhalten. Benutzer*innen und Gruppen in Microsoft Entra ID sind in der neu erstellten Domäne verfügbar. Die Domäne verfügt über Verzeichnisdienste ähnlich wie bei einer lokalen AD DS-Instanz, einschließlich Gruppenrichtlinien, Kerberos-Protokollen und LDAP-Unterstützung.

Sie können Azure-VMs, auf denen Windows ausgeführt wird, in die neu erstellte Domäne einbinden, und Sie können sie mithilfe grundlegender Gruppenrichtlinieneinstellungen verwalten. Durch Aktivieren von Microsoft Entra Domain Services werden Anmeldeinformationshashes, die für die NTLM- und Kerberos-Authentifizierung erforderlich sind, in Microsoft Entra ID gespeichert.

Da Contoso eine Hybridorganisation ist, können die Identitäten des Unternehmens aus der lokalen AD DS-Instanz mit Microsoft Entra Domain Services mithilfe von Microsoft Entra Connect integriert werden. Benutzer*innen in Hybridorganisationen können dieselben Funktionen für den Zugriff auf domänenbasierte Ressourcen in einer lokalen Infrastruktur nutzen. Dies trifft auch zu, wenn über VMs, die in einem virtuellen Azure-Netzwerk ausgeführt werden, das mit Microsoft Entra Domain Services integriert ist, auf Ressourcen zugegriffen wird.

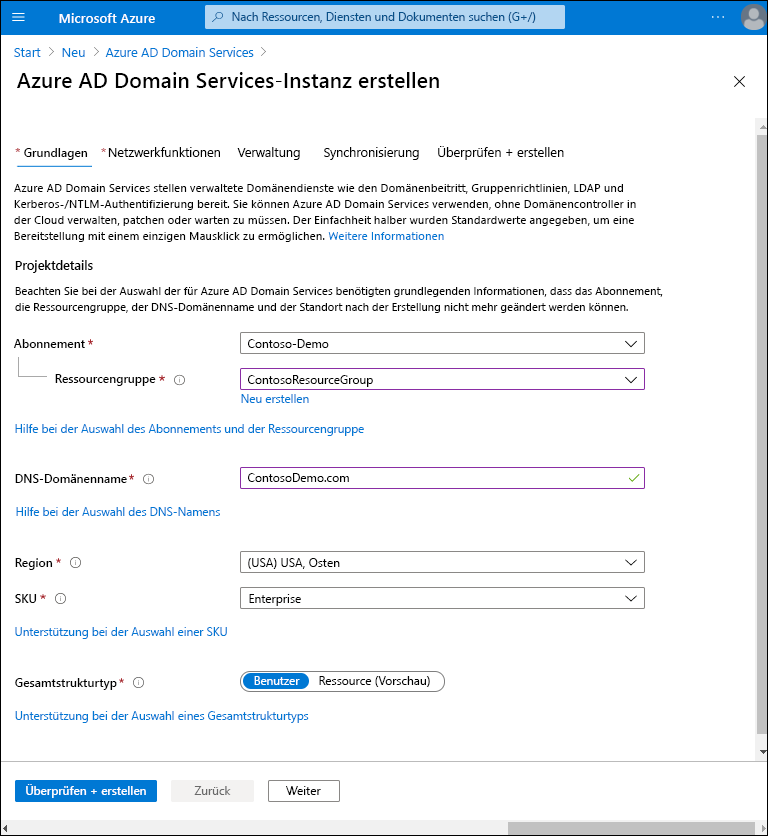

Implementieren von Microsoft Entra Domain Services

Um Microsoft Entra Domain Services zu implementieren, zu konfigurieren und zu verwenden, benötigen Sie einen Microsoft Entra-Mandanten, der in einem Microsoft Entra-Abonnement erstellt wurde. Darüber hinaus müssen Sie für die Verwendung von Microsoft Entra Domain Services eine Kennworthashsynchronisierung mit Microsoft Entra Connect bereitgestellt haben. Dies ist erforderlich, da Microsoft Entra Domain Services die NTLM- und die Kerberos-Authentifizierung bietet, sodass Anmeldeinformationen von Benutzer*innen erforderlich sind.

Wenn Sie Microsoft Entra Domain Services für Ihren Mandanten aktivieren, müssen Sie den DNS-Domänennamen auswählen, den Sie für diesen Dienst verwenden. Sie müssen auch die Domäne auswählen, die mit Ihrer lokalen Umgebung synchronisiert wird.

Achtung

Sie sollten keinen vorhandenen Azure-Namespace oder einen lokalen DNS-Namespace für Domänennamen verwenden.

In der folgenden Tabelle werden die verfügbaren Optionen für DNS-Domänennamen beschrieben.

| Option | BESCHREIBUNG |

|---|---|

| Integrierter Domänenname | Standardmäßig wird der integrierte Domänenname des Verzeichnisses verwendet (das Suffix .onmicrosoft.com). Wenn Sie Secure LDAP für den Zugriff auf die verwaltete Domäne über das Internet aktivieren möchten, können Sie kein digitales Zertifikat erstellen, um die Verbindung mit dieser Standarddomäne zu sichern. Die Domäne .onmicrosoft.com ist im Besitz von Microsoft, daher stellt keine Zertifizierungsstelle ein Zertifikat aus. |

| Benutzerdefinierte Domänennamen | Die gängigste Vorgehensweise besteht darin, einen benutzerdefinierten Domänennamen anzugeben – in der Regel den Namen einer Domäne, die Sie bereits besitzen und die routingfähig ist. Wenn Sie eine routingfähige benutzerdefinierte Domäne verwenden, kann der Datenverkehr ordnungsgemäß und bedarfsgerecht weitergeleitet werden, um Ihre Anwendungen zu unterstützen. |

| Nicht routingfähige Domänensuffixe | Im Allgemeinen wird empfohlen, nicht routingfähige Domänennamesuffixe wie z. B. contoso.local zu vermeiden. Das Suffix .local ist nicht routingfähig und kann zu Problemen mit der DNS-Auflösung führen. |

Tipp

Möglicherweise müssen Sie einige zusätzliche DNS-Einträge für andere Dienste in Ihrer Umgebung oder bedingte DNS-Weiterleitungen zwischen vorhandenen DNS-Namespaces in Ihrer Umgebung erstellen.

Während der Implementierung müssen Sie auch auswählen, welche Art von Gesamtstruktur bereitgestellt werden soll. Eine Gesamtstruktur ist ein logisches Konstrukt, das von AD DS verwendet wird, um eine oder mehrere Domänen zu gruppieren. Es gibt zwei Gesamtstrukturtypen. Sehen Sie sich dazu die folgende Tabelle an.

| Gesamtstrukturtyp | BESCHREIBUNG |

|---|---|

| Benutzer | Mit dieser Art von Gesamtstruktur werden alle Objekte aus Microsoft Entra ID synchronisiert – einschließlich aller in einer lokalen AD DS-Umgebung erstellten Benutzerkonten. |

| Resource | Bei dieser Art von Gesamtstruktur werden nur die Benutzer*innen und Gruppen synchronisiert, die direkt in Microsoft Entra ID erstellt wurden. |

Als Nächstes müssen Sie den Azure-Standort auswählen, an dem die verwaltete Domäne erstellt werden soll. Wenn Sie eine Region mit Unterstützung von Verfügbarkeitszonen auswählen, werden die Microsoft Entra Domain Services-Ressourcen auf mehrere Zonen verteilt, um zusätzliche Redundanz zu erzielen.

Hinweis

Sie müssen Microsoft Entra Domain Services nicht so konfigurieren, dass sie über Zonen verteilt werden. Die Azure-Plattform verwaltet die Zonenverteilung der Ressourcen automatisch.

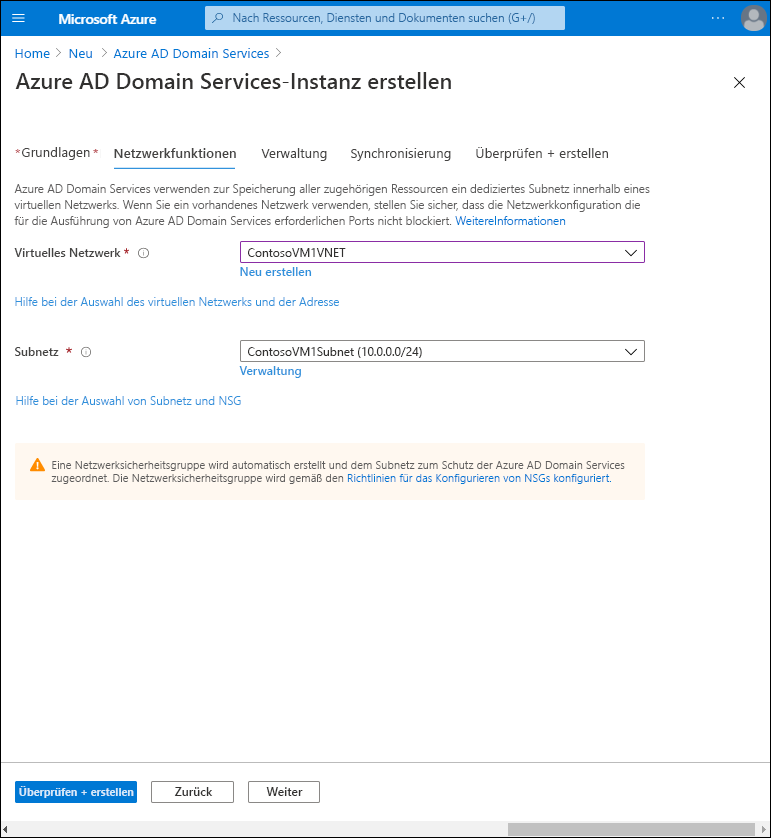

Sie müssen auch ein VNet auswählen, mit dem Sie diesen Dienst verbinden. Da Microsoft Entra Domain Services Funktionen für lokale Ressourcen bietet, benötigen Sie ein VNet zwischen Ihrer lokalen und der Azure-Umgebung.

Während der Bereitstellung erstellt Microsoft Entra Domain Services zwei Unternehmensanwendungen in Ihrem Microsoft Entra-Mandanten. Diese Anwendungen sind für die Wartung Ihrer verwalteten Domäne erforderlich und sollten aus diesem Grund nicht gelöscht werden. Erstellt werden folgende Unternehmensanwendungen:

- Domain Controller Services (Domänencontrollerdienste)

- AzureActiveDirectoryDomainControllerServices

Nachdem Sie die Microsoft Entra Domain Services-Instanz bereitgestellt haben, müssen Sie das VNet so konfigurieren, dass andere verbundene VMs und Anwendungen die verwaltete Domäne verwenden können. Für die Herstellung dieser Verbindungen müssen Sie die Einstellungen des DNS-Servers für Ihr VNet so aktualisieren, dass diese auf die IP-Adressen Ihrer Microsoft Entra Domain Services-Instanz verweisen.

Für Microsoft Entra Domain Services müssen Kennworthashes in einem für die NTLM- und Kerberos-Authentifizierung geeigneten Format vorliegen, um Benutzer*innen für die verwaltete Domäne authentifizieren zu können. Microsoft Entra ID generiert oder speichert erst dann Kennworthashes in dem Format, das für die NTLM- oder Kerberos-Authentifizierung erforderlich ist, wenn Sie Microsoft Entra Domain Services für Ihren Mandanten aktivieren. Aus Sicherheitsgründen speichert Microsoft Entra ID Kennwörter nicht als Klartext. Daher kann Microsoft Entra IID diese NTLM- oder Kerberos-Kennworthashes nicht automatisch auf der Grundlage bereits vorhandener Anmeldeinformationen von Benutzern generieren. Nachdem die verwendbaren Kennworthashes konfiguriert wurden, werden sie in der verwalteten Microsoft Entra Domain Services-Domäne gespeichert.

Hinweis

Wenn Sie die verwaltete Microsoft Entra Domain Services-Domäne löschen, werden alle zu diesem Zeitpunkt gespeicherten Kennworthashes ebenfalls gelöscht.

Synchronisierte Anmeldeinformationen in Microsoft Entra ID können nicht wiederverwendet werden, wenn Sie später eine verwaltete Microsoft Entra Domain Services-Domäne erstellen. In einem solchen Fall müssen Sie die Kennworthashsynchronisierung neu konfigurieren, um die Kennworthashes noch einmal zu speichern. VMs oder Benutzer*innen, die zuvor in eine Domäne eingebunden wurden, können sich nicht sofort authentifizieren, weil Microsoft Entra ID die Kennworthashes erst in der neuen verwalteten Microsoft Entra Domain Services-Domäne generieren und speichern muss.

Zum Generieren und Speichern dieser Kennworthashes müssen für in Microsoft Entra ID erstellte reine Cloudbenutzerkonten andere Schritte ausgeführt werden als für Benutzerkonten, die mit Microsoft Entra Connect aus Ihrem lokalen Verzeichnis synchronisiert werden. Ein reines Cloud-Benutzerkonto ist ein Konto, das in Ihrem Microsoft Entra-Verzeichnis entweder über das Azure-Portal oder mit Microsoft Graph PowerShell-Cmdlets erstellt wurde. Diese Benutzerkonten werden nicht von einem lokalen Verzeichnis aus synchronisiert.

Bei reinen Cloudbenutzerkonten müssen Benutzer*innen ihre Kennwörter ändern, bevor sie die Microsoft Entra Domain Services verwenden können. Durch diese Kennwortänderung werden die Kennworthashes für die Kerberos- und die NTLM-Authentifizierung in Microsoft Entra ID generiert und gespeichert. Das Konto wird erst von Microsoft Entra ID mit Microsoft Entra Domain Services synchronisiert, wenn das Kennwort geändert wird. Sie können die Kennwörter für alle Cloudbenutzer*innen im Mandanten, die Microsoft Entra Domain Services verwenden müssen, als „abgelaufen“ markieren. Dadurch wird bei der nächsten Anmeldung eine Kennwortänderung erzwungen. Alternativ dazu können Sie Cloudbenutzer*innen anweisen, ihre Kennwörter manuell zu ändern.

Tipp

Bevor Benutzer*innen ein Kennwort zurücksetzen können, muss der Microsoft Entra-Mandant für die Self-Service-Kennwortzurücksetzung konfiguriert werden.

Zusätzliche Lektüre

Weitere Informationen finden Sie in den folgenden Ressourcen.

- Tutorial: Erstellen und Konfigurieren einer verwalteten Microsoft Entra Domain Services-Domäne mit erweiterten Konfigurationsoptionen

- Tutorial: Erstellen einer ausgehende Gesamtstruktur-Vertrauensstellung mit einer lokalen Domäne in Microsoft Entra Domain Services (Vorschau)

- Implementieren der Kennworthashsynchronisierung mit der Microsoft Entra Connect-Synchronisierung