Was ist Azure Private Link?

Bevor Sie Azure Private Link und die zugehörigen Funktionen und Vorteile kennenlernen, untersuchen wir das Problem, das mit Private Link gelöst werden soll.

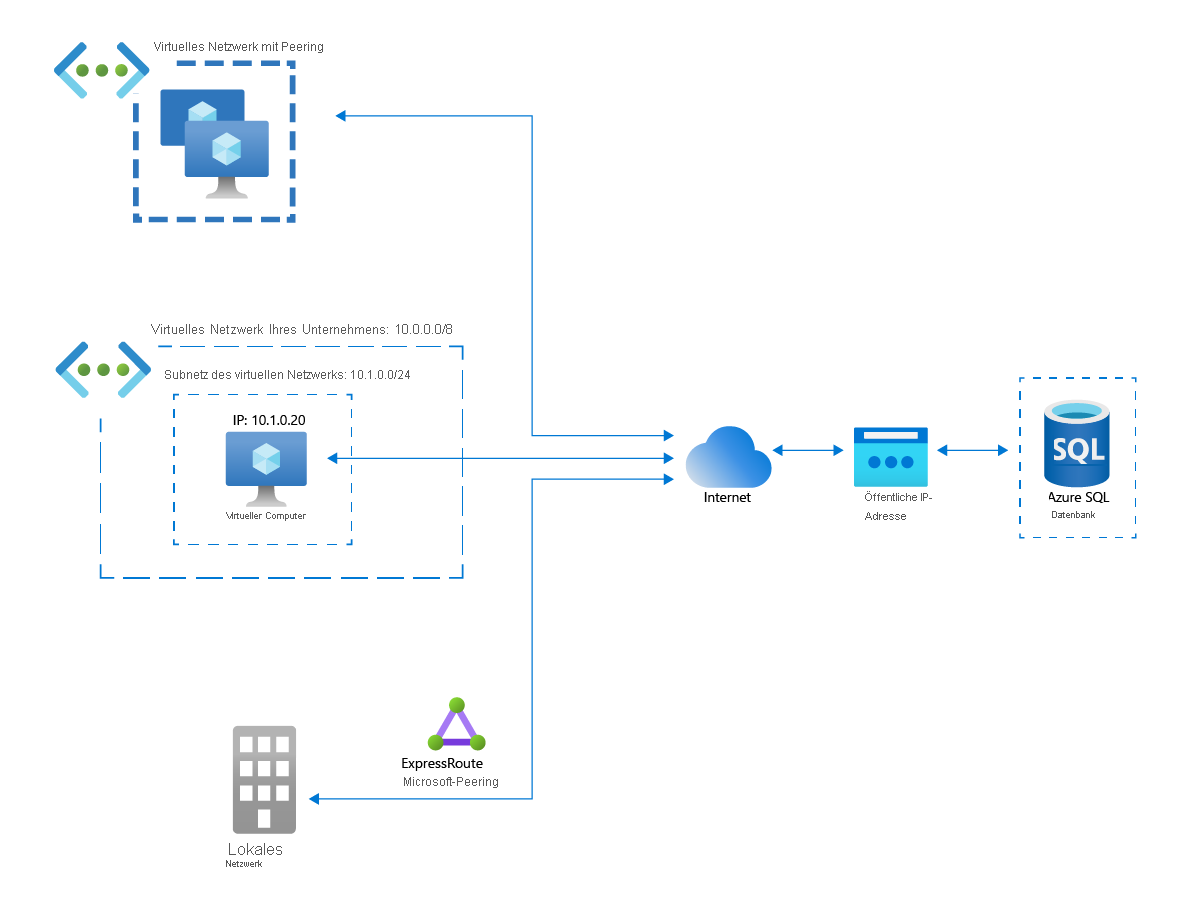

Contoso verfügt über ein virtuelles Azure-Netzwerk, und Sie möchten eine Verbindung mit einer Paas-Ressource wie einer Azure SQL-Datenbank herstellen. Wenn Sie solche Ressourcen erstellen, geben Sie normalerweise einen öffentlichen Endpunkt als Verbindungsmethode an.

Die Verwendung eines öffentlichen Endpunkts bedeutet, dass der Ressource eine öffentliche IP-Adresse zugewiesen wird. Obwohl sich also sowohl Ihr virtuelles Netzwerk als auch die Azure SQL-Datenbank innerhalb der Azure-Cloud befinden, findet die Verbindung zwischen ihnen über das Internet statt.

Das Problem besteht darin, dass Ihre Azure SQL-Datenbank über die öffentliche IP-Adresse im Internet bereitgestellt wird. Dadurch entstehen mehrere Sicherheitsrisiken. Die gleichen Sicherheitsrisiken sind vorhanden, wenn auf eine Azure-Ressource über eine öffentliche IP-Adresse aus den folgenden Speicherorten zugegriffen wird:

- Einem virtuellen Azure-Peernetzwerk

- Einem lokalen Netzwerk, das mithilfe von ExpressRoute und Microsoft-Peering eine Verbindung mit Azure herstellt

- Einem virtuellen Azure-Netzwerk eines Kunden, das eine Verbindung mit einem Azure-Dienst herstellt, der von Ihrem Unternehmen angeboten wird

Private Link ist darauf ausgelegt, diese Sicherheitsrisiken zu beseitigen, indem der öffentliche Teil der Verbindung entfernt wird.

Private Link im Überblick

Private Link ermöglicht sicheren Zugriff auf Azure-Dienste. Private Link erreicht diese Sicherheit, indem der öffentliche Endpunkt einer Ressource durch eine private Netzwerkschnittstelle ersetzt wird. Es gibt drei wichtige Punkte, die bei dieser neuen Architektur zu beachten sind:

- Die Azure-Ressource wird in gewisser Weise zu einem Teil Ihres virtuellen Netzwerks.

- Die Verbindung mit der Ressource verwendet nun anstelle des öffentlichen Internets das Microsoft Azure-Backbonenetzwerk.

- Sie können die Azure-Ressource so konfigurieren, dass ihre öffentliche IP-Adresse nicht mehr verfügbar gemacht wird, wodurch dieses potenzielle Sicherheitsrisiko entfällt.

Was ist privater Endpunkt in Azure?

Der private Endpunkt ist die Schlüsseltechnologie hinter Private Link. Der private Endpunkt ist eine Netzwerkschnittstelle, die eine private und sichere Verbindung zwischen Ihrem virtuellen Netzwerk und einem Azure-Dienst ermöglicht. Anders ausgedrückt: Der private Endpunkt ist die Netzwerkschnittstelle, die den öffentlichen Endpunkt der Ressource ersetzt.

Hinweis

Der private Endpunkt ist kein kostenloser Dienst. Für eingehenden und ausgehenden Datenverkehr, der den privaten Endpunkt durchläuft, wird eine festgelegte Gebühr pro Stunde und eine Gebühr pro GB erhoben.

Was ist der Azure Private Link-Dienst?

Private Link ermöglicht den privaten Zugriff aus Ihrem virtuellen Azure-Netzwerk auf PaaS-Dienste und Microsoft Partner-Dienste in Azure. Was aber, wenn Ihr Unternehmen eigene Azure-Dienste erstellt hat, die die Kunden Ihres Unternehmens nutzen können? Ist es möglich, diesen Kunden eine private Verbindung mit den Diensten Ihres Unternehmens anzubieten?

Ja, mithilfe des Azure Private Link-Diensts. Mit diesem Dienst können Sie Private Link-Verbindungen mit Ihren benutzerdefinierten Azure-Diensten anbieten. Consumer Ihrer benutzerdefinierten Dienste können dann privat (also ohne Verwendung des Internets) aus ihren eigenen virtuellen Azure-Netzwerken auf diese Dienste zugreifen.

Hinweis

Es fallen keine Kosten für die Verwendung des Private Link-Diensts an.

Wichtige Vorteile von Private Link

Private Link bietet im Zusammenspiel mit dem privaten Endpunkt und dem Private Link-Dienst die folgenden Vorteile:

- Privaten Zugriff auf PaaS-Dienste und Microsoft Partner-Dienste in Azure. Mithilfe des privaten Endpunkts werden Azure-Dienste Ihrem virtuellen Azure-Netzwerk zugeordnet. Es spielt keine Rolle, dass sich die Azure-Ressource in einem anderen virtuellen Netzwerk und in einem anderen Active Directory-Mandanten befindet. Für Benutzer in Ihrem virtuellen Azure-Netzwerk scheint die Ressource Teil dieses Netzwerks zu sein.

- Privaten Zugriff auf Azure-Dienste in einer beliebigen Region. Private Link funktioniert global. Die private Verbindung mit einem Azure-Dienst funktioniert auch dann, wenn sich das virtuelle Netzwerk dieses Diensts in einer anderen Region als Ihr eigenes virtuelles Netzwerk befindet.

- Nicht öffentliche Routen zu Azure-Diensten. Nachdem ein Azure-Dienst Ihrem virtuellen Netzwerk zugeordnet wurde, ändert sich die Datenverkehrsroute. Sämtlicher eingehender und ausgehender Datenverkehr zwischen Ihrem virtuellen Netzwerk und dem Azure-Dienst wird über das Microsoft Azure-Backbonenetzwerk übertragen. Das öffentliche Internet wird niemals für den Datenverkehr des Diensts verwendet.

- Öffentliche Endpunkte sind nicht mehr erforderlich. Da der gesamte Datenverkehr zu und von einem zugeordneten Azure-Dienst jetzt über den Microsoft Azure-Backbone fließt, ist der öffentliche Endpunkt für den Dienst nicht mehr erforderlich. Sie können diesen öffentlichen Endpunkt deaktivieren und dadurch eine mögliche Sicherheitsbedrohung beseitigen.

- Ihre virtuellen Azure-Peernetzwerke können auch auf durch Private Link unterstützte Ressourcen zugreifen. Wenn Sie mindestens ein virtuelles Azure-Netzwerk nutzen, ist keine zusätzliche Konfiguration erforderlich, damit diese Peernetzwerke auf eine private Azure-Ressource zugreifen können. Clients in einem beliebigen Peernetzwerk können auf jeden privaten Endpunkt zugreifen, den Sie einem Azure-Dienst zugeordnet haben.

- Ihr lokales Netzwerk erhält ebenfalls Zugriff auf durch Private Link unterstützte Ressourcen. Stellt das lokale Netzwerk eine Verbindung mit Ihrem virtuellen Azure-Netzwerk über privates ExpressRoute-Peering oder einen VPN-Tunnel her? Wenn dies der Fall ist, ist keine zusätzliche Konfiguration erforderlich, damit Clients im lokalen Netzwerk auf eine private Azure-Ressource zugreifen können.

- Schutz vor Datenexfiltration. Wenn Sie einen privaten Endpunkt einem Azure-Dienst zuordnen, ordnen Sie ihn einer bestimmten Instanz dieses Diensts zu. Wenn Sie z. B. privaten Zugriff auf Azure Storage einrichten, ordnen Sie den Zugriff einer Blob-, einer Tabellen- oder einer anderen Speicherinstanz zu. Wenn ein virtueller Computer in Ihrem Netzwerk kompromittiert wird, kann der Angreifer keine Daten in eine andere Ressourceninstanz verschieben oder kopieren.

- Privater Zugriff auf Ihre eigenen Azure-Dienste. Sie können den Private Link-Dienst implementieren und Kunden privaten Zugriff auf Ihre benutzerdefinierten Azure-Dienste bieten.

Private Link-Verfügbarkeit

Private Link und der private Endpunkt funktionieren mit vielen Azure-Diensten. Weitere Informationen zu den neuesten Diensten und Regionen, die Private Link unterstützen, finden Sie unter Azure-Updates.