Wann Azure Private Link verwendet werden sollte

Sie wissen, was Private Link ist und wie eine private Verbindung funktioniert. Nun benötigen Sie einige Kriterien, anhand derer Sie beurteilen können, ob Private Link für Ihr Unternehmen eine geeignete Wahl ist. Um Ihnen die Entscheidung zu erleichtern, sollten Sie die folgenden Ziele berücksichtigen:

- Einbinden von Azure PaaS-Diensten in Ihr virtuelles Netzwerk

- Sichern des Datenverkehrs zwischen Ihrem Unternehmensnetzwerk und der Azure-Cloud

- Eliminieren der Internetpräsenz für PaaS-Dienste

- Zugreifen auf Azure PaaS-Ressourcen über Netzwerke hinweg

- Verringern des Risikos der Datenexfiltration

- Bereitstellen des privaten Zugriffs auf vom Unternehmen erstellte Azure-Dienste für Kunden

Im Rahmen der Evaluierung von Azure Private Link wissen Sie, dass Contoso mehrere dieser Ziele verfolgt. Weitere Informationen finden Sie in den zugehörigen Abschnitten.

Einbinden von Azure PaaS-Diensten in Ihr virtuelles Netzwerk

Abhängig von der Ressource und ihrer Konfiguration kann das Herstellen einer Verbindung mit Azure PaaS-Diensten kompliziert sein. Private Link verringert diese Komplexität, indem Azure-Dienste nur ein weiterer Knoten in Ihrem virtuellen Azure-Netzwerk zu sein scheinen. Wenn eine Private Link-Ressource nun tatsächlich Teil Ihres virtuellen Netzwerks ist, können Clients einen relativ einfachen FQDN verwenden, um die Verbindung herzustellen.

Sichern des Datenverkehrs zwischen Ihrem Unternehmensnetzwerk und der Azure-Cloud

Dies ist eine der Paradoxien von Cloud Computing: Damit ein cloudbasierter virtueller Computer auf einen Dienst im selben Cloudanbieter zugreifen kann, müssen die Verbindung und der Datenverkehr außerhalb der Cloud erfolgen. Das heißt: Obwohl sich die Endpunkte in der Cloud befinden, muss der Datenverkehr über das Internet erfolgen.

Leider wird dieser Datenverkehr, sobald er die Cloud verlässt, „öffentlich“ und ist somit potenziell gefährdet. Es gibt eine lange Liste potenzieller Exploits, die böswillige Akteure nutzen können, um diesen Datenverkehr zu stehlen, zu überwachen oder zu beschädigen.

Private Link beseitigt dieses Risiko, indem Datenverkehr so umgeleitet wird, dass er das Internet nicht mehr durchläuft. Stattdessen wird der gesamte Datenverkehr zwischen Ihrem virtuellen Netzwerk und einer Private Link-Ressource über den sicheren und privaten Azure-Backbone von Microsoft übertragen.

Eliminieren der Internetpräsenz für PaaS-Dienste

Die meisten Azure PaaS-Ressourcen nutzen das Internet. Diese Ressourcen verfügen standardmäßig über einen öffentlichen Endpunkt, der eine öffentliche IP-Adresse bietet, damit Clients über das Internet eine Verbindung mit der Ressource herstellen können.

Der öffentliche Endpunkt stellt die Ressource im Internet bereit. Dies ist entwurfsbedingt. Dieser Endpunkt kann jedoch auch als Angriffspunkt für Black-Hat-Hacker fungieren, die nach einer Möglichkeit zum Infiltrieren oder Stören des Diensts suchen.

Private Link führt keine Aktionen aus, um solche Angriffe zu verhindern. Nachdem Sie jedoch einen privaten Endpunkt erstellt und der Azure-Ressource zugeordnet haben, benötigen Sie den öffentlichen Endpunkt der Ressource nicht mehr. Glücklicherweise können Sie die Ressource so konfigurieren, dass ihr öffentlicher Endpunkt deaktiviert wird, sodass sie keine Angriffsfläche mehr im Internet bietet.

Zugreifen auf Azure PaaS-Ressourcen über Netzwerke hinweg

Netzwerkkonfigurationen bestehen nur selten aus einem einzelnen virtuellen Netzwerk. Die meisten Netzwerke enthalten auch mindestens eines der folgenden Elemente:

Mindestens ein Peernetzwerk, das über Azure Virtual Network-Peering verbunden ist.

Mindestens ein lokales Netzwerk, das entweder über privates ExpressRoute-Peering oder über einen VPN-Tunnel verbunden ist.

Ohne Private Link müssen diese Netzwerke ihre eigenen Verbindungen mit einer bestimmten Azure-Ressource erstellen. Diese Verbindungen erfordern in der Regel das öffentliche Internet. Dies ändert sich, sobald der private Endpunkt die Azure-Ressource einer privaten IP-Adresse in Ihrem virtuellen Netzwerk zuordnet. Nun können alle Ihre Peernetzwerke direkt eine Verbindung mit der Private Link-Ressource herstellen, ohne dass weitere Konfiguration erforderlich ist.

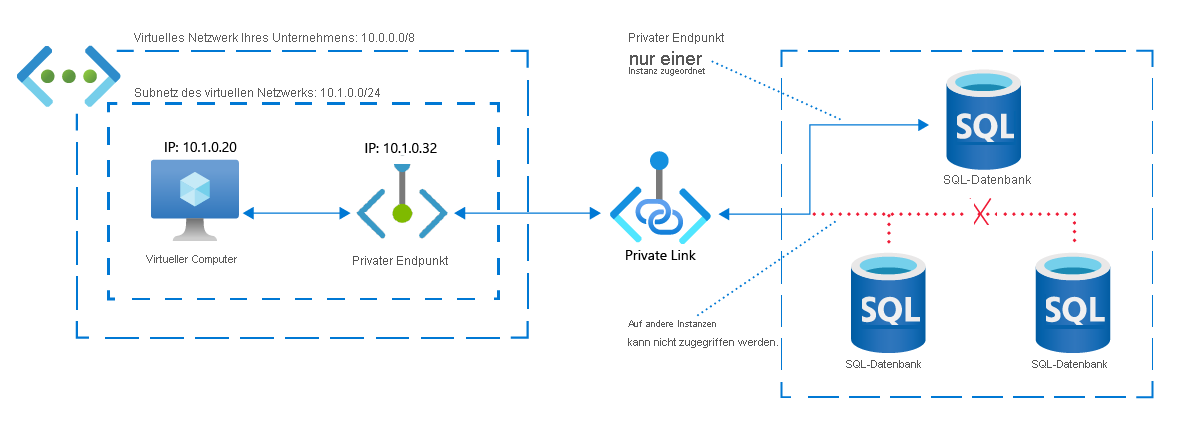

Verringern des Risikos der Datenexfiltration

Angenommen, ein virtueller Computer in Ihrem Netzwerk ist mit einem Azure-Dienst verbunden. Häufig ist es möglich, dass ein Benutzer des virtuellen Computers auf mehrere Ressourcen im Azure-Dienst zugreifen kann. Wenn der Dienst z. B. Azure Storage ist, kann ein Benutzer auf mehrere Blobs, Tabellen, Dateien usw. zugreifen.

Nehmen wir nun an, dass der Benutzer ein böswilliger Infiltrator ist, der die Kontrolle über den virtuellen Computer übernommen hat. In diesem Szenario kann der Benutzer Daten aus einer Ressource in eine andere verschieben, die vom ihm gesteuert wird.

Dieses Szenario ist ein Beispiel für Datenexfiltration. Private Link senkt das Risiko der Datenexfiltration durch Zuordnen eines privaten Endpunkts zu einer einzelnen Instanz einer Azure-Ressource. Ein Angreifer kann die Daten zwar möglicherweise noch anzeigen, hat aber keine Möglichkeit, sie zu kopieren oder in eine andere Ressource zu verschieben.

Bereitstellen des privaten Zugriffs auf vom Unternehmen erstellte Azure-Dienste für Kunden

Angenommen, Ihr Unternehmen erstellt benutzerdefinierte Azure-Dienste. Wer nutzt diese Dienste? Es könnte jeder in der folgenden Liste sein:

- Personen, die ihre Produkte kaufen.

- Lieferanten des Unternehmens oder Verkäufer.

- Mitarbeiter Ihres Unternehmens.

Sie können sagen, dass jeder Consumer in der Liste oben ein Kunde Ihres Diensts ist.

Die Wahrscheinlichkeit ist groß, dass die Daten, auf die diese Kunden zugreifen und die von ihnen erstellt werden, genauso wichtig sind wie die Daten Ihres Unternehmens. Daher verdienen die Daten Ihrer Kunden das gleiche Maß an Datenschutz und Sicherheit wie Ihre Unternehmensdaten.

Wenn Sie der Meinung sind, dass Private Link die richtige Wahl zur Absicherung Ihrer Unternehmensdaten ist, werden Sie dieses Sicherheitsmodell auf Ihre benutzerdefinierten Azure-Dienste ausweiten wollen. Indem Sie Ihre benutzerdefinierten Dienste hinter Azure Load Balancer Standard ausführen, können Sie den Private Link-Dienst nutzen, um Kunden den Zugriff auf Ihren Dienst über den privaten Endpunkt zu ermöglichen.

Stellen Sie sich die Zufriedenheit Ihrer Marketingabteilung vor, wenn Sie ihr mitteilen, dass sie ihren Kunden jetzt privaten und sicheren Zugang zu Ihren benutzerdefinierten Azure-Diensten bieten können.