Informationen zur Bedrohungsmodellierung

Die Bedrohungsmodellierung ist ein Kernelement des Microsoft Security Development Lifecycle (SDL).

Es ist eine Engineering-Technik, mit der Sie Bedrohungen, Angriffe, Sicherheitsrisiken und Gegenmaßnahmen identifizieren können, die sich auf Ihre Anwendung auswirken können.

Sie können die Bedrohungsmodellierung verwenden, um den Entwurf Ihrer Anwendung zu gestalten, die Sicherheitsziele Ihres Unternehmens zu erreichen und Risiken zu verringern.

Das Tool wurde für Menschen entwickelt, die nicht unbedingt Sicherheitsexperten sind, und es vereinfacht die Bedrohungsmodellierung für alle Entwickler*innen, indem es klare Anleitungen zum Erstellen und Analysieren von Bedrohungsmodellen bietet.

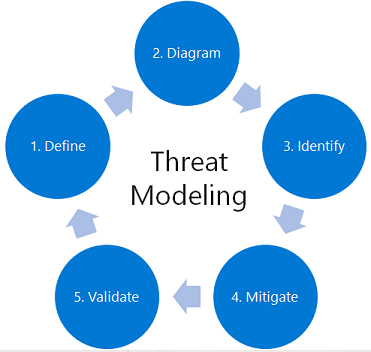

Es gibt fünf wichtige Schritte bei der Bedrohungsmodellierung:

- Definieren von Sicherheitsanforderungen

- Erstellen eines Anwendungsdiagramms

- Identifizieren von Bedrohungen

- Entschärfen von Bedrohungen

- Überprüfen, ob Bedrohungen entschärft wurden

Die Bedrohungsmodellierung sollte Teil Ihres typischen Entwicklungslebenszyklus sein, sodass Sie Ihr Bedrohungsmodell optimieren und das Risiko progressiv reduzieren können.

Microsoft Threat Modeling Tool

Die Microsoft Threat Modeling Tool vereinfacht die Bedrohungsmodellierung für alle Entwickler durch eine Standardnotation zum Visualisieren von Systemkomponenten, Datenflüssen und Sicherheitsgrenzen.

Außerdem können Bedrohungsmodellierer Bedrohungsklassen identifizieren, die sie basierend auf der Struktur ihres Softwareentwurfs berücksichtigen sollten.

Das Tool wurde für Menschen entwickelt, die nicht unbedingt Sicherheitsexperten sind, und es vereinfacht die Bedrohungsmodellierung für alle Entwickler, indem es klare Anleitungen zum Erstellen und Analysieren von Bedrohungsmodellen bietet.

Die Threat Modeling Tool ermöglicht allen Entwicklern oder Softwarearchitekten:

- Kommunikation über den Sicherheitsentwurf ihrer Systeme

- Analysieren dieser Entwürfe auf potenzielle Sicherheitsprobleme mithilfe einer bewährten Methodik

- Vorschlagen und Verwalten der Entschärfungsmaßnahmen für Sicherheitsprobleme

Weitere Informationen finden Sie unter: