Einführung in Zero Trust

Ein Zero Trust-Ansatz für die Sicherheit ist erforderlich, um mit den Bedrohungen, den Veränderungen der Cloudplattformen und den Veränderungen der Geschäftsmodelle in einer sich schnell entwickelnden Welt Schritt halten zu können. Bewährte Methoden für die Einführung eines Zero Trust-Ansatzes für die Sicherheit finden Sie in der Microsoft Cybersecurity Reference Architecture (MCRA) und im Microsoft Cloud Security Benchmark (MCSB).

Der Zero Trust-Ansatz von Microsoft für die Sicherheit basiert auf drei Prinzipien: Annahme einer Sicherheitsverletzung, explizite Überprüfung und geringste Rechte.

Grundprinzipien von Zero Trust

Führen Sie eine explizite Verifizierung durch: Ziehen Sie zur Authentifizierung und Autorisierung immer alle verfügbaren Datenpunkte heran.

Verwenden Sie den Zugriff mit den geringsten Rechten: Beschränken Sie den Benutzerzugriff mit Just-In-Time- und Just-Enough-Access (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz.

Gehen Sie von einer Sicherheitsverletzung aus: Minimieren Sie Auswirkungsradius und Segmentzugriff. Überprüfen Sie die End-to-End-Verschlüsselung, und verwenden Sie Analysen, um für Transparenz zu sorgen, die Bedrohungserkennung voranzutreiben und die Abwehr zu verbessern.

Das ist der Kern von Zero Trust. Anstatt zu glauben, dass alles hinter der Unternehmensfirewall sicher ist, wird beim Zero Trust-Modell standardmäßig von einer Sicherheitsverletzung ausgegangen, und jede Anforderung wird so überprüft, als stamme sie von einem nicht kontrollierten Netzwerk. Unabhängig vom Ursprung der Anforderung oder der Ressource, auf die zugegriffen wird, lehrt uns das Zero Trust-Modell: nie vertrauen, immer prüfen.

Es wurde entwickelt, um sich an die Komplexität der modernen Umgebung anzupassen, die mobile Mitarbeiter einbezieht und Personen, Geräte, Anwendungen und Daten überall schützt, wo sie sich befinden.

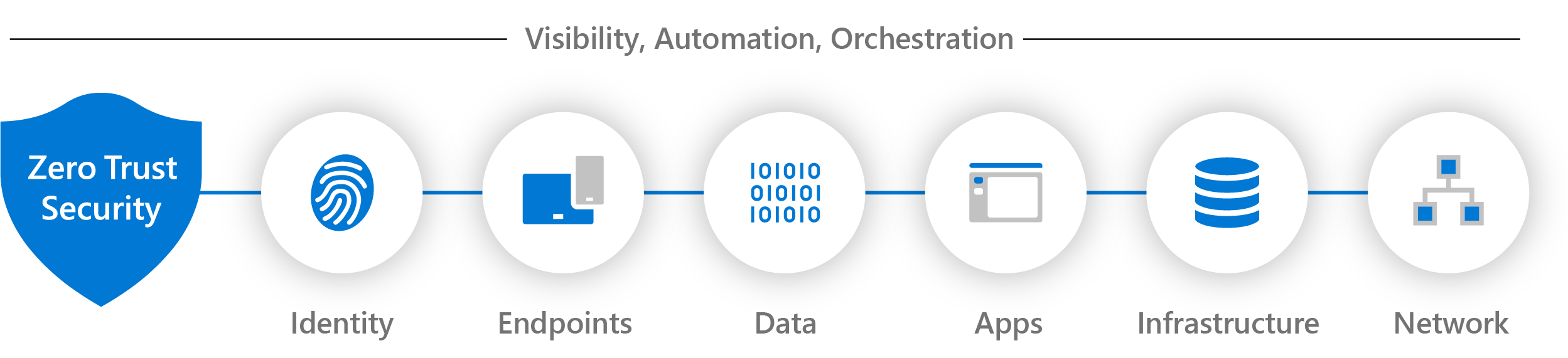

Das Zero Trust-Konzept muss alle digitalen Ressourcen abdecken und als integrierte Sicherheitsphilosophie und End-to-End-Strategie fungieren. Dies wird durch die Implementierung von Zero Trust-Steuerelementen und -Technologien in sechs grundlegenden Bereichen realisiert. Bei jedem von diesen handelt es sich um eine Signalquelle, eine Kontrollebene für die Durchsetzung sowie um eine wichtige Ressource, die geschützt werden muss.

Die Planung der Implementierung eines Zero Trust-Sicherheitsmodells hängt von verschiedenen organisatorischen Anforderungen sowie von vorhandenen Technologieimplementierungen und Sicherheitsstufen ab. Auf der Grundlage unserer Erfahrung mit dem Schutz von Kundenorganisationen sowie mit der Implementierung unseres eigenen Zero Trust-Modells haben wir den folgenden Leitfaden entwickelt, um Ihre Bereitschaft zu bewerten und einen Plan für die Einführung des Zero Trust-Modells auszuarbeiten.

Diese Prinzipien gelten für den gesamten technischen Bestand und werden in der Regel über eine Reihe von Modernisierungsinitiativen (RaMP) oder Technologiepfeilern (mit Bereitstellungsleitfäden für jeden Pfeiler) auf eine Zero Trust Transformation angewendet.