Erzwingen der Microsoft Entra-Multi-Faktor-Authentifizierung für Azure Virtual Desktop mit bedingtem Zugriff

Benutzer können sich von überall aus mit unterschiedlichen Geräten und Clients bei Azure Virtual Desktop anmelden. Sie sollten jedoch im Interesse der Sicherheit Ihrer Umgebung und Ihrer Benutzer bestimmte Maßnahmen ergreifen. Wenn Sie die Multi-Faktor-Authentifizierung (MFA) in Microsoft Entra mit Azure Virtual Desktop verwenden, werden Benutzer*innen während des Anmeldevorgangs zusätzlich zu ihrem Benutzernamen und Kennwort noch zu einer weiteren Form der Identifikation aufgefordert. Sie können MFA für Azure Virtual Desktop mithilfe von bedingtem Zugriff erzwingen und außerdem konfigurieren, ob sie für den Webclient, mobile Anwendungen, Desktopclients oder alle Clients gilt.

Wenn ein Benutzer eine Verbindung mit einer Remotesitzung herstellt, muss er sich beim Azure Virtual Desktop-Dienst und dem Sitzungshost authentifizieren. Wenn die MFA aktiviert ist, wird sie beim Herstellen einer Verbindung mit dem Azure Virtual Desktop-Dienst verwendet, und der Benutzer wird zur Eingabe der Anmeldeinformationen seines Benutzerkontos und einer zweiten Authentifizierungsform aufgefordert, und zwar auf die gleiche Weise wie beim Zugriff auf andere Dienste. Wenn ein Benutzer eine Remotesitzung startet, benötigt er für den Sitzungshost einen Benutzernamen und ein Kennwort. Dies ist jedoch nahtlos möglich, wenn einmaliges Anmelden (Single Sign-On, SSO) für den Benutzer aktiviert ist. Weitere Informationen finden Sie unter Authentifizierungsmethoden.

Voraussetzungen für die ersten Schritte:

- Weisen Sie Benutzer*innen eine Lizenz zu, die Microsoft Entra ID P1 oder P2 umfasst.

- Eine Microsoft Entra-Gruppe mit Ihren Azure Virtual Desktop-Benutzer*innen, die als Gruppenmitglieder zugewiesen sind.

- Aktivieren der Multi-Faktor-Authentifizierung von Microsoft Entra

Erstellen der Richtlinie für bedingten Zugriff

Hier erfahren Sie, wie Sie eine Richtlinie für bedingten Zugriff erstellen, die zur Verbindung mit Azure Virtual Desktop mehrstufige Authentifizierung erfordert:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Administrator für bedingten Zugriff an.

Navigieren Sie zu Schutz > Bedingter Zugriff > Richtlinien.

Wählen Sie Neue Richtlinie.

Benennen Sie Ihre Richtlinie. Es wird empfohlen, dass Unternehmen einen aussagekräftigen Standard für die Namen ihrer Richtlinien erstellen.

Wählen Sie unter Zuweisungen > Benutzer die Option 0 Benutzer und Gruppen ausgewählt aus.

Wählen Sie auf der Registerkarte „Einschließen“ die Option Benutzer und Gruppen auswählen aus, und aktivieren Sie Benutzer und Gruppen. Wählen Sie dann unter Auswählen die Option „0 Benutzer und Gruppen ausgewählt“ aus.

Suchen Sie in dem daraufhin geöffneten neuen Bereich nach der Gruppe, die Ihre Azure Virtual Desktop-Benutzer*innen als Gruppenmitglieder enthält, und wählen Sie sie aus. Wählen Sie anschließend Auswählen aus.

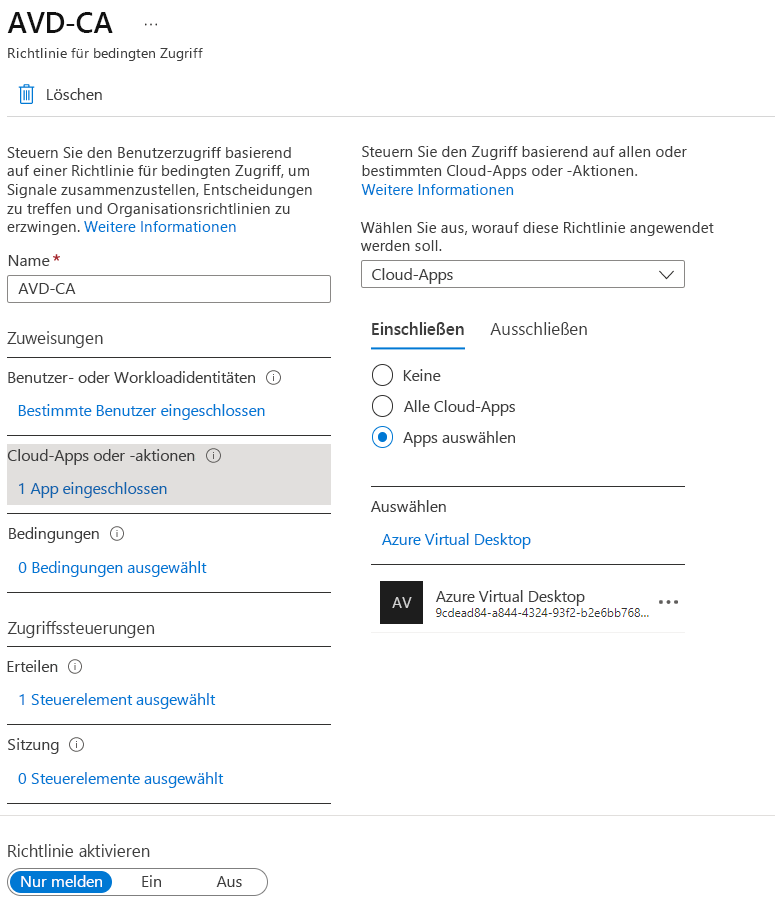

Wählen Sie unter Zuweisungen > Zielressourcen die Option Keine Zielressourcen ausgewählt aus.

Wählen Sie auf der Registerkarte Einschließen die Option Apps auswählen und dann unter Auswählen die Option Keine aus.

Suchen Sie im daraufhin geöffneten neuen Bereich die erforderlichen Apps basierend auf den Ressourcen, die Sie schützen möchten, und wählen Sie sie aus. Wählen Sie die relevante Registerkarte für Ihr Szenario aus. Wenn Sie nach einem Anwendungsnamen in Azure suchen, verwenden Sie Suchbegriffe, die mit dem Anwendungsnamen beginnen, anstelle von Schlüsselwörtern, die nicht in dieser Reihenfolge im Anwendungsname verwendet werden. Wenn Sie beispielsweise Azure Virtual Desktop verwenden möchten, müssen Sie Azure Virtual in dieser Reihenfolge eingeben. Wenn Sie nur Virtual eingeben, gibt die Suche nicht die gewünschte Anwendung zurück.

Für Azure Virtual Desktop (basierend auf Azure Resource Manager) können Sie MFA in diesen Apps konfigurieren:

- Azure Virtual Desktop (App-ID 9cdead84-a844-4324-93f2-b2e6bb768d07): Gilt, wenn Benutzer*innen Azure Virtual Desktop abonnieren und sich während einer Verbindung beim Azure Virtual Desktop-Gateway authentifizieren und wenn Diagnoseinformationen vom lokalen Gerät der Benutzer*innen an den Dienst gesendet werden.

- Microsoft Remote Desktop (App-ID a4a365df-50f1-4397-bc59-1a1564b8bb9c) und Windows Cloud-Anmeldung (App-ID 270efc09-cd0d-444b-a71f-39af4910ec45). Gilt, wenn sich Benutzer*innen beim Sitzungshost authentifizieren und einmaliges Anmelden aktiviert ist. Es wird empfohlen, Richtlinien für bedingten Zugriff zwischen diesen Apps und der Azure Virtual Desktop-App abzustimmen (mit Ausnahme der Anmeldehäufigkeit).

Nachdem Sie die Apps ausgewählt haben, wählen Sie Auswählen aus.

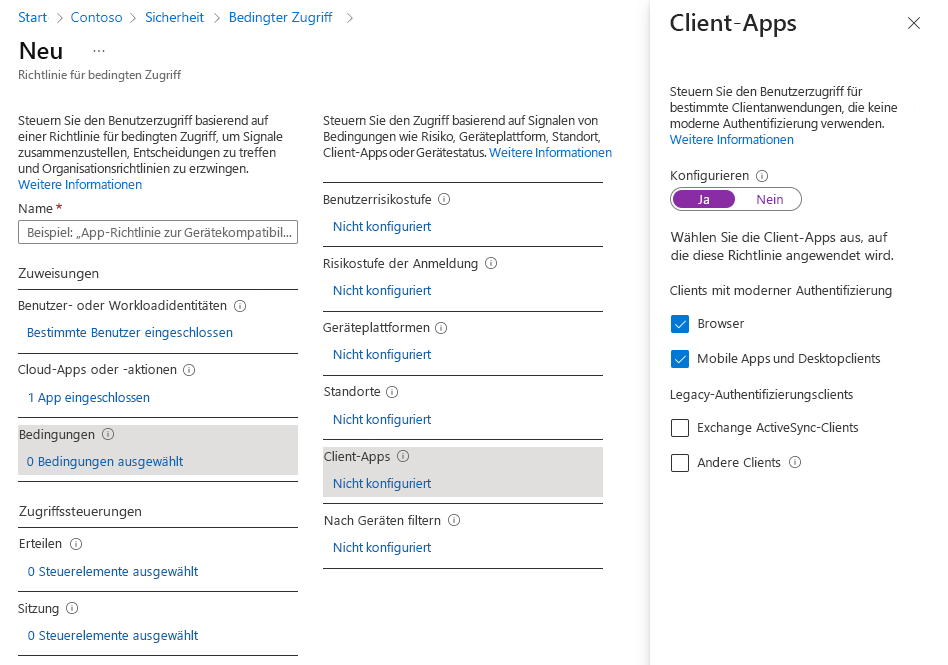

Wählen Sie unter Zuweisungen > Bedingungen die Option 0 Bedingungen ausgewählt aus.

Wählen Sie unter Client-Apps die Option Nicht konfiguriert aus.

Wählen Sie im daraufhin geöffneten neuen Bereich für Konfigurieren die Option Ja aus.

Wählen Sie die Client-Apps aus, auf die diese Richtlinie angewendet wird:

- Aktivieren Sie Browser, wenn die Richtlinie auf den Webclient angewandt werden soll.

- Aktivieren Sie Mobile Apps und Desktopclients, wenn die Richtlinie auf andere Clients angewandt werden soll.

- Aktivieren Sie beide Kontrollkästchen, wenn die Richtlinie auf alle Clients angewandt werden soll.

- Heben Sie die Auswahl von Werten für Legacy-Authentifizierungsclients auf.

Nachdem Sie die Client-Apps ausgewählt haben, auf die diese Richtlinie angewendet wird, wählen Sie Fertig aus.

Wählen Sie unter Zugriffssteuerungen > Gewähren die Option 0 Steuerungen ausgewählt aus.

Wählen Sie im daraufhin geöffneten neuen Bereich Zugriff gewähren aus.

Aktivieren Sie Multi-Faktor-Authentifizierung erfordern, und wählen Sie dann Auswählen aus.

Legen Sie unten auf der Seite Richtlinie aktivieren auf Ein fest, und wählen Sie Erstellen aus.

Hinweis

Wenn Sie den Webclient verwenden, um sich über Ihren Browser bei Azure Virtual Desktop anzumelden, listet das Protokoll die Client-App-ID als a85cf173-4192-42f8-81fa-777a763e6e2c (Azure Virtual Desktop-Client) auf. Dies liegt daran, dass die Client-App intern mit der Server-App-ID verknüpft ist, in der die Richtlinie für bedingten Zugriff festgelegt wurde.