Verbinden Ihrer GitHub-Lab-Umgebung mit Microsoft Defender for Cloud

Durch die Verbindung Ihrer GitHub-Organisationen mit Defender for Cloud erweitern Sie die Sicherheitsfunktionen von Defender for Cloud auf Ihre GitHub-Ressourcen. Zu diesen Features zählen:

Grundlegende Funktionen zur Verwaltung der Cloudsicherheit (Cloud Security Posture Management, CSPM): Sie können Ihren GitHub-Sicherheitsstatus anhand von GitHub-spezifischen Sicherheitsempfehlungen bewerten. Außerdem können Sie sich über alle Empfehlungen für GitHub-Ressourcen informieren.

Defender CSPM-Features: Defender CSPM-Kunden erhalten Code für kontextbezogene Cloudangriffspfade, Risikobewertungen und Erkenntnisse, um die wichtigsten Schwachstellen zu identifizieren, die Angreifer*innen nutzen können, um in ihre Umgebung einzudringen. Durch die Verbindung Ihrer GitHub-Repositorys können Sie DevOps-Sicherheitsergebnisse mit Ihren Cloudworkloads kontextualisieren und den Ursprung sowie den Entwickler bzw. die Entwicklerin identifizieren, um eine zeitnahe Korrektur zu ermöglichen.

Voraussetzungen

Für die Durchführung dieses Schnellstarts benötigen Sie Folgendes:

- Ein Azure-Konto, in das Defender for Cloud integriert ist. Wenn Sie noch kein Azure-Konto besitzen, erstellen Sie ein kostenloses Konto.

- GitHub Enterprise mit aktivierter GitHub Advanced Security-Suite für die Bewertung des Status von Geheimnissen, Abhängigkeiten, IaC-Fehlkonfigurationen und Codequalitätsanalysen in GitHub-Repositorys.

Hinweis

Die Rolle Sicherheitsleseberechtigter kann auf den Bereich „Ressourcengruppe/GitHub-Connector“ angewendet werden, um das Festlegen sehr privilegierter Berechtigungen auf einer Abonnementebene für Lesezugriff auf DevOps-Sicherheitsstatusbewertungen zu vermeiden.

Herstellen einer Verbindung mit Ihrem GitHub-Konto

So verbinden Sie Ihr GitHub-Konto mit Microsoft Defender for Cloud

Melden Sie sich beim Azure-Portal an.

Wechseln Sie zu Microsoft Defender for Cloud>Umgebungseinstellungen.

Wählen Sie Umgebung hinzufügen aus.

Wählen Sie GitHub aus.

Geben Sie einen Namen (höchstens 20 Zeichen) ein, und wählen Sie dann Ihr Abonnement, Ihre Ressourcengruppe und Ihre Region aus. Das Abonnement ist der Speicherort, an dem Defender for Cloud die GitHub-Verbindung erstellt und speichert.

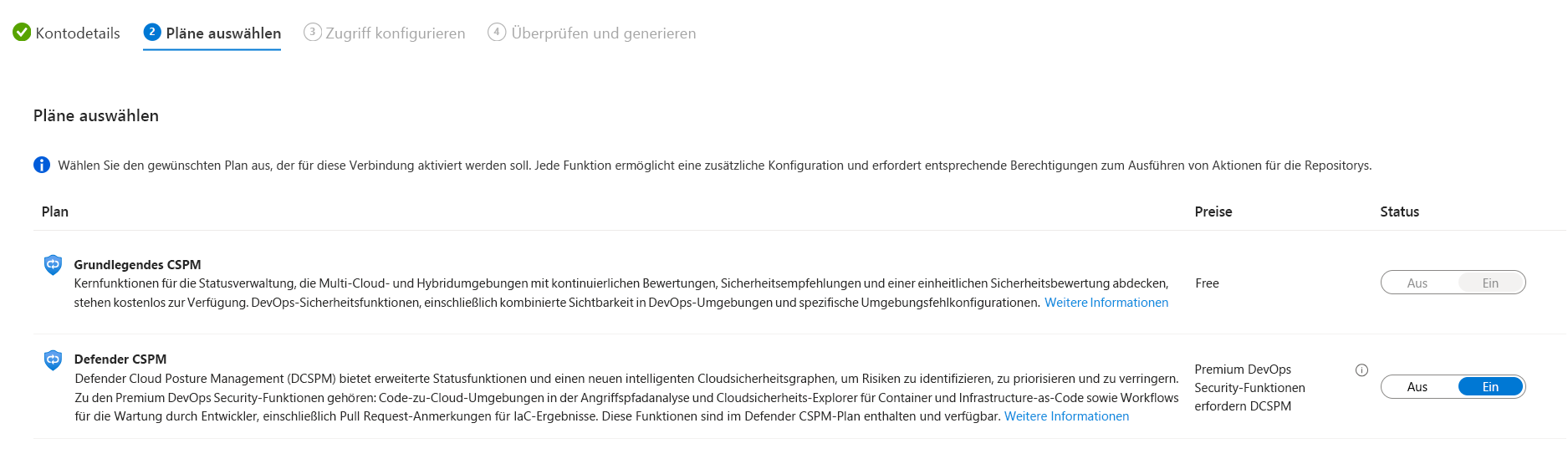

Wählen Sie Weiter:Pläne auswählen aus. Konfigurieren Sie den Defender CSPM-Planstatus für Ihren GitHub-Connector.

Klicken Sie auf Weiter: Zugriff konfigurieren.

Wählen Sie Autorisieren aus, um Ihrem Azure-Abonnement Zugriff auf Ihre GitHub-Repositorys zu gewähren. Melden Sie sich bei Bedarf mit einem Konto an, das über Berechtigungen für die zu schützenden Repositorys verfügt. Wenn Sie nach der Autorisierung zu lange mit der Installation der GitHub-Anwendung für DevOps-Sicherheit warten, tritt für die Sitzung ein Timeout auf, und Sie erhalten eine Fehlermeldung.

Wählen Sie Installieren aus.

Wählen Sie die Organisationen aus, um die GitHub-Anwendung zu installieren. Es wird empfohlen, Zugriff auf alle Repositorys zu gewähren, um sicherzustellen, dass Defender for Cloud Ihre gesamte GitHub-Umgebung schützen kann. Dieser Schritt gewährt Defender for Cloud Zugriff auf die ausgewählten Organisationen.

Wählen Sie für „Organisationen“ eine der folgenden Optionen aus:

- Wählen Sie die Option für alle vorhandenen Organisationen aus, um automatisch alle Repositorys in GitHub-Organisationen zu ermitteln, in denen die GitHub-Anwendung für DevOps-Sicherheit installiert ist.

- Wählen Sie die Option für alle vorhandenen und zukünftigen Organisationen aus, um automatisch alle Repositorys in GitHub-Organisationen, in denen die GitHub-Anwendung für DevOps-Sicherheit installiert ist, sowie in zukünftigen Organisationen, in denen die GitHub-Anwendung für DevOps-Sicherheit installiert wird, zu ermitteln.

Klicken Sie auf Weiter: Überprüfen und generieren.

Wählen Sie Erstellen aus.

Hinweis

Damit die erweiterten DevOps-Statusfunktionen in Defender for Cloud ordnungsgemäß funktionieren, kann nur eine einzelne Instanz einer GitHub-Organisation in den Azure-Mandanten integriert werden, in dem Sie einen Connector erstellen.