Bedrohungsfaktoren für Managed Kubernetes

In einer Managed Kubernetes-Umgebung umfasst die Behandlung von Sicherheit das Verständnis und die Milderung von Bedrohungen über verschiedene Instanzen hinweg. Hier ist eine Aufschlüsselung der Bedrohungsfaktoren in bestimmten Instanzen:

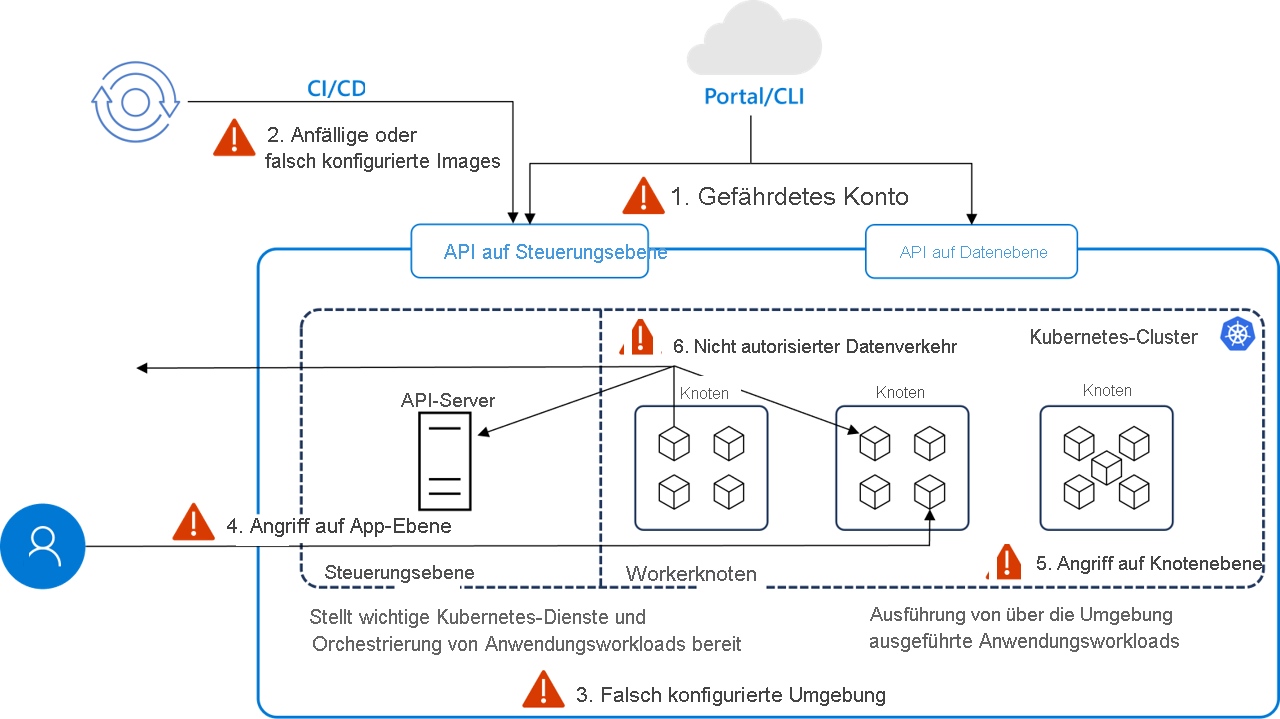

Kompromittiertes Konto

- Bedrohungsfaktor: Ein Angreifer erhält Zugriff auf einen Kubernetes-Cluster durch gestohlene Anmeldeinformationen, API-Token oder Schlüssel. Dies kann zu unbefugtem Zugriff, Datendiebstahl und schädlichen Bereitstellungen führen.

- Entschärfung: Implementieren Sie starke Authentifizierungsmechanismen, Multi-Faktor-Authentifizierung (MFA), einen regelmäßige Wechsel der Anmeldeinformationen und Grundsätze für den Zugriff mit den geringsten Berechtigungen.

Anfällige oder falsch konfigurierte Images

- Bedrohungsfaktor: Containerimages mit Sicherheitsrisiken oder Fehlkonfigurationen können von Angreifern ausgenutzt werden, sobald sie bereitgestellt wurden. Diese Sicherheitsrisiken können veraltete Software, unsichere Standardeinstellungen oder eingebettete Geheimnisse umfassen.

- Risikominderung: Verwenden Sie Image-Scantools, um Sicherheitsrisiken vor der Bereitstellung zu erkennen, Image-Herkunftsrichtlinien zu erzwingen und einen Containerimage-Signaturprozess zu übernehmen.

Falsch konfigurierte Umgebung

- Bedrohungsfaktor: Fehlkonfigurationen in Kubernetes-Einstellungen oder Bereitstellungsdeskriptoren können Cluster für Angriffe anfällig machen. Zu den häufigsten Problemen gehören ungeschützte Dashboard-Schnittstellen, zu lockere RBAC-Einstellungen und ungesicherte Endpunkte.

- Risikominderung: Befolgen Sie bewährte Methoden für eine sichere Konfiguration, überprüfen Sie die Konfigurationen regelmäßig mit automatisierten Tools und setzen Sie Zugangscontroller ein, um die Einhaltung von Richtlinien durchzusetzen.

Angriffsebene der Anwendung

- Bedrohungsfaktor: Anwendungen, die in Containern ausgeführt werden, sind möglicherweise anfällig für herkömmliche Webangriffsvektoren, wie etwa Einschleusung von SQL-Befehlen oder Cross-Site Scripting (XSS), die den Container kompromittieren oder zu einer weiteren Clusterausnutzung führen können.

- Entschärfung: Setzen Sie bewährte Methoden für die Anwendungssicherheit ein, z. B. Eingabeüberprüfung und Ausgabecodierung, und verwenden Sie Webanwendungsfirewalls (WAFs). Implementieren Sie Sicherheit in der Pipeline für Continuous Integration (CI)/Continuous Delivery und/oder Deployment (CD), einschließlich statischer und dynamischer Analysetools.

Angriff auf Knotenebene

- Bedrohungsfaktor: Wenn Angreifer Zugriff auf einen Kubernetes-Knoten erhalten, können diese potenziell Berechtigungen eskalieren, um den gesamten Cluster zu steuern. Sicherheitsrisiken können aus veralteten Betriebssystemen oder Kubernetes-Komponenten entstehen.

- Risikominderung: Halten Sie Knoten mit den neuesten Sicherheitspatches auf dem neuesten Stand, beschränken Sie den Zugriff auf Knoten mithilfe von Netzwerkrichtlinien und Firewalls, und verwenden Sie hostbasierte Angriffserkennungssysteme (HIDS).

Nicht autorisierter Datenverkehr

- Bedrohungsfaktor: Wenn die Netzwerkrichtlinien nicht korrekt konfiguriert sind, kann es zu unbefugten Zugriffen auf den oder vom Cluster kommen, sodass Angreifer Daten extrahieren, Malware verteilen oder exponierte Dienste ausnutzen können.

- Risikominderung: Implementieren Sie strenge Netzwerkrichtlinien zum Steuern des eingehenden und ausgehenden Datenverkehrs, trennen Sie vertrauliche Workloads mithilfe von Namespaces, und überwachen Sie den Datenverkehr auf anomale Muster.

Die Behandlung dieser Bedrohungen in einer Managed Kubernetes-Umgebung erfordert einen mehrstufigen Sicherheitsansatz, der sowohl Kubernetes-spezifische Methoden als auch herkömmliche Sicherheitsmaßnahmen umfasst. Eine kontinuierliche Überwachung, regelmäßige Audits und die Einhaltung des Prinzips der geringsten Rechte für alle Aspekte des Clusters sind wesentliche Komponenten einer robusten Kubernetes-Sicherheitsstrategie.

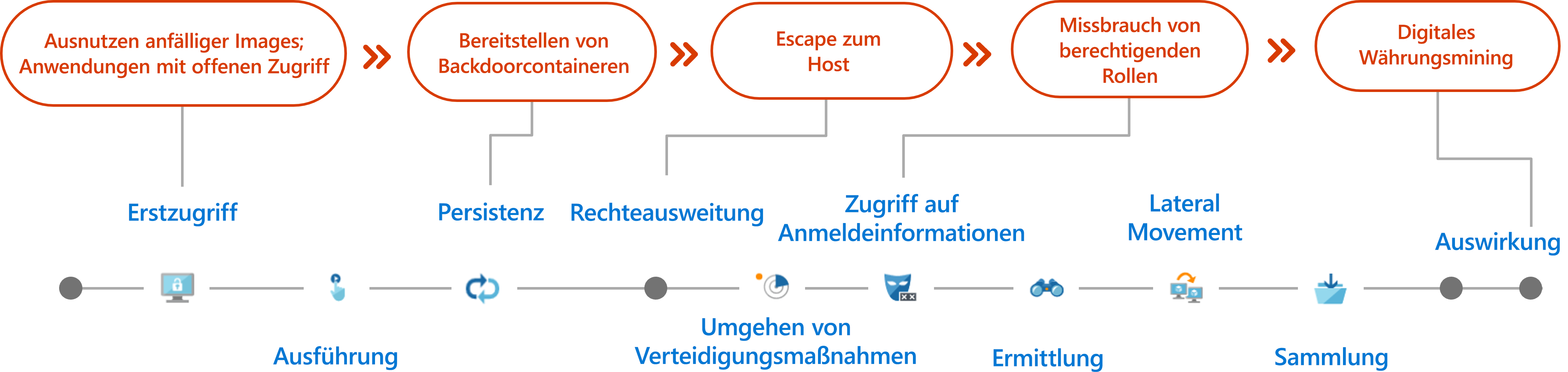

Häufige Angriffstechniken

- Exploit anfälliger Images – eine öffentlich zugängliche anfällige Anwendung in einem Cluster, die den anfänglichen Zugriff auf den Cluster ermöglicht. Berüchtigte Fälle: SolarWinds, Log4j

- Zugriff auf exponierte Anwendungen – eine sensible Schnittstelle, die dem Internet ausgesetzt ist, stellt ein Sicherheitsrisiko dar. Einige beliebte Frameworks sollten nicht für das Internet verfügbar gemacht werden und erfordern daher standardmäßig keine Authentifizierung. Wenn Sie sie also dem Internet aussetzen, erhalten Sie unautorisierten Zugang zu einer sensiblen Schnittstelle, über die bösartige Akteure Code ausführen oder Container im Cluster bereitstellen können. Beispiele für solche ausgenutzten Schnittstellen sind Apache NiFi, Kubeflow, Argo Workflows, Weave Scope und das Kubernetes-Dashboard.

- Bereitstellen von Backdoor-Containern: Angreifer führen ihren schädlichen Code in einem Container im Cluster aus. Unter Verwendung von Kubernetes-Controllern wie DaemonSets oder Deployments haben Angreifer sichergestellt, dass eine konstante Anzahl von Containern in einem oder allen Knoten im Cluster ausgeführt wird.

- Missbrauch über SA mit freizügigen Rollen: Das Dienstkonto (SA) stellt eine Anwendungsidentität in Kubernetes dar. Standardmäßig wird ein SA an jeden erstellten Pod im Cluster eingebunden. Mithilfe des SA können Container im Pod Anforderungen an den Kubernetes-API-Server senden. Angreifer, die Zugriff auf einen Pod erhalten, greifen auf das SA-Token zu und führen Aktionen im Cluster gemäß den SA-Berechtigungen aus. Wenn RBAC nicht aktiviert ist, verfügt das SA über unbegrenzte Berechtigungen im Cluster. Wenn RBAC aktiviert ist, werden seine Berechtigungen durch die RoleBindings und ClusterRoleBindings bestimmt, die ihm zugeordnet sind.

- Escape an den Host – hostPath-Volume bindet ein Verzeichnis oder eine Datei vom Host in den Container ein. Angreifer, die über Berechtigungen zum Erstellen eines neuen Containers im Cluster verfügen, können einen mit einem beschreibbaren hostPath-Volume erstellen und die Persistenz auf dem zugrunde liegenden Host erlangen. Letzteres kann zum Beispiel durch die Einrichtung eines Cron-Jobs auf dem Host erreicht werden.