Konfigurieren von Microsoft Defender für Containerkomponenten

Microsoft Defender für Cloud ist die cloudnative Lösung zum Schützen Ihrer Container.

Defender für Container schützt Ihre Cluster unabhängig davon, ob sie in folgenden Bereichen ausgeführt werden:

- Azure Kubernetes Service (AKS) - Der verwaltete Dienst von Microsoft für die Entwicklung, Bereitstellung und Verwaltung von containerisierten Anwendungen.

- Amazon Elastic Kubernetes Service (EKS) in einem verbundenen Amazon Web Services -Konto (AWS) - Der verwaltete Amazon-Dienst zum Ausführen von Kubernetes in AWS, ohne dass Sie Ihre eigene Kubernetes-Steuerungsebene oder -Knoten installieren, betreiben und verwalten müssen.

- Google Kubernetes Engine (GKE) in einem GCP-Projekt (Connected Google Cloud Platform): Die verwaltete Google-Umgebung zum Bereitstellen, Verwalten und Skalieren von Anwendungen mithilfe der GCP-Infrastruktur.

- Andere Kubernetes-Distributionen (mit Kubernetes mit Azure Arc-Unterstützung): Gemäß Cloud Native Computing Foundation (CNCF) zertifizierte Kubernetes-Cluster, die lokal oder auf IaaS gehostet werden.

Netzwerkanforderungen

Überprüfen Sie, ob die folgenden Endpunkte für den ausgehenden Zugriff konfiguriert sind, damit der Defender-Agent eine Verbindung mit Microsoft Defender for Cloud herstellen kann, um Sicherheitsdaten und -ereignisse zu senden:

- Überprüfen Sie die FQDN-Regeln (Fully Qualified Domain Name, vollqualifizierter Domänenname) und Anwendungsregeln für Microsoft Defender for Containers.

- Standardmäßig haben AKS-Cluster uneingeschränkten ausgehenden Internetzugriff.

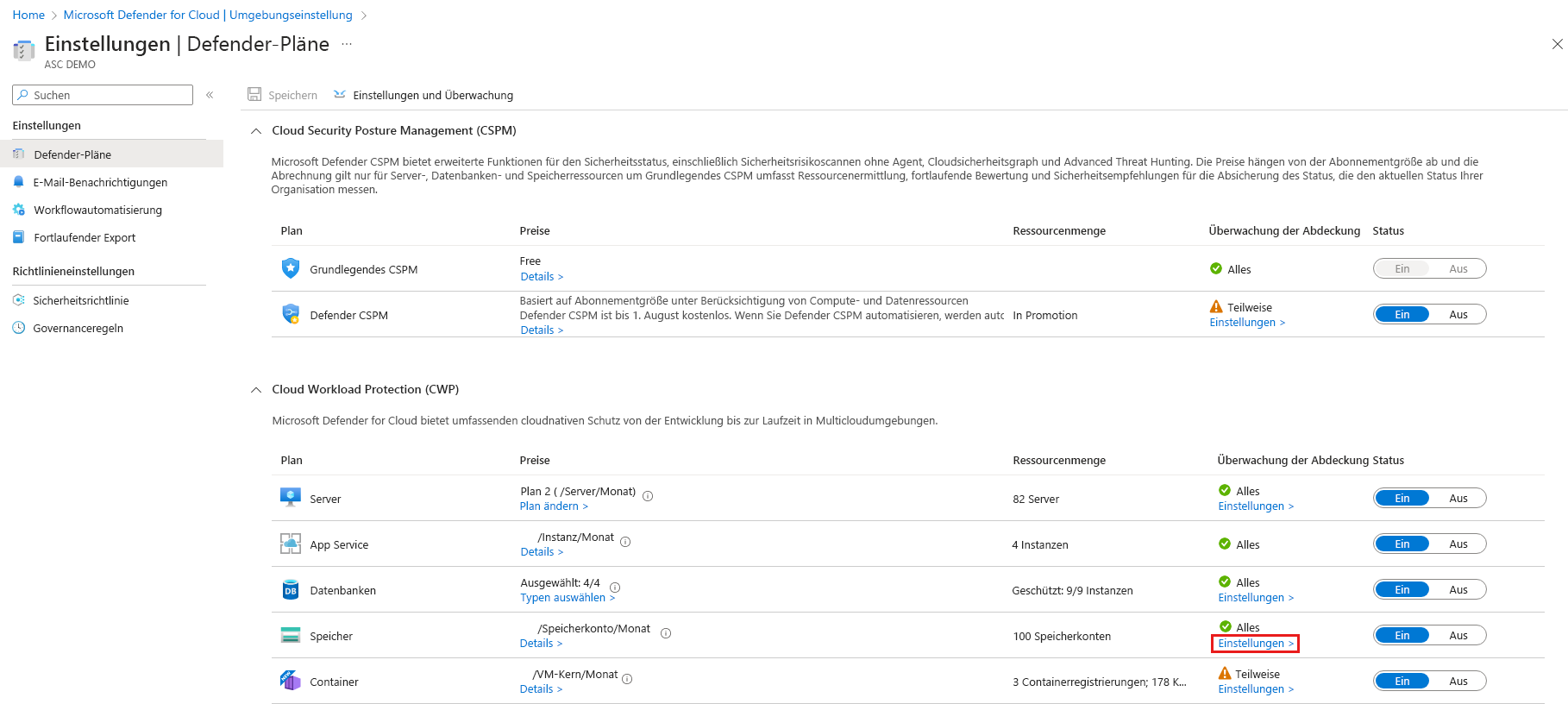

Aktivieren des Plans

So aktivieren Sie den Plan:

Öffnen Sie im Defender for Cloud-Menü die Seite „Einstellungen“, und wählen Sie das entsprechende Abonnement aus.

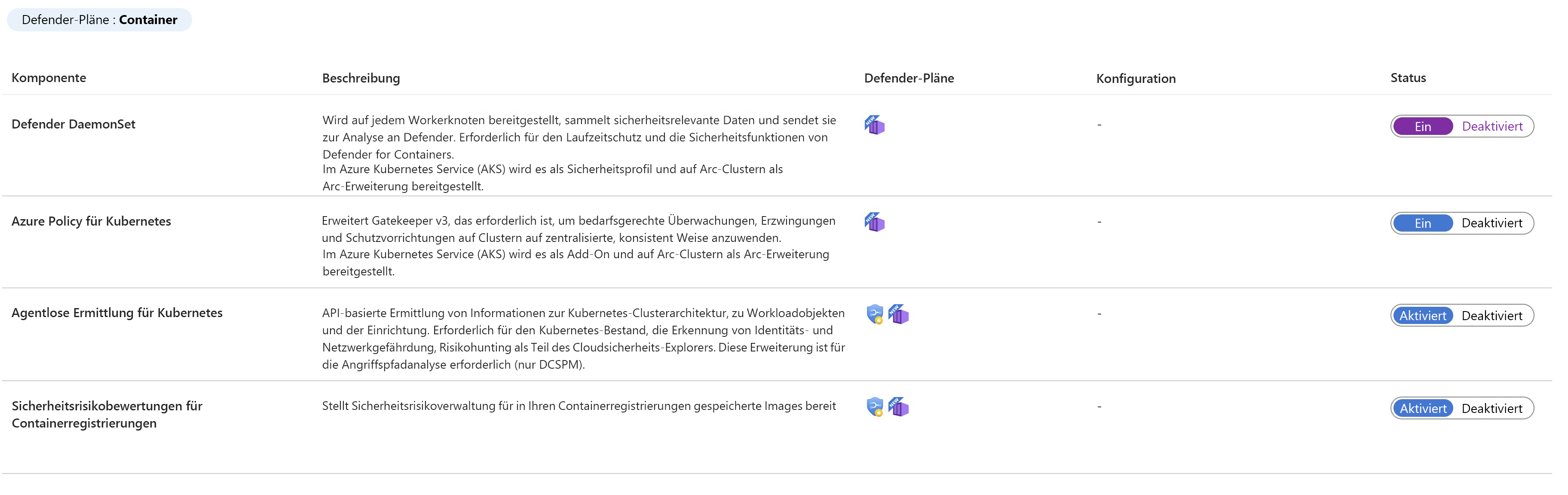

Wählen Sie auf der Seite mit Defender-Tarifen die Option Defender for Containers und dann Einstellungen aus.

Tipp

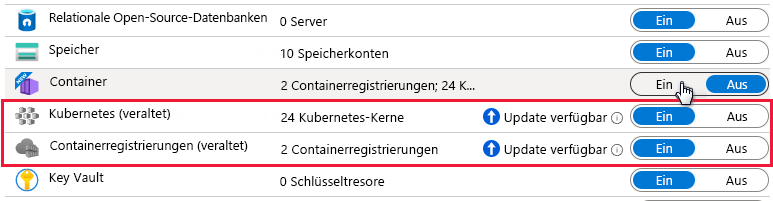

Wenn für das Abonnement bereits Defender für Kubernetes und/oder Defender für Container-Registrierungen aktiviert ist, wird ein Aktualisierungshinweis angezeigt. Andernfalls ist Defender für Container die einzige Option.

Aktivieren Sie die relevante Komponente, um sie zu aktivieren.

Aktivierungsmethode pro Funktion

Standardmäßig ist Microsoft Defender for Containers beim Aktivieren des Plans über das Azure-Portal so konfiguriert, dass automatisch alle Funktionen aktiviert und alle erforderlichen Komponenten installiert werden, um die im Rahmen des Plans angebotenen Schutzmaßnahmen bereitzustellen – einschließlich der Zuweisung eines Standardarbeitsbereichs.

Wenn Sie nicht alle Funktionen der Pläne aktivieren möchten, können Sie manuell auswählen, welche spezifischen Funktionen aktiviert werden sollen, indem Sie für den Plan Container die Option Konfiguration bearbeiten auswählen. Wählen Sie dann unter Einstellungen und Überwachung die Funktionen aus, die Sie aktivieren möchten. Darüber hinaus können Sie diese Konfiguration nach der Erstkonfiguration des Plans auf der Seite mit den Defender-Plänen ändern.

Zuweisen eines benutzerdefinierten Arbeitsbereichs für den Defender-Agent

Über Azure Policy können Sie einen benutzerdefinierten Arbeitsbereich zuweisen.

Manuelle Bereitstellung des Defender-Agents oder des Azure Policy-Agents ohne automatische Bereitstellung mithilfe von Empfehlungen

Funktionen, die eine Agent-Installation erfordern, können auch in einem oder mehreren Kubernetes-Clustern bereitgestellt werden. Verwenden Sie dazu die entsprechende Empfehlung:

| Agent | Empfehlung |

|---|---|

| Defender-Agent für Kubernetes | Für den Azure Kubernetes Service-Cluster sollte das Defender-Profil aktiviert sein |

| Defender-Agent für Kubernetes mit Arc-Unterstützung | Azure Arc-fähige Kubernetes-Cluster sollten die Defender-Erweiterung installiert haben. |

| Azure Policy-Agent für Kubernetes | Für Azure Kubernetes Service Cluster muss das Azure Policy-Add-On für Kubernetes installiert sein |

| Azure Policy-Agent für Kubernetes mit Arc-Unterstützung | Azure Arc-fähigen Kubernetes-Cluster sollten die Azure Policy-Erweiterung installiert haben |

Führen Sie die folgenden Schritte aus, um den Defender-Agent in bestimmten Clustern bereitzustellen:

Öffnen Sie auf der Seite „Empfehlungen“ von Microsoft Defender for Cloud das Steuerelement Erweiterte Sicherheit aktivieren, oder suchen Sie direkt nach einer der oben genannten Empfehlungen (oder verwenden Sie die oben genannten Links, um die Empfehlung direkt zu öffnen).

Zeigen Sie alle Cluster ohne Agent über die Registerkarte „Fehlerhaft“ an.

Wählen Sie die Cluster aus, in denen der gewünschte Agent bereitgestellt werden soll, und wählen Sie Reparieren aus.

Wählen Sie X Ressourcen reparieren aus.

- Einblicke darin, in welchem Ihrer Cluster der Defender-Agent bereitgestellt wird

- Fix – Schaltfläche zur Bereitstellung in diese Cluster ohne den Agent

- Arbeitsbereich: DefaultWorkspace-[Abonnement-ID]-[Region]

- Ressourcengruppe: DefaultResourceGroup-[Region]

- Das Aktivieren der automatischen Bereitstellung kann sich möglicherweise auf vorhandene und zukünftige Computer auswirken.

- Das Deaktivieren der automatischen Bereitstellung für eine Erweiterung wirkt sich nur auf die zukünftigen Computer aus. Es wird nichts deinstalliert, wenn die automatische Bereitstellung deaktiviert wird.

Bereitstellen des Defender-Agents: Alle Optionen

Sie können den Plan für Defender für Container aktivieren und alle relevanten Komponenten über das Azure-Portal, die REST-API oder mit einer Resource Manager-Vorlage bereitstellen. Wählen Sie die relevante Registerkarte aus, um ausführliche Schritte anzuzeigen.

Nach Bereitstellung des Defender-Agents wird automatisch ein Standardarbeitsbereich zugewiesen. Über Azure Policy können Sie anstelle des Standardarbeitsbereichs einen benutzerdefinierten Arbeitsbereich zuweisen.

Verwenden der Schaltfläche „Korrigieren“ aus der Defender für Cloud-Empfehlung

Mit einem optimierten, reibungslosen Prozess können Sie die Azure-Portal-Seiten verwenden, um den Defender für den Cloud-Plan zu aktivieren und die automatische Bereitstellung aller erforderlichen Komponenten zum Schutz Ihrer Kubernetes-Cluster im großen Stil einzurichten.

Eine dedizierte Empfehlung in Defender für Cloud bietet Folgendes:

Öffnen Sie auf der Seite „Empfehlungen“ von Microsoft Defender for Cloud das Steuerelement Erweiterte Sicherheit aktivieren.

Verwenden Sie den Filter, um die Empfehlung mit dem Namen Azure Arc Kubernetes-Cluster sollten das Defender-Profil aktiviert haben zu finden.

Hinweis

Beachten Sie in der Aktionsspalte das Symbol Korrigieren.

Wählen Sie die Cluster aus, um Details zu den fehlerfreien und fehlerhaften Ressourcen anzuzeigen: Cluster mit und ohne Agent.

Wählen Sie in der Liste fehlerhafter Ressourcen einen Cluster aus, und klicken Sie auf Korrigieren, um den Bereich mit den Korrekturbestätigungen zu öffnen.

Wählen Sie X Ressourcen reparieren aus.

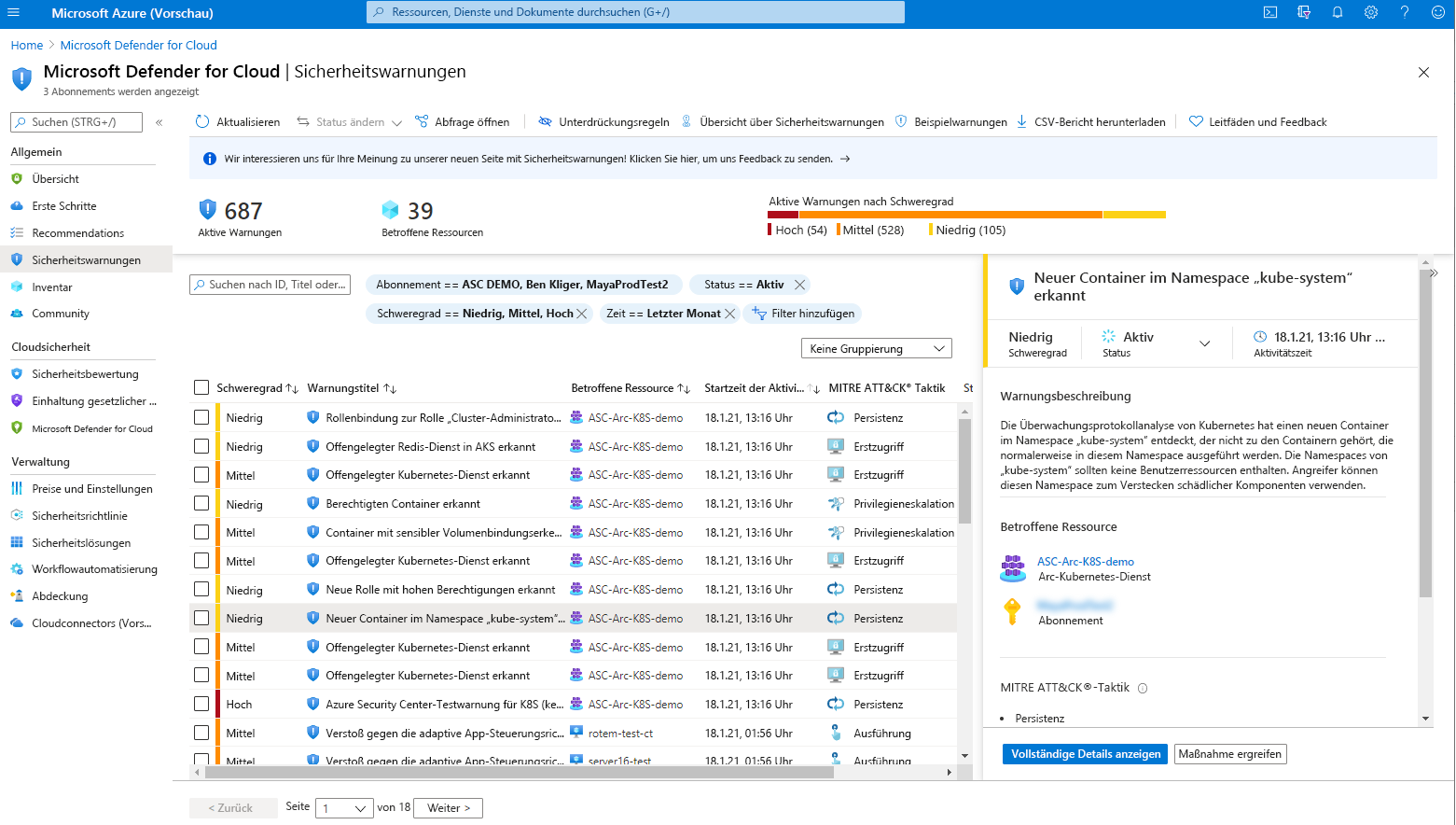

Simulieren von Sicherheitswarnungen von Microsoft Defender für Container

Um eine Sicherheitswarnung zu simulieren, führen Sie den folgenden Befehl im Cluster aus:

kubectl get pods --namespace=asc-alerttest-662jfi039nDie erwartete Antwort lautetNo resource found. Diese Aktivität wird von Defender für Cloud innerhalb von 30 Minuten erkannt, und es wird eine Sicherheitswarnung ausgelöst.Hinweis

Bei der Simulation von agentlosen Warnungen für Defender for Containers ist Azure Arc keine Voraussetzung.

Öffnen Sie im Azure-Portal die Seite „Sicherheitswarnungen“ von Microsoft Defender for Cloud, und suchen Sie nach der Warnung für die jeweilige Ressource:

Log Analytics-Standardarbeitsbereich für AKS

Der Log Analytics-Arbeitsbereich wird vom Defender-Agent als Datenpipeline verwendet, um Daten aus dem Cluster an Defender for Cloud zu senden, ohne dass Daten im Log Analytics-Arbeitsbereich selbst beibehalten werden. Daher werden Benutzern in diesem Anwendungsfall keine Kosten in Rechnung gestellt.

Der Defender-Agent verwendet einen Log Analytics-Standardarbeitsbereich. Wenn noch kein Log Analytics-Standardarbeitsbereich vorhanden ist, erstellt Defender for Cloud beim Installieren des Defender-Agents eine neue Ressourcengruppe und ein Standardarbeitsbereich. Der Standardarbeitsbereich wird basierend auf Ihrer Region erstellt.

Die Namenskonvention für den Log Analytics-Standardarbeitsbereich und die Ressourcengruppe lautet wie folgt:

Zuweisen eines benutzerdefinierten Arbeitsbereichs

Wenn Sie die Option für die automatische Bereitstellung aktivieren, wird automatisch ein Standardarbeitsbereich zugewiesen. Über Azure Policy können Sie einen benutzerdefinierten Arbeitsbereich zuweisen.

So überprüfen Sie, ob Ihnen ein Arbeitsbereich zugewiesen ist:

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Policy, und wählen Sie diese Option aus.

Wählen Sie Definitionen aus.

Suchen nach der Policy-ID

1aaaaaa1-2bb2-3cc3-4dd4-5eeeeeeeeee5.

Folgen Sie Neue Zuweisung mit benutzerdefiniertem Arbeitsbereich erstellen, wenn die Richtlinie noch nicht dem relevanten Bereich zugewiesen wurde. Oder folgen Sie Zuweisung mit benutzerdefiniertem Arbeitsbereich aktualisieren, wenn die Richtlinie bereits zugewiesen ist und Sie sie ändern möchten, um einen benutzerdefinierten Arbeitsbereich zu verwenden.

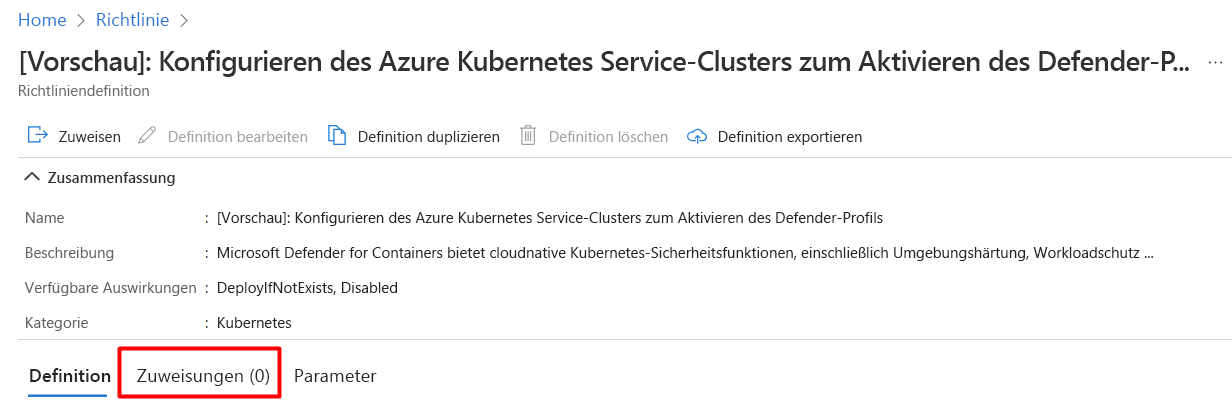

Erstellen einer neuen Zuweisung mit benutzerdefiniertem Arbeitsbereich

Wenn die Richtlinie nicht zugewiesen wurde, wird Assignments (0) angezeigt.

So weisen Sie benutzerdefinierten Arbeitsbereich zu:

Wählen Sie Zuweisen aus.

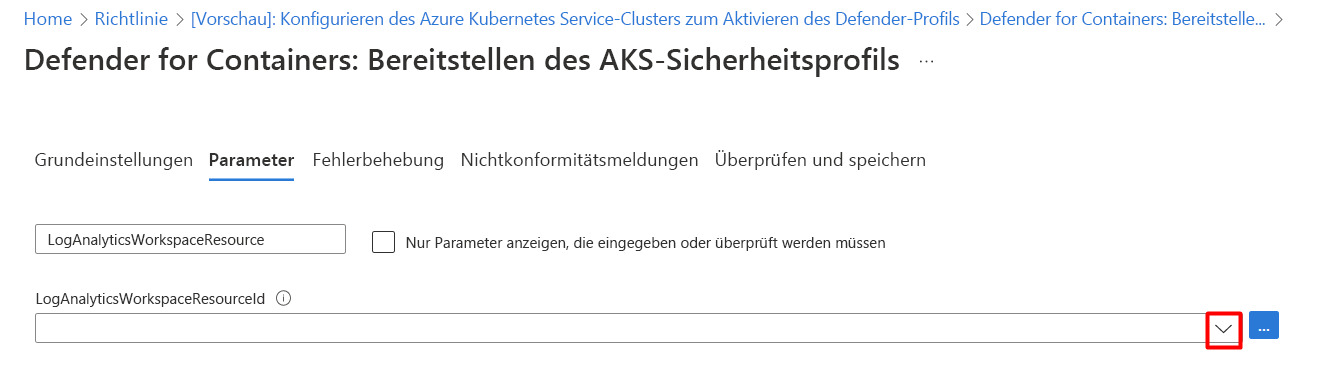

Deaktivieren Sie auf der Registerkarte Parameter die Option Nur Parameter anzeigen, die eingegeben oder überprüft werden müssen.

Wählen Sie im Dropdownmenü eine LogAnalyticsWorkspaceResource-ID aus.

Klicken Sie auf Überprüfen + erstellen.

Klicken Sie auf Erstellen.

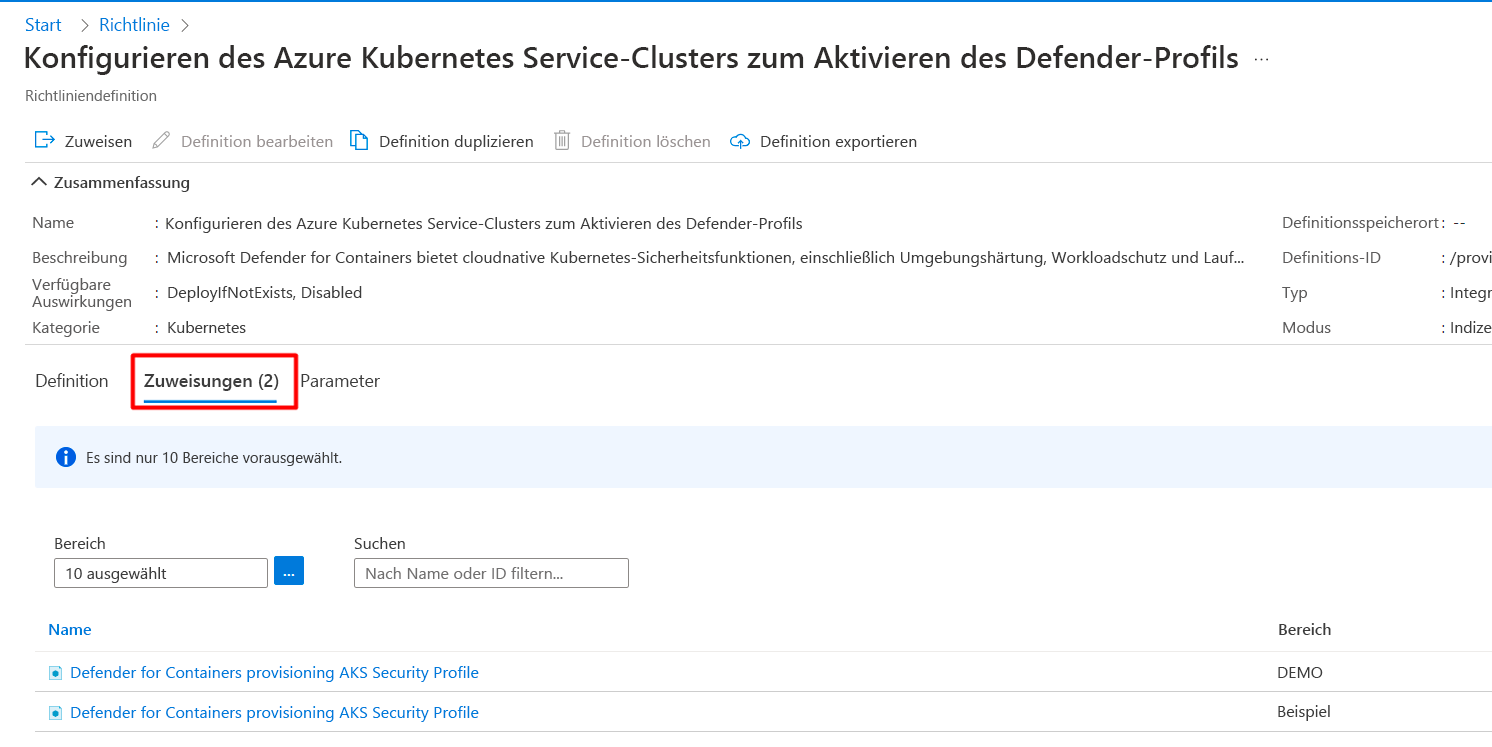

Aktualisieren der Zuweisung mit benutzerdefiniertem Arbeitsbereich

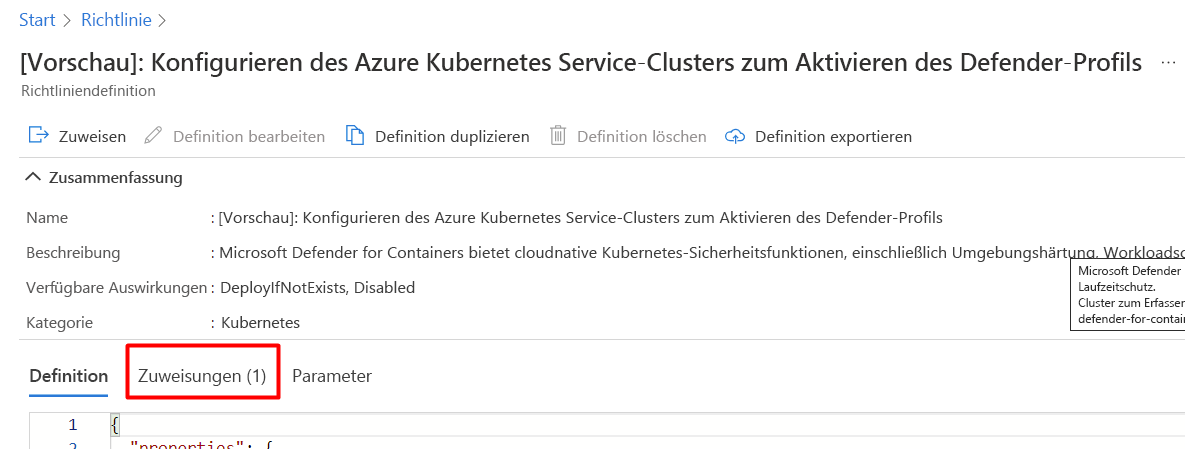

Wenn die Richtlinie bereits einem Arbeitsbereich zugewiesen wurde, wird Assignments (1) angezeigt.

Hinweis

Wenn Sie über mehrere Abonnements verfügen, ist die Zahl möglicherweise höher.

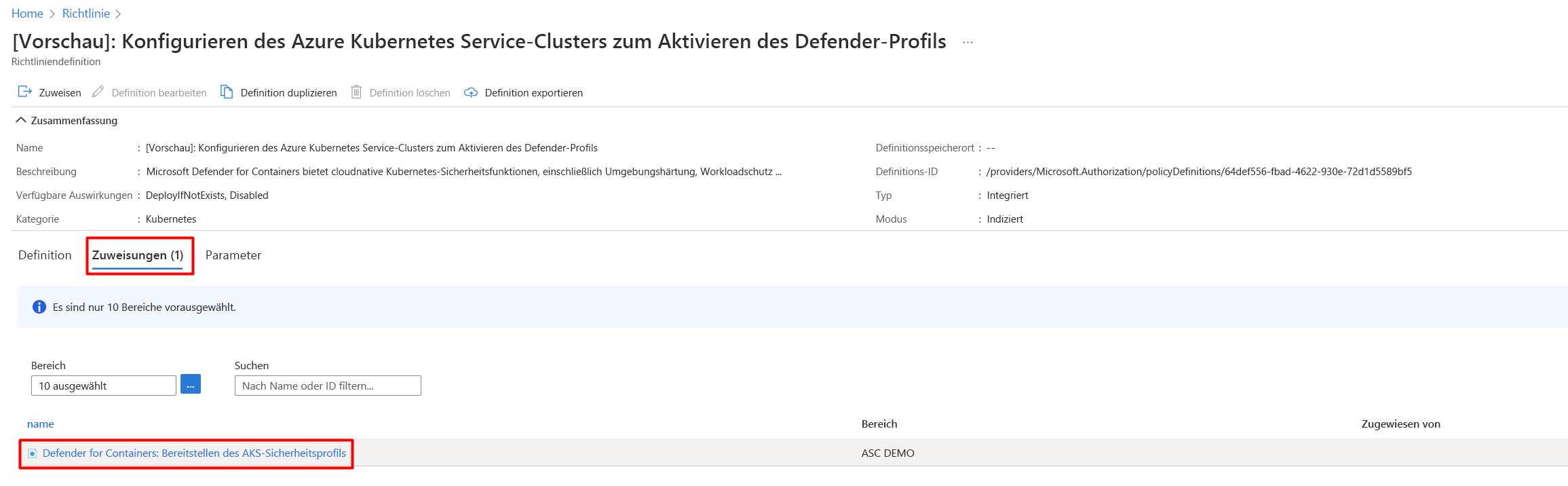

So weisen Sie benutzerdefinierten Arbeitsbereich zu:

Wählen Sie die entsprechende Zuweisung aus.

Wählen Sie Zuweisung bearbeiten aus.

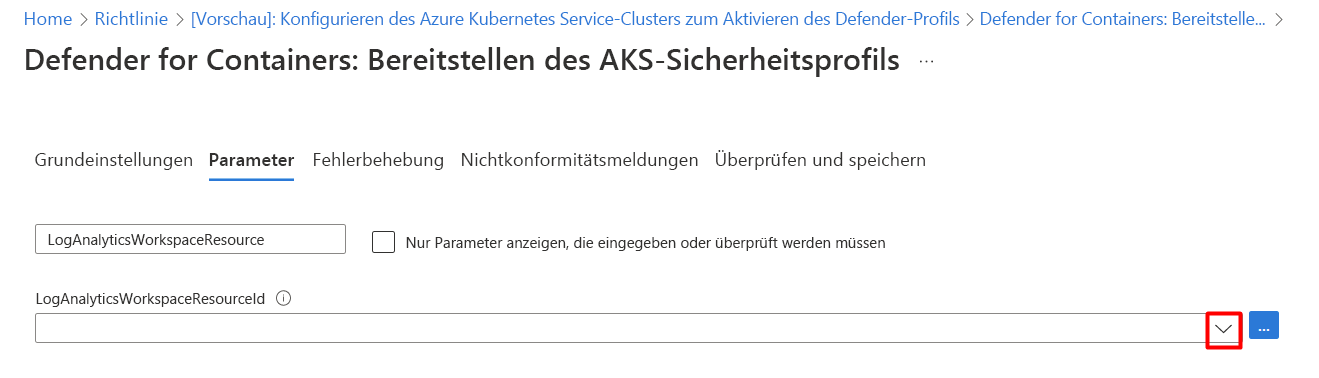

Deaktivieren Sie auf der Registerkarte Parameter die Option Nur Parameter anzeigen, die eingegeben oder überprüft werden müssen.

Wählen Sie im Dropdownmenü eine LogAnalyticsWorkspaceResource-ID aus.

Klicken Sie auf Überprüfen + speichern.

Wählen Sie Speichern.

Entfernen des Defender-Sensors

Um diese oder eine andere beliebige Defender für Cloud-Erweiterung zu entfernen, reicht es nicht aus, die automatische Bereitstellung zu deaktivieren:

Um den Defender for Containers-Plan vollständig zu deaktivieren, wechseln Sie zu Umgebungseinstellungen, und deaktivieren Sie den Plan Microsoft Defender for Containers.

Deaktivieren Sie dennoch die automatische Bereitstellung der Erweiterungen, wie unter Konfigurieren der automatischen Bereitstellung für Agents und Erweiterungen von Microsoft Defender für Cloud erläutert, um sicherzustellen, dass die Defender für Container-Komponenten von nun an nicht automatisch für Ihre Ressourcen bereitgestellt werden.

Sie können die Erweiterung mithilfe der REST-API oder einer Resource Manager-Vorlage entfernen, wie auf den folgenden Registerkarten erläutert.

Verwenden der Azure CLI zum Entfernen des Defender-Sensors

Entfernen Sie das Microsoft Defender-Profil mit den folgenden Befehlen:

az login az account set --subscription <subscription-id> az aks update --disable-defender --resource-group <your-resource-group> --name <your-cluster-name>Das Entfernen der Erweiterung kann einige Minuten dauern.

Führen Sie den folgenden Befehl aus, um zu überprüfen, ob die Erweiterung erfolgreich entfernt wurde:

kubectl get pods -n kube-system | grep microsoft-defenderWenn die Erweiterung entfernt wurde, sollten mit dem Befehl „get pods“ keine Pods zurückgegeben werden. Das Löschen der Pods kann einige Minuten in Anspruch nehmen.