Verwenden von Netzwerksicherheitsgruppen zum Steuern des Netzwerkzugriffs

Im Rahmen der Migration Ihres ERP-Systems zu Azure müssen Sie sicherstellen, dass die Server über die entsprechende Isolation verfügen, damit nur zulässige Systeme Netzwerkverbindungen herstellen können. Angenommen, Sie verfügen über Datenbankserver, die Daten für Ihre ERP-App enthalten. Sie möchten verhindern, dass unzulässige Systeme über das Netzwerk mit den Servern kommunizieren können, während die Kommunikation von App-Servern mit den Datenbankservern erlaubt ist.

Netzwerksicherheitsgruppen

Netzwerksicherheitsgruppen filtern den Netzwerkdatenverkehr zwischen Azure-Ressourcen. Sie enthalten auch Sicherheitsregeln, die Sie konfigurieren können, um eingehenden und ausgehenden Datenverkehr zuzulassen oder zu verweigern. Sie können Netzwerksicherheitsgruppen zum Filtern des Datenverkehrs zwischen VMs oder Subnetzen sowohl innerhalb eines virtuellen Netzwerks als auch über das Internet verwenden.

Zuweisen und Auswerten von Netzwerksicherheitsgruppen

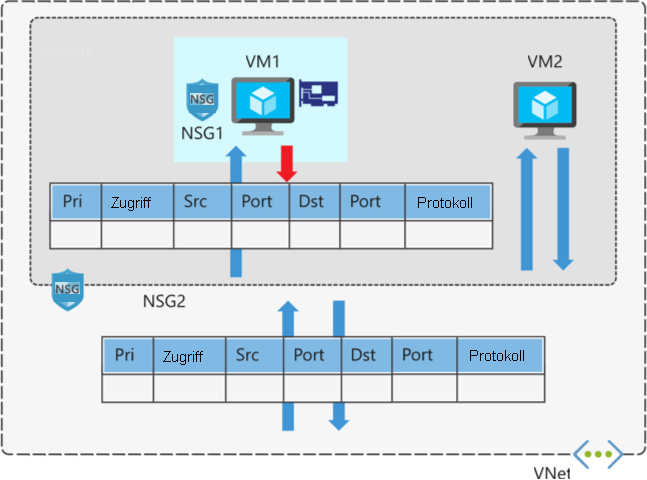

Netzwerksicherheitsgruppen werden einer Netzwerkschnittstelle oder einem Subnetz zugewiesen. Wenn Sie eine Netzwerksicherheitsgruppe zu einem Subnetz zuweisen, gelten die Regeln für alle Netzwerkschnittstellen, die sich in diesem Subnetz befinden. Sie können den Datenverkehr weiter einschränken, indem Sie eine Netzwerksicherheitsgruppe zur Netzwerkschnittstelle einer VM zuordnen.

Wenn Sie Netzwerksicherheitsgruppen auf ein Subnetz und eine Netzwerkschnittstelle anwenden, werden die Netzwerksicherheitsgruppen unabhängig voneinander ausgewertet. Der eingehende Datenverkehr wird zuerst von der Netzwerksicherheitsgruppe ausgewertet, die auf das Subnetz angewendet wurde, und anschließend von der Netzwerksicherheitsgruppe, die auf die Netzwerkschnittstelle angewendet wurde. Im Gegensatz dazu wird ausgehender Datenverkehr von einer VM zuerst von der Netzwerksicherheitsgruppe ausgewertet, die auf die Netzwerkschnittstelle angewendet wurde, und dann von der Netzwerksicherheitsgruppe, die auf das Subnetz angewendet wurde.

Das Anwenden einer Netzwerksicherheitsgruppe auf ein Subnetz anstelle einzelner Netzwerkschnittstellen kann den Verwaltungsaufwand reduzieren. Mit diesem Ansatz wird sichergestellt, dass alle VMs innerhalb des festgelegten Subnetzes mit den gleichen Regeln gesichert sind.

Auf jedes Subnetz und jede Netzwerkschnittstelle kann eine Netzwerksicherheitsgruppe angewendet werden. Netzwerksicherheitsgruppen unterstützen TCP (Transmission Control Protocol), UDP (User Datagram Protocol) und ICMP (Internet Control Message Protocol) und arbeiten mit Layer 4 des OSI-Modells (Open Systems Interconnection).

In diesem Szenario des Fertigungsunternehmen können Netzwerksicherheitsgruppen Ihnen helfen, das Netzwerk zu schützen. Sie können steuern, welche Computer eine Verbindung mit Ihren App-Servern herstellen können. Sie können die Netzwerksicherheitsgruppe so konfigurieren, dass nur ein bestimmter IP-Adressraum eine Verbindung mit den Servern herstellen kann. Sie können dies weiter einschränken, indem Sie nur den Zugriff auf bzw. über spezifische Ports oder individuelle IP-Adressen zulassen. Diese Regeln können auf Geräte angewendet werden, die eine Remoteverbindung über lokale Netzwerke oder eine Verbindung zwischen Ressourcen innerhalb von Azure herstellen.

Sicherheitsregeln

Eine Netzwerksicherheitsgruppe enthält mindestens eine Sicherheitsregel. Sie können die Sicherheitsregeln zum Zulassen oder Verweigern des Datenverkehrs konfigurieren.

Regeln verfügen über verschiedene Eigenschaften:

| Eigenschaft | Erklärung |

|---|---|

| Name | Ein eindeutiger Name in der Netzwerksicherheitsgruppe |

| Priorität | Eine Zahl zwischen 100 und 4096 |

| Quelle und Ziel | Beliebige oder einzelne IP-Adresse, ein CIDR-Block (klassenloses domänenübergreifendes Routing, z. B. 10.0.0.0/24), ein Diensttag oder eine App-Sicherheitsgruppe |

| Protokoll | TCP, UDP oder Any (Beliebig) |

| Direction | Gibt an, ob die Regel für ein- oder ausgehenden Datenverkehr gilt |

| Portbereich | Ein individueller Port oder ein Portbereich |

| Aktion | Datenverkehr zulassen oder verweigern |

Sicherheitsregeln für Netzwerksicherheitsgruppen werden nach Priorität ausgewertet. Sie verwenden die Fünf-Tupel-Informationen (Quelle, Quellport, Ziel, Zielport und Protokoll), um den Datenverkehr zuzulassen oder zu verweigern. Wenn die Bedingungen für eine Regel mit der Gerätekonfiguration übereinstimmen, wird die Verarbeitung der Regeln beendet.

Angenommen, Ihr Unternehmen hat eine Sicherheitsregel erstellt, die den eingehenden Datenverkehr über den Port 3389 (RDP) an Ihre Webserver mit einer Priorität von 200 zulässt. Anschließend hat ein anderer Administrator eine Regel erstellt, die den eingehenden Datenverkehr über Port 3389 mit einer Priorität von 150 verweigert. Die Ablehnungsregel hat Vorrang, weil sie zuerst verarbeitet wird. Die Regel mit der Priorität 150 wird vor der Regel mit der Priorität 200 verarbeitet.

Bei Netzwerksicherheitsgruppen sind Verbindungen zustandsbehaftet. Für die gleiche TCP-/UDP-Sitzung wird zurückgehender Datenverkehr automatisch zugelassen. Eine Eingangsregel, die beispielsweise den Datenverkehr über den Port 80 zulässt, erlaubt der VM auch, auf die Anforderung zu antworten (in der Regel über einen temporären Port). Hierfür ist keine entsprechende Ausgangsregel erforderlich.

Im ERP-System stellen die Webserver für die ERP-App eine Verbindung mit den Datenbankservern her, die sich in ihren eigenen Subnetzen befinden. Sie können Sicherheitsregeln anwenden, um festzulegen, dass die SQL Server-Datenbankkommunikation von Webservern an die Datenbankserver nur über Port 1433 zugelassen wird. Jeglicher anderer Datenverkehr an Datenbankserver wird verweigert.

Standardsicherheitsregeln

Wenn Sie eine Netzwerksicherheitsgruppe erstellen, erstellt Azure mehrere Standardregeln. Diese Standardregeln können nicht geändert werden, Sie können sie jedoch mit Ihren eigenen Regeln überschreiben. Diese Standardregeln erlauben die Konnektivität innerhalt eines virtuellen Netzwerks und von Azure-Lastenausgleichen. Sie lassen auch die ausgehende Kommunikation an das Internet zu und verweigern eingehenden Datenverkehr aus dem Internet.

Die Standardregeln für eingehenden Datenverkehr lauten wie folgt:

| Priorität | Regelname | Beschreibung |

|---|---|---|

| 65000 | AllowVnetInbound | Zulassen, dass eingehende Daten von jeder VM an jede VM innerhalb des virtuellen Netzwerks gesendet werden |

| 65001 | AllowAzureLoadBalancerInbound | Datenverkehr vom Standardlastenausgleich an alle VMs im Subnetz zulassen |

| 65500 | DenyAllInBound | Datenverkehr aus beliebigen externen Quellen an alle VMs verweigern |

Die Standardregeln für ausgehenden Datenverkehr lauten wie folgt:

| Priorität | Regelname | Beschreibung |

|---|---|---|

| 65000 | AllowVnetOutbound | Zulassen, dass ausgehende Daten von jeder VM zu jeder VM innerhalb des virtuellen Netzwerks gesendet werden |

| 65001 | AllowInternetOutbound | Ausgehenden Datenverkehr an das Internet aus allen VMs zulassen |

| 65500 | DenyAllOutBound | Datenverkehr aus allen internen VMs an ein System außerhalb des virtuellen Netzwerks verweigern |

Ergänzte Sicherheitsregeln

Sie können ergänzte Sicherheitsregeln für Netzwerksicherheitsgruppen verwenden, um die Verwaltung einer großen Anzahl von Regeln zu vereinfachen. Ergänzte Sicherheitsregeln sind auch hilfreich, wenn Sie komplexere Netzwerkregeln implementieren müssen. Mit ergänzten Regeln können Sie die folgenden Optionen zu einer einzelnen Sicherheitsregel hinzufügen:

- Mehrere IP-Adressen

- Mehrere Ports

- Diensttags

- App-Sicherheitsgruppen

Angenommen, Ihr Unternehmen möchte den Zugriff auf Ressourcen in Ihrem Rechenzentrum über mehrere Netzwerkadressbereiche verteilt beschränken. Mit ergänzten Regeln können Sie diese Adressbereiche zu einer einzelnen Regel hinzufügen, wodurch der Verwaltungsmehraufwand und die Komplexität Ihrer Netzwerksicherheitsgruppen reduziert wird.

Diensttags

Mit Diensttags können Sie die Sicherheit von Netzwerksicherheitsgruppen noch weiter vereinfachen. Sie können den Datenverkehr an einen spezifischen Azure-Dienst entweder global oder pro Region zulassen oder verweigern.

Diensttags vereinfachen die Sicherheit für VMs und virtuelle Azure-Netzwerke, indem sie Ihnen das Einschränken des Zugriffs von Ressourcen oder Diensten ermöglichen. Diensttags stellen eine Gruppe von IP-Adressen dar und vereinfachen die Konfiguration Ihrer Sicherheitsregeln. Für Ressourcen, die Sie mithilfe eines Tags festlegen können, müssen Sie die IP-Adressen oder Portdetails nicht kennen.

Sie können den Zugriff auf viele Dienste einschränken. Diensttags werden von Microsoft verwaltet, was bedeutet, dass Sie keine eigenen Diensttags erstellen können. Es folgen einige Beispiele für Tags:

- VirtualNetwork: Stellt alle Adressen von virtuellen Netzwerken in Azure und in Ihrem lokalen Netzwerk dar, wenn Sie die Hybridkonnektivität verwenden.

- AzureLoadBalancer: Gibt den Lastenausgleich der Azure-Infrastruktur an. Das Tag wird in die virtuelle IP-Adresse des Hosts (168.63.129.16) umgewandelt, die als Ausgangspunkt für die Integritätstests von Azure fungiert.

- Internet: Stellt alles außerhalb der VNET-Adresse dar, das öffentlich zugänglich ist, einschließlich Ressourcen, die über öffentliche IP-Adressen verfügen. Eine solche Ressource ist das Web-Apps-Feature von Azure App Service.

- AzureTrafficManager: Stellt die IP-Adresse für Azure Traffic Manager dar.

- Speicher: Gibt den IP-Adressraum für Azure Storage an. Sie können festlegen, ob Datenverkehr zugelassen oder verweigert wird. Sie können ebenfalls festlegen, ob der Zugriff nur für eine spezifische Region gewährt wird. Sie können jedoch keine einzelnen Speicherkonten auswählen.

- SQL: Stellt die Adresse für die Dienste Azure SQL-Datenbank, Azure Database for MySQL, Azure Database for PostgreSQL und Azure Synapse Analytics dar. Sie können festlegen, ob Datenverkehr zugelassen oder verweigert wird, und ihn auf eine bestimmte Region beschränken.

- AppService: Stellt die Adresspräfixe für Azure App Service dar.

App-Sicherheitsgruppen

Mit App-Sicherheitsgruppen können Sie die Netzwerksicherheit für Ressourcen konfigurieren, die von bestimmten Apps genutzt werden. Sie können VMs unabhängig von den zugewiesenen IP-Adressen oder Subnetzen logisch gruppieren.

Verwenden Sie App-Sicherheitsgruppen innerhalb einer Netzwerksicherheitsgruppe, um eine Sicherheitsregel auf Ressourcengruppen anzuwenden. Es ist einfacher, spezifische Apps-Workloads bereitzustellen und zentral hochzuskalieren. Sie fügen lediglich eine neue VM-Bereitstellung zu mindestens einer App-Sicherheitsgruppe hinzu. Diese VM übernimmt automatisch Ihre Sicherheitsregeln für dieses Workload.

Mit einer App-Sicherheitsgruppe können Sie Netzwerkschnittstellen gruppieren. Sie können diese App-Sicherheitsgruppe dann innerhalb einer Netzwerksicherheitsgruppe als Quell- oder Zielregel verwenden.

Angenommen, Ihr Unternehmen verfügt über viele Front-End-Server in einem virtuellen Netzwerk. Die Webserver müssen über die Ports 80 und 8080 zugänglich sein. Die Datenbankserver müssen über Port 1433 zugänglich sein. Sie weisen die Netzwerkschnittstellen für die Webserver einer App-Sicherheitsgruppe und die Netzwerkschnittstellen für die Datenbankserver einer anderen App-Sicherheitsgruppe zu. Anschließend erstellen Sie zwei Eingangsregeln in Ihrer Netzwerksicherheitsgruppe. Eine Regel lässt den gesamten HTTP-Datenverkehr zu allen Servern in der App-Sicherheitsgruppe für Webserver zu. Die andere Regel lässt den gesamten SQL-Datenverkehr zu allen Servern in der App-Sicherheitsgruppe für Datenbankserver zu.

Ohne App-Sicherheitsgruppen müssten Sie für jede VM eine separate Regel erstellen. Alternativ müssen Sie einem Subnetz eine Netzwerksicherheitsgruppe hinzufügen und dann alle VMs zu diesem Subnetz hinzufügen.

Der Hauptvorteil von App-Sicherheitsgruppen liegt in der Vereinfachung der Verwaltung. Sie können Netzwerkschnittstellen mühelos zu einer App-Sicherheitsgruppe hinzufügen oder entfernen, wenn Sie App-Server bereitstellen bzw. noch mal bereitstellen. Sie können neue Regeln auch dynamisch auf eine App-Sicherheitsgruppe anwenden, die dann automatisch auf alle VMs in dieser App-Sicherheitsgruppe angewendet werden.

Anwendungsfälle von Netzwerksicherheitsgruppen

Die Verwendung von Netzwerksicherheitsgruppen hat sich für den Schutz vor unerwünschten Datenverkehr für vernetzte Ressourcen als bewährte Methode erwiesen. Mit Netzwerksicherheitsgruppen verfügen Sie über präzise Zugriffssteuerung für die Netzwerkschicht, ohne dass Sie sich mit der potenziellen Komplexität der Einstellung von Sicherheitsregeln für jede VM oder jedes virtuelle Netzwerk beschäftigen müssen.