Beschreiben der in Microsoft Security Copilot verfügbaren Microsoft-Plug-Ins

Microsoft Security Copilot integriert verschiedene Quellen, darunter Microsoft-eigene Sicherheitsprodukte, Nicht-Microsoft-Anbieter, Open-Source-Informationsfeeds, Websites und Wissensdatenbanken, um für Ihre Organisation spezifische Anleitungen zu erstellen.

Einer der Mechanismen, mit denen Copilot in diese verschiedenen Quellen integriert wird, ist über Plug-Ins. Plug-Ins erweitern die Funktionen von Copilot. In dieser Lektion erkunden Sie die Microsoft-Plug-Ins.

Microsoft-Plug-Ins

Microsoft-Plug-Ins ermöglichen Copilot den Zugriff auf Informationen und Funktionen aus den Microsoft-Produkten Ihrer Organisation. Die folgende Abbildung zeigt nur eine Teilmenge der verfügbaren Microsoft-Plug-Ins, außerdem kann die Reihenfolge, in der die Plug-Ins aufgeführt werden, von der im Produkt abweichen.

Wenn ein Copilot-Besitzer einen eingeschränkten Plug-In-Zugriff hat, werden die Plug-Ins, die auf „eingeschränkt“ festgelegt sind, abgeblendet und eingeschränkt.

Microsoft-Plug-Ins in Copilot verwenden im Allgemeinen das OBO-Modell (On Behalf Of). Das bedeutet, dass Copilot weiß, dass ein Kunde Lizenzen für bestimmte Produkte besitzt und automatisch bei diesen Produkten angemeldet ist. Copilot kann dann auf die spezifischen Produkte zugreifen, wenn das Plug-In aktiviert ist und ggf. Parameter konfiguriert werden. Einige Microsoft-Plug-Ins, die ein Setup erfordern, wie durch das Einstellungssymbol oder die Setupschaltfläche angegeben, können konfigurierbare Parameter enthalten, die für die Authentifizierung anstelle des OBO-Modells verwendet werden.

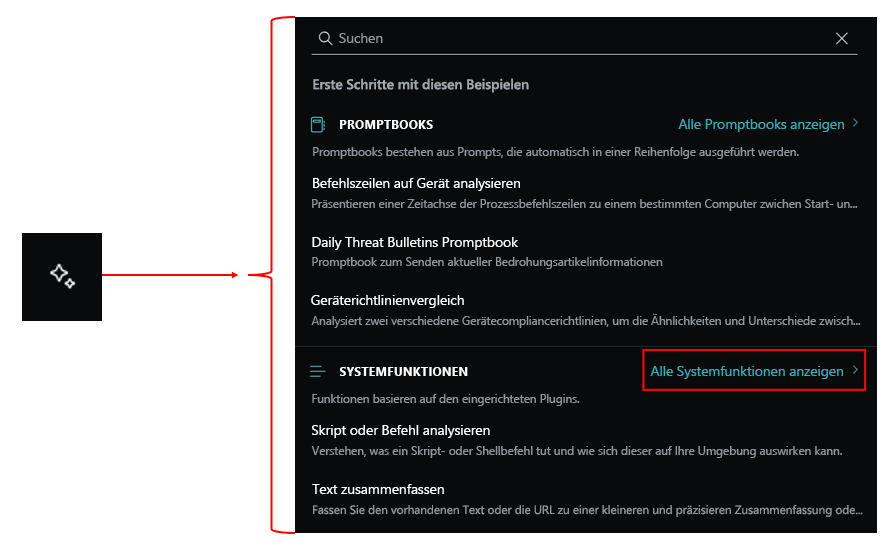

Um die Systemfunktionen anzuzeigen, die von den aktivierten Plug-Ins unterstützt werden, wählen Sie auf der Prompt-Leiste das Prompt-Symbol und dann „Alle Systemfunktionen anzeigen“ aus. Systemfunktionen sind bestimmte, einzelne Prompts, die Sie in Copilot verwenden können. Das Auswählen einer Systemfunktion erfordert in der Regel mehr Eingaben, um eine nützliche Antwort zu erhalten, aber Copilot hilft dabei.

Die folgenden Abschnitte enthalten kurze Beschreibungen für viele, jedoch nicht alle der verfügbaren Microsoft-Plug-Ins. Microsoft Security Copilot fügt kontinuierlich Support für Microsoft-Produkte hinzu.

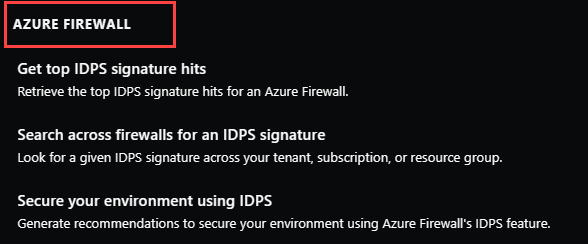

Azure Firewall (Vorschau)

Azure Firewall ist ein cloudnativer und intelligenter Netzwerkfirewall-Sicherheitsdienst, der den besten Schutz vor Bedrohungen für Ihre in Azure ausgeführten Cloudworkloads bietet. Es ist eine vollständig zustandsbehaftete Firewall-as-a-Service mit integrierter Hochverfügbarkeit und uneingeschränkter Cloudskalierbarkeit.

Die Azure Firewall-Integration mit Copilot hilft Analyst:innen bei der Durchführung detaillierter Untersuchungen von böswilligem Datenverkehr, der vom Angriffserkennungs- und Präventionssystem (IDPS) und/oder den Threat Intelligence-Funktionen der Firewalls in der gesamten Umgebung abgefangen wird.

So verwenden Sie die Azure Firewall-Integration mit Copilot

- Die Azure Firewall-Instanzen, die mit Security Copilot verwendet werden sollen, müssen mit ressourcenspezifischen, strukturierten Protokollen für das IDPS konfiguriert werden, und diese Protokolle müssen an einen Log Analytics-Arbeitsbereich gesendet werden.

- Benutzer:innen, die das Azure Firewall-Plug-In in Security Copilot verwenden, müssen über die entsprechenden Azure RBAC-Rollen (rollenbasierte Zugriffssteuerung) verfügen, um auf die Firewall und den zugehörigen Log Analytics-Arbeitsbereich zuzugreifen.

- Das Azure Firewall-Plug-In in Security Copilot muss aktiviert sein.

Azure Firewall-Funktionen in Copilot sind integrierte Prompts, die Sie verwenden können. Sie können jedoch auch eigene Prompts basierend auf den unterstützten Funktionen eingeben.

Beispiele für Prompts:

- Wurde böswilliger Datenverkehr von meiner Firewall <Firewallname> abgefangen?

- Welches sind die 20 wichtigsten IDPS-Treffer der letzten sieben Tage für die Firewall <Firewallname> in der Ressourcengruppe <Ressourcengruppenname>?

- Ich möchte sicherstellen, dass alle meine Firewalls vor Angriffen mit der Signatur-ID <ID-Nummer> geschützt sind, wie kann ich vorgehen?

Azure Web Application Firewall (Vorschau)

Die Integration von Azure Web Application Firewall (WAF) in Security Copilot ermöglicht eine umfassende Untersuchung von Azure WAF-Ereignissen. Dies kann helfen, WAF-Protokolle, die von Azure WAF ausgelöst werden, in wenigen Minuten zu untersuchen und verwandte Angriffsvektoren mithilfe von Antworten in natürlicher Sprache in Computergeschwindigkeit bereitzustellen. So erhalten Sie Einblicke in die Bedrohungslandschaft Ihrer Umgebung. Sie können eine Liste der am häufigsten ausgelösten WAF-Regeln abrufen und die häufigsten verwendeten böswilligen IP-Adressen in Ihrer Umgebung identifizieren.

Die Integration von Security Copilot wird sowohl mit Azure WAF-Integration mit Azure Application Gateway als auch mit Azure WAF-Integration mit Azure Front Door unterstützt.

Um die Azure WAF-Integration mit Copilot zu verwenden, muss das Azure WAF-Plug-In in Security Copilot aktiviert und konfiguriert sein.

Die eigenständige Benutzeroberfläche der Vorschauversion von Azure WAF kann Ihnen bei Folgendem helfen:

- Bereitstellen einer Liste der wichtigsten Azure WAF-Regeln, die in der Kundenumgebung ausgelöst wurden, und Generieren von tiefgreifenderem Kontext mit verwandten Angriffsvektoren

- Bereitstellen einer Liste von böswilligen IP-Adressen in der Kundenumgebung und Generieren verwandter Bedrohungen

- Zusammenfassen von Angriffen durch Einschleusung von SQL-Befehlen (SQLi)

- Zusammenfassen von XSS-Angriffen (Cross-Site Scripting)

Azure Web Application Firewall-Funktionen in Copilot sind integrierte Prompts, die Sie verwenden können. Sie können jedoch auch eigene Prompts basierend auf den unterstützten Funktionen eingeben.

Beispiele für Prompts:

- Gab es am gestrigen Tag einen Angriff durch Einschleusung von SQL-Befehlen in meiner globalen WAF?

- Welches waren die wichtigsten globalen WAF-Regeln, die in den letzten 24 Stunden ausgelöst wurden?

- Fasse die bösartigen IP-Adressen in meiner Azure Front Door-WAF in den letzten sechs Stunden zusammen!

Azure KI Suche (Vorschau)

Das Plugin Azure KI Suche ermöglicht es Ihnen, die Wissensdatenbanken oder Repositories Ihres Unternehmens mit Microsoft Security Copilot zu verbinden. Details zu diesem Plug-In und Verbindungen zu Wissensdatenbanken werden in einer späteren Lerneinheit dieses Moduls beschrieben.

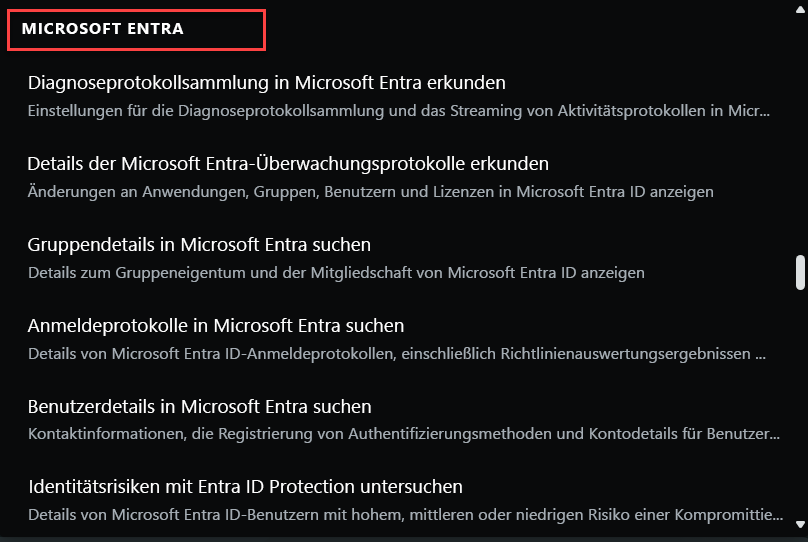

Microsoft Entra

Microsoft Entra ist eine Familie von Multicloud-Identitäts- und Netzwerkzugriffslösungen, mit denen Organisationen Identitäten schützen und den Zugriff auf Ressourcen sichern können. Es bietet eine einheitliche Plattform für die Identitäts- und Netzwerkzugriffsverwaltung, sodass Identitäten und der Zugriff auf Ressourcen in mehreren Cloud- und Hybridumgebungen einfacher gesichert werden können.

Security Copilot ist in Microsoft Entra integriert. Mit aktiviertem Entra-Plug-In können Sicherheitsanalysten sofort eine Risikozusammenfassung, Schritte zur Behebung und empfohlene Anleitungen für jede gefährdete Identität in natürlicher Sprache erhalten. Analysten können Copilot bei der Erstellung eines Lebenszyklus-Workflows verwenden, um den Prozess der Erstellung und Ausgabe von Benutzeranmeldeinformationen und Zugriffsrechten zu rationalisieren. Diese und viele andere Entra-Funktionen werden von Copilot unterstützt.

Microsoft Entra-Funktionen in Copilot sind integrierte Prompts, die Sie verwenden können. Sie können jedoch auch eigene Prompts basierend auf den unterstützten Funktionen eingeben.

Wenn das Plug-In aktiviert ist, kann die Copilot-Integration mit Microsoft Entra auch über die eingebettete Umgebung genutzt werden. Eine ausführlichere Beschreibung von Szenarien, die über die eingebettete Benutzeroberfläche unterstützt werden, finden Sie im Modul „Beschreiben der eingebetteten Erfahrungen von Microsoft Security Copilot“.

Microsoft Intune

Microsoft Intune ist eine cloudbasierte Endpunktverwaltungslösung. Es verwaltet den Benutzerzugriff auf Organisationsressourcen und vereinfacht die App- und Geräteverwaltung auf ihren vielen Geräten, einschließlich mobiler Geräte, Desktopcomputer und virtueller Endpunkte.

Security Copilot ist in Microsoft Intune integriert. Wenn Microsoft Intune im selben Mandaten wie Copilot verfügbar und das Plug-In aktiviert ist, kann Copilot Informationen über Ihre Geräte, Anwendungen, Compliance- und Konfigurationsrichtlinien und Richtlinienzuweisungen, die in Intune verwaltet werden, abrufen.

Um das Microsoft Intune-Plug-In nutzen zu können, muss dem Benutzer zusätzlich zu der Rollenberechtigung, die den Zugriff auf Copilot gewährt, eine Intune-dienstspezifische Rolle wie die Rolle Intune „Endpunktsicherheitsmanager“ zugewiesen werden.

Funktionen, die vom Intune-Plug-In unterstützt werden, ermöglichen einem Benutzer Folgendes:

- Vergleichen unterschiedlicher Sicherheitsbaselines.

- Abrufen einer Zusammenfassung einer vorhandenen Richtlinie.

- Abrufen des Umfangs der Richtlinienzuweisung.

- Abrufen von Unterschieden oder Vergleichen zwischen zwei Geräten.

- Schnelles Sammeln von Details zu einem Gerät durch das Stellen von Fragen.

- Abrufen detaillierter Informationen zu den Geräteregistrierungen eines Benutzers und zur Gerätekompatibilität für die Problembehandlung oder eine Sicherheitsuntersuchung.

- und mehr...

Microsoft Intune-Funktionen in Copilot sind integrierte Prompts, die Sie verwenden können. Sie können jedoch auch eigene Prompts basierend auf den unterstützten Funktionen eingeben.

Einige Beispielaufforderungen umfassen:

- Welche Intune-Apps werden am häufigsten zugewiesen?

- Wie viele Geräte wurden in den letzten 24 Stunden in Intune registriert?

- Was ist der Unterschied zwischen DeviceA- und DeviceB-Geräten hinsichtlich der Hardwarekonfiguration?

Wenn das Plug-In aktiviert ist, kann die Copilot-Integration mit Microsoft Intune auch über die eingebettete Umgebung genutzt werden. Eine ausführlichere Beschreibung von Szenarien, die über die eingebettete Benutzeroberfläche unterstützt werden, finden Sie im Modul „Beschreiben der eingebetteten Erfahrungen von Microsoft Security Copilot“.

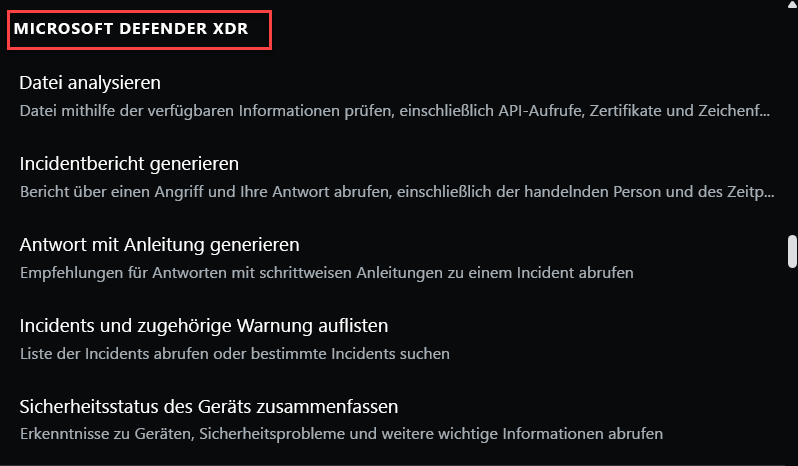

Microsoft Defender XDR

Microsoft Defender XDR ist eine einheitliche Enterprise-Verteidigungssuite vor und nach einem Verstoß, welche die Erkennung, Verhinderung, Untersuchung und Reaktion über Endpunkte, Identitäten, E-Mails und Anwendungen hinweg koordiniert, um einen integrierten Schutz vor ausgeklügelten Angriffen zu bieten.

Es gibt zwei separate Plug-Ins in Copilot, die sich auf Microsoft Defender XDR beziehen (auf der Benutzeroberfläche wird möglicherweise weiterhin Microsoft 365 Defender angezeigt):

- Microsoft Defender XDR

- Natürliche Sprache für KQL für Microsoft Defender XDR

Die Rollenberechtigung, die dem Benutzer Zugriff auf Copilot gewährt, bestimmt die Ebene des Zugriffs auf Microsoft Defender XDR-Daten. Es sind keine zusätzlichen Rollenberechtigungen erforderlich, um das Microsoft Defender XDR-Plug-In oder das Plug-In für natürliche Sprache in Defender XDR-KQL zu verwenden.

Microsoft Defender XDR

Das Microsoft Defender XDR-Plug-In enthält Funktionen, die Benutzer*innen Folgendes ermöglichen:

- Schnelles Zusammenfassen von Incidents

- Ergreifen von Maßnahmen bei Incidents durch geführte Antworten.

- Erstellen von Vorfallberichten

- Abrufen von vorfallgesteuerten Reaktionen

- Abrufen von Defender-Gerätezusammenfassungen

- Analysieren von -Dateien

- mehr …

Microsoft Defender XDR-Funktionen in Copilot sind integrierte Prompts, die Sie verwenden können. Sie können jedoch auch eigene Prompts basierend auf den unterstützten Funktionen eingeben.

Copilot enthält auch ein integriertes Promptbook für die Microsoft Defender XDR-Incidentuntersuchung, mit dem Sie einen Bericht zu einem bestimmten Incident mit zugehörigen Warnungen, Zuverlässigkeitsbewertungen, Benutzerkonten und Geräten abrufen können.

Wenn das Plug-In aktiviert ist, kann die Copilot-Integration mit Defender XDR auch über die eingebettete Umgebung genutzt werden. Eine ausführlichere Beschreibung von Szenarien, die über die eingebettete Benutzeroberfläche unterstützt werden, finden Sie im Modul „Beschreiben der eingebetteten Erfahrungen von Microsoft Security Copilot“.

Natürliche Sprache für KQL für Microsoft Defender XDR

Das NL2KQLDefender-Plug-In (Natural Language to KQL) für Microsoft Defender ermöglicht die Funktionalität des Abfrageassistenten, die alle Fragen in natürlicher Sprache im Kontext der Bedrohungssuche in eine direkt ausführbare KQL-Abfrage konvertiert. Der Abfrageassistent spart Sicherheitsteams Zeit, indem eine KQL-Abfrage generiert wird, die dann automatisch ausgeführt oder weiter entsprechend den Anforderungen des Analysten optimiert werden kann.

Microsoft Defender External Attack Surface Management (Defender EASM)

Microsoft Defender External Attack Surface Management (Defender EASM) überwacht kontinuierlich Ihre digitale Angriffsfläche und bildet sie ab, damit Sie eine externe Ansicht Ihrer Onlineinfrastruktur erhalten. Diese Transparenz ermöglicht es Sicherheits- und IT-Teams, Unbekannte zu identifizieren, Risiken zu priorisieren, Bedrohungen zu beseitigen und die Kontrolle über Sicherheitsrisiken und Schwachstellen über die Firewall hinaus zu erweitern. Attack Surface Insights (Erkenntnisse zur Angriffsoberfläche) werden mithilfe von Sicherheitsrisiko- und Infrastrukturdaten generiert, um die wichtigsten Bereiche Ihrer Organisation zu präsentieren.

Wenn Sie Defender EASM im selben Mandanten wie Copilot verwenden und das Plug-In aktivieren, kann Copilot Erkenntnisse aus Defender EASM über die Angriffsfläche einer Organisation aufzeigen. Diese Erkenntnisse können Ihnen helfen, Ihren Sicherheitsstatus zu verstehen und Sicherheitsrisiken zu mindern.

Defender EASM-Funktionen in Copilot sind integrierte Prompts, die Sie verwenden können. Sie können jedoch auch eigene Prompts basierend auf den unterstützten Funktionen eingeben.

Einige Beispiele für Eingabeaufforderungen umfassen:

- Ist meine externe Angriffsfläche von CVE-2023-21709 betroffen?

- Abrufen von Ressourcen, die von CVSS mit hoher Priorität betroffen sind, in der Angriffsfläche.

- Wie viele Ressourcen haben kritische CVSS für meine Organisation?

Um dieses Plugin zu verwenden, müssen Sie Parameter konfigurieren, die das Abonnement Ihres Unternehmens für Defender EASM identifizieren.

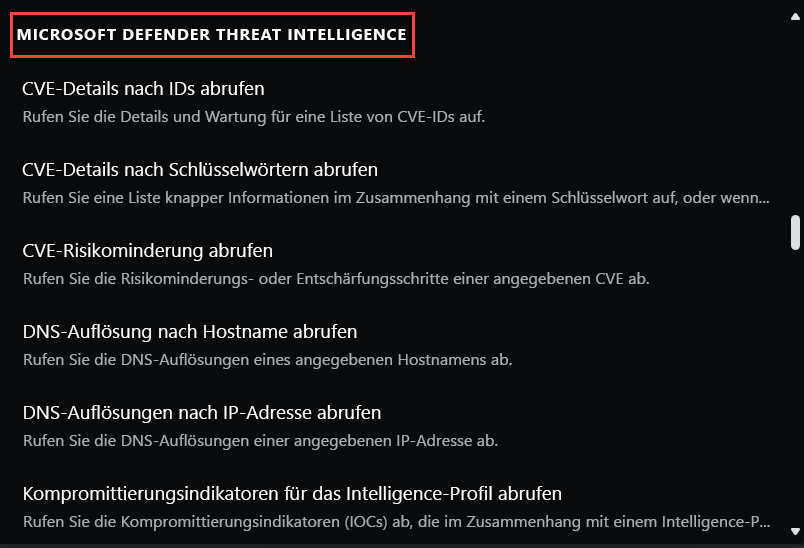

Microsoft Defender Threat Intelligence

Microsoft Defender Threat Intelligence (Defender TI) ist eine Plattform, die Triage, Reaktion auf Incidents, Bedrohungssuche, Sicherheitsrisikomanagement und Cyber Threat Intelligence-Analyseworkflows optimiert, wenn Analysen der Bedrohungsinfrastruktur durchgeführt und Informationen zu Bedrohungen gesammelt werden.

Security Copilot ist in Microsoft Defender TI integriert. Wenn das Defender TI-Plug-In aktiviert ist, liefert Copilot Informationen über Bedrohungsaktivitätsgruppen, Kompromittierungsindikatoren (IOCs), Tools und kontextbezogene Bedrohungsdaten. Sie können die Eingabeaufforderungen und Promptbooks verwenden, um Incidents zu untersuchen, Ihre Hunting-Flows mit Informationen zur Bedrohungserkennung zu bereichern oder mehr Wissen über die globale Bedrohungslandschaft Ihrer Organisation zu erhalten.

Microsoft Defender TI-Funktionen in Copilot sind integrierte Prompts, die Sie verwenden können. Sie können jedoch auch eigene Prompts basierend auf den unterstützten Funktionen eingeben.

Einige Beispielaufforderungen umfassen:

- Zeigen Sie mir die neuesten Bedrohungsartikel an.

- Rufen Sie Bedrohungsartikel ab, die der Finanzbranche zugeordnet sind.

- Teilen Sie die Technologien, die anfällig für das Sicherheitsrisiko CVE-2021-44228 sind.

- Fassen Sie die Sicherheitsanfälligkeit CVE-2021-44228 zusammen.

Zu den integrierten Promptbooks, die Informationen von Defender TI liefern, gehören u. a.:

- Auswertung der Sicherheitsrisikobewertung: generiert einen Bericht, der die Erkenntnisse über eine bekannte Sicherheitsanfälligkeit zusammenfasst, einschließlich der Schritte zur Behebung.

- Profil des Bedrohungsakteurs: generiert einen Bericht, der eine bekannte Aktivitätsgruppe profiliert, einschließlich Vorschläge zur Verteidigung gegen ihre gemeinsamen Tools und Taktiken.

Microsoft Purview

Microsoft Purview ist eine umfassende Sammlung von Lösungen, die Ihrer Organisation helfen können, Daten unabhängig von ihrem Speicherort zu steuern, zu schützen und zu verwalten. Microsoft Purview-Lösungen bieten eine integrierte Coverage und helfen dabei, die Fragmentierung von Daten in Organisationen und die fehlende Sichtbarkeit, die Datenschutz und Governance behindert, zu beseitigen und zu einer besseren Abgrenzung der traditionellen IT-Verwaltungsrollen beizutragen.

Mit dem Purview-Plug-In in Security Copilot können Sie wertvolle Einblicke in Daten und Benutzerrisiken gewinnen, um die Quelle eines Angriffs und sensible Daten, die möglicherweise gefährdet sind, zu identifizieren, vorausgesetzt, Sie verfügen über die entsprechende Rollenberechtigung in Microsoft Purview. Weil Microsoft Copilot beim Versuch, auf die Daten zuzugreifen, um die Abfragen zu beantworten, die Berechtigungen des Benutzers annimmt, müssen Sie über die erforderlichen Rollenberechtigungen verfügen, um auf die Daten zuzugreifen. Außerdem muss Ihre Organisation lizenziert und in die entsprechenden Microsoft Purview-Lösungen aufgenommen werden.

Microsoft Purview-Funktionen in Copilot sind integrierte Prompts, die Sie verwenden können. Sie können jedoch auch eigene Prompts basierend auf den unterstützten Funktionen eingeben.

Die Copilot-Funktionen können auch direkt aus den Purview-Lösungen heraus genutzt werden, und zwar durch die eingebettete Erfahrung. Eine ausführlichere Beschreibung von Szenarien, die über die eingebettete Benutzeroberfläche unterstützt werden, finden Sie im Modul „Beschreiben der eingebetteten Erfahrungen von Microsoft Security Copilot“.

Microsoft Sentinel (Vorschau)

Microsoft Sentinel bietet intelligente Sicherheitsanalysen und Threat Intelligence im gesamten Unternehmen. Mit Microsoft Sentinel erhalten Sie eine einzige Lösung zur Angriffserkennung, für Einblicke in Bedrohungen, proaktives Hunting und für die Reaktion auf Bedrohungen.

Es gibt zwei separate Plug-Ins in Copilot, die sich auf Sentinel beziehen:

- Microsoft Sentinel (Vorschau)

- Natürliche Sprache für Microsoft Sentinel KQL (Vorschau)

Microsoft Sentinel (Vorschau)

Um das Sentinel-Plug-In nutzen zu können, muss dem Benutzer eine Rollenberechtigung zugewiesen werden, die ihm Zugriff auf Copilot und eine Sentinel-spezifische Rolle wie Microsoft Sentinel Reader gewährt, um auf Vorfälle im Arbeitsbereich zuzugreifen.

Das Sentinel-Plug-In erfordert außerdem, dass der Benutzer den Sentinel-Arbeitsbereich, den Abonnementnamen und den Ressourcengruppennamen konfiguriert.

Die Sentinel-Plug-In-Funktionen konzentrieren sich auf Incidents und Arbeitsbereiche. Außerdem enthält Copilot ein Promptbook für die Untersuchung von Microsoft Sentinel-Vorfällen. Dieses Promptbook enthält Aufforderungen zum Abrufen eines Berichts zu einem bestimmten Incident sowie verwandte Warnungen, Reputationsbewertungen, Benutzer und Geräte.

Natürliche Sprache für Microsoft Sentinel KQL (Vorschau)

Das NL2KQLSentinel-Plug-In (Natural Language to Sentinel KQL) konvertiert alle Fragen in natürlicher Sprache im Kontext der Bedrohungssuche in eine direkt ausführbare KQL-Abfrage. Das spart Sicherheitsteams Zeit, indem eine KQL-Abfrage generiert wird, die dann automatisch ausgeführt oder weiter entsprechend den Anforderungen des Analysten optimiert werden kann.