Erstellen und Anpassen von Analyseregeln in Microsoft Sentinel

Nachdem Sie Ihre Datenquellen mit Microsoft Sentinel verbunden haben, können Sie benutzerdefinierte Analyseregeln erstellen, mit denen Sie Bedrohungen und anomales Verhalten in Ihrer Umgebung erkennen können.

Mit diesen Analyseregeln werden bestimmte Ereignisse oder Ereignisgruppen in Ihrer Umgebung gesucht, beim Erreichen bestimmter Ereignisschwellenwerte oder -bedingungen Warnungen ausgegeben, und Incidents generiert, die Ihr SOC selektieren und untersuchen kann. Außerdem wird mit automatisierten Nachverfolgungs- und Korrekturprozessen auf Bedrohungen reagiert.

Erstellen einer benutzerdefinierten Analyseregel mit einer geplanten Abfrage

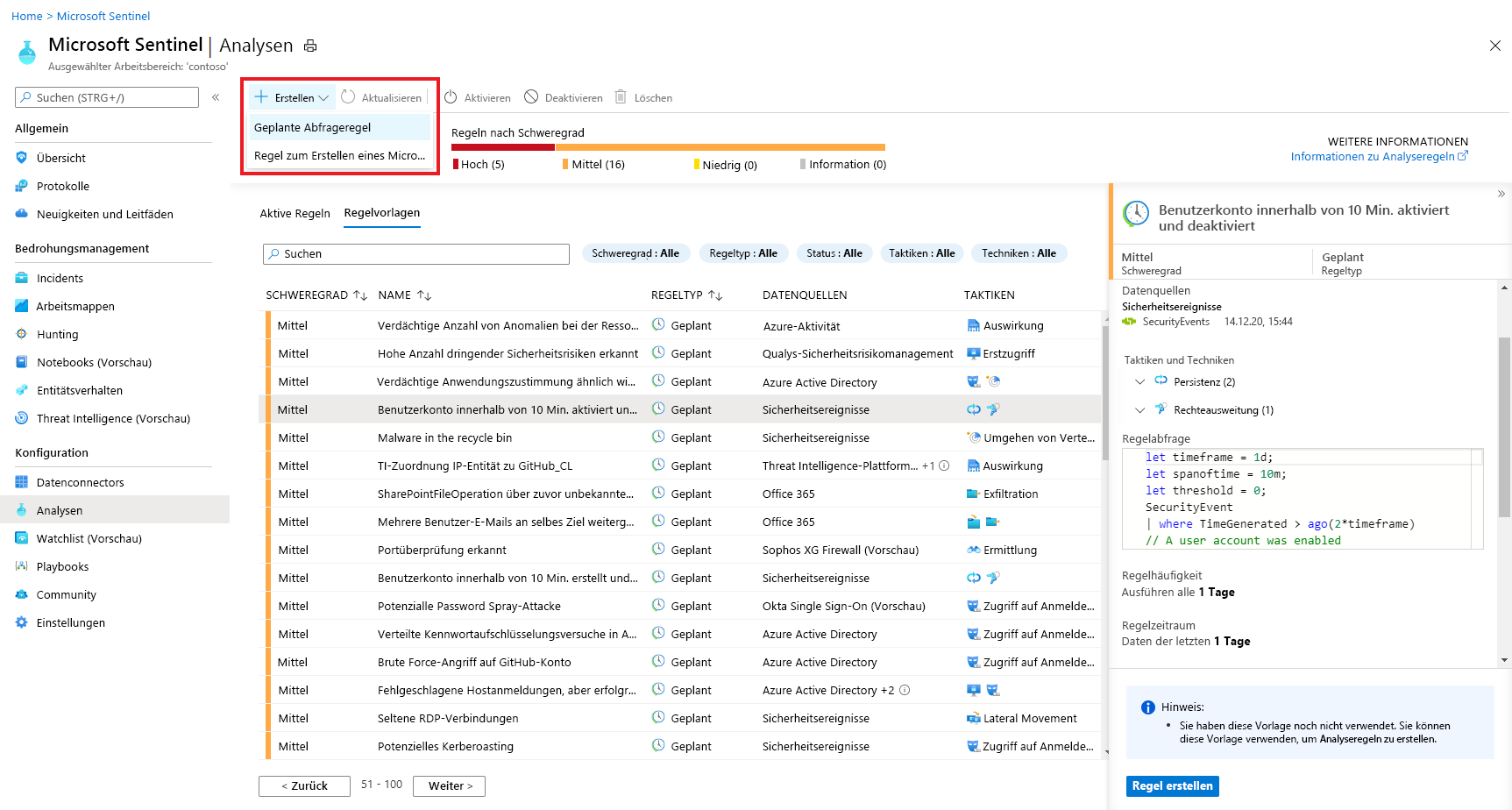

Klicken Sie im Microsoft Sentinel-Navigationsmenü auf Analytics.

Wählen Sie auf der Aktionsleiste die Option + Erstellen und anschließend Geplante Abfrageregel aus. Dadurch wird der Assistent für Analyseregeln geöffnet.

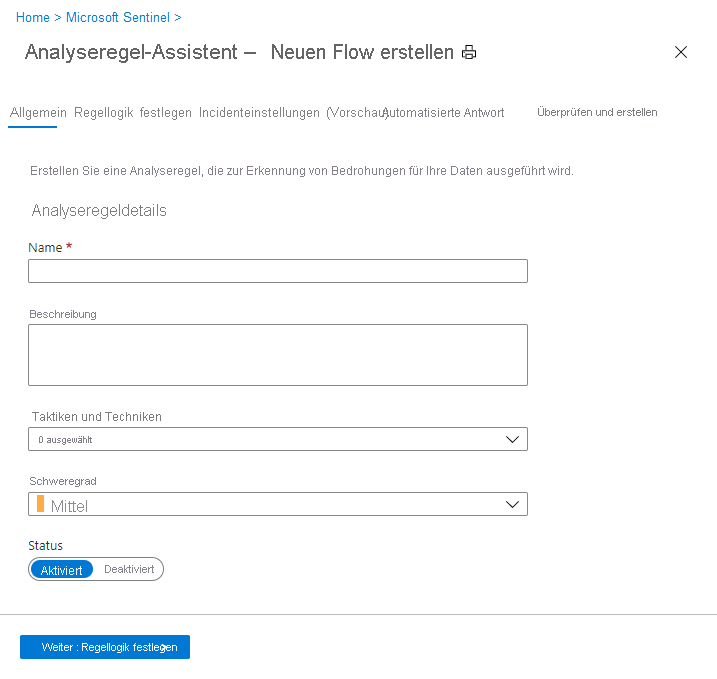

Analyseregel-Assistent: Registerkarte „Allgemein“

- Geben Sie einen eindeutigen Namen und eine Beschreibung an.

- Im Feld Taktik und Techniken stehen verschiedene Angriffskategorien zur Auswahl, nach denen die Regel klassifiziert werden kann. Diese basieren auf den Taktiken und Techniken des MITRE ATT&CK-Frameworks.

- Incidents, die anhand von Warnungen erstellt werden, die wiederum von den Regeln erkannt werden, die den MITRE ATT&CK-Taktiken und -Metriken zugeordnet sind, erben automatisch die Zuordnung der Regel.

- Legen Sie den Schweregrad der Warnung nach Bedarf fest.

- Information. Keine Auswirkungen auf Ihr System, aber die Informationen könnten ein Hinweis auf zukünftige Schritte sein, die Bedrohungsakteure plant.

- Niedrig. Die unmittelbaren Auswirkungen wären minimal. Bedrohungsakteure müssten wahrscheinlich mehrere Schritte durchführen, bevor eine Umgebung beeinflusst werden kann.

- Mittel Die Bedrohungsakteure könnten die Umgebung mit dieser Aktivität in gewisser Weise beeinflussen, doch wäre diese Auswirkungen nur von begrenztem Umfang oder würde zusätzliche Aktivitäten erfordern.

- Hoch. Die identifizierte Aktivität bietet Bedrohungsakteuren umfassenden Zugriff auf Aktionen in der Umgebung oder wird durch Auswirkungen auf die Umgebung ausgelöst.

- Information. Keine Auswirkungen auf Ihr System, aber die Informationen könnten ein Hinweis auf zukünftige Schritte sein, die Bedrohungsakteure plant.

- Standardwerte für den Schweregrad sind keine Garantie für die aktuelle oder umgebungsbezogene Auswirkungsstufe. Passen Sie Warnungsdetails an, um den Schweregrad, die Taktiken und andere Eigenschaften einer bestimmten Instanz einer Warnung mit den Werten aller relevanten Felder aus einer Abfrageausgabe anzupassen.

- Schweregraddefinitionen für Microsoft Sentinel-Analyseregelvorlagen sind nur für Warnungen relevant, die von Analyseregeln erstellt werden. Bei Warnungen, die aus anderen Diensten erfasst werden, wird der Schweregrad vom Sicherheitsdienst der Quelle definiert.

- Beim Erstellen der Regel wird der Status standardmäßig auf Aktiviert eingestellt. Dies bedeutet, dass die Regel nach der Erstellung sofort ausgeführt wird. Wenn Sie die Regel nicht sofort ausführen möchten, wählen Sie Deaktiviert aus. Die Regel wird der Registerkarte Aktive Regeln hinzugefügt, von wo Sie diese bei Bedarf aktivieren können.

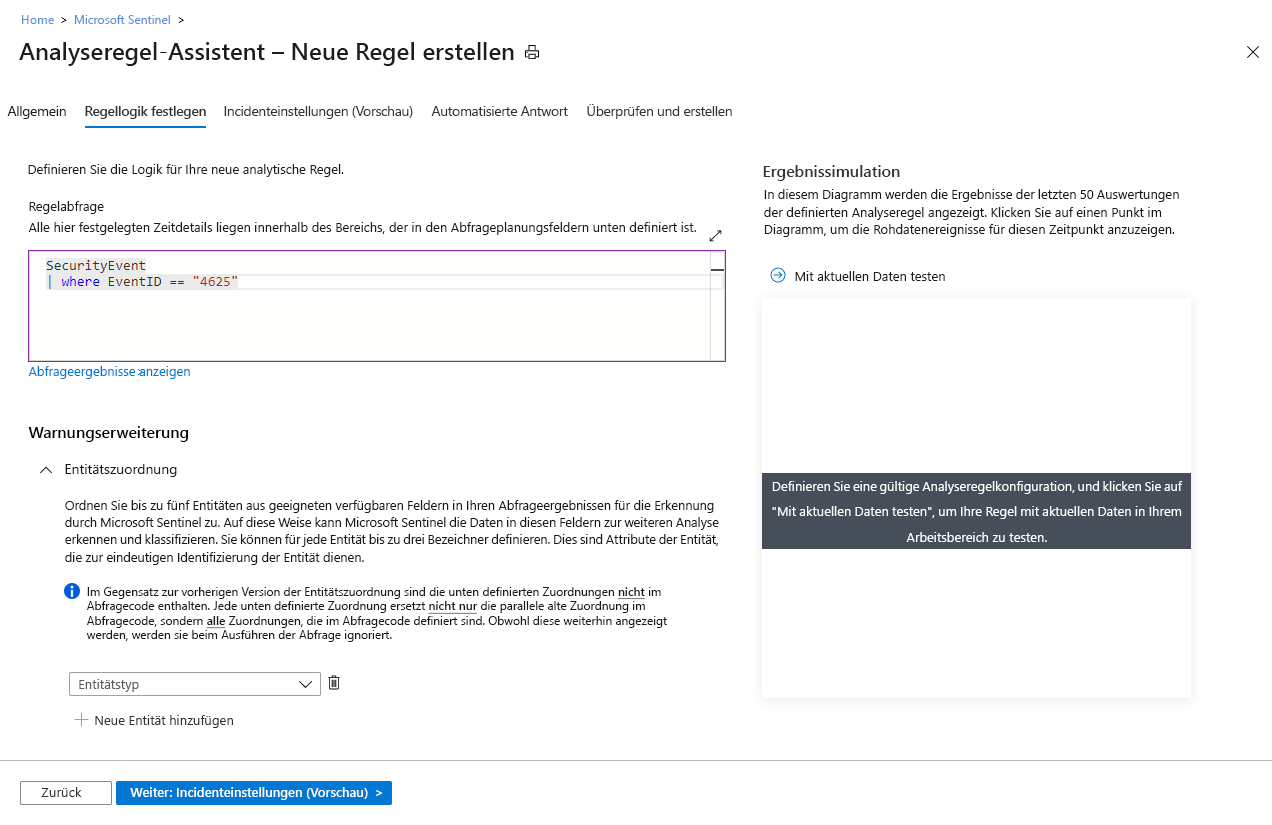

Definieren der Regelabfragelogik und Konfigurieren von Einstellungen

Auf der Registerkarte Regellogik festlegen können Sie im Feld Regelabfrage eine Abfrage direkt eingeben. Alternativ können Sie eine Abfrage in Log Analytics erstellen, diese kopieren und in das Feld einfügen.

- Abfragen werden in der Kusto-Abfragesprache (KQL) geschrieben.

- Im Beispiel in diesem Screenshot wird die Tabelle SecurityEvent abgefragt, um einen Typ von fehlerhaften Windows-Anmeldeereignissen anzuzeigen.

Mit der folgenden Beispielabfrage werden Sie gewarnt, wenn im Azure-Aktivitätsprotokoll eine ungewöhnliche Anzahl von Ressourcen erstellt wird.

Kusto

AzureActivity

| where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/WRITE" or OperationNameValue == "MICROSOFT.RESOURCES/DEPLOYMENTS/WRITE"

| where ActivityStatusValue == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Wichtig

Es wird empfohlen, dass Ihre Abfrage einen ASIM-Parser (Advanced Security Information Model) und keine native Tabelle verwendet. Dadurch wird sichergestellt, dass die Abfrage anstelle einer einzelnen Datenquelle alle aktuellen oder zukünftigen relevanten Datenquellen unterstützt.

Bewährte Methoden für Abfragen:

- Die Abfrage muss zwischen einem und 10.000 Zeichen lang sein und darf weder

search *nochunion *enthalten. Sie können benutzerdefinierte Funktionen verwenden, um die Einschränkung der Abfragelänge außer Kraft zu setzen. - Das Erstellen von Azure Data Explorer-Abfragen mit ADX-Funktionen innerhalb des Log Analytics-Abfragefensters wird nicht unterstützt.

- Wenn Sie die

bag_unpack-Funktion in einer Abfrage verwenden, die Spalten als Felder mitproject field1projizieren und die Spalte nicht vorhanden ist, ist die Abfrage nicht erfolgreich. Um dies zu verhindern, müssen Sie die Spalte wie folgt projizieren:

project field1 = column_ifexists("field1","")

Warnungsanreicherung

- Im Konfigurationsbereich Entitätszuordnung können Sie Parameter aus den Abfrageergebnissen den von Microsoft Sentinel erkannten Entitäten zuordnen. Durch Entitäten wird die Ausgabe der Regeln (Warnungen und Vorfälle) um wesentliche Informationen erweitert, die als Bausteine für alle nachfolgenden Untersuchungsprozesse und Korrekturmaßnahmen dienen. Hierbei handelt es sich auch um die Kriterien, nach denen Sie Warnungen auf der Registerkarte Incidenteinstellungen in Incidents gruppieren können.

- Im Konfigurationsbereich Benutzerdefinierten Details können Sie Ereignisdatenelemente aus der Abfrage extrahieren und in den durch die jeweilige Regel generierten Warnungen anzeigen. Dadurch erhalten Sie direkten Einblick in die Ereignisinhalte der Warnungen und Vorfälle.

- Verwenden Sie den Konfigurationsabschnitt Warnungsdetails, um Standardwerte der Warnungseigenschaften mit Details aus den zugrunde liegenden Abfrageergebnissen zu überschreiben. Mit Warnungsdetails können Sie z. B. die IP-Adresse oder den Kontonamen eines Angreifers im Titel der Warnung selbst anzeigen, sodass diese Informationen in der Warteschlange Ihrer Incidents angezeigt werden und Sie ein viel umfassenderes und klareres Bild Ihrer Bedrohungslandschaft erhalten.

Hinweis

Die Größenbeschränkung für die gesamte Warnung beträgt 64 KB.

- Warnungen, die größer als 64 KB werden, werden abgeschnitten. Identifizierte Entitäten werden der Warnung nacheinander hinzugefügt, bis die Warnungsgröße 64 KB erreicht. Gegebenenfalls noch verbleibende Entitäten werden nicht in die Warnung aufgenommen.

- Die anderen Warnungsanreicherungen tragen ebenfalls zur Größe der Warnung bei.

- Wenn Sie die Größe Ihrer Warnung reduzieren möchten, können Sie in Ihrer Abfrage den Operator

project-awayverwenden, um unnötige Felder zu entfernen. (Erwägen Sie auch die Verwendung des Operatorsproject, falls Sie nur einige wenige Felder beibehalten möchten.)

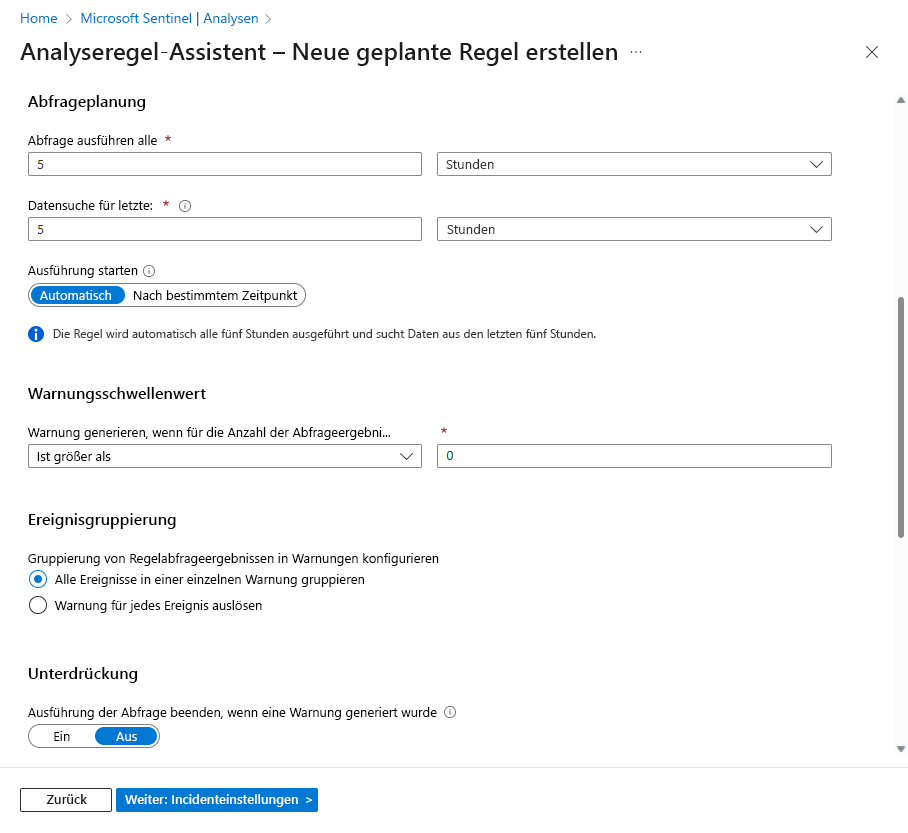

Abfrageplanung und Warnungsschwellenwert

- Legen Sie im Abschnitt Abfrageplanung die folgenden Parameter fest:

- Legen Sie unter Abfrage ausführen alle fest, wie häufig die Abfrage ausgeführt werden soll: häufig (alle fünf Minuten) oder selten (einmal alle 14 Tage).

- Legen Sie unter Datensuche für letzte den Zeitraum der von der Abfrage abgedeckten Daten fest, z. B. Daten der letzten 10 Minuten oder der letzten 6 Stunden. Der Höchstwert ist 14 Tage.

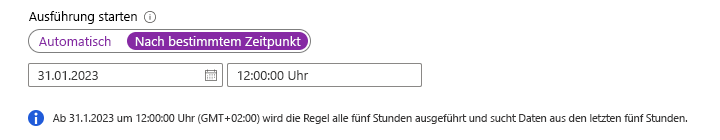

- Für die neue Einstellung Ausführung starten (in der Vorschau):

- Übernehmen Sie die Einstellung „Automatisch“, um das ursprüngliche Verhalten beizubehalten: Die Regel wird einmal direkt nach der Erstellung und anschließend gemäß dem Intervall ausgeführt, das in der Einstellung Abfrage ausführen alle: festgelegt ist.

- Umschalten des Schalters zu „Zu einem bestimmten Zeitpunkt“, wenn Sie bestimmen möchten, wann die

- Regel das erste Mal ausgeführt wird, anstatt sie sofort auszuführen. Wählen Sie dann das Datum mithilfe der Kalenderauswahl aus, und geben Sie die Uhrzeit im Format wie im gezeigten Beispiel ein.

Zukünftige Ausführungen der Regel nach der ersten Ausführung erfolgen im festgelegten Intervall.

Die Textzeile unter der Einstellung Ausführung starten (mit dem Informationssymbol auf der linken Seite) fasst die aktuellen Abfrageplanungs- und Rückblickseinstellungen zusammen.

Abfrageintervalle und Rückblickperiode

Diese beiden Einstellungen sind bis zu einem Punkt voneinander unabhängig. Sie können in einem kurzen Intervall eine Abfrage für einen Zeitraum ausführen, der länger ist als das Intervall (was zu sich überschneidenden Abfragen führt). Sie können jedoch für eine Abfrage kein Intervall festlegen, das den Abdeckungszeitraum überschreitet, da dies zu Lücken in der Gesamtabdeckung der Abfrage führen würde.

Erfassungsverzögerung

Microsoft Sentinel führt geplante Analyseregeln mit einer fünfminütigen Verzögerung nach der geplanten Zeit aus, um die Wartezeit zu berücksichtigen, die zwischen der Erstellung eines Ereignisses in der Quelle und dessen Erfassung in Microsoft Sentinel auftreten kann, und um eine vollständige Abdeckung ohne Datenduplizierung zu gewährleisten.

Im Bereich Warnungsschwellenwert können Sie die Vertraulichkeitsstufe der Regel definieren. Legen Sie beispielsweise Warnung generieren, wenn für die Anzahl der Abfrageergebnisse Folgendes gilt: auf Ist größer als fest, und geben Sie die Zahl 1000 ein, wenn die Regel nur dann eine Warnung generieren soll, wenn die Abfrage bei jeder Ausführung mehr als 1000 Ergebnisse zurückgibt. Da dies ein Pflichtfeld ist, müssen Sie, wenn Sie keinen Schwellenwert festlegen möchten (d. h., wenn bei jedem Ereignis eine Warnung registriert werden soll), im Zahlenfeld den Wert „0“ eingeben.

Konfigurieren der Einstellungen für die Incidenterstellung

Auf der Registerkarte Incidenteinstellungen können Sie auswählen, ob und wie Microsoft Sentinel Warnungen in verwertbare Incidents umwandelt. Wenn Sie diese Registerkarte unverändert lassen, erstellt Microsoft Sentinel einen eigenen separaten Incident von jeder einzelnen Warnung. Durch Ändern der Einstellungen auf dieser Registerkarte können Sie festlegen, dass keine Incidents erstellt oder mehrere Warnungen zu einem einzelnen Incident gruppiert werden.

Incidenteinstellungen

Im Bereich Incidenteinstellungen ist die Option Incidents aus Warnungen erstellen, die von dieser Analyseregel ausgelöst werden standardmäßig auf Aktiviert festgelegt. Dies bedeutet, dass in Microsoft Sentinel ein separater Vorfall von jeder einzelnen Warnung erstellt wird, die von der Regel ausgelöst wird.

- Wenn durch diese Regel nicht alle Incidents erstellt werden sollen (z. B. wenn Sie mit dieser Regel nur Informationen für die nachfolgende Analyse sammeln möchten), legen Sie diese Einstellung auf Deaktiviert fest.

- Informationen dazu, wie statt einem Vorfall für jede einzelne Warnung ein einzelner Vorfall aus einer Gruppe von Warnungen erstellt wird, finden Sie im nächsten Abschnitt.

Warnungsgruppierung

Wenn aus einer Gruppe von bis zu 150 ähnlichen oder wiederkehrenden Warnungen (siehe Hinweis) ein einzelner Incident erstellt werden soll, legen Sie im Abschnitt Warnungsgruppierung die Option Alle verwandten Warnungen, die durch diese Analyseregel ausgelöst werden, in Incidents gruppieren auf Aktiviert fest, und legen Sie die folgenden Parameter fest.

- Gruppe auf Warnungen beschränken, die innerhalb des ausgewählten Zeitraums erstellt werden: Bestimmen Sie den Zeitraum, in dem ähnliche oder wiederkehrende Warnungen gruppiert werden sollen. Alle entsprechenden Warnungen innerhalb dieses Zeitraums generieren zusammen einen Incident oder eine Gruppe von Incidents (abhängig von den unten aufgeführten Gruppierungseinstellungen). Bei Warnungen außerhalb dieses Zeitraums wird ein separater Incident oder eine Reihe von Incidents generiert.

- Von dieser Analyseregel ausgelöste Warnungen in einem einzigen Incident zusammenfassen und gruppieren nach: Wählen Sie die Grundlage für die Gruppierung der Warnungen aus:

| Option | Beschreibung |

|---|---|

| Warnungen in einem einzigen Incident gruppieren, wenn alle Entitäten übereinstimmen | Warnungen werden gruppiert, wenn sie identische Werte für jede der zugeordneten Entitäten aufweisen (weiter oben definiert auf der Registerkarte Regellogik festlegen). Dies ist die empfohlene Einstellung. |

| Alle von dieser Regel ausgelösten Warnungen in einem einzigen Incident gruppieren | Alle von dieser Regel generierten Warnungen werden zusammengefasst, auch wenn sie keine identischen Werte haben. |

| Gruppieren von Warnungen in einem einzigen Incident, wenn die ausgewählten Entitäten und Details übereinstimmen | Warnungen werden gruppiert, wenn sie identische Werte für alle zugeordneten Entitäten, Warnungsdetails und benutzerdefinierten Details aufweisen, die in den entsprechenden Dropdownlisten ausgewählt wurden. Sie können diese Einstellung verwenden, wenn Sie z. B. separate Incidents basierend auf der Quell- oder Ziel-IP-Adresse erstellen oder Warnungen mit einer bestimmten Entität und einem bestimmten Schweregrad gruppieren möchten. Hinweis: Wenn Sie diese Option auswählen, muss mindestens ein Entitätstyp oder ein Feld für die Regel ausgewählt sein. Andernfalls ist die Regelüberprüfung nicht erfolgreich, und die Regel wird nicht erstellt. |

- Geschlossene übereinstimmende Incidents erneut öffnen: Wenn ein Incident gelöst oder geschlossen wurde und später eine weitere Warnung generiert wird, die zu diesem Incident gehören würde, haben Sie folgende Möglichkeiten: Legen Sie diese Einstellung auf Aktiviert fest, wenn der geschlossene Incident erneut geöffnet werden soll, oder übernehmen Sie die Einstellung Deaktiviert, wenn durch die Warnung ein neuer Incident erzeugt werden soll.

Hinweis

Bis zu 150 Warnungen können in einem einzelnen Vorfall gruppiert werden.

- Der Incident wird erst erstellt, nachdem alle Warnungen generiert wurden. Alle Warnungen werden dem Incident unmittelbar bei seiner Erstellung hinzugefügt.

- Wenn mehr als 150 Warnungen von einer Regel generiert werden, die sie zu einem einzelnen Incident gruppiert, wird ein neuer Incident mit denselben Incidentinformationen wie der ursprüngliche Incident generiert, und die überzähligen Warnungen werden in dem neuen Incident gruppiert.

Festlegen automatisierter Antworten und Erstellen der Regel

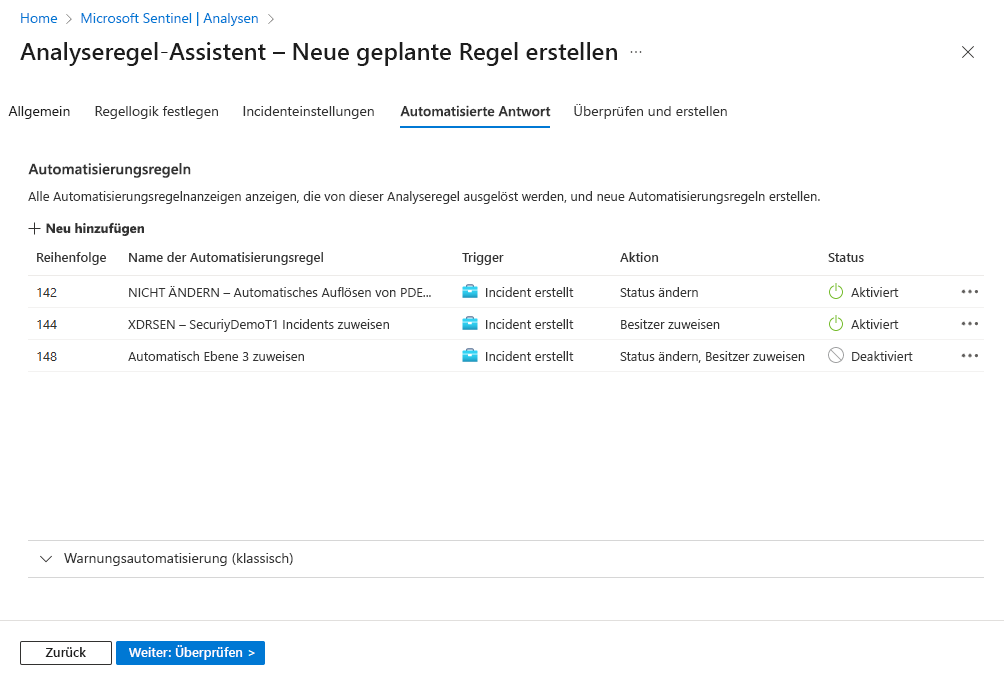

Auf der Registerkarte Automatisierte Antworten können Sie Automatisierungsregeln verwenden, um automatisierte Antworten festzulegen, die bei drei Gelegenheiten auftreten:

- Wenn von dieser Analyseregel eine Warnung generiert wird.

- Wenn ein Incident mit Warnungen erstellt wird, die von dieser Analyseregel generiert werden.

- Wenn ein Incident mit Warnungen aktualisiert wird, die von dieser Analyseregel generiert werden.

Das Raster, das unter Automatisierungsregeln angezeigt wird, zeigt die Automatisierungsregeln, die bereits auf diese Analyseregel angewendet werden (da sie die in diesen Regeln definierten Bedingungen erfüllt). Sie können diese Elemente bearbeiten, indem Sie die Auslassungspunkte am Ende jeder Zeile auswählen. Oder Sie können eine neue Automatisierungsregel erstellen.

Verwenden Sie Automatisierungsregeln, um grundlegende Selektierungen, Zuweisungen und Workflows durchzuführen sowie Vorfälle zu schließen.

Automatisieren Sie komplexere Aufgaben, und rufen Sie Antworten von Remotesystemen auf, um Bedrohungen zu beheben, indem Sie Playbooks aus diesen Automatisierungsregeln aufrufen. Dies ist sowohl für Incidents als auch für einzelne Warnungen möglich.

- Unter Warnungsautomatisierung (klassisch) im unteren Bildschirmbereich werden alle Playbooks angezeigt, die Sie für die automatische Ausführung bei der Generierung einer Warnung mit der alten Methode konfiguriert haben.

- Ab Juni 2023 können Sie keine Playbooks mehr zu dieser Liste hinzufügen. Hier bereits aufgeführte Playbooks werden weiterhin ausgeführt, bis diese Methode im März 2026 abgeschafft wird.

- Wenn Sie hier noch Playbooks haben, sollten Sie stattdessen eine Automatisierungsregel basierend auf dem Warnungserstellungsauslöser erstellen und die Playbooks dort aufrufen. Betätigen Sie danach die Optionspunkte am Ende der Zeile des aufgeführten Playbooks und wählen Sie Entfernen aus.

Wählen Sie Überprüfen und erstellen aus, um alle Einstellungen für die neue Analyseregel zu überprüfen. Wenn die Meldung „Überprüfung erfolgreich“ angezeigt wird, wählen Sie Erstellen aus.

Anzeigen der Regel und ihrer Ausgabe

- Die neu erstellte benutzerdefinierte Regel (vom Typ „Geplant“) finden Sie in der Tabelle auf der Registerkarte „Aktive Regeln“ auf dem Hauptbildschirm Analyse. Über diese Liste können Sie die einzelnen Regeln aktivieren, deaktivieren oder löschen.

- Um die Ergebnisse der von Ihnen erstellten Analyseregeln anzuzeigen, wechseln Sie zur Seite Incidents, auf der Sie Incidents selektieren, untersuchen und die Bedrohungen beheben können.

- Sie können die Regelabfrage aktualisieren, um falsch positive Ergebnisse auszuschließen.