Auswerten von Warnungen und Incidents von Microsoft Sentinel

Nachdem Sie Microsoft Sentinel eingerichtet haben, um Daten aus der gesamten Organisation zu sammeln, müssen Sie alle Daten durchsuchen, um Sicherheitsbedrohungen für Ihre Umgebung zu erkennen. Doch keine Sorge, Microsoft Sentinel bietet Vorlagen, die Sie beim Erstellen von Regeln zur Bedrohungserkennung unterstützen und Ihnen all diese Arbeit abnimmt. Diese Regeln werden als Analyseregeln bezeichnet.

Diese Analyseregelvorlagen wurden von Sicherheitsexperten und -analysten von Microsoft basierend auf bekannten Bedrohungen, häufig verwendeten Angriffsvektoren und Eskalationsketten verdächtiger Aktivitäten entworfen. Mit den anhand dieser Vorlagen erstellten Regeln wird die gesamte Umgebung automatisch nach allen Aktivitäten durchsucht, die verdächtig erscheinen. Viele Vorlagen können so angepasst werden, dass gemäß Ihren Anforderungen nach Aktivitäten gesucht oder gefiltert werden kann. Mit den durch diese Regeln generierten Warnungen werden Vorfälle erstellt, die Sie in Ihrer Umgebung zuweisen und untersuchen können.

Anzeigen von Erkennungen

Um alle installierten Analytics-Regeln und Erkennungen in Microsoft Sentinel anzuzeigen, wechseln Sie zu Analytics>Regelvorlagen. Diese Registerkarte enthält die installierten Regelvorlagen gemäß den in der folgenden Tabelle angezeigten Typen. Weitere Regelvorlagen finden Sie im Inhaltshub in Microsoft Sentinel, um die zugehörigen Produktlösungen oder eigenständigen Inhalte zu installieren.

Zu den Erkennungen gehören:

| Regeltyp | Beschreibung |

|---|---|

| Microsoft-Sicherheit | Mit Microsoft-Sicherheitsvorlagen werden aus den Warnungen, die in anderen Microsoft-Sicherheitslösungen generiert werden, in Echtzeit Microsoft Sentinel-Incidents erstellt. Sie können Microsoft-Sicherheitsregeln als Vorlage verwenden, um neue Regeln mit ähnlicher Logik zu erstellen. Weitere Informationen zu Sicherheitsregeln finden Sie unter Automatisches Erstellen von Incidents aus Microsoft-Sicherheitswarnungen. |

| Fusion (einige Erkennungen in der Vorschau) |

Microsoft Sentinel nutzt die Korrelations-Engine von Fusion mit ihren skalierbaren Algorithmen zum maschinellen Lernen, um komplexe, mehrstufige Angriffe zu erkennen, indem viele Warnungen und Ereignisse mit niedriger Zuverlässigkeit über mehrere Produkte hinweg zu Incidents mit hoher Zuverlässigkeit und Handlungsrelevanz korreliert werden. Fusion ist standardmäßig aktiviert. Da die Logik ausgeblendet und daher nicht anpassbar ist, können Sie nur eine Regel mit dieser Vorlage erstellen. Die Fusion-Engine kann auch Warnungen, die von geplanten Analyseregeln generiert werden, mit denen anderer Systeme korrelieren, was zu High-Fidelity-Vorfällen führt. |

| Machine Learning-Verhaltensanalysen | Vorlagen für Machine Learning-Verhaltensanalysen basieren auf proprietären Microsoft-Algorithmen für maschinelles Lernen, sodass die interne Logik in Bezug auf die Funktionsweise und den Zeitpunkt der Ausführung für Sie nicht erkennbar ist. Da die Logik ausgeblendet und daher nicht anpassbar ist, können Sie mit jeder Vorlage dieses Typs nur eine Regel erstellen. |

| Threat Intelligence | Nutzen Sie die von Microsoft erzeugte Threat Intelligence, um mit der Microsoft Threat Intelligence Analytics-Regel Warnungen und Vorfälle mit hoher Genauigkeit zu generieren. Diese eindeutige Regel ist nicht anpassbar, gleicht aber beim Aktivieren automatisch CEF (Common Event Format)-Protokolle, Syslog-Daten oder Windows-DNS-Ereignisse mit Domänen-, IP- und URL-Bedrohungsindikatoren von Microsoft Threat Intelligence ab. Bestimmte Indikatoren enthalten durch MDTI (Microsoft Defender Threat Intelligence) mehr Kontextinformationen. Weitere Informationen zum Aktivieren dieser Regel finden Sie unter Verwenden von Abgleichanalysen zum Erkennen von Bedrohungen. Weitere Informationen zu MDTI finden Sie unter Was ist Microsoft Defender Threat Intelligence? |

| Anomalie | Vorlagen für Anomalieregel verwenden Machine Learning, um bestimmte Arten von anomalen Verhaltensweisen zu erkennen. Jede Regel hat ihre eigenen Parameter und Schwellenwerte, die auf das zu analysierende Verhalten abgestimmt sind. Die Konfigurationen von vorkonfigurierten Regeln können zwar nicht geändert oder fein abgestimmt werden, doch Sie können eine Regel duplizieren und das Duplikat dann ändern und fein abstimmen. Führen Sie in solchen Fällen das Duplikat im Modus Test-Flighting und das Original gleichzeitig im Modus Produktion aus. Vergleichen Sie dann die Ergebnisse, und stellen Sie das Duplikat auf Produktion um, sobald die Optimierung Ihren Wünschen entspricht. Weitere Informationen finden Sie unter Verwenden anpassbarer Anomalien zum Erkennen von Bedrohungen in Microsoft Sentinel und Arbeiten mit Analyseregeln für die Anomalieerkennung in Microsoft Sentinel. |

| Geplant | Geplante Analyseregeln basieren auf Abfragen, die von Microsoft-Sicherheitsexperten geschrieben wurden. Sie sehen die Abfragelogik und können Änderungen daran vornehmen. Sie können die Vorlage für geplante Regeln verwenden und die Abfragelogik- und Planungseinstellungen anpassen, um neue Regeln zu erstellen. Mehrere neue Vorlagen für geplante Analyseregel erzeugen Warnungen, die von der Fusion-Engine mit Warnungen anderer Systeme korreliert werden, um High-Fidelity-Incidents zu erzeugen. Weitere Informationen finden Sie unter Erweiterte Erkennung von mehrstufigen Angriffen. Tipp: Zu den Planungsoptionen für Regeln gehört es, die Regel so zu konfigurieren, dass sie jede angegebene Anzahl von Minuten, Stunden oder Tagen ausgeführt wird, wobei die Zeit beginnt, wenn Sie die Regel aktivieren. Es wird empfohlen, beim Aktivieren einer neuen oder bearbeiteten Analyseregel umsichtig vorzugehen, um sicherzustellen, dass die Regeln den neuen Stapel von Vorfällen rechtzeitig erhalten. Beispielsweise können Sie eine Regel synchron mit dem Arbeitszeitbeginn Ihrer SOC-Analysten ausführen, und die Regeln zu diesem Zeitpunkt aktivieren. |

| In Quasi-Echtzeit (Near-real-time, NRT) | NRT-Regeln sind eingeschränkte geplante Regeln, die einmal pro Minute ausgeführt werden sollen, um Ihnen so schnell wie möglich Informationen zur Verfügung zu stellen. Sie funktionieren größtenteils wie geplante Regeln und werden mit einigen Einschränkungen auf ähnliche Weise konfiguriert. Weitere Informationen finden Sie unter Schnelles Erkennen von Bedrohungen mit Analyseregeln nahezu in Echtzeit (NRT) in Microsoft Sentinel. |

Wichtig

Einige der Fusion-Erkennungsvorlagen befinden sich derzeit in der Vorschau (um welche es sich handelt, erfahren Sie unter Erweiterte Multistage-Angriffserkennung in Microsoft Sentinel). Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten zusätzliche rechtliche Bedingungen, die für Azure-Features gelten, die sich in der Beta- oder Vorschauversion befinden bzw. anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Verwenden von Analyseregelvorlagen

So verwenden Sie eine Analyseregelvorlage:

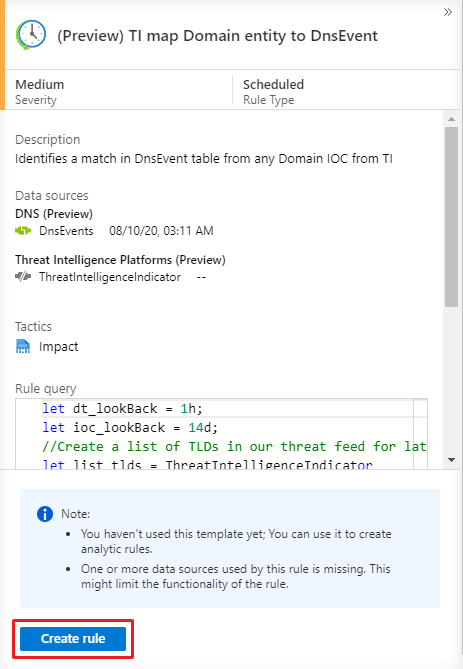

- Wählen Sie auf der Seite Microsoft Sentinel >Analyse>Regelvorlage den Vorlagennamen aus, und wählen Sie dann im Detailbereich die Schaltfläche „Regel erstellen“ aus, um auf der Grundlage dieser Vorlage eine neue aktive Regel zu erstellen. Jede Vorlage enthält eine Liste der erforderlichen Datenquellen. Wenn Sie die Vorlage öffnen, werden die Datenquellen automatisch auf Verfügbarkeit überprüft. Wenn ein Verfügbarkeitsproblem vorliegt, ist möglicherweise die Schaltfläche Regel erstellen deaktiviert, oder es wird eine entsprechende Warnung angezeigt.

- Durch Auswählen von Regel erstellen wird der Assistent zum Erstellen von Regeln auf Grundlage der ausgewählten Vorlage geöffnet. Alle Details werden automatisch ausgefüllt, und Sie können mit der Vorlage Geplant oder Microsoft-Sicherheit die Logik und andere Regeleinstellungen entsprechend Ihren speziellen Anforderungen anpassen. Sie können diesen Vorgang wiederholen, um weitere Regeln basierend auf der Vorlage zu erstellen. Nach dem Ausführen aller Schritte im Assistenten zum Erstellen von Regeln haben Sie die Erstellung einer Regel basierend auf der Vorlage abgeschlossen. Die neuen Regeln werden auf der Registerkarte Aktive Regeln angezeigt. Weitere Informationen zum Anpassen Ihrer Regeln im Regelerstellungs-Assistenten finden Sie unter Erstellen von benutzerdefinierten Analyseregeln zum Erkennen von Bedrohungen.

Tipp

Stellen Sie sicher, dass Sie alle Regeln, die den verbundenen Datenquellen zugeordnet sind, aktivieren, um eine vollständige Sicherheitsabdeckung für Ihre Umgebung zu gewährleisten. Die effizienteste Möglichkeit zum Aktivieren von Analyseregeln besteht direkt auf der Seite des Datenconnectors, auf der alle zugehörigen Regeln aufgelistet sind. Weitere Informationen finden Sie unter Herstellen einer Verbindung zu Datenquellen.

- Sie können auch Regeln per API und PowerShell an Microsoft Sentinel pushen, obwohl dies zusätzlichen Aufwand mit sich bringt.

- Wenn Sie die API oder PowerShell verwenden, müssen Sie die Regeln zunächst in JSON exportieren, bevor Sie die Regeln aktivieren. Eine API oder PowerShell kann hilfreich sein, wenn Sie Regeln in mehreren Instanzen von Microsoft Sentinel mit identischen Einstellungen in jeder Instanz aktivieren.

Zugriffsberechtigungen für Analyseregeln

Wenn Sie eine Analyseregel erstellen, wird ein Zugriffsberechtigungstoken auf die Regel angewendet und zusammen mit ihr gespeichert. Dieses Token stellt sicher, dass die Regel auf den Arbeitsbereich zugreifen kann, der die von der Regel abgefragten Daten enthält, und dass dieser Zugriff auch dann beibehalten wird, wenn der Erstellende der Regel den Zugriff auf diesen Arbeitsbereich verliert.

Es gibt jedoch eine Ausnahme: Wenn eine Regel für den Zugriff auf Arbeitsbereiche in anderen Abonnements oder Mandanten erstellt wird, z. B. was im Fall eines MSSP geschieht, ergreift Microsoft Sentinel zusätzliche Sicherheitsmaßnahmen, um nicht autorisierten Zugriff auf Kundendaten zu verhindern. Bei diesen Arten von Regeln werden die Anmeldeinformationen des Benutzenden, der die Regel erstellt hat, auf die Regel anstelle eines unabhängigen Zugriffstokens angewendet, sodass die Regel nicht mehr funktioniert, wenn der Benutzende keinen Zugriff mehr auf das andere Abonnement oder den anderen Mandanten hat.

Wenn Sie Microsoft Sentinel in einem abonnement- oder mandantenübergreifenden Szenario betreiben, funktionieren alle von diesem Benutzer erstellten Regeln nicht mehr, wenn einer Ihrer Analysten oder Techniker den Zugriff auf einen bestimmten Arbeitsbereich verliert. Sie erhalten eine Integritätsüberwachungsmeldung bezüglich „unzureichender Zugriff auf Ressource“, und die Regel wird automatisch deaktiviert, nachdem eine bestimmte Anzahl von Fehlern aufgetreten ist.

Exportieren von Regeln in eine ARM-Vorlage

Sie können Ihre Regel problemlos in eine Azure Resource Manager-Vorlage (ARM) exportieren, wenn Sie Ihre Regeln als Code verwalten und bereitstellen möchten. Sie können auch Regeln aus Vorlagendateien importieren und dann auf der Benutzeroberfläche anzeigen und bearbeiten.