Planen und Implementieren von Netzwerksicherheitsgruppen (NSGs) und Anwendungssicherheitsgruppen (ASGs)

Sie können eine Azure-Netzwerksicherheitsgruppe verwenden, um Netzwerkdatenverkehr zwischen Azure-Ressourcen in einem virtuellen Azure-Netzwerk zu filtern. Eine Netzwerksicherheitsgruppe enthält Sicherheitsregeln, die eingehenden Netzwerkdatenverkehr an verschiedene Typen von Azure-Ressourcen oder ausgehenden Netzwerkdatenverkehr von diesen zulassen oder verweigern. Für jede Regel können Sie die Quelle und das Ziel, den Port und das Protokoll angeben.

Netzwerksicherheitsgruppen (NSGs)

Sicherheitsregeln

Eine Netzwerksicherheitsgruppe kann – innerhalb der Grenzwerte des Azure-Abonnements – beliebig viele Regeln enthalten. Für jede Regel werden die folgenden Eigenschaften angegeben:

| Eigenschaft | Erklärung |

|---|---|

| Name | Ein eindeutiger Name in der Netzwerksicherheitsgruppe. Der Name kann bis zu 80 Zeichen lang sein. Er muss mit einem Buchstaben beginnen und mit einem Buchstaben oder mit „_“ enden. Der Name darf Buchstaben sowie die Zeichen „.“, „-“ und „_“ enthalten. |

| Priority | Eine Zahl zwischen 100 und 4.096. Regeln werden in der Reihenfolge ihrer Priorität verarbeitet. Regeln mit niedrigeren Zahlen werden vor Regeln mit höheren Zahlen verarbeitet, weil die Priorität für niedrigere Zahlen höher ist. Nachdem sich für den Datenverkehr eine Übereinstimmung mit einer Regel ergibt, wird die Verarbeitung angehalten. Daher werden alle Regeln mit niedrigerer Priorität (höherer Zahl), die über die gleichen Attribute wie Regeln mit höheren Prioritäten verfügen, nicht verarbeitet. Azure-Standardsicherheitsregeln erhalten die höchste Zahl mit der niedrigsten Priorität, um sicherzustellen, dass benutzerdefinierte Regeln immer zuerst verarbeitet werden. |

| Quelle oder Ziel | Beliebiges Element oder eine einzelne IP-Adresse, ein CIDR-Block (klassenloses domänenübergreifendes Routing, z. B. 10.0.0.0/24), ein Diensttag oder eine Anwendungssicherheitsgruppe. Wenn Sie eine Adresse für eine Azure-Ressource angeben, geben Sie die private IP-Adresse an, die der Ressource zugewiesen ist. Netzwerksicherheitsgruppen werden verarbeitet, nachdem Azure eine öffentliche IP-Adresse in eine private IP-Adresse für eingehenden Datenverkehr übersetzt hat und bevor Azure eine private IP-Adresse in eine öffentliche IP-Adresse für ausgehenden Datenverkehr übersetzt. Weniger Sicherheitsregeln werden benötigt, wenn Sie einen Bereich, ein Diensttag oder eine Anwendungssicherheitsgruppe angeben. Die Option zum Angeben mehrerer einzelner IP-Adressen und Bereiche (die Angabe mehrerer Diensttags oder Anwendungsgruppen ist nicht zulässig) in einer Regel wird als Ergänzte Sicherheitsregeln bezeichnet. Ergänzte Sicherheitsregeln können nur in Netzwerksicherheitsgruppen erstellt werden, die mit dem Resource Manager-Bereitstellungsmodell erstellt wurden. Es ist nicht möglich, mehrere IP-Adressen und IP-Adressbereiche in Netzwerksicherheitsgruppen anzugeben, die mit dem klassischen Bereitstellungsmodell erstellt wurden. |

| Protocol | TCP, UDP, ICMP, ESP, AH oder Any (Beliebig). Die ESP- und AH-Protokolle sind derzeit nicht über das Azure-Portal verfügbar, können aber über Azure Resource Manager-Vorlagen verwendet werden. |

| Richtung | Gibt an, ob die Regel für ein- oder ausgehenden Datenverkehr gilt. |

| Portbereich | Sie können einen einzelnen Port oder einen Bereich mit Ports angeben. Mögliche Angaben sind beispielsweise „80“ oder „10.000 - 10.005“. Das Angeben von Bereichen ermöglicht Ihnen die Erstellung von weniger Sicherheitsregeln. Ergänzte Sicherheitsregeln können nur in Netzwerksicherheitsgruppen erstellt werden, die mit dem Resource Manager-Bereitstellungsmodell erstellt wurden. In Netzwerksicherheitsgruppen, die mit dem klassischen Bereitstellungsmodell erstellt wurden, können Sie in derselben Sicherheitsregel nicht mehrere Ports oder Portbereiche angeben. |

| Aktion | Zulassen oder Verweigern |

Sicherheitsregeln werden basierend auf aus fünf Teilen bestehenden Informationen ausgewertet und angewendet: 1. Quelle, 2. Quellport, 3. Ziel, 4. Zielport und 5. Protokoll. Sie können keine zwei Sicherheitsregeln mit gleicher Priorität und Richtung erstellen. Für vorhandene Verbindungen wird ein Flussdatensatz erstellt. Die Kommunikation wird basierend auf dem Verbindungszustand der Flussdatensätze zugelassen oder verweigert. Der Flussdatensatz ermöglicht es, dass eine Netzwerksicherheitsgruppe zustandsbehaftet ist. Wenn Sie beispielsweise eine Sicherheitsregel für Datenverkehr in ausgehender Richtung an eine beliebige Adresse über Port 80 angeben, ist es nicht erforderlich, für die Antwort auf den ausgehenden Datenverkehr eine Sicherheitsregel für Datenverkehr in eingehender Richtung anzugeben. Sie müssen nur dann eine Sicherheitsregel für Datenverkehr in eingehender Richtung angeben, wenn die Kommunikation extern initiiert wird. Dies gilt auch für den umgekehrten Fall. Wenn eingehender Datenverkehr über einen Port zugelassen wird, ist es nicht erforderlich, für die Beantwortung des Datenverkehrs über den Port eine Sicherheitsregel für Datenverkehr in ausgehender Richtung anzugeben.

Vorhandene Verbindungen können nicht unterbrochen werden, wenn Sie eine Sicherheitsregel entfernen, die die Verbindung zugelassen hat. Die Änderung von Netzwerksicherheitsgruppen-Regeln wirkt sich nur auf neue Verbindungen aus. Wenn eine neue Regel erstellt oder eine vorhandene Regel in einer Netzwerksicherheitsgruppe aktualisiert wird, gilt sie nur für neue Verbindungen. Vorhandene Verbindungen werden nicht mit den neuen Regeln neu ausgewertet.

Filtern von Netzwerkdatenverkehr mit Netzwerksicherheitsgruppen

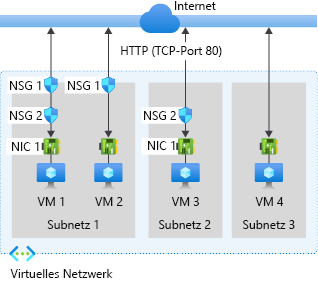

Sie können Ressourcen von mehreren Azure-Diensten in einem virtuellen Azure-Netzwerk bereitstellen. Sie können jedem Subnetz eines virtuellen Netzwerks und jeder Netzwerkschnittstelle eines virtuellen Computers keine oder eine Netzwerksicherheitsgruppe zuordnen. Sie können dieselbe Netzwerksicherheitsgruppe beliebig vielen Subnetzen und Netzwerkschnittstellen zuordnen. Die folgende Abbildung veranschaulicht verschiedene Szenarios dazu, wie Netzwerksicherheitsgruppen bereitgestellt werden können, um Netzwerkdatenverkehr zum und aus dem Internet über TCP-Port 80 zuzulassen:

In dieser Abbildung und im folgenden Text wird veranschaulicht, wie Azure Eingangs- und Ausgangsregeln für Netzwerksicherheitsgruppen verarbeitet:

Eingehender Datenverkehr

Für eingehenden Datenverkehr verarbeitet Azure zuerst die Regeln in einer Netzwerksicherheitsgruppe, die einem Subnetz (sofern vorhanden) zugeordnet sind, und anschließend die Regeln in einer Netzwerksicherheitsgruppe, die der Netzwerkschnittstelle (sofern vorhanden) zugeordnet sind. Dieser Vorgang schließt auch den Datenverkehr innerhalb von Subnetzen ein.

- VM 1: Die Sicherheitsregeln in NSG 1 werden verarbeitet, da diese dem Subnet 1 zugeordnet ist und VM 1 sich in Subnet 1 befindet. Sofern Sie keine Regel erstellt haben, die eingehenden Datenverkehr über Port 80 zulässt, verweigert die Standardsicherheitsregel DenyAllInbound den Datenverkehr. Der Datenverkehr wird nicht von NSG2 ausgewertet, da er der Netzwerkschnittstelle zugeordnet ist. Wenn NSG1 Port 80 in der zugehörigen Sicherheitsregel zulässt, verarbeitet NSG2 den Datenverkehr. Damit Port 80 für den virtuellen Computer zulässig ist, müssen sowohl NSG1 als auch NSG2 über eine Regel verfügen, die Port 80 aus dem Internet zulässt.

- VM 2: Die Regeln in NSG 1 werden verarbeitet, da VM 2 sich ebenfalls in Subnet 1 befindet. Da der Netzwerkschnittstelle von VM2 keine Netzwerksicherheitsgruppe zugeordnet ist, empfängt sie den gesamten zulässigen Datenverkehr über NSG1, oder der gesamte Datenverkehr wird durch NSG1 verweigert. Datenverkehr wird für alle Ressourcen im selben Subnetz entweder zugelassen oder verweigert, wenn eine Netzwerksicherheitsgruppe einem Subnetz zugeordnet ist.

- VM 3: Da Subnet 2 keine Netzwerksicherheitsgruppe zugeordnet ist, ist Datenverkehr in das Subnetz zulässig. Dieser wird von NSG 2 verarbeitet, da NSG 2 der Netzwerkschnittstelle zugeordnet ist, die an VM 3 angefügt ist.

- VM 4: Datenverkehr zu VM 4 wird zugelassen, da Subnet 3 oder der Netzwerkschnittstelle des virtuellen Computers keine Netzwerksicherheitsgruppe zugeordnet ist. Der gesamte Netzwerkdatenverkehr ist über ein Subnetz und eine Netzwerkschnittstelle zulässig, wenn diesen keine Netzwerksicherheitsgruppe zugeordnet ist.

Ausgehender Datenverkehr

Für ausgehenden Datenverkehr verarbeitet Azure zuerst die Regeln in einer Netzwerksicherheitsgruppe, die einer Netzwerkschnittstelle (sofern vorhanden) zugeordnet sind, und anschließend die Regeln in einer Netzwerksicherheitsgruppe, die dem Subnetz (sofern vorhanden) zugeordnet sind. Dieser Vorgang schließt auch den Datenverkehr innerhalb von Subnetzen ein.

- VM 1: Die Sicherheitsregeln in NSG 2 werden verarbeitet. Die Standardsicherheitsregel AllowInternetOutbound in NSG1 und NSG2 lässt den Datenverkehr zu, es sei denn, Sie erstellen eine Sicherheitsregel, die den ausgehenden Port 80 ins Internet verweigert. Wenn NSG2 Port 80 in der Sicherheitsregel verweigert, wird der Datenverkehr verweigert, und NSG1 wertet ihn nie aus. Zum Verweigern von Port 80 vom virtuellen Computer oder beiden Netzwerksicherheitsgruppen ist eine Regel erforderlich, die Port 80 für das Internet verweigert.

- VM 2: Der gesamte Datenverkehr wird über die Netzwerkschnittstelle an das Subnetz gesendet, da der Netzwerkschnittstelle, die an VM 2 angefügt ist, keine Netzwerksicherheitsgruppe zugeordnet ist. Die Regeln in NSG1 werden verarbeitet.

- VM 3: Wenn NSG 2 in der Sicherheitsregel Port 80 verweigert, wird der Datenverkehr abgelehnt. Wenn NSG 2 Port 80 nicht verweigert, lässt die Standardsicherheitsregel AllowInternetOutbound in NSG 2 den Datenverkehr zu, da Subnet 2 keine Netzwerksicherheitsgruppe zugeordnet ist.

- VM4: Der gesamte Netzwerkdatenverkehr von VM 4 ist zulässig, da eine Netzwerksicherheitsgruppe nicht der Netzwerkschnittstelle zugeordnet ist, die an den virtuellen Computer oder an Subnet 3 angefügt ist.

Intra-Subnet-Datenverkehr

Es ist wichtig zu beachten, dass Sicherheitsregeln in einer Netzwerksicherheitsgruppe, die einem Subnetz zugeordnet ist, die Konnektivität zwischen VMs innerhalb dieses Subnetzes beeinflussen können. Standardmäßig können VMs im selben Subnetz basierend auf einer NSG-Standardregel kommunizieren, die den subnetzinternen Datenverkehr ermöglicht. Wenn Sie NSG1 eine Regel hinzufügen, die den gesamten ein- und ausgehenden Datenverkehr unterbindet, können VM1 und VM2 nicht mehr miteinander kommunizieren.

Sie können die Aggregatregeln, die auf eine Netzwerkschnittstelle angewendet werden, leicht prüfen, indem Sie die geltenden Sicherheitsregeln für eine Netzwerkschnittstelle anzeigen. Sie können auch in Azure Network Watcher die Funktion Überprüfen des IP-Flusses verwenden, um zu ermitteln, ob die Kommunikation für eine Netzwerkschnittstelle in ein- oder ausgehender Richtung zulässig ist. Sie können IP-Datenflussüberprüfung verwenden, um zu ermitteln, ob ein bestimmter Kommunikationsvorgang zulässig ist oder verweigert wird. Darüber hinaus verwenden Sie IP-Datenflussüberprüfung, um die Identität der Netzwerksicherheitsregel anzuzeigen, die für das Zulassen oder Verweigern des Datenverkehrs verantwortlich ist.

Netzwerksicherheitsgruppen sind bei der Bereitstellung im klassischen Bereitstellungsmodell Subnetzen oder virtuellen Computern und Clouddiensten zugeordnet sowie Subnetzen oder Netzwerkschnittstellen gemäß dem Resource Manager-Bereitstellungsmodell.

Wir empfehlen Ihnen, eine Netzwerksicherheitsgruppe einem Subnetz oder einer Netzwerkschnittstelle zuzuordnen, aber nicht beiden, sofern kein zwingender Grund dafür vorliegt. Da Regeln in einer Netzwerksicherheitsgruppe, die einem Subnetz zugeordnet ist, unter Umständen mit Regeln in einer Netzwerksicherheitsgruppe, die einer Netzwerkschnittstelle zugeordnet sind, in Konflikt stehen, können unerwartete Kommunikationsprobleme auftreten, die behoben werden müssen.

Anwendungssicherheitsgruppen (ASGs)

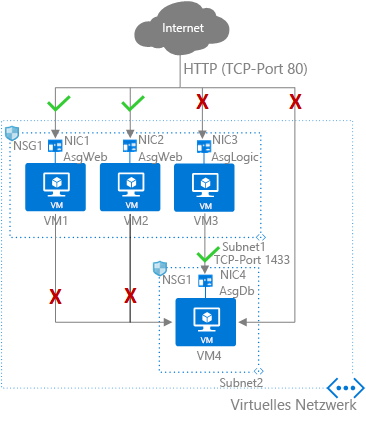

Mit Anwendungssicherheitsgruppen können Sie die Netzwerksicherheit als natürliche Erweiterung einer Anwendungsstruktur konfigurieren und virtuelle Computer gruppieren sowie auf der Grundlage dieser Gruppen Netzwerksicherheitsrichtlinien definieren. Sie können Ihre Sicherheitsrichtlinie nach Bedarf wiederverwenden, ohne dass Sie explizite IP-Adressen manuell warten müssen. Die Plattform übernimmt die komplexe Verarbeitung von expliziten IP-Adressen und mehreren Regelsätzen, damit Sie sich auf Ihre Geschäftslogik konzentrieren können. Das folgende Beispiel bietet Ihnen ein besseres Verständnis von Anwendungssicherheitsgruppen:

In der Abbildung oben sind NIC1 und NIC2 Mitglieder der Anwendungssicherheitsgruppe AsgWeb. NIC3 ist ein Mitglied der Anwendungssicherheitsgruppe AsgLogic. NIC4 ist ein Mitglied der Anwendungssicherheitsgruppe AsgDb. Obwohl jede Netzwerkschnittstelle in diesem Beispiel Mitglied von nur einer Anwendungssicherheitsgruppe ist, kann eine Netzwerkschnittstelle Mitglied mehrerer Anwendungssicherheitsgruppen sein. Dabei gelten die Grenzwerte für Azure. Keiner der Netzwerkschnittstellen ist eine Netzwerksicherheitsgruppe zugeordnet. NSG1 ist beiden Subnetzen zugeordnet und enthält die folgenden Regeln:

Allow-HTTP-Inbound-Internet

Diese Regel ist erforderlich, um Datenverkehr aus dem Internet an die Webserver zuzulassen. Da eingehender Datenverkehr aus dem Internet durch die Standardsicherheitsregel DenyAllInbound verweigert wird, ist keine zusätzliche Regel für die Anwendungssicherheitsgruppen AsgLogic oder AsgDb erforderlich.

| Priority | Quelle | Quellports | Ziel | Zielports | Protokoll | zugreifen |

|---|---|---|---|---|---|---|

| 100 | Internet | * | AsgWeb | 80 | TCP | Allow |

Deny-Database-All

Da die Standardsicherheitsregel AllowVNetInBound die gesamte Kommunikation zwischen Ressourcen im gleichen virtuellen Netzwerk erlaubt, ist diese Regel erforderlich, um den Datenverkehr von allen Ressourcen zu verweigern.

| Priority | Quelle | Quellports | Ziel | Zielports | Protokoll | zugreifen |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgDb | 1433 | Any | Verweigern |

Allow-Database-BusinessLogic

Diese Regel lässt Datenverkehr von der Anwendungssicherheitsgruppe AsgLogic zur Anwendungssicherheitsgruppe AsgDb zu. Die Priorität für diese Regel ist höher als die Priorität für die Regel Deny-Database-All. Daher wird diese Regel vor der Regel Deny-Database-All verarbeitet, sodass Datenverkehr von den Anwendungssicherheitsgruppen AsgLogic zulässig ist, während der andere Datenverkehr blockiert wird.

| Priority | Quelle | Quellports | Ziel | Zielports | Protokoll | zugreifen |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | TCP | Allow |

Netzwerkschnittstellen, die Mitglieder der Anwendungssicherheitsgruppe sind, wenden die Regeln an, welche sie als Quelle oder Ziel angeben. Die Regeln wirken sich nicht auf andere Netzwerkschnittstellen aus. Wenn die Netzwerkschnittstelle keiner Anwendungssicherheitsgruppe angehört, wird die Regel nicht auf die Netzwerkschnittstelle angewendet, auch wenn die Netzwerksicherheitsgruppe dem Subnetz zugeordnet ist.

Für Anwendungssicherheitsgruppen gelten folgende Einschränkungen:

Es gibt Grenzwerte für die Anzahl von Anwendungssicherheitsgruppen, die Sie in einem Abonnement haben können, und andere Grenzwerte in Bezug auf Anwendungssicherheitsgruppen.

Alle Netzwerkschnittstellen, die einer Anwendungssicherheitsgruppe zugewiesen sind, müssen in selben virtuellen Netzwerk vorhanden sein, in dem sich die erste Netzwerkschnittstelle befindet, die der Anwendungssicherheitsgruppe zugewiesen wurde. Wenn sich die erste Netzwerkschnittstelle, die einer Anwendungssicherheitsgruppe mit dem Namen AsgWeb zugewiesen ist, im virtuellen Netzwerk VNet1 befindet, müssen alle nachfolgenden Netzwerkschnittstellen, die ASGWeb zugewiesen werden, in VNet1 enthalten sein. Sie können der gleichen Anwendungssicherheitsgruppe keine Netzwerkschnittstellen aus verschiedenen virtuellen Netzwerken hinzufügen.

Wenn Sie eine Anwendungssicherheitsgruppe als Quelle und Ziel in einer Sicherheitsregel angeben, müssen sich die Netzwerkschnittstellen in beiden Anwendungssicherheitsgruppen im gleichen virtuellen Netzwerk befinden.

- Ein Beispiel wäre, wenn AsgLogic über Netzwerkschnittstellen von VNet1 und AsgDb über Netzwerkschnittstellen aus VNet2 verfügen würde. In diesem Fall wäre es unmöglich, AsgLogic als Quelle und AsgDb als Ziel in einer Regel zuzuweisen. Alle Netzwerkschnittstellen für die Quell- und Ziel-Anwendungssicherheitsgruppen müssen im selben virtuellen Netzwerk vorhanden sein.

Planen Sie die erforderlichen Anwendungssicherheitsgruppen, und erstellen Sie Regeln nach Möglichkeit mithilfe von Diensttags oder Anwendungssicherheitsgruppen anstelle von individuellen IP-Adresse oder IP-Adressbereichen, um die Anzahl der erforderlichen Sicherheitsregeln und die Notwendigkeit von Regeländerungen zu minimieren.