Beheben von Problemen mit einem Netzwerk durch die Verwendung von Überwachungs- und Diagnosetools von Network Watcher

Azure Network Watcher umfasst mehrere Tools, mit denen Sie Ihre virtuellen Netzwerke und virtuellen Computer (VMs) überwachen können. Sie können Network Watcher nur dann effektiv verwenden, wenn Sie alle verfügbaren Optionen und deren Zweck kennen.

Sie arbeiten bei einem Maschinenbauunternehmen und möchten sicherstellen, dass Ihre Mitarbeiter*innen in der Lage sind, das richtige Network Watcher-Tool für eine bestimmte Problembehandlungsaufgabe auszuwählen. Das Personal muss wissen, welche Optionen verfügbar sind und welche Probleme mit den einzelnen Tools gelöst werden können.

Im Folgenden erhalten Sie eine Übersicht über die verschiedenen Toolkategorien von Network Watcher. Dabei lernen Sie die Tools in den einzelnen Kategorien kennen und erfahren, wie diese in verschiedenen Anwendungsfällen eingesetzt werden.

Was ist Network Watcher?

Network Watcher ist ein Azure-Dienst, der mehrere Tools kombiniert, mit denen sich die Integrität eines Azure-Netzwerks diagnostizieren lässt. Die Network Watcher-Tools sind in drei Kategorien unterteilt:

- Überwachungstools

- Netzwerkdiagnosetools

- Tools für die Datenverkehrsprotokollierung

Network Watcher stellt mit Tools zum Überwachen und Diagnostizieren von Problemen einen zentralen Hub bereit, mit dem sich Netzwerkprobleme, Spitzen in der CPU-Auslastung, Verbindungsprobleme, Arbeitsspeicherverluste und andere Probleme identifizieren lassen, bevor diese Auswirkungen auf Ihr Unternehmen haben.

Überwachungstools von Network Watcher

Network Watcher stellt drei Überwachungstools bereit:

- Topologie

- Verbindungsmonitor

- Netzwerkleistungsmonitor

Im Folgenden lernen Sie die einzelnen Tools kennen.

Was ist das Tool „Topologie“?

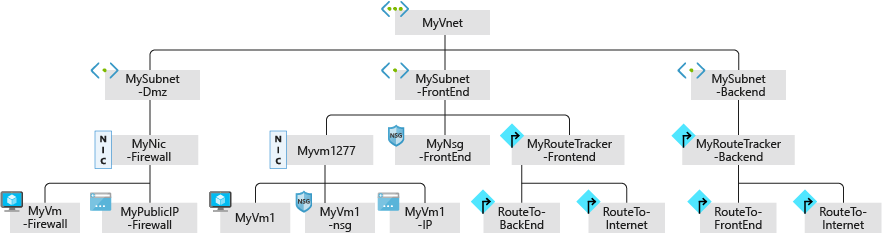

Das Tool „Topologie“ generiert eine grafische Darstellung eines virtuellen Azure-Netzwerks, der zugehörigen Ressourcen, Verbindungen und Beziehungen zueinander.

Angenommen, Sie müssen für ein virtuelles Netzwerk, das von Ihren Kollegen erstellt wurde, eine Problembehandlung durchführen. Wenn Sie nicht an der Erstellung des Netzwerks beteiligt waren, sind Sie möglicherweise nicht mit allen Aspekten der Infrastruktur vertraut. Mit dem Tool „Topologie“ können Sie die Infrastruktur visualisieren und sich einen Überblick über diese verschaffen, bevor Sie mit der Problembehandlung beginnen.

Die Topologie eines Azure-Netzwerks können Sie im Azure-Portal anzeigen. Führen Sie im Azure-Portal die folgenden Schritte aus:

Melden Sie sich beim Azure-Portal an, suchen Sie nach Network Watcher, und wählen Sie diese Option aus.

Wählen Sie im Menü „Network Watcher“ unter Überwachung die Option Topologie aus.

Wählen Sie ein Abonnement, die Ressourcengruppe eines virtuellen Netzwerks und anschließend das virtuelle Netzwerk selbst aus.

Hinweis

Die Network Watcher-Instanz muss sich in derselben geografischen Region wie das virtuelle Netzwerk befinden, damit die Topologie generiert werden kann.

Im folgenden Beispiel sehen Sie eine Topologie, die für ein virtuelles Netzwerk mit dem Namen „MyVNet“ generiert wurde.

Was ist das Tool „Verbindungsmonitor“?

Mit dem Tool „Verbindungsmonitor“ können Sie testen, ob Verbindungen zwischen Azure-Ressourcen hergestellt werden. Verwenden Sie dieses Tool, um zu überprüfen, ob zwei VMs bei Bedarf miteinander kommunizieren können.

Dieses Tool misst außerdem die Latenz zwischen Ressourcen. Es kann Änderungen erfassen, die sich auf die Konnektivität auswirken. Zu diesen Änderungen gehören beispielsweise Anpassungen der Netzwerkkonfiguration oder geänderte Regeln für Netzwerksicherheitsgruppen (NSGs). VMs können in regelmäßigen Abständen auf Fehler oder Änderungen getestet werden.

Wenn ein Problem vorliegt, gibt der Verbindungsmonitor die Ursache an und erläutert, wie sich das Problem beheben lässt. Der Verbindungsmonitor kann nicht nur VMs überwachen, sondern auch eine IP-Adresse oder einen vollqualifizierten Domänennamen (FQDN) analysieren.

Was ist das Tool „Netzwerkleistungsmonitor“?

Mit dem Netzwerkleistungsmonitor-Tool können Sie die Latenz und Paketverluste in einem bestimmten Zeitraum überwachen und Warnungen ausgeben. Das Tool ermöglicht eine zentrale Ansicht Ihres Netzwerks.

Wenn Sie Hybridverbindungen mit dem Netzwerkleistungsmonitor überwachen möchten, müssen Sie überprüfen, ob sich der zugehörige Arbeitsbereich in einer unterstützten Region befindet.

Sie können den Netzwerkleistungsmonitor zum Überwachen der Verbindungen zwischen Endpunkten verwenden:

- Zwischen Branches und Rechenzentren

- Zwischen virtuellen Netzwerken

- Für Ihre Verbindungen zwischen lokalen Netzwerken und der Cloud

- Für Azure ExpressRoute-Verbindungen

Network Watcher-Diagnosetools

Network Watcher umfasst die folgenden Diagnosetools:

- Überprüfen des IP-Flusses

- NSG-Diagnose

- Nächster Hop

- Effektive Sicherheitsregeln

- Paketerfassung

- Problembehandlung für Verbindung

- VPN-Problembehandlung

Im Folgenden sehen Sie sich die einzelnen Tools an und erfahren, welche Probleme Sie mit diesen lösen können.

Was ist das Tool „Überprüfen des IP-Flusses“?

Das Tool „Überprüfen des IP-Flusses“ ermittelt, ob Pakete für eine bestimmte VM zugelassen oder abgelehnt werden. Wenn eine Netzwerksicherheitsgruppe ein Paket ablehnt, zeigt das Tool den Namen der Gruppe an, damit Sie das Problem beheben können.

Dieses Tool verwendet einen Überprüfungsmechanismus, der auf Fünf-Tupel-Paketparametern basiert. Damit wird erkannt, ob eingehende oder ausgehende Pakete einer VM zugelassen oder abgelehnt werden. Mit dem Tool legen Sie Folgendes fest: einen lokalen Port und einen Remoteport, das Protokoll (TCP oder UDP), die lokale IP-Adresse, die Remote-IP-Adresse, die VM und den VM-Netzwerkadapter.

Was ist das NSG-Diagnosetool?

Das NSG-Diagnosetool (Netzwerksicherheitsgruppe) bietet detaillierte Informationen, mit denen Sie die Sicherheitskonfiguration Ihres Netzwerks verstehen und debuggen können.

Für ein bestimmtes Quelle-Ziel-Paar zeigt Ihnen das Tool die NSGs, die durchlaufen werden, die Regeln, die in jeder NSG angewendet werden, und den endgültigen Zulassungs- bzw. Ablehnungsstatus für den Datenfluss. Wenn Sie verstehen, welche Datenflüsse in Ihrem virtuellen Azure-Netzwerk zugelassen oder abgelehnt werden, können Sie feststellen, ob Ihre NSG-Regeln richtig konfiguriert sind.

Was ist das Tool „Nächster Hop“?

Wenn eine VM ein Paket an ein Ziel sendet, werden bei der Übertragung möglicherweise mehrere Hops verwendet. Wenn das Ziel beispielsweise eine VM in einem anderen virtuellen Netzwerk ist, kann der nächste Hop das Gateway für virtuelle Netzwerke sein, das das Paket an die Ziel-VM weiterleitet.

Mit dem Tool „Nächster Hop“ können Sie feststellen, wie ein Paket von einer VM zu einem Ziel gelangt. Sie geben den virtuellen Quellcomputer, den Quellnetzwerkadapter, die Quell-IP-Adresse und die Ziel-IP-Adresse an. Das Tool bestimmt dann die Route des Pakets. Sie können dieses Tool auch dazu verwenden, Probleme zu diagnostizieren, die durch fehlerhafte Routingtabellen verursacht werden.

Was ist das Tool für effektive Sicherheitsregeln?

Das Tool für effektive Sicherheitsregeln in Network Watcher zeigt alle effektiven NSG-Regeln an, die auf eine Netzwerkschnittstelle angewendet werden.

Netzwerksicherheitsgruppen (NSG) werden in Azure-Netzwerken verwendet, um Pakete auf Grundlage der IP-Adresse und Portnummern von Quelle und Ziel zu filtern. NSGs spielen für die Sicherheit eine wichtige Rolle, da mit ihnen festgelegt wird, auf welche VM-Oberfläche Benutzer zugreifen können. Beachten Sie jedoch, dass falsch konfigurierte NSG-Regeln unbedenkliche Verbindungen verhindern können. Folglich sind NSGs eine häufige Quelle für Netzwerkprobleme.

Wenn beispielsweise zwei VMs nicht kommunizieren können, weil sie von einer NSG-Regel blockiert werden, kann es schwierig sein, zu diagnostizieren, welche Regel das Problem verursacht. Mit dem Tool für effektive Sicherheitsregeln in Network Watcher können Sie alle effektiven NSG-Regeln anzeigen. Außerdem hilft Ihnen das Tool dabei, die Regel zu ermitteln, die das Problem verursacht.

Wenn Sie das Tool verwenden möchten, müssen Sie die VM und den zugehörigen Netzwerkadapter auswählen. Das Tool zeigt in einer Liste alle NSG-Regeln an, die auf diesen Adapter angewendet werden. Mit dieser Liste können Sie leicht die Regel ermitteln, die für die Blockierung verantwortlich ist.

Zusätzlich können Sie mit dem Tool Sicherheitsrisiken für Ihre VM ermitteln, die auf unnötigerweise geöffnete Ports zurückzuführen sind.

Was ist das Tool „Paketerfassung“?

Das Paketerfassungstool zeichnet alle Pakete auf, die an einen virtuellen Computer und von einem virtuellen Computer gesendet werden. Wenn diese Option aktiviert ist, lassen sich anhand der erfassten Daten Statistiken zum Netzwerkdatenverkehr oder zu Diagnoseanomalien erstellen. Beispielsweise wäre es möglich, dass in einem privaten virtuellen Netzwerk unerwarteter Netzwerkdatenverkehr auftritt.

Das Paketerfassungstool ist eine Erweiterung für virtuelle Computer, die remote über Network Watcher gestartet wird. Es wird automatisch gestartet, wenn Sie eine Paketerfassungssitzung starten.

Beachten Sie, dass die Anzahl der pro Region zulässigen Paketerfassungssitzungen begrenzt ist. Der Standardgrenzwert beträgt 100 Paketerfassungssitzungen pro Region. Der Gesamtgrenzwert liegt bei 10.000. Diese Grenzwerte gelten nur für die Anzahl der Sitzungen und nicht für gespeicherte Aufzeichnungen. Sie können die erfassten Pakete in Azure Storage oder lokal auf Ihrem Computer speichern.

Die Paketerfassung ist von der auf dem virtuellen Computer installierten VM-Erweiterung für den Network Watcher-Agent abhängig. Der Abschnitt „Weitere Informationen“ am Ende dieses Moduls enthält Links zu Anweisungen, in denen die Installation der Erweiterung auf Windows- und Linux-VMs ausführlich erläutert wird.

Was ist das Tool „Problembehandlung für Verbindung“?

Mit dem Tool „Problembehandlung für Verbindung“ überprüfen Sie TCP-Verbindungen zwischen einer Quell- und einer Ziel-VM. Sie können den virtuellen Zielcomputer mithilfe eines vollqualifizierten Domänennamens, einem URI oder einer IP-Adresse angeben.

Wenn erfolgreich eine Verbindung hergestellt wird, werden u. a. folgende Informationen zur Kommunikation angezeigt:

- Die Latenz in Millisekunden.

- Die Anzahl der gesendeten Testpakete.

- Die Anzahl der Hops in der vollständigen Route zum Ziel.

Wenn die Verbindung nicht erfolgreich hergestellt wird, werden Informationen zum Fehler angezeigt. Folgende Fehlertypen sind möglich:

- CPU: Die Verbindung konnte aufgrund einer hohen CPU-Auslastung nicht hergestellt werden.

- Arbeitsspeicher: Die Verbindung konnte aufgrund einer hohen Arbeitsspeicherauslastung nicht hergestellt werden.

- GuestFirewall: Die Verbindung wurde durch eine Firewall außerhalb von Azure blockiert.

- DNSResolution: Die Ziel-IP-Adresse konnte nicht aufgelöst werden.

- NetworkSecurityRule: Die Verbindung wurde durch eine NSG blockiert.

- UserDefinedRoute: Eine Routingtabelle enthält eine benutzerdefinierte Route, die falsch konfiguriert ist.

Was ist das Tool „VPN-Problembehandlung“?

Mit dem Tool „VPN-Problembehandlung“ können Sie Probleme mit Gatewayverbindungen für virtuelle Netzwerke diagnostizieren. Dieses Tool führt eine Diagnose für eine Gatewayverbindung für virtuelle Netzwerke aus und gibt Informationen zum Integritätsstatus zurück.

Wenn Sie das Tool „VPN-Problembehandlung“ starten, untersucht Network Watcher die Integrität des Gateways oder der Verbindung und gibt die entsprechenden Ergebnisse zurück. Die Anforderung ist eine lang andauernde Transaktion.

Die folgende Tabelle zeigt Beispiele für verschiedene Fehlertypen:

| Fehlertyp | `Reason` | Log |

|---|---|---|

| NoFault | Es wurde kein Fehler erkannt. | Ja |

| GatewayNotFound | Ein Gateway kann nicht gefunden werden oder wurde nicht bereitgestellt. | Nein |

| PlannedMaintenance | Die Gatewayinstanz wird zurzeit gewartet. | Nein |

| UserDrivenUpdate | Es wird ein Benutzerupdate des Geräts durchgeführt. Das Update kann z. B. eine Größenänderung sein. | Nein |

| VipUnResponsive | Die primäre Instanz des Gateways kann aufgrund eines Integritätstestfehlers nicht erreicht werden kann. | Nein |

| PlatformInActive | Es ist ein Problem mit der Plattform aufgetreten. | Nein |

Tools für die Datenverkehrsprotokollierung

Network Watcher umfasst diese beiden Diagnosetools:

- Flowprotokolle

- Traffic Analytics

Was ist das Datenflussprotokolltool?

Durch Datenflussprotokolle können Informationen zum IP-Datenverkehr protokolliert werden, der durch die Netzwerksicherheitsgruppe fließt. Datenflussprotokolle speichern Daten im Azure-Speicher. Flowdaten werden an Azure Storage gesendet. Von dort aus können Sie auf die Daten zugreifen und sie in jedes Visualisierungstool, eine SIEM-Lösung (Security Information and Event Management) oder ein Intrusion-Detection-System (IDS, Angriffserkennungssystem) Ihrer Wahl exportieren. Sie können diese Daten verwenden, um Datenverkehrsmuster zu analysieren und Verbindungsprobleme zu beheben.

Anwendungsfälle für Datenflussprotokolle können in zwei Arten unterteilt werden. Netzwerk- und Nutzungsüberwachung sowie Optimierung.

Netzwerküberwachung

- Identifizieren Sie unbekannten oder unerwünschten Datenverkehr.

- Überwachen Sie die Datenverkehrsebenen und die Bandbreitennutzung.

- Filtern Sie Datenflussprotokolle nach IP-Adresse und Port, um das Anwendungsverhalten zu verstehen.

- Exportieren Sie Datenflussprotokolle in Analyse- und Visualisierungstools Ihrer Wahl, um Überwachungsdashboards einzurichten.

Nutzungsüberwachung und -optimierung

- Identifizieren Sie die Top Talker in Ihrem Netzwerk.

- Kombinieren Sie Datenflüsse mit GeoIP-Daten, um regionsübergreifenden Datenverkehr zu identifizieren.

- Verstehen Sie das Wachstum des Datenverkehrs, um Kapazitätsprognosen abgeben zu können.

- Verwenden Sie Daten, um übermäßig restriktive Datenverkehrsregeln zu entfernen.

Was ist das Tool für die Datenverkehrsanalyse?

Traffic Analytics ist eine cloudbasierte Lösung, die Einblick in Benutzer- und Anwendungsaktivitäten in Ihren Cloudnetzwerken bietet. Insbesondere analysiert Traffic Analytics NSG-Datenflussprotokolle von Network Watcher, um Erkenntnisse zum Datenfluss in Ihrer Azure-Cloud bereitzustellen. Mit der Datenverkehrsanalyse können Sie folgende Aktionen durchführen:

- Visualisieren der Netzwerkaktivität Ihrer Azure-Abonnements

- Bestimmen von Hotspots

- Sichern Sie Ihr Netzwerk, indem Sie Informationen nutzen, um Bedrohungen zu erkennen.

- Optimieren Ihrer Netzwerkbereitstellung hinsichtlich Leistung und Kapazität, indem Sie sich mit den Mustern des Datenverkehrsflusses in Azure-Regionen und im Internet vertraut machen

- Ermitteln von Fehlkonfigurationen im Netzwerk, die zum Ausfall von Verbindungen in Ihrem Netzwerk führen können

Anwendungsfälle für Azure Network Watcher

Im Folgenden befassen Sie sich mit Szenarios, in denen Sie die Überwachungs- und Diagnosetools von Azure Network Watcher für Analysen und für die Problembehandlung nutzen können.

Verbindungsprobleme in einem einzelnen VM-Netzwerk

Ihre Kollegen haben eine VM in Azure bereitgestellt und stellen nun Probleme mit der Netzwerkverbindung fest. Mit dem Remotedesktopprotokoll (RDP) versuchen sie, eine Verbindung mit den VMs herzustellen, was jedoch nicht gelingt.

Zur Problembehandlung nutzen Sie das Tool „Überprüfen des IP-Flusses“. Für dieses legen Sie Folgendes fest: einen lokalen Port und einen Remoteport, das Protokoll (TCP/UDP), die lokale IP-Adresse sowie die Remote-IP-Adresse zur Überprüfung des Verbindungsstatus. Außerdem können Sie mit dem Tool die Richtung der Verbindung (eingehend oder ausgehend) festlegen. „Überprüfen des IP-Flusses“ führt einen Logiktest für die Regeln aus, die für Ihr Netzwerk aktiv sind.

In diesem Fall geben Sie mit dem Tool die IP-Adresse der VM und den RDP-Port 3389 an. Legen Sie anschließend die Remote-IP-Adresse der VM und den Port fest. Wählen Sie das TCP-Protokoll aus, und klicken Sie dann auf Check (Überprüfen).

Angenommen, als Ergebnis wird angezeigt, dass der Zugriff aufgrund der NSG-Regel DefaultInboundDenyAll abgelehnt wird. Die Lösung besteht in diesem Fall darin, die NSG-Regel zu ändern.

Fehlgeschlagene VPN-Verbindung

Ihre Kollegen haben VMs in zwei virtuellen Netzwerken bereitgestellt und können keine Verbindung zwischen diesen herstellen.

Zur Problembehandlung für eine VPN-Verbindung verwenden Sie das Tool „VPN-Problembehandlung“ für Azure. Dieses Tool führt eine Diagnose für eine Gatewayverbindung für virtuelle Netzwerke aus und gibt Informationen zum Integritätsstatus zurück. Sie können das Tool über das Azure-Portal, über PowerShell oder über die Azure CLI ausführen.

Dabei wird das Gateway auf häufige Probleme getestet, und der Integritätsstatus wird zurückgegeben. Wenn Sie weitere Informationen benötigen, können Sie auch die Protokolldatei anzeigen. Aus den Ergebnissen der Diagnose geht hervor, ob eine VPN-Verbindung hergestellt werden kann. Wenn dies nicht der Fall ist, schlägt das Tool „VPN-Problembehandlung“ Möglichkeiten zur Behebung des Problems vor.

Angenommen, bei der Diagnose wird festgestellt, dass die verwendeten Schlüssel nicht übereinstimmen. In diesem Fall müssen Sie das Remotegateway neu konfigurieren, um sicherzustellen, dass die Schlüssel beider Verbindungsteilnehmer übereinstimmen. Bei vorinstallierten Schlüsseln wird die Groß-/Kleinschreibung beachtet.

Auf den vorgesehenen Zielports lauschen keine Server

Ihre Kollegen haben VMs in einem einzelnen virtuellen Netzwerk bereitgestellt und können keine Verbindung zwischen diesen herstellen.

Zur Problembehandlung verwenden Sie das Tool „Problembehandlung für Verbindung“. In diesem Tool geben Sie die lokalen und die virtuellen Remotecomputer an. In der Testeinstellung können Sie einen bestimmten Port auswählen.

Angenommen, die Ergebnisse zeigen an, dass der Remoteserver nicht erreichbar ist. Zusätzlich erhalten Sie die Nachricht: „Traffic blocked due to virtual machine firewall configuration.“ (Der Datenverkehr wird aufgrund der Firewallkonfiguration für den virtuellen Computer blockiert.). Deaktivieren Sie auf dem Remoteserver die Firewall, und überprüfen Sie die Verbindung anschließend noch mal.

Angenommen, der Server ist nun erreichbar. Das deutet darauf hin, dass die Firewallregeln auf dem Remoteserver die Ursache des Problems sind. Sie müssen daher korrigiert werden, damit die Verbindung zugelassen wird.