Verwenden von Überwachungsereignissen zum Erstellen von App Control-Richtlinienregeln

Hinweis

Einige Funktionen von App Control for Business sind nur für bestimmte Windows-Versionen verfügbar. Erfahren Sie mehr über die Verfügbarkeit von App Control-Features.

Wenn Sie app Control im Überwachungsmodus ausführen, können Sie Anwendungen, Binärdateien und Skripts ermitteln, die in Ihrer App-Steuerungsrichtlinie fehlen, aber enthalten sein sollten.

Während eine App Control-Richtlinie im Überwachungsmodus ausgeführt wird, wird jede Binärdatei, die ausgeführt wird, aber verweigert worden wäre, im Ereignisprotokoll Anwendungs- und Dienstprotokolle\Microsoft\Windows\CodeIntegrity\Operational protokolliert. Skript und MSI werden im Ereignisprotokoll "Anwendungs- und Dienstprotokolle\Microsoft\Windows\AppLocker\MSI" protokolliert . Diese Ereignisse können verwendet werden, um eine neue App Control-Richtlinie zu generieren, die mit der ursprünglichen Basisrichtlinie zusammengeführt oder als separate ergänzende Richtlinie bereitgestellt werden kann, sofern dies zulässig ist.

Übersicht über den Prozess zum Erstellen einer App-Steuerungsrichtlinie zum Zulassen von Apps mit Überwachungsereignissen

Hinweis

Sie müssen bereits eine Überwachungsmodusrichtlinie für die App-Steuerung bereitgestellt haben, um diesen Prozess verwenden zu können. Wenn Sie dies noch nicht getan haben, finden Sie weitere Informationen unter Deploying App Control for Business policies (Bereitstellen von App Control for Business-Richtlinien).

Um sich mit dem Erstellen von App Control-Regeln aus Überwachungsereignissen vertraut zu machen, führen Sie die folgenden Schritte auf einem Gerät mit einer App Control-Überwachungsmodusrichtlinie aus.

Installieren und ausführen Sie eine Anwendung, die von der App-Steuerungsrichtlinie nicht zulässig ist, die Sie jedoch zulassen möchten.

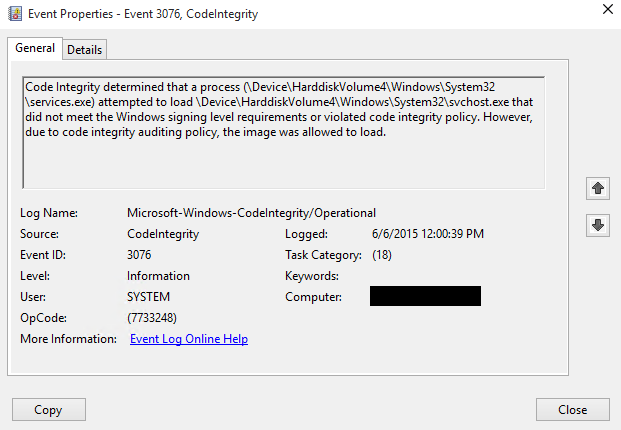

Überprüfen Sie die Ereignisprotokolle CodeIntegrity – Operational und AppLocker – MSI und Script , um zu bestätigen, dass Ereignisse wie in Abbildung 1 im Zusammenhang mit der Anwendung generiert werden. Informationen zu den Ereignistypen, die angezeigt werden sollten, finden Sie unter Grundlegendes zu App Control-Ereignissen.

Abbildung 1. Ausnahmen von der bereitgestellten App Control-Richtlinie

Führen Sie in einer PowerShell-Sitzung mit erhöhten Rechten die folgenden Befehle aus, um von dieser Prozedur verwendete Variablen zu initialisieren. Dieses Verfahren baut auf der Lamna_FullyManagedClients_Audit.xml Richtlinie auf, die unter Erstellen einer App-Steuerungsrichtlinie für vollständig verwaltete Geräte eingeführt wurde, und erzeugt eine neue Richtlinie namensEventsPolicy.xml.

$PolicyName= "Lamna_FullyManagedClients_Audit" $LamnaPolicy=$env:userprofile+"\Desktop\"+$PolicyName+".xml" $EventsPolicy=$env:userprofile+"\Desktop\EventsPolicy.xml" $EventsPolicyWarnings=$env:userprofile+"\Desktop\EventsPolicyWarnings.txt"Verwenden Sie New-CIPolicy , um eine neue App Control-Richtlinie aus protokollierten Überwachungsereignissen zu generieren. In diesem Beispiel werden eine FilePublisher-Dateiregelebene und eine Hashfallbackebene verwendet. Warnmeldungen werden an eine Textdatei EventsPolicyWarnings.txtumgeleitet.

New-CIPolicy -FilePath $EventsPolicy -Audit -Level FilePublisher -Fallback SignedVersion,FilePublisher,Hash -UserPEs -MultiplePolicyFormat 3> $EventsPolicyWarningsHinweis

Wenn Sie Richtlinien anhand von Überwachungsereignissen erstellen, sollten Sie sorgfältig abwägen, welcher Dateiregelebene Sie vertrauen möchten. Im vorherigen Beispiel wird die FilePublisher-Regelebene mit der Fallbackebene Hash verwendet, die spezifischer sein kann als gewünscht. Sie können den obigen Befehl mit verschiedenen Optionen -Level und -Fallback erneut ausführen, um Ihre Anforderungen zu erfüllen. Weitere Informationen zu App Control-Regelebenen finden Sie unter Grundlegendes zu App Control-Richtlinienregeln und Dateiregeln.

Suchen und überprüfen Sie die App Control-Richtliniendatei EventsPolicy.xml , die auf Ihrem Desktop gefunden werden sollten. Stellen Sie sicher, dass sie nur Datei- und Signaturregeln für Anwendungen, Binärdateien und Skripts enthält, die Sie zulassen möchten. Sie können Regeln entfernen, indem Sie die Richtlinien-XML manuell bearbeiten oder den Assistenten für App-Steuerungsrichtlinien verwenden (siehe Bearbeiten vorhandener Basis- und ergänzender App-Steuerelementrichtlinien mit dem Assistenten).

Suchen und überprüfen Sie die Textdatei EventsPolicyWarnings.txt , die auf Ihrem Desktop gefunden werden sollte. Diese Datei enthält eine Warnung für alle Dateien, für die App Control keine Regel auf der angegebenen Regel- oder Fallbackregelebene erstellen konnte.

Hinweis

New-CIPolicy erstellt nur Regeln für Dateien, die noch auf dem Datenträger zu finden sind. Für Dateien, die nicht mehr auf dem System vorhanden sind, wird keine Regel erstellt, um sie zuzulassen. Das Ereignisprotokoll sollte jedoch über ausreichende Informationen verfügen, um diese Dateien durch manuelles Bearbeiten der Richtlinien-XML zum Hinzufügen von Regeln zu ermöglichen. Sie können eine vorhandene Regel als Vorlage verwenden und Ihre Ergebnisse anhand der Schemadefinition der App-Steuerungsrichtlinie unter %windir%\schemas\CodeIntegrity\cipolicy.xsd überprüfen.

Führen Sie EventsPolicy.xml mit der Basisrichtlinie zusammen,Lamna_FullyManagedClients_Audit.xml oder konvertieren Sie sie in eine ergänzende Richtlinie.

Informationen zum Zusammenführen von Richtlinien finden Sie unter Zusammenführen von App Control for Business-Richtlinien und Informationen zu zusätzlichen Richtlinien unter Verwenden mehrerer App Control for Business-Richtlinien.

Konvertieren Sie die Basis- oder Ergänzende Richtlinie in binär, und stellen Sie sie mit Ihrer bevorzugten Methode bereit.