Funktionsweise von Credential Guard

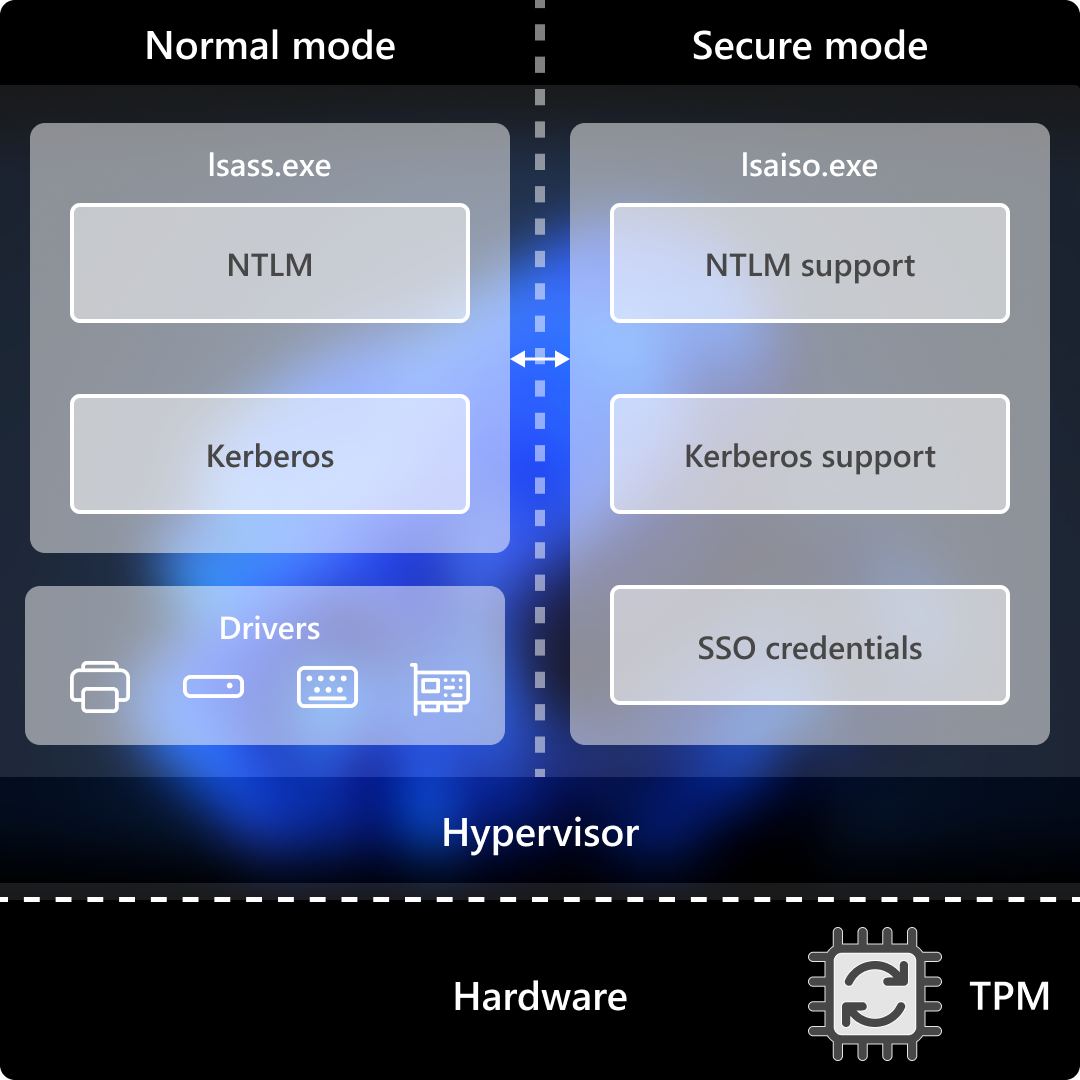

Kerberos, NTLM und Credential Manager isolieren Geheimnisse mithilfe der virtualisierungsbasierten Sicherheit (VBS). In früheren Versionen von Windows wurden Geheimnisse im Prozessspeicher im Prozess "Local Security Authority( LSA)" lsass.exegespeichert.

Wenn Credential Guard aktiviert ist, kommuniziert der LSA-Prozess im Betriebssystem mit einer Komponente, die als isolierter LSA-Prozess bezeichnet wird, der diese Geheimnisse speichert und schützt. LSAIso.exe Daten, die vom isolierten LSA-Prozess gespeichert werden, werden mithilfe von VBS geschützt und sind für den Rest des Betriebssystems nicht zugänglich. Die LSA verwendet Remoteprozeduraufrufe, um mit dem isolierten LSA-Prozess zu kommunizieren.

Aus Sicherheitsgründen hostet der isolierte LSA-Prozess keine Gerätetreiber. Stattdessen enthält er nur eine kleine Teilmenge der Binärdateien des Betriebssystems, die für die Sicherheit nötig sind, und sonst nichts. Alle Binärdateien werden mit einem Zertifikat signiert, dem VBS vertraut, und die Signaturen werden überprüft, bevor die Datei in der geschützten Umgebung gestartet wird.

Von Credential Guard nicht abgedeckte Schutzszenarien

Einige Möglichkeiten zum Speichern von Anmeldeinformationen sind nicht durch Credential Guard geschützt, darunter:

- Wenn Credential Guard aktiviert ist, können NTLMv1, MS-CHAPv2, Digest und CredSSP die angemeldeten Anmeldeinformationen nicht verwenden. Daher funktioniert einmaliges Anmelden nicht mit diesen Protokollen. Anwendungen können jedoch zur Eingabe von Anmeldeinformationen auffordern oder im Windows-Tresor gespeicherte Anmeldeinformationen verwenden, die nicht durch Credential Guard mit einem dieser Protokolle geschützt sind.

Achtung

Es wird empfohlen, dass wertvolle Anmeldeinformationen, z. B. anmeldeinformationen, nicht mit den Protokollen NTLMv1, MS-CHAPv2, Digest oder CredSSP verwendet werden.

- Software, mit der Anmeldeinformationen außerhalb des Schutzes durch Windows-Features verwaltet werden

- Lokale Konten und Microsoft-Konten

- Credential Guard schützt die Active Directory-Datenbank nicht, die auf Windows Server-Domänencontrollern ausgeführt wird. Außerdem werden keine Pipelines für die Anmeldeinformationseingabe geschützt, z. B. Windows Server, auf dem das Remotedesktopgateway ausgeführt wird. Wenn Sie ein Windows Server-Betriebssystem als Client-PC verwenden, erhält es den gleichen Schutz wie beim Ausführen eines Windows-Clientbetriebssystems.

- Keylogger

- Physische Angriffe

- Verhindert nicht, dass ein Angreifer mit Schadsoftware auf dem PC die Berechtigungen verwendet, die anmeldeinformationen zugeordnet sind. Es wird empfohlen, dedizierte PCs für hochwertige Konten wie IT-Experten und Benutzer mit Zugriff auf hochwertige Ressourcen in Ihrer Organisation zu verwenden.

- Nicht von Microsoft stammende Sicherheitspakete

- Die angegebenen Anmeldeinformationen für die NTLM-Authentifizierung sind nicht geschützt. Wenn ein Benutzer dazu aufgefordert wird und Anmeldeinformationen für die NTLM-Authentifizierung eingibt, sind diese Anmeldeinformationen anfällig für das Lesen aus dem LSASS-Arbeitsspeicher. Dieselben Anmeldeinformationen sind auch für Schlüsselprotokollierungen anfällig.

- Kerberos-Diensttickets werden nicht durch Credential Guard geschützt, aber das Kerberos Ticket Granting Ticket (TGT) ist geschützt.

- Wenn Credential Guard aktiviert ist, lässt Kerberos keine uneingeschränkte Kerberos-Delegierung oder DES-Verschlüsselung zu, nicht nur für angemeldete Anmeldeinformationen, sondern auch für aufgeforderte oder gespeicherte Anmeldeinformationen.

- Wenn Credential Guard auf einem virtuellen Computer aktiviert ist, werden Geheimnisse vor Angriffen innerhalb des virtuellen Computers geschützt. Es bietet jedoch keinen Schutz vor privilegierten Systemangriffen, die vom Host ausgehen.

- Zwischengespeicherte Windows-Anmeldekennwortüberprüfungen (häufig als zwischengespeicherte Anmeldeinformationen bezeichnet) gelten nicht als Anmeldeinformationen, da sie nicht einem anderen Computer zur Authentifizierung angezeigt werden können und nur lokal zum Überprüfen von Anmeldeinformationen verwendet werden können. Sie werden in der Registrierung auf dem lokalen Computer gespeichert und stellen eine Überprüfung für Anmeldeinformationen bereit, wenn ein in die Domäne eingebundener Computer während der Benutzeranmeldung keine Verbindung mit AD DS herstellen kann. Diese zwischengespeicherten Anmeldungen oder insbesondere zwischengespeicherte Domänenkontoinformationen können mithilfe der Sicherheitsrichtlinieneinstellung Interaktive Anmeldung: Anzahl der zwischengespeicherten Anmeldungen verwaltet werden, wenn ein Domänencontroller nicht verfügbar ist.

Nächste Schritte

- Erfahren Sie , wie Sie Credential Guard konfigurieren.

- Lesen Sie die Ratschläge und den Beispielcode, um Ihre Umgebung mit Credential Guard sicherer und robuster zu gestalten, im Artikel Zusätzliche Risikominderungen .

- Überlegungen und bekannte Probleme bei der Verwendung von Credential Guard