Mindern der Risiken mithilfe der Sicherheitsfeatures von Windows 10

Gilt für:

- Windows 10

Dieses Thema enthält eine Übersicht über einige Software- und Firmware-Bedrohungen, die sich gegen die aktuellen Sicherheitslandschaft richten, sowie Gegenmaßnahmen, die Windows 10 als Reaktion auf diese Bedrohungen bietet. Informationen über die zugehörigen, von Microsoft angebotenen Schutztypen finden Sie unter Verwandte Themen.

| Abschnitt | Inhalt |

|---|---|

| Sicherheitsbedrohungen | Beschreibt die aktuelle Bedrohungsart der Sicherheitsbedrohung und erläutert, wie Windows 10 entwickelt wurde, um Softwarelücken und ähnliche Bedrohungen zu verringern. |

| Konfigurierbare Gegenmaßnahmen unter Windows 10 | Enthält Tabellen von konfigurierbaren Gegenmaßnahmen gegen Bedrohungen mit Links zu weiteren Informationen. Produktfeatures, wie z. B. Device Guard werden in Tabelle 1, und Speicherschutzoptionen, wie z. B. die Datenausführungsverhinderung werden in Tabelle 2 aufgelistet. |

| In Windows 10 integrierte Gegenmaßnahmen | Enthält Beschreibungen von Windows 10 Entschärfungen, die keine Konfiguration erfordern– sie sind in das Betriebssystem integriert. Heap- und Kernel-Pool-Schutzmechanismen sind beispielsweise in Windows 10 integriert. |

| Grundlegendes zu Windows 10 in Bezug auf das Enhanced Mitigation Experience Toolkit. | Beschreibt, wie Gegenmaßnahmen im Enhanced Mitigation Experience Toolkit (EMET) in Windows 10 integrierten Features entsprechen, und wie EMET-Einstellungen zu Richtlinien der Risikominderung für Windows 10 konvertiert werden. |

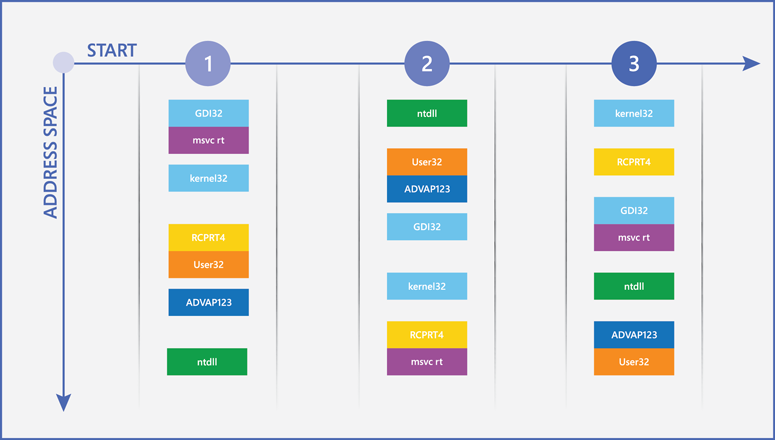

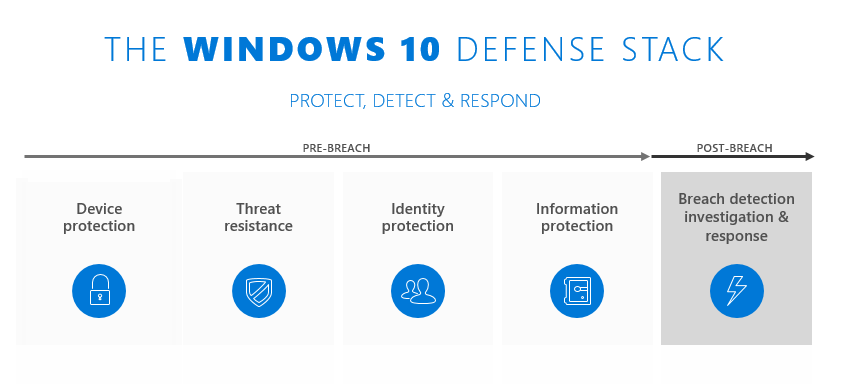

In diesem Thema geht es vor allem um die präventiven Gegenmaßnahmen mit dem Ziel des Geräteschutzes und Gefahrenschutzes. Dieser Schutz wirkt zusammen mit anderen Sicherheitsmaßnahmen von Windows 10, wie in der folgenden Abbildung dargestellt:

Abbildung 1. Geräteschutz und Bedrohungsabwehr als Teil der Windows 10-Sicherheitsschutz

Sicherheitsbedrohungen

Die heutige Sicherheitsbedrohungslandschaft ist eine der aggressiven und hartnäckigen Bedrohungen. In früheren Jahren konzentrierten sich böswillige Angreifer hauptsächlich auf die Anerkennung in der Community für ihre Angriffe oder die Begeisterung, ein System vorübergehend offline geschaltet zu haben. Seitdem haben sich die Motive des Angreifers in Richtung Geldverdienen verlagert, einschließlich des Haltens von Geräten und Daten als Geisel, bis der Besitzer das geforderte Lösegeld bezahlt. Aktuelle Angriffe konzentrieren sich zunehmend auf den Diebstahl geistigen Eigentums im großen Umfang, die zielgerichtete Systemzersetzung, die zu finanziellen Verlusten führen kann, und jetzt sogar Cyber-Terrorismus, durch den die Sicherheit von Personen und Unternehmen sowie nationale Interessen auf der ganzen Welt bedroht sind. Diese Angreifer sind üblicherweise hochqualifizierte Einzelpersonen und Sicherheitsexperten, von denen einige in Nationalstaaten beschäftigt sind, die über große Budgets und scheinbar unbegrenzte menschliche Ressourcen verfügen. Bedrohungen wie diese erfordern einen Ansatz, der dieser Herausforderung gerecht wird.

Angesichts dieser Umgebung enthält Windows 10 Creator's Update (Windows 10, Version 1703) mehrere Sicherheitsfeatures, die erstellt wurden, um das Finden und Nutzen zahlreicher Softwaresicherheitslücken so schwierig (und teuer) wie möglich zu gestalten. Diese Features erfüllen folgende Aufgaben:

Entfernen ganzer Klassen von Sicherheitsrisiken

Unterbrechen von Exploit-Techniken

Eingrenzen des Schadens und Verhindern der Dauerhaftigkeit

Begrenzen der Exploit-Möglichkeiten

Die folgenden Abschnitte enthalten weitere Details zur Minderung des Sicherheitsrisikos unter Windows 10, Version 1703.

Konfigurierbare Gegenmaßnahmen unter Windows 10

Konfigurierbare Gegenmaßnahmen unter Windows 10 werden in den folgenden zwei Tabellen aufgeführt. Die erste Tabelle umfasst eine Vielzahl von Schutzmaßnahmen für Geräte und Benutzer über das Unternehmen und die zweite Tabelle führt einen Drilldown in bestimmten Speicherschutz, z. B. Data Execution Prevention. Speicherschutzoptionen bieten spezifische Gegenmaßnahmen gegen Schadsoftware, die versucht, den Speicher zu manipulieren, um die Kontrolle über ein System zu erhalten.

Tabelle 1 Windows 10 Risikominderungen, die Sie konfigurieren können

| Risikominderung und entsprechende Bedrohung | Beschreibung und Links |

|---|---|

|

Windows Defender SmartScreen verhindert, dass Schädliche Anwendungen heruntergeladen werden. |

Windows Defender SmartScreen kann die Bewertung einer heruntergeladenen Anwendung durch die Verwendung eines von Microsoft verwalteten Dienstes überprüfen. Wenn ein Benutzer erstmals eine aus dem Internet heruntergeladene App ausführt (selbst wenn der Benutzer sie von einem anderen PC kopiert hat), prüft SmartScreen, ob die App über eine Bewertung verfügt oder bekanntermaßen schädlich ist, und reagiert entsprechend. Weitere Informationen finden Sie in: Windows Defender SmartScreen und weiter unten in diesem Thema. |

|

Credential Guard dient dazu, Angreifer daran zu hindern Zugriff über Pass-the-Hash- oder Pass-the-Ticket-Angriffe zu erhalten. |

Credential Guard nutzt virtualisierungsbasierte Sicherheit, um geheime Schlüssel (beispielsweise NTLM-Kennworthashes und Kerberos-TGT) zu isolieren, sodass nur privilegierte Systemsoftware darauf zugreifen kann. Credential Guard ist in Windows 10 Enterprise und Windows Server 2016 enthalten. Weitere Informationen finden Sie unter: Schützen abgeleiteter Domänenanmeldeinformationen mit Credential Guard. |

|

Anheften von Enterprise-Zertifikaten verhindert, dass Man-in–the-middle-Angriffe, die PKI verwenden |

Das Anheften von Enterprise-Zertifikaten ermöglicht den Schutz interner Domänennamen vor dem Anhängen an unerwünschte oder in betrügerischer Absicht ausgestellte Zertifikate. Mit dem Anheften von Unternehmenszertifikaten können Sie ein X.509-Zertifikat und seinen öffentlichen Schlüssel an die Zertifizierungsstelle anheften (entweder root oder leaf). Weitere Informationen finden Sie unter: Anheften von Enterprise-Zertifikaten. |

|

Device Guard dient dazu, ein Gerät am Ausführen von Schadsoftware oder anderen nicht vertrauenswürdigen Apps zu hindern. |

Device Guard enthält eine Codeintegritätsrichtlinie, die Sie erstellen. eine Positivliste vertrauenswürdiger Apps – die einzigen Apps, die in Ihrem organization ausgeführt werden dürfen. Device Guard enthält auch eine leistungsstarke Systemminderung namens Hypervisor-geschützte Codeintegrität (HVCI), die virtualisierungsbasierte Sicherheit (VBS) verwendet, um den Codeintegritätsüberprüfungsprozess im Kernelmodus von Windows zu schützen. Für HVCI gelten bestimmte Hardwareanforderungen, und es verwendet Codeintegritätsrichtlinien, um Angriffe zu stoppen, selbst wenn bereits Zugriff auf den Kernel erlangt wurde. Device Guard ist in Windows 10 Enterprise und Windows Server 2016 enthalten. Weitere Informationen finden Sie unter: Einführung in Device Guard. |

|

Microsoft Defender Antivirus, dient dazu, Geräte frei von Viren und anderer Schadsoftware zu halten. |

Windows 10 enthält Microsoft Defender Antivirus, eine robuste Anti-Malware-Lösung im Posteingang. Microsoft Defender Antivirus wurde seit der Einführung in Windows 8 erheblich verbessert. Weitere Informationen finden Sie unter Microsoft Defender Antivirus weiter unten in diesem Thema. |

|

Blockieren von nicht vertrauenswürdigen Schriftarten dient dazu, die Verwendung von Schriftarten in Rechteerweiterungsangriffen zu verhindern. |

Bei „Blockieren nicht vertrauenswürdiger Schriftarten“ handelt es sich um eine Einstellung, mit der Sie verhindern, dass Benutzer „nicht vertrauenswürdige“ Schriftarten in Ihr Netzwerk laden. Dies kann Angriffe durch Rechteerweiterungen verringern, die mit dem Analysieren von Schriftartendateien verknüpft sind. Ab Windows 10, Version 1703, ist diese Risikominderung jedoch weniger wichtig, da die Schriftartanalyse in einer AppContainer-Sandbox isoliert ist, (eine Beschreibung dazu sowie zu anderen Kernel-Pool-Schutzmechanismen finden Sie in einer Liste unter Kernel-Pool-Schutzmechanismen weiter unten in diesem Thema). Weitere Informationen finden Sie unter: Blockieren von nicht vertrauenswürdigen Schriftarten in einem Unternehmen. |

|

Speicherschutzmechanismen verhindern, dass Schadsoftware zur Manipulation von Arbeitsspeicher, wie z. B. Pufferüberläufen verwendet wird. |

Die in Tabelle 2 aufgeführten Gegenmaßnahmen schützen gegen Arbeitsspeicher-Angriffe, bei denen Schadsoftware oder anderer Code den Arbeitsspeicher manipuliert, um die Kontrolle über das System zu erlangen (z. B. Schadsoftware, die mit Pufferüberläufen versucht, schädlichen ausführbaren Code in den Speicher einzufügen). Hinweis: Eine Teilmenge von Apps kann nicht ausgeführt werden, wenn einige dieser Risikominderungen auf ihre restriktivsten Einstellungen festgelegt sind. Durch Testen können Sie den maximalen Schutz erreichen und dennoch die Ausführung dieser Apps ermöglichen. Weitere Informationen finden Sie in: Tabelle 2 weiter unten in diesem Thema. |

|

Sicherer UEFI-Start trägt zum Schutz der Plattform vor Bootkits und Rootkits |

Der sichere Start mit Unified Extensible Firmware Interface (UEFI) ist ein Sicherheitsstandard für Firmware, der von Herstellern seit Windows 8 in PCs integriert wird. Er schützt den Startvorgang und die Firmware gegen Manipulation, wie z. B. vor einem physikalisch anwesenden Angreifer oder vor Formen von Schadsoftware, die früh im Startvorgang oder nach dem Start im Kernel ausgeführt werden. Weitere Informationen: UEFI und sicherer Start |

|

Antischadsoftware-Frühstart (Early Launch Antimalware, ELAM) trägt zum Schutz der Plattform vor als Treiber maskierte Rootkits bei. |

Early Launch Antimalware (ELAM) ist so konzipiert, dass die Antischadsoftwarelösung vor allen Nicht-Microsoft-Treibern und -Apps gestartet werden kann. Wenn Schadsoftware einen startbezogenen Treiber ändert, erkennt ELAM die Änderung, und Windows verhindert das Starten des Treibers, sodass treiberbasierte Rootkits blockiert werden. Weitere Informationen finden Sie unter: Antischadsoftware-Frühstart. |

|

Integritätsnachweis für Geräte verhindert, dass potentiell gefährdete Geräte Zugreifen auf eine organization zugreifen können. |

Mit dem Integritätsnachweis für Geräte (DHA) lässt sich bestätigen, dass Geräte, die sich mit einem Unternehmensnetzwerk verbinden möchten, in fehlerfreiem Zustand und nicht mit gefährlicher Schadsoftware infiziert sind. Wenn DHA konfiguriert wurde, können die tatsächlichen Startdatenmessungen eines Geräts anhand der erwarteten "fehlerfreien" Startdaten überprüft werden. Wenn die Prüfung ergibt, dass ein Gerät fehlerhaft ist, kann das Gerät am Zugriff auf das Netzwerk gehindert werden. Weitere Informationen finden Sie unter: Kontrollieren der Integrität Windows 10-basierter Geräte und Nachweis über Geräteintegrität. |

Konfigurierbare Gegenmaßnahmen unter Windows 10, die zum Schutz gegen Arbeitsspeichermanipulation entwickelt wurden, erfordern umfangreiche Kenntnisse dieser Bedrohungen und Gegenmaßnahmen sowie Kenntnisse darüber, wie das Betriebssystem und Anwendungen mit dem Arbeitsspeicher umgehen. Standardmäßig wird zur Optimierung dieser Arten von Gegenmaßnahmen versucht herauszufinden, ob eine der von Ihnen verwendeten Anwendungen durch eine bestimmte Einstellung beeinträchtigt wird, damit Sie Einstellungen vornehmen können, durch die ein höchstmöglicher Schutz gewährleistet und gleichzeitig eine ordnungsgemäße Ausführung der Anwendungen weiterhin ermöglicht wird.

Als IT-Experte können Sie Anwendungsentwickler und Softwarehersteller bitten, Anwendungen bereitzustellen, die einen zusätzlichen Schutz namens Control Flow Guard (CFG) enthalten. Für das Betriebssystem ist keine Konfiguration erforderlich. Der Schutz wird in Anwendungen kompiliert. Weitere Informationen finden Sie im Ablaufsteuerungsschutz.

Tabelle 2 Konfigurierbare Windows 10 Entschärfungen zum Schutz vor Speicher exploits

| Risikominderung und entsprechende Bedrohung | Beschreibung |

|---|---|

|

Datenausführungsverhinderung (Data Execution Prevention, DEP) verhindert, dass Pufferüberläufe ausgenutzt werden. |

Datenausführungsverhinderung (DEP) ist ein Feature zum Schutz des Arbeitsspeichers auf Systemebene, der in Windows-Betriebssystemen verfügbar ist. DEP ermöglicht dem Betriebssystem, eine oder mehrere Seiten des Arbeitsspeichers als nicht ausführbar zu kennzeichnen, wodurch verhindert wird, dass Code aus diesem Speicherbereich ausgeführt wird und Pufferüberläufe ausgenutzt werden. DEP verhindert, dass Code von Datenseiten, wie z. B. dem Standard-Heap, Stapeln und anderen Arbeitsspeicher-Pools ausgeführt wird. Obwohl einige Anwendungen Kompatibilitätsprobleme mit DEP haben, ist dies bei den meisten Anwendungen nicht der Fall. Weitere Informationen finden Sie unter: Datenausführungsverhinderung weiter unten in diesem Thema. Gruppenrichtlinie Einstellungen: DEP ist für 64-Bit-Anwendungen standardmäßig aktiviert. Sie können jedoch weitere DEP-Schutzmaßnahmen konfigurieren, indem Sie die Gruppenrichtlinie Einstellungen verwenden, die unter Außerkraftsetzen von Prozessminderungsoptionen beschrieben sind, um App-bezogene Sicherheitsrichtlinien zu erzwingen. |

|

SEHOP verhindert, dass strukturierte Ausnahmehandler überschrieben werden. |

Der Überschreibschutz für strukturierte Ausnahmebehandlung (Structured Exception Handling Overwrite Protection, SEHOP) wurde entwickelt, um Exploits zu blockieren, die strukturierte Ausnahmehandler (Structured Exception Handler, SEH) überschreiben. Da dieser Schutzmechanismus zur Laufzeit bereitgestellt wird, hilft er, Apps zu schützen, unabhängig davon, ob sie mit den neuesten Verbesserungen kompiliert wurden. Einige Anwendungen haben Kompatibilitätsprobleme mit SEHOP, deshalb sollten Sie sie zuerst für Ihre Umgebung testen. Weitere Informationen finden Sie unter: Überschreibschutz für strukturierte Ausnahmebehandlung weiter unten in diesem Thema. Gruppenrichtlinie Einstellung: SEHOP ist für 64-Bit-Anwendungen standardmäßig aktiviert, aber Sie können weitere SEHOP-Schutzmaßnahmen konfigurieren, indem Sie die Gruppenrichtlinie Einstellung verwenden, die unter Außerkraftsetzen von Prozessminderungsoptionen beschrieben wird, um appbezogene Sicherheitsrichtlinien zu erzwingen. |

|

ASLR verringert Schadsoftware- Angriffe basierend auf erwarteten Speicherbereichen. |

Zufallsgestaltung des Adressraumlayouts (Address Space Layout Randomization, ASLR) lädt DLLs zur Startzeit in zufällige Speicherbereiche. Dieses Laden von bestimmten DLLs trägt dazu bei, Schadsoftware zu entschärfen, die bestimmte Speicherorte angreifen soll. Weitere Informationen finden Sie unter: Zufallsgestaltung des Adressraumlayouts weiter unten in diesem Thema. Gruppenrichtlinie Einstellungen: ASLR ist für 64-Bit-Anwendungen standardmäßig aktiviert. Sie können jedoch weitere ASLR-Schutzmaßnahmen konfigurieren, indem Sie die Gruppenrichtlinie Einstellungen verwenden, die unter Außerkraftsetzen von Prozessminderungsoptionen beschrieben sind, um App-bezogene Sicherheitsrichtlinien zu erzwingen. |

Windows Defender SmartScreen

Windows Defender SmartScreen benachrichtigt Benutzer, wenn sie auf gemeldete Phishingwebsites und Websites mit Schadsoftware klicken, und hilft, sie vor unsicheren Downloads zu schützen und fundierte Entscheidungen hinsichtlich Downloads zu treffen.

Für Windows 10 hat Microsoft die SmartScreen-Schutzfunktion (jetzt Als Windows Defender SmartScreen bezeichnet) verbessert, indem die App-Reputationsfunktionen in das Betriebssystem selbst integriert wurden, wodurch Windows Defender SmartScreen den Ruf von Aus dem Internet heruntergeladenen Dateien überprüfen und Benutzer warnen kann, wenn sie eine mit hohem Risiko heruntergeladene Datei ausführen. Wenn ein Benutzer zum ersten Mal eine App ausführt, die aus dem Internet stammt, überprüft Windows Defender SmartScreen den Ruf der Anwendung mithilfe digitaler Signaturen und anderer Faktoren für einen Dienst, den Microsoft verwaltet. Wenn die App keinen Guten Ruf aufweist oder als böswillig bekannt ist, warnt Windows Defender SmartScreen den Benutzer oder blockiert die Ausführung vollständig, je nachdem, wie der Administrator Microsoft Intune oder Gruppenrichtlinie Einstellungen konfiguriert hat.

Weitere Informationen finden Sie unter übersicht über Microsoft Defender SmartScreen.

Microsoft Defender Antivirus

Microsoft Defender Antivirus in Windows 10 verwendet einen mehrstufigen Ansatz zur Verbesserung der Antischadsoftware:

Manipulationsprüfungen helfen, Microsoft Defender Antivirus selbst vor Schadsoftwareangriffen zu schützen. Microsoft Defender Antivirus verwendet beispielsweise geschützte Prozesse, die nicht vertrauenswürdige Prozesse daran hindern, Microsoft Defender Antivirus-Komponenten, seine Registrierungsschlüssel usw. zu manipulieren. (Geschützte Prozesse wird später in diesem Thema beschrieben.)

Von der Cloud bereitgestellter Schutz erkennt und blockiert neue Schadsoftware innerhalb von Sekunden, auch wenn die Schadsoftware bisher noch nie vorgekommen ist. Der ab Windows 10, Version 1703, verfügbare Dienst verwendet verteilte Ressourcen und Computer, die lernen, Schutz für die Endpunkte in einer Geschwindigkeit bereitzustellen, die viel schneller als herkömmliche Signaturaktualisierungen ist.

Umfassender lokaler Kontext verbessert die Identifizierung von Schadsoftware. Windows 11 informiert Microsoft Defender Antivirus nicht nur über Inhalte wie Dateien und Prozesse, sondern auch darüber, woher der Inhalt stammt, wo er gespeichert wurde und vieles mehr. Die Informationen zu Quelle und Verlauf ermöglichen es Microsoft Defender Antivirus, unterschiedliche Überprüfungsebenen auf verschiedene Inhalte anzuwenden.

Umfangreiche globale Sensoren helfen, Microsoft Defender Antivirus auf dem neuesten Stand zu halten und sogar die neueste Schadsoftware zu kennen. Diese aktuelle status wird auf zwei Arten erreicht: durch das Sammeln der umfangreichen lokalen Kontextdaten von Endpunkten und durch die zentrale Analyse dieser Daten.

Features auf Unternehmensebene bieten IT-Experten die Tools und Konfigurationsoptionen, die erforderlich sind, um Microsoft Defender Antivirus zu einer Antischadsoftwarelösung auf Unternehmensniveau zu machen.

Weitere Informationen finden Sie unter Windows Defender in Windows 10 und Übersicht über Windows Defender für Windows Server.

Informationen zu Microsoft Defender for Endpoint, einem Dienst, der Unternehmen hilft, erweiterte und gezielte Angriffe auf ihre Netzwerke zu erkennen, zu untersuchen und darauf zu reagieren, finden Sie unter Microsoft Defender for Endpoint (Ressourcen) und Microsoft Defender for Endpoint (Dokumentation).

Datenausführungsverhinderung

Der Erfolg von Schadsoftware hängt von ihrer Möglichkeit ab, eine schädliche Nutzlast in den Speicher einzufügen, in der Hoffnung, dass diese später ausgeführt wird. Wäre es nicht großartig, wenn Sie die Ausführung von Schadsoftware verhindern könnten, wenn sie in einen Bereich geschrieben würde, der ausschließlich für die Speicherung von Informationen zugeordnet wurde?

Die Datenausführungsverhinderung (DEP) bietet genau diese Funktion, indem der Bereich des Speichers reduziert wird, der von schädlichem Code ausgenutzt werden kann. DEP verwendet das Bit No eXecute auf modernen CPUs, um Speicherblöcke als schreibgeschützt zu markieren, sodass diese Blöcke nicht zum Ausführen von schädlichem Code verwendet werden können, der möglicherweise durch einen Exploit auf Sicherheitsrisiken eingefügt wird.

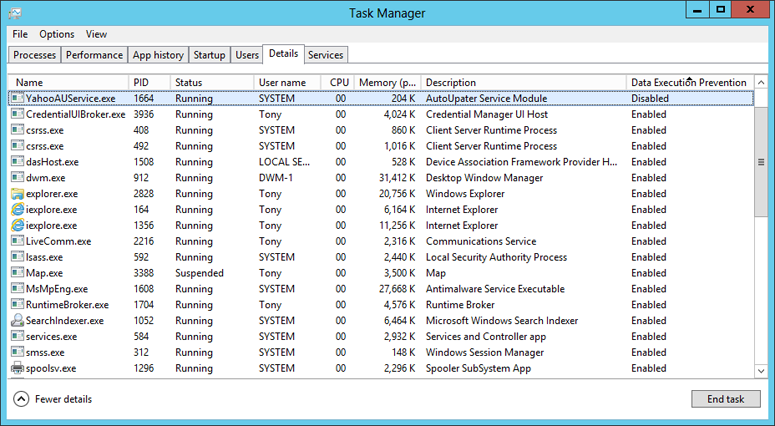

Verwenden des Task-Managers zum Anzeigen von DEP verwendende Apps

Öffnen Sie den Task-Manager: Drücken Sie STRG+ALT+ENTF und wählen Sie Task-Manager, oder suchen Sie die Startseite.

Klicken Sie auf Weitere Details (falls erforderlich), und klicken Sie dann auf die Registerkarte Details .

Klicken Sie mit der rechten Maustaste auf eine Spaltenüberschrift und dann auf Spalten auswählen.

Aktivieren Sie im Dialogfeld Spalten auswählen das letzte Kontrollkästchen Datenausführungsverhinderung .

Klicken Sie auf OK.

Jetzt können Sie sehen, für welche Prozesse DEP aktiviert ist.

Abbildung 2. Prozesse, für die DEP unter Windows 10 aktiviert wurde

Sie können mithilfe der „Systemsteuerung“ DEP-Einstellungen anzeigen oder ändern.

Verwenden der Systemsteuerung zum Anzeigen oder Ändern von DEP-Einstellungen auf einem einzelnen PC

Öffnen Sie „Systemsteuerung“, „System“: Klicken Sie auf "Start", geben Sie Systemsteuerung-Systemein, und drücken Sie die EINGABETASTE.

Klicken Sie auf Erweiterte Systemeinstellungen, und klicken Sie auf die Registerkarte Erweitert.

Klicken Sie im Bereich Leistung auf Einstellungen.

Klicken Sie in Leistungsoptionen auf die Registerkarte Datenausführungsverhinderung.

Wählen Sie eine Option aus:

Datenausführungsverhinderung nur für erforderlich Windows-Programme und -Dienste einschalten

Datenausführungsverhinderung für alle Programme und Dienste mit Ausnahme der ausgewählten einschalten. Wenn Sie diese Option auswählen, verwenden Sie die Schaltflächen Hinzufügen und Entfernen , um die Liste der Ausnahmen zu erstellen, für die DEP nicht aktiviert wird.

Verwenden von Gruppenrichtlinien zum Steuern von DEP-Einstellungen

Verwenden Sie die Gruppenrichtlinieneinstellungen namens Optionen für den Prozessausgleich, um die DEP-Einstellungen zu steuern. Einige Anwendungen haben Kompatibilitätsprobleme mit DEP, deshalb sollten Sie sie zuerst für Ihre Umgebung testen. Informationen zum Verwenden der Gruppenrichtlinieneinstellungen finden Sie unter Außerkraftsetzen von Optionen für den Prozessausgleich zum Erzwingen von App-bezogenen Sicherheitsrichtlinien.

Überschreibschutz für strukturierte Ausnahmebehandlung

Der Strukturierte Ausnahmebehandlungs-Überschreibschutz (Structured Exception Handling Overwrite Protection, SEHOP) verhindert, dass Angreifer schädlichen Code verwenden können, um die strukturierte Ausnahmebehandlung (Structured Exception Handling , SEH) auszunutzen, die für das System von wesentlicher Bedeutung ist und es (nicht schädlichen) Apps ermöglicht, Ausnahmen angemessen zu behandeln. Da dieser Schutzmechanismus zur Laufzeit bereitgestellt wird, hilft er beim Schutz von Anwendungen, unabhängig davon, ob sie mit den neuesten Verbesserungen kompiliert wurden.

Verwenden Sie die Gruppenrichtlinieneinstellungen namens Optionen für den Prozessausgleich, um die SEHOP-Einstellungen zu steuern. Einige Anwendungen haben Kompatibilitätsprobleme mit SEHOP, deshalb sollten Sie sie zuerst für Ihre Umgebung testen. Informationen zum Verwenden der Gruppenrichtlinieneinstellungen finden Sie unter Außerkraftsetzen von Optionen für den Prozessausgleich zum Erzwingen von App-bezogenen Sicherheitsrichtlinien.

Zufallsgestaltung des Adressraumlayouts

Eine der gängigsten Techniken, um Zugriff auf ein System zu erlangen, ist das Ermitteln eines Sicherheitsrisikos in einem privilegierten Prozess, der bereits ausgeführt wird, das Erraten oder Ermitteln des Speicherorts von wichtigem Systemcode oder Daten im Speicher und das anschließende Überschreiben dieser Informationen mit einer schädlichen Nutzlast. Jede Schadsoftware, die direkt in den Systemspeicher schreiben könnte, könnte sie an bekannten und vorhersagbaren Speicherorten überschreiben.

Die Zufallsgestaltung des Adressraumlayouts (ASLR) macht diese Art von Angriff weitaus schwieriger, da sie zufällig festlegt, wie und wo wichtige Daten im Arbeitsspeicher gespeichert werden. Mit ASLR ist es für Schadsoftware schwieriger, den spezifischen Speicherort zu finden, den sie für einen Angriff benötigt. Abbildung 3 veranschaulicht die Funktionsweise von ASLR, indem gezeigt wird, wie die Speicherorte verschiedener wichtiger Windows-Komponenten im Arbeitsspeicher zwischen Neustarts geändert werden können.

Abbildung 3. ASLR im Einsatz

Windows 10 wendet ASLR ganzheitlich im gesamten System an und erhöht im Vergleich zu früheren Windows-Versionen oftmals die Entropie, um ausgeklügelte Angriffe, wie beispielsweise Heap Spraying, zu bekämpfen. Durch das 64-Bit-System und Anwendungsprozesse, die den erheblich vergrößerten Speicherplatz nutzen können, kann Schadsoftware jetzt sehr viel schwerer vorhersagen, wo Windows 10 wichtige Daten speichert. Wird die zufällige Speicheranordnung von ASLR auf Systemen mit TPMs verwendet, ist sie auf verschiedenen Geräten zunehmend einzigartig. Dies macht es noch schwieriger, einen Exploit, der auf einem Gerät erfolgreich war, auch auf anderen Geräten zuverlässig einzusetzen.

Sie können die Gruppenrichtlinie Einstellung Prozessminderungsoptionen verwenden, um DIE ASLR-Einstellungen ("ASLR erzwingen" und "Bottom-up ASLR") zu steuern, wie unter Außerkraftsetzen von Prozessminderungsoptionen beschrieben, um App-bezogene Sicherheitsrichtlinien zu erzwingen.

In Windows 10 integrierte Gegenmaßnahmen

Windows 10 bietet viele Gegenmaßnahmen gegen Bedrohungen zum Schutz vor Exploits, die in das Betriebssystem integriert sind und keine Konfiguration innerhalb des Betriebssystems benötigen. In der nachfolgenden Tabelle werden einige dieser Risikominderungen beschrieben.

Control Flow Guard (CFG) ist eine Entschärfung, für die keine Konfiguration innerhalb des Betriebssystems erforderlich ist, aber ein Anwendungsentwickler die Entschärfung bei der Kompilierung in der Anwendung konfigurieren muss. CFG ist in Microsoft Edge, IE11 und andere Bereiche in Windows 10 integriert und kann bei der Kompilierung in viele andere Anwendungen integriert werden.

Tabelle 3 Windows 10 Entschärfungen zum Schutz vor Speicher exploits – keine Konfiguration erforderlich

| Risikominderung und entsprechende Bedrohung | Beschreibung |

|---|---|

|

SMB-Härtung für SYSVOL und NETLOGON-Freigaben verringert Man-in–the-middle-Angriffe. |

Für Clientverbindungen zu den Active Directory-Domänendiensten mit SYSVOL- und NETLOGON-Standardfreigaben auf Domänencontrollern sind jetzt SMB-Signaturen und die gegenseitige Authentifizierung (wie etwa Kerberos) erforderlich. Weitere Informationen finden Sie unter: SMB-Härtungsverbesserungen für SYSVOL- und NETLOGON-Freigaben weiter unten in diesem Thema. |

|

Geschützte Prozesse verhindern, dass ein Prozess durch einen anderen Prozess manipuliert wird. |

Mit dem Feature Geschützte Prozesse verhindert Windows 10, dass nicht vertrauenswürdige Prozesse mit speziell signierten Prozessen interagieren oder manipulieren. Weitere Informationen finden Sie unter: Geschützte Prozesse weiter unten in diesem Thema. |

|

Schutzmechanismen universeller Windows-Apps überprüfen herunterladbare Apps, und führen sie in einer AppContainer-Sandbox aus. |

Universelle Windows-Apps werden sorgfältig überprüft, bevor sie zur Verfügung gestellt werden, und sie werden in einer AppContainer-Sandbox mit eingeschränkten Berechtigungen und Funktionen ausgeführt. Weitere Informationen finden Sie unter: Schutzmechanismen universeller Windows-Apps weiter unten in diesem Thema. |

|

Heap-Schutzmechanismen verhindern die Nutzung des Heaps |

Windows 10 umfasst Schutz für den Heap, z. B. die Verwendung interner Datenstrukturen, die zum Schutz vor Beschädigung des vom Heap verwendeten Speichers beitragen. Weitere Informationen finden Sie unter: Windows Heap-Schutzmechanismen weiter unten in diesem Thema. |

|

Kernel-Pool-Schutzmechanismen verhindern die Nutzung des Poolspeichers, der vom Kernel verwendet wird. |

Windows 10 enthält Schutzmechanismen für den vom Kernel verwendeten Speicherpool. Das sichere Aufheben einer Verknüpfung beispielsweise schützt gegen Poolüberläufe, wobei diese mit Aufhebungsvorgängen kombiniert werden, die wiederum für einen Angriff verwendet werden können. Weitere Informationen finden Sie unter: Kernel-Pool-Schutzmechanismen weiter unten in diesem Thema. |

|

Ablaufsteuerungsschutz verringert Exploits, aufgrund zwischen Codespeicherorten im Arbeitsspeicher basieren. |

Control Flow Guard (CFG) ist eine Entschärfung, die keine Konfiguration innerhalb des Betriebssystems erfordert, sondern bei der Kompilierung in Software integriert ist. Es ist in Microsoft Edge, IE11 und anderen Bereichen in Windows 10 integriert. CFG kann in Anwendungen integriert werden, die in C oder C++ geschrieben wurden, oder in Anwendungen, die mit Visual Studio 2015 kompiliert werden. Bei einer solchen Anwendung kann CFG den Versuch eines Angreifers erkennen, den beabsichtigten Codefluss zu ändern. Wenn dieser Versuch auftritt, beendet CFG die Anwendung. Sie können Softwareanbieter bitten, Windows-Anwendungen bereitzustellen, bei deren Kompilierung CFG aktiviert wurde. Weitere Informationen finden Sie unter: Ablaufsteuerungsschutz weiter unten in diesem Thema. |

|

In Microsoft Edge integrierte Schutzmechanismen (Browser) verringern zahlreiche Bedrohungen. |

Windows 10 beinhaltet einen völlig neuen Browser, Microsoft Edge, der mit zahlreichen Sicherheitsverbesserungen entwickelt wurde. Weitere Informationen finden Sie unter: Microsoft Edge und Internet Explorer 11 weiter unten in diesem Thema. |

SMB-Härtungsverbesserungen für SYSVOL- und NETLOGON-Freigaben

Unter Windows 10 und Windows Server 2016 sind für Clientverbindungen zu den Active Directory Domain Services mit SYSVOL- und NETLOGON-Standardfreigaben auf Domänencontrollern Server Message Block (SMB)-Signaturen und die gegenseitige Authentifizierung (wie etwa Kerberos) erforderlich. Diese Anforderung verringert die Wahrscheinlichkeit von Man-in-the-Middle-Angriffen. Wenn SMB-Signierung und gegenseitige Authentifizierung nicht verfügbar sind, verarbeitet ein Computer, auf dem Windows 10 oder Windows Server 2016 ausgeführt wird, keine domänenbasierten Gruppenrichtlinie und Skripts.

Hinweis

Die Registrierungswerte für diese Einstellungen sind standardmäßig nicht verfügbar, die Härtungsregeln gelten jedoch trotzdem, bis sie von Gruppenrichtlinien oder anderen Registrierungswerten außer Kraft gesetzt werden. Weitere Informationen zu diesen Sicherheitsverbesserungen (auch als UNC-Härtung bezeichnet) finden Sie im Microsoft Knowledge Base-Artikel 3000483 und unter MS15-011 & MS15-014: Härtung von Gruppenrichtlinien.

Geschützte Prozesse

Die meisten Sicherheitskontrollen sind darauf ausgelegt, den anfänglichen Infektionspunkt zu verhindern. Trotz bester vorbeugenden Maßnahmen, könnte Schadsoftware vielleicht trotzdem eine Möglichkeit finden, das System zu infizieren. Daher sind einige Schutzmechanismen integriert, die die Schadsoftware einschränken, wenn sie auf das Gerät gelangt. Geschützte Prozesse erstellen diese Art von Einschränkungen.

Mit geschützten Prozessen verhindert Windows 10, dass nicht vertrauenswürdige Prozesse mit speziell signierten Prozessen interagieren oder manipulieren. Geschützte Prozesse definieren Vertrauensebenen für Prozesse. Es wird verhindert, dass weniger vertrauenswürdige Prozesse mit vertrauenswürdigeren Prozessen interagieren und diese angreifen. Windows 10 verwendet geschützte Prozesse im gesamten Betriebssystem und implementiert sie wie in Windows 8.1 auf eine Weise, die von Drittanbietern für Antischadsoftware verwendet werden kann, wie unter Schutz von Antischadsoftwarediensten beschrieben. Diese einfache Bedienung trägt dazu bei, dass das System und Anti-Malware-Lösungen weniger anfällig für Manipulationen durch Schadsoftware sind, die es schafft, auf das System zu gelangen.

Schutzmechanismen universeller Windows-Apps

Wenn Benutzer universelle Windows-Apps aus dem Microsoft Store herunterladen, ist es unwahrscheinlich, dass sie auf Schadsoftware stoßen, da alle Apps einen sorgfältigen Überprüfungsprozess durchlaufen, bevor sie im Store verfügbar gemacht werden. Apps, die von Organisationen erstellt und durch Querladeprozesse verteilt werden, müssen intern überprüft werden, um sicherzustellen, dass sie die Sicherheitsanforderungen der Organisation erfüllen.

Unabhängig davon, wie Benutzer universelle Windows-Apps erhalten, sind diese zunehmend vertrauenswürdig. Universelle Windows-Apps werden in einer AppContainer-Sandbox mit eingeschränkten Berechtigungen und Funktionen ausgeführt. Universelle Windows-Apps haben beispielsweise keinen Zugriff auf Systemebene, ihre Interaktionen mit anderen Apps sind stark kontrolliert, und sie haben keinen Zugriff auf Daten, außer der Benutzer gewährt die Anwendungsberechtigung explizit.

Darüber hinaus folgen alle universellen Windows-Apps dem Sicherheitsprinzip der geringsten Rechte. Apps erhalten nur die Rechte, die mindestens zum Ausführen legitimer Aufgaben erforderlich sind. Auch wenn ein Angreifer die App missbraucht, ist der mögliche Schaden daher stark eingeschränkt und sollte nur innerhalb des Sandkastens Auswirkungen haben. Der Microsoft Store zeigt die genauen Funktionen an, die die App benötigt (z. B. Zugriff auf die Kamera), zusammen mit der Altersfreigabe und dem Herausgeber der App.

Windows Heap-Schutzmechanismen

Der Heap ist ein Ort im Arbeitsspeicher, den Windows zum Speichern dynamischer Anwendungsdaten nutzt. Windows 10 bietet bessere Heap-Designs als frühere Windows-Versionen, da das Risiko von Heap-Exploits, die als Teil eines Angriffs genutzt werden können, weiter reduziert wird.

Windows 10 bietet mehrere wichtige Verbesserungen für die Sicherheit des Heaps:

Heap-Metadaten-Härtung für interne, vom Heap verwendete Datenstrukturen zum Schutz gegen Speicherbeschädigungen.

Zufällige Heapzuordnung, d. h. die Verwendung zufälliger Speicherorte und Größen für Heapspeicherbelegungen, wodurch es für einen Angreifer schwieriger wird, den Speicherort des zu überschreibenden kritischen Speichers vorherzusagen. Unter Windows 10 wird der Adresse eines neu zugeordneten Heaps insbesondere ein zufälliger Versatz hinzugefügt; so ist die Verteilung sehr viel weniger vorhersehbar.

Heapschutzseiten vor und nach Speicherblöcken, die als Auslösekabel funktionieren. Wenn ein Angreifer versucht, über einen Speicherblock hinaus zu schreiben (eine gängige Technik, die als Pufferüberlauf bezeichnet wird), muss er eine Schutzseite überschreiben. Jeder Versuch, eine Schutzseite zu ändern, gilt als Speicherbeschädigung, und Windows 10 reagiert durch ein sofortiges Beenden der App.

Kernel-Pool-Schutzmechanismen

Der Betriebssystemkernels in Windows legt zwei Speicherpools fest, einen, der im physischen Speicher verbleibt ("nicht ausgelagerter Pool") und einer, der in den und aus dem physischen Speicher ausgelagert werden kann ("ausgelagerter Pool"). Es gibt viele Risikominderungen, die im Laufe der Zeit hinzugefügt wurden, z. B. die Codierung von Prozesskontingentzeigern. Lookaside-, Delay Free- und Poolseiten-Cookies; und PoolIndex-Begrenzungsüberprüfungen. Windows 10 fügt mehrere "Poolhärtung"-Schutzmaßnahmen hinzu, z. B. Integritätsprüfungen, die den Kernelpool vor komplexeren Angriffen schützen.

Zusätzlich zur Pool-Härtung sind in Windows 10 weitere Features zur Kernel-Härtung enthalten:

Kernel-DEP und Kernel-ASLR: Funktionieren nach den gleichen Prinzipien wie Datenausführungsverhinderung und Zufallsgestaltung des Adressraumlayouts wie weiter oben in diesem Thema beschrieben.

Schriftartenanalyse im AppContainer: isoliert die Schriftartenanalyse in eine AppContainer-Sandbox.

Deaktivieren der NT Virtual DOS Machine (NTVDM): Das alte NTVDM-Kernelmodul (zum Ausführen von 16-Bit-Anwendungen) wird standardmäßig deaktiviert, womit die zugehörigen Schwachstellen aufgehoben werden. (Eine Aktivierung der NTVDM verringert den Schutz gegen NULL-Dereferenzierung und andere Exploits.)

Supervisor Mode Execution Prevention (SMEP): Hilft dabei, zu verhindern, dass der Kernel (der "Supervisor") Code auf Benutzerseiten ausführt, eine gängige Technik, die von Angreifern für lokale Kernelerweiterungen (EOP) verwendet wird. Diese Konfiguration erfordert Prozessorunterstützung in Intel Ivy Bridge-Prozessoren oder höher oder ARM mit PXN-Unterstützung.

Sicheres Aufheben einer Verknüpfung: trägt zum Schutz gegen Poolüberläufe bei, die mit Aufhebungsvorgängen kombiniert werden, um einen Angriff zu starten. Windows 10 umfasst globale sicheres Aufheben der Verknüpfung, die heap- und kernelpoolsicheres Aufheben der Verknüpfung auf die gesamte Nutzung von LIST_ENTRY erweitert und den "FastFail"-Mechanismus enthält, um eine schnelle und sichere Prozessbeendigung zu ermöglichen.

Speicherreservierungen: Die niedrigsten 64 KB des Prozessspeichers sind für das System reserviert. Apps dürfen diesen Teil des Arbeitsspeichers nicht zuordnen. Diese Zuordnung für das System erschwert es Schadsoftware, Techniken wie "NULL-Dereferenzierung" zu verwenden, um kritische Systemdatenstrukturen im Arbeitsspeicher zu überschreiben.

Ablaufsteuerungsschutz

Wenn Anwendungen in den Arbeitsspeicher geladen werden, wird ihnen Speicherplatz basierend auf der Größe des Codes, dem angeforderten Arbeitsspeicher und anderen Faktoren zugewiesen. Wenn eine Anwendung beginnt, Code auszuführen, ruft sie den anderen Code auf, der sich in anderen Speicheradressen befindet. Die Beziehungen zwischen den Codespeicherorten sind bekannt – sie sind im Code selbst geschrieben –, aber vor Windows 10 wurde der Fluss zwischen diesen Speicherorten nicht erzwungen, was Angreifern die Möglichkeit gab, den Flow zu ändern, um ihre Anforderungen zu erfüllen.

Diese Art von Bedrohung wird unter Windows 10 durch den Ablaufsteuerungsschutz (Control Flow Blocker, CFG) verringert. Wenn eine vertrauenswürdige Anwendung, die zur Verwendung von CFG kompiliert wurde, Code aufruft, überprüft CFG, ob der aufgerufene Codespeicherort für die Ausführung vertrauenswürdig ist. Wenn der Standort nicht vertrauenswürdig ist, wird die Anwendung sofort als potenzielles Sicherheitsrisiko beendet.

Ein Administrator kann CFG nicht konfigurieren. Stattdessen kann ein Anwendungsentwickler CFG nutzen, indem er es bei der Kompilierung der Anwendung konfiguriert. Sie sollten Anwendungsentwickler und Softwareanbieter auffordern, vertrauenswürdige Windows-Anwendungen bereitzustellen, bei deren Kompilierung CFG aktiviert wurde. Es kann beispielsweise für in C oder C++ geschriebenen Anwendungen aktiviert werden, oder in Anwendungen, die mit Visual Studio 2015 kompiliert werden. Weitere Informationen zum Aktivieren von CFG für Visual Studio 2015-Projekte, finden Sie unter Ablaufsteuerungsschutz.

Browser sind ein wichtiger Einstiegspunkt für Angriffe, sodass Microsoft Edge, IE und andere Windows-Features CFG in vollem Umfang nutzen.

Microsoft Edge und Internet Explorer 11

Browsersicherheit ist eine wichtige Komponente jeder Sicherheitsstrategie, und das aus gutem Grund: Der Browser ist die Benutzeroberfläche des Benutzers zum Internet, einer Umgebung mit vielen schädlichen Websites und Inhalten, die auf Angriffe warten. Die meisten Benutzer können nicht zumindest einen Teil ihrer Arbeit ohne Browser ausführen, und viele Benutzer sind auf einen dieser Aufgaben angewiesen. Daher ist der Browser der am häufigsten genutzte Ausgangspunkt von Angriffen durch Hacker.

Alle Browser ermöglichen gewisse Erweiterungen, um neben den ursprünglichen Funktionen des Browsers zusätzliche Möglichkeiten zu bieten. Zwei gängige Beispiele sind Flash- und Java-Erweiterungen, mit denen die jeweiligen Anwendungen in einem Browser ausgeführt werden können. Die Sicherheit von Windows 10 für die Zwecke des Webbrowsens und von Anwendungen, insbesondere für diese beiden Inhaltstypen, hat Priorität.

Windows 10 bietet mit Microsoft Edge einen vollkommen neuen Browser. Microsoft Edge ist in vielfacher Hinsicht sicherer, insbesondere in folgenden Aspekten:

Geringere Angriffsfläche; keine Unterstützung für nicht von Microsoft stammende binäre Erweiterungen. Mehrere Browserkomponenten mit anfälligen Angriffsflächen wurden aus Microsoft Edge entfernt. Zu den entfernten Komponenten zählen Legacydokumentmodi und Skriptmodule, Browserhilfsobjekte (BHOs), ActiveX-Steuerelemente und Java. Microsoft Edge unterstützt jedoch standardmäßig Flash-Inhalte und PDF-Anzeigen über integrierte Erweiterungen.

Führt 64-Bit-Prozesse aus. Ein 64-Bit-PC mit einer älteren Version von Windows wird häufig im 32-Bit-Kompatibilitätsmodus ausgeführt, um ältere und weniger sichere Erweiterungen zu unterstützen. Wird Microsoft Edge auf einem 64-Bit-PC ausgeführt, werden nur 64-Bit-Prozesse ausgeführt, die sehr viel sicherer gegen Angriffe sind.

Dazu zählt die automatische Arbeitsspeicherbereinigung (MemGC). Dieses Feature trägt zum Schutz vor Problemen mit der Nutzung nach der Kostenlosen Verwendung (UAF) bei.

Wurde als universelle Windows-App entwickelt. Microsoft Edge ist grundsätzlich eigenständig und wird in einem AppContainer ausgeführt, der ihn durch Sandboxing von System, Daten und anderen Apps isoliert. IE11 unter Windows 10 kann über den erweiterten geschützten Modus die gleiche AppContainer-Technologie nutzen. Da IE11 jedoch ActiveX und BHOs ausführen kann, sind der Browser und die Sandbox für eine weitaus größere Anzahl von Angriffen anfällig als Microsoft Edge.

Vereinfacht die Sicherheitskonfiguration. Da Microsoft Edge eine vereinfachte Anwendungsstruktur und eine einzelne Sandboxkonfiguration verwendet, sind weniger Sicherheitseinstellungen erforderlich. Darüber hinaus entsprechen die Microsoft Edge-Standardeinstellungen den bewährten Sicherheitsmethoden, sodass sie standardmäßig sicherer sind.

Zusätzlich zu Microsoft Edge enthält Microsoft IE11 in Windows 10, hauptsächlich aus Gründen der Abwärtskompatibilität mit Websites und mit binären Erweiterungen, die nicht mit Microsoft Edge funktionieren. Sie können ihn nicht als primären Browser konfigurieren, sondern als optionalen oder automatischen Wechsel. Wir empfehlen, Microsoft Edge als primären Webbrowser zu verwenden, da er mit dem modernen Internet kompatibel ist und die bestmögliche Sicherheit bietet.

Aktivieren Sie für Websites, die IE11-Kompatibilität erfordern, einschließlich der Websites, die binäre Erweiterungen und Plug-Ins erfordern, den Unternehmensmodus, und verwenden Sie die Websiteliste für den Unternehmensmodus, um zu definieren, welche Websites die Abhängigkeit aufweisen. Mit dieser Konfiguration wechseln Benutzer automatisch zu IE11, wenn Microsoft Edge eine Website identifiziert, die IE11 erfordert.

Funktionen, die Softwareanbieter als Gegenmaßnahmen in Apps integrieren können

Einige der Schutzmechanismen in Windows 10 werden durch Funktionen bereitgestellt, die von Apps oder anderer Software aufgerufen werden können. Diese Software bietet wahrscheinlich weniger Angriffsfläche für Exploits. Wenn Sie mit einem Softwarehersteller zusammenarbeiten, können Sie anfordern, dass dieser diese sicherheitsorientierten Funktionen in der Anwendung enthält. Die folgende Tabelle enthält einige Arten von Gegenmaßnahmen sowie die entsprechenden, auf Sicherheit ausgerichteten Funktionen dazu, die in Apps verwendet werden können.

Hinweis

Der Ablaufsteuerungsschutz (Control Flow Guard, CFG) ist auch eine wichtige Schutzmaßnahmen, die ein Entwickler beim Kompilieren der Software integrieren kann. Weitere Informationen finden Sie unter Ablaufsteuerungsschutz.

Tabelle 4: Für Entwickler verfügbare Funktionen zum Erstellen von Risikominderungen in Apps

| Gegenmaßnahme | Funktion |

|---|---|

| MemProt – Dynamische Codeeinschränkung |

Funktion UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_PROHIBIT_DYNAMIC_CODE_ALWAYS_ON] |

| Ladeeinschränkungen für LoadLib-Image |

Funktion UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_IMAGE_LOAD_NO_REMOTE_ALWAYS_ON] |

| Einschränkung untergeordneter Prozesse zum Einschränken der Fähigkeit, untergeordnete Prozesse zu erstellen. |

Funktion UpdateProcThreadAttribute [PROC_THREAD_ATTRIBUTE_CHILD_PROCESS_POLICY] |

| Codeintegritätseinschränkung zum Einschränken des Ladevorgangs für Bilder |

Funktion SetProcessMitigationPolicy [ProcessSignaturePolicy] |

| Deaktivierung von Win32k System-Aufrufen zum Einschränken der Möglichkeit NTUser und GDI zu verwenden |

Funktion SetProcessMitigationPolicy [ProcessSystemCallDisablePolicy] |

| Hohe Entropie-ASLR für bis zu 1 TB Varianz bei Speicherbelegungen |

Funktion UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_HIGH_ENTROPY_ASLR_ALWAYS_ON] |

| Strenge Handle-Prüfungen, die sofort eine Ausnahme auslösen, sobald eine ungültige Handle-Referenz auftritt. |

Funktion UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_STRICT_HANDLE_CHECKS_ALWAYS_ON] |

| Deaktivieren von Erweiterungspunkten, um die Verwendung von bestimmten Erweiterungspunkten von Drittanbietern zu blockieren. |

Funktion UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_EXTENSION_POINT_DISABLE_ALWAYS_ON] |

| Heap wird bei Beschädigung beendet, um das System vor einen beschädigten Heap zu schützen. |

Funktion UpdateProcThreadAttribute [PROCESS_CREATION_MITIGATION_POLICY_HEAP_TERMINATE_ALWAYS_ON] |

Grundlegendes zu Windows 10 in Bezug auf das Enhanced Mitigation Experience Toolkit.

Möglicherweise sind Sie bereits mit dem Enhanced Mitigation Experience Toolkit (EMET) vertraut, das seit 2009 verschiedene Exploit-Entschärfungen und eine Schnittstelle zum Konfigurieren dieser Risikominderungen bietet. In diesem Abschnitt erfahren Sie, wie EMET-Entschärfungen zu diesen Risikominderungen in Windows 10 stehen. Viele der Entschärfungen von EMET wurden in Windows 10 integriert, einige mit zusätzlichen Verbesserungen. Einige EMET-Entschärfungen führen jedoch zu hohen Leistungskosten oder scheinen relativ ineffektiv gegen moderne Bedrohungen zu sein und wurden daher nicht in Windows 10.

Da viele der Entschärfungen und Sicherheitsmechanismen von EMET bereits in Windows 10 vorhanden sind und verbessert wurden, insbesondere diejenigen, die als hohe Wirksamkeit bei der Entschärfung bekannter Umgehungen bewertet wurden, wurde Version 5.5x als endgültiges Hauptversionsrelease für EMET angekündigt (siehe Enhanced Mitigation Experience Toolkit).

Die folgende Tabelle enthält EMET-Features in Bezug auf Windows 10-Features.

Tabelle 5 EMET-Features in Bezug auf Windows 10 Features

| Spezielle EMET-Features | Wie diese EMET-Features Windows 10 Features zugeordnet werden |

|---|---|

| DEP, SEHOP und ASLR sind in Windows 10 als konfigurierbare Features enthalten. Siehe Tabelle 2 weiter oben in diesem Thema. Sie können das PowerShell-Modul ProcessMitigations installieren, um Ihre EMET-Einstellungen für diese Features in Richtlinien zu konvertieren, die Sie auf Windows 10 anwenden können. | |

| LoadLib und MemProt werden in Windows 10 für alle Anwendungen unterstützt, die für die Verwendung dieser Funktionen geschrieben wurden. Siehe Tabelle 4 weiter oben in diesem Thema. | |

| Nullseite | Entschärfungen für diese Bedrohung sind in Windows 10 integriert, wie weiter oben in diesem Thema im Abschnitt "Speicherreservierungen" unter Kernelpoolschutz beschrieben. |

| Windows 10 enthält keine Risikominderungen, die speziell auf diese EMET-Features abgestimmt sind, da sie geringe Auswirkungen auf die aktuelle Bedrohungslandschaft haben und die Schwierigkeit, Sicherheitsrisiken auszunutzen, nicht wesentlich erhöhen. Microsoft hält unverändert am Überwachen der Sicherheitsumgebung fest, und sobald neue Exploits auftauchen werden Schritte unternommen, das Betriebssystem dagegen zu schützen. | |

| Maßnahmen unter Windows 10 mit Anwendungen, die mit dem Ablaufsteuerungsschutz kompiliert wurden, wie in Ablaufsteuerungsschutz weiter oben in diesem Thema beschrieben. |

Konvertieren einer XML-Datei mit EMET-Einstellungen zu Richtlinien der Risikominderung in Windows 10

Eine der Stärken von EMET besteht darin, dass Sie Konfigurationseinstellungen für EMET-Entschärfungen als XML-Einstellungsdatei für eine einfache Bereitstellung importieren und exportieren können. Um Richtlinien der Risikominderung für Windows 10 aus einer XML-Datei mit EMET-Einstellungen zu generieren, können Sie das PowerShell-Modul „ProcessMitigations“ installieren. Führen Sie in einer PowerShell-Sitzung mit erhöhten Rechten dieses Cmdlet aus:

Install-Module -Name ProcessMitigations

Das Cmdlet „Get-ProcessMitigation“ ruft die aktuellen Risikominderungseinstellungen aus der Registrierung oder aus einem laufenden Prozess auf, oder speichert alle Einstellungen in eine XML-Datei.

So erhalten Sie die aktuellen Einstellungen für alle ausgeführten Instanzen von „notepad.exe“:

Get-ProcessMitigation -Name notepad.exe -RunningProcess

So erhalten Sie die aktuellen Einstellungen in der Registrierung für „notepad.exe“:

Get-ProcessMitigation -Name notepad.exe

So erhalten Sie die aktuellen Einstellungen für den ausgeführten Prozess mit pid 1304:

Get-ProcessMitigation -Id 1304

So erhalten Sie alle Einstellungen zur Risikominderung von Prozessen aus der Registrierung, und speichern sie in die XML-Datei „settings.xml“:

Get-ProcessMitigation -RegistryConfigFilePath settings.xml

Das Cmdlet „Set-ProcessMitigation“kann die Risikominderung von Prozessen aktivieren oder deaktivieren, oder sie aus eine XML-Datei in Massenverhalten einstellen.

So erhalten Sie die aktuelle Risikominderung von Prozessen für „notepad.exe“ aus der Registrierung, aktivieren „MicrosoftSignedOnly“ und deaktivieren „MandatoryASLR“:

Set-ProcessMitigation -Name Notepad.exe -Enable MicrosoftSignedOnly -Disable MandatoryASLR

So stellen Sie die Risikominderung von Prozessen aus einer XML-Datei ein (die von „Get-ProcessMitigation - RegistryConfigFilePath“ aus der settings.xml generiert werden kann):

Set-ProcessMitigation -PolicyFilePath settings.xml

So stellen Sie den Systemstandard auf „MicrosoftSignedOnly“ ein:

Set-ProcessMitigation -System -Enable MicrosoftSignedOnly

Das Cmdlet „ConvertTo-ProcessMitigationPolicy“ konvertiert in Dateiformate für die Richtlinien zu Risikominderung. Die Syntax lautet:

ConvertTo-ProcessMitigationPolicy -EMETFilePath <String> -OutputFilePath <String> [<CommonParameters>]

Beispiele:

Konvertieren von EMET-Einstellungen in Windows 10-Einstellungen: Sie können „ConvertTo-ProcessMitigationPolicy“ ausführen und eine XML-Datei mit EMET-Einstellungen als Eingabe verwenden, woraus eine Ergebnisdatei mit Risikominderungseinstellungen für Windows 10 generiert wird. Zum Beispiel:

ConvertTo-ProcessMitigationPolicy -EMETFilePath policy.xml -OutputFilePath result.xmlÜberwachen und Ändern der konvertierten Einstellungen (ausgabedatei): Mit weiteren Cmdlets können Sie Einstellungen in der Ausgabedatei anwenden, aufzählen, aktivieren, deaktivieren und speichern. Dieses Cmdlet z. B., aktiviert SEHOP und deaktiviert MandatoryASLR und DEPATL-Registrierungseinstellungen für Notepad:

Set-ProcessMitigation -Name notepad.exe -Enable SEHOP -Disable MandatoryASLR,DEPATLKonvertieren von Einstellungen für die Verringerung der Angriffsfläche (Attack Surface Reduction, ASR) in eine Codeintegritätsrichtliniendatei: Wenn die Eingabedatei Einstellungen für die Verringerung der Angriffsfläche (Attack Surface Reduction, ASR) von EMET enthält, erstellt der Konverter auch eine Codeintegritätsrichtliniendatei. In diesem Fall können Sie den Zusammenführungs-, Überwachungs- und Bereitstellungsprozess für die Codeintegritätsrichtlinie abschließen. Weitere Informationen finden Sie unter Bereitstellen von App Control for Business-Richtlinien. Durch diesen Abschluss werden Schutzmaßnahmen für Windows 10 aktiviert, die dem ASR-Schutz von EMET entsprechen.

Konvertieren von Zertifikatvertrauensstellungseinstellungen in Anheftungsregeln für Unternehmenszertifikate: Wenn Sie über eine EMET-XML-Datei "Zertifikatvertrauensstellung" (Anheftungsregelndatei) verfügen, können Sie auch ConvertTo-ProcessMitigationPolicy verwenden, um die Anheftungsregelndatei in eine Anheftungsregelndatei für Unternehmenszertifikate zu konvertieren. Abschließend können Sie die Datei gemäß Anheften von Enterprise-Zertifikaten aktivieren. Beispiele:

ConvertTo-ProcessMitigationPolicy -EMETfilePath certtrustrules.xml -OutputFilePath enterprisecertpinningrules.xml

EMET – Verwandte Produkte

Microsoft Consulting Services (MCS) und Microsoft Support / Premier Field Engineering (PFE) bieten eine Reihe von Optionen für EMET, Unterstützung für EMET und EMET-bezogenes Berichtswesen sowie Überwachungsprodukte wie z. B. EMET Enterprise Reporting Service (ERS). Für Unternehmenskunden, die solche Produkte heute verwenden oder an ähnlichen Funktionen interessiert sind, empfehlen wir, Microsoft Defender for Endpoint zu bewerten.