企业移动办公的成功之道:应用程序和数据保护

世界级的企业移动办公解决方案对于任何组织的 IT 策略来说都是至关重要的部分。企业移动办公管理解决方案的目的是保护这些设备上的应用程序和数据。 整个行业都在谈论移动设备管理、移动应用程序管理、企业移动办公管理,等等,无论讨论的是哪种技术或领域,最终的价值都归结为保护企业应用程序和设备上的数据。毕竟,如果设备到处都是漏洞,那么各种设备的移动办公也就没有太大的意义了。

由于大量的企业数据缓存在这些设备上,因此这种类型的保护始终是企业客户最关心的话题,而且我们反复听到,一旦数据进入这些设备, IT 管理员通常就失去了对它们的控制(或者不知道这些数据接下来会去向哪里)。如果您的组织中也缺乏这种控制,那么我在这里要告诉大家一个好消息。

在本文中,我将会解释在本系列博客前面的 Cloud-Device Convergence 文章中谈到的一些内容:分层保护。我不知道有什么更好的方式可以强调这种保护的价值,只能尽我所能反复地提及它。微软在 Enterprise Mobility Suite 中提供的分层保护是市场上唯一提供了这种综合的、多层保护的解决方案。

在您的企业移动办公解决方案中,共有 4 层是需要始终加以保护的:

- 第1 层: 保护设备( Intune 中的 MDM)。

- 第 2 层: 保护应用程序(Intune 中的 MAM)。

- 第 3 层: 保护文件(Azure RMS)。

- 第 4 层: 保护身份和访问(AAD Premium)。

市场中的其他 EMM 供应商只提供了设备和应用程序保护,但他们完全忽略了文件和身份保护。

设备保护

基本的移动设备保护级别允许 IT 管理员设置适用于整个设备的保护策略。这是一种设备级的保护,它通常被称为移动设备管理(MDM)。对于企业级设备管理,我们开发了 Intune,它具有以下功能:

- 支持适用于所有设备的策略,例如密码策略和设备加密策略。

- 支持额外的设备限制,例如禁用蓝牙、摄像头或者在必要的时候阻止文档同步到 iCloud,所有这些都是为了实现安全性与用户生产力之间的平衡。

- 利用底层移动操作系统的本机功能。例如,iOS 平台有一个称为“Open in Manage”的功能。我们建议将这项功能设置为,限制一个受管理的应用程序(工作应用程序)的数据只能在另一个 MDM 管理的应用程序中打开。

2014 年第 4 季度,我们将更新 Intune 并引入一个新的功能“Conditional Access Policy”。这个功能将允许管理员控制访问权限,仅当设备由 Intune 管理,并且满足 IT 管理员指定的合规策略标准时,才会授予对 O365(电子邮件和 OneDrive for Business)或本地 Exchange 的访问权限。

我最近在微软全球合作伙伴大会(WPC)上给出了一个例子,即对企业电子邮件提供有条件的访问。在这个场景中,您可以设置一个策略,指定一个移动设备只有在设置了开机密码、被加密并且没有被破解的情况下,才能够访问企业电子邮件。如果任何一个标准没有被满足,则设备将停止接收电子邮件,而且用户的企业邮箱会被清空,只留下一封通知用户该设备不满足企业标准的邮件。而且这封电子还可以引导用户对设备进行调整,以便满足这些标准。

要了解设备和应用程序保护的实际操作,请观看我的 WPC 主题演讲,快进到 21:00 分钟的位置。

我在该演示中以电子邮件为例,但 Intune 中提供的条件访问功能也适用于其他 Office 应用程序,例如访问 O365 服务的 One Drive for Business 应用程序。

应用程序保护

除了保护设备层之外,多数组织正在开始提供应用程序层的保护。这通常被称为移动应用程序管理(MAM)。应用程序保护允许组织在应用程序层应用安全策略,同时也允许 IT 对这些应用程序访问和使用的企业数据进行保护(而不涉及用户的个人应用程序)。

设备保护不是应用程序保护的先决条件,但二者往往同时使用。例如,企业往往不会要求设备级的 PIN,而是仅当用户启动一个访问企业数据的应用程序时,才要求 PIN。我们的指导原则是保护多个层并同时使用这二者(下文会详细介绍各个层的保护)。

应用程序保护通常有两种方式,一是利用来自 MAM 供应商的 SDK 来构建应用程序,二是利用 MAM 供应商的包装器来封装现有应用程序,在这两种方式中,应用程序都被“引入”到一个容器中,从而将移动设备上的企业应用程序和数据与个人应用程序和数据隔离开。

未来几个月,我们将发布面向Intune 的 SDK 和应用程序包装器。或许我们的 SDK/包装器最独特的价值就是,它允许您将内部应用程序以及您购买的应用程序放到与 Microsoft Office 应用程序相同的容器中,其中 Microsoft Office 应用程序可以跨 Windows、iOS 和安卓平台运行。没有其他 MDM/MAM 解决方案能够跨各种平台管理来自微软的 Office 应用程序。

Microsoft Office 应用程序(例如 Outlook、OneDrive、Word、PowerPoint、OneNote 等等)为所有移动 OS 平台的最终用户提供了最高效的体验。Office 应用程序的未来版本将能够直接使用 Intune 应用程序管理策略加以管理。

这些应用程序管理策略包括:

- 限制数据泄露:

以下策略允许 IT 管理员通过限制受管理的应用程序的操作来控制企业数据的泄露: - 实施企业数据访问要求:

当用户启动访问企业数据的应用程序时,以下控制设置允许 IT 管理员设置额外的身份验证: - 应用程序级选择性擦除

当设备丢失或被盗时,IT 管理员可以启动一个选择性的擦除操作,只删除 Intune 管理的应用程序中的企业数据,而保留所有个人数据。

-

- 允许/阻止复制/粘贴

- 允许/阻止屏幕捕获

- 允许/阻止打印

- 阻止文件被备份到未授权的位置

- 限制数据在应用程序之间的共享,例如,数据只能在启用 Intune 数据保护控制的应用程序之间共享

-

- 要求 PIN 来启动应用程序,例如,管理员可以指定 PIN 的复杂性和缓存持续时间

- 在启动应用程序之前,要求使用企业凭据进行身份验证

- 满足设备合规策略才能启动应用程序,例如,如果设备是被破解的,则应用程序将不会启动

- 实施应用程序数据加密

除了上述应用程序策略控制之外,Intune 还提供了一组内置应用程序,例如安全浏览器、PDF 查看器、图像查看器,等等。

为了进一步防止数据泄露,IT 管理员还可以使用这些新特性来指定电子邮件中的附件或 URL 只能使用这些安全浏览器或查看器打开。这确保可以对这些安全应用程序进行相同的限制(例如阻止复制/粘贴)。

文件保护

正如前面多次提到的,组织部署 EMM 解决方案的主要原因是保护存储在移动设备上或通过移动设备访问的公司数据。下一层需要部署的管理就是文件层保护。为实现文件层保护,您需要一些特殊的工具:这些工具将访问权限嵌入到文件本身中。也就是说,让文件具有自我保护功能。

为了实现这一层的文件保护,我们开发了 Azure Rights Management Services(RMS)。利用 Azure RMS,File/Save 操作可以授予文件访问权限。并且这些权限可以被写入文件中。利用这些嵌入的访问权限,即使文件被误发送给未授权人员(即意外的数据泄露),收到文件的人如果没有文件本身的嵌入访问权限,也无法打开这些文件。文件可以实现自我保护。微软的文件层保护是独一无二的。

Azure RMS 解决了所有企业所面临的长期和新出现的安全威胁,例如越来越严格的法规策略(特别是对于敏感的医疗数据或国际贸易数据)以及持续增长的 BYOD 和 COIT。RMS 保护的文件可以发送给任何已采用 Rights Management for Individuals 的设备或平台,而且我们确保这些受保护文件上的 UX 是一致的。

我们的 RMS 目标非常简单(而且我相信这些目标已经成功实现):

- 与任何文件类型兼容

任何类型的文件都可以受到保护。 - 选择您自己的平台

无论用户使用哪种设备,都可以利用 RMS 的所有功能。 - 管理的灵活性

管理员可以完全控制安全和策略的类型。

像我们的所有基于云的产品一样,RMS 的最大优势之一就是可以持续接收更新,以改进安全功能并优化 UX。对于移动办公人员,这些持续的更新是一项巨大的附加价值。

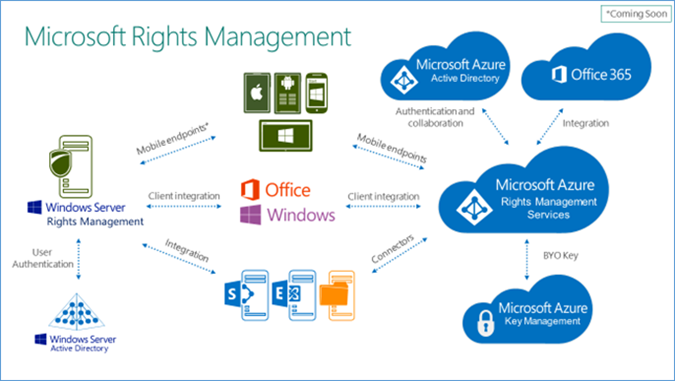

对于那些对体系结构感兴趣的读者,下图给出了 RMS 的体系结构:

无论您的组织已经采用了云服务(例如,Office 365已经支持 RMS,它包含了一些令人振奋的强大功能,例如Exchange 和 SharePoint 的数据丢失保护(DLP)功能),还是正在考虑采用,RMS 都提供了适用于您的功能。RMS 提供了完全基于云的模型,混合模型和本地模型,其中本地模型适用于那些暂时还无法采用云服务的组织。

要评估和试用 RMS,建议大家访问 RMS 官方站点,也可以通过 RMS 博客来了解最新进展。

身份保护

身份保护和管理是一个庞大的主题,也是微软在市场中绝对领先于所有竞争对手的一个领域。 这是第 4 层的保护,我们认为您应该在组织中积极实现这一层的保护。

在本系列前面的文章中,我曾经详细介绍了身份管理,身份保护具有极其重要的价值。控制 SaaS 应用程序(可通过单一登录来使用)的创建、发布和使用是提高生产力的一个重要因素,如果能够从相同的控制台(在 Intune 或 SCCM 中运行)来管理安全性,那么生产力将得到进一步提升。

我们非常重视身份保护,因此 Azure AD(用于所有基于云的身份验证)基于严格的可信计算原则。事实上,我们的身份保护一直向下延伸到密码的使用:微软不会要求您将任何来自同步的本地身份密码存储到云中。此外,所有访问尝试都是被监控的,并且可以通过一组报告来显示,您可以跟踪不一致的访问模式(未知源登录、多次登录失败、从多个地理位置登录,等等)。

这些报告允许您控制和确定组织用于管理安全访问的最佳方式,以应对潜在威胁,或制定有关风险缓解的决策(例如多重身份验证)。

* * *

要了解我们的保护解决方案的实际应用,请观看 Master of Mobility 视频系列中的这个视频:

[View:~/cfs-file.ashx/__key/communityserver-blogs-components-weblogfiles/00-00-00-91-73/Access-_2600_-Information-Protection_5F00_--Master-of-Mobility_2C00_-Part-5.mp4:0:0]