Configuración del cifrado de disco en instancias de Azure Cache for Redis mediante claves administradas por el cliente

Los datos de un servidor de Redis se almacenan en memoria de forma predeterminada. Los datos no se cifran. Puede implementar su propio cifrado en los datos antes de escribirlos en la memoria caché. En algunos casos, los datos pueden residir en disco, ya sea debido a las operaciones del sistema operativo, o debido a acciones deliberadas para conservar los datos mediante la exportación o la persistencia de datos.

Azure Cache for Redis ofrece claves administradas por plataforma (PMK), también conocidas como claves administradas por Microsoft (MMK), de forma predeterminada para cifrar datos en disco en todos los niveles. Los niveles Enterprise y Enterprise Flash de Azure Cache for Redis también ofrecen la capacidad de cifrar el sistema operativo y los discos de persistencia de datos con una clave administrada por el cliente (CMK). Las claves administradas por el cliente se pueden usar para envolver los MMK para controlar el acceso a estas claves. Esto convierte a la CMK en una clave de cifrado de clave o KEK. Para obtener más información, consulte la administración de claves en Azure.

Ámbito de disponibilidad para el cifrado de disco con CMK

| Nivel | Básico, Estándar, Premium | Enterprise o Enterprise Flash |

|---|---|---|

| Claves administradas por Microsoft (MMK) | Sí | Sí |

| Claves administradas por el cliente (CMK) | No | Sí |

Advertencia

De forma predeterminada, todos los niveles de Azure Cache for Redis usan claves administradas de Microsoft para cifrar los discos montados en instancias de caché. Sin embargo, en los niveles Básico y Estándar, las SKU C0 y C1 no admiten ningún cifrado de disco.

Importante

En el nivel Premium, la persistencia de datos transmite datos directamente a Azure Storage, por lo que el cifrado de disco es menos importante. Azure Storage ofrece una variedad de métodos de cifrado que se usarán en su lugar.

Cobertura de cifrado

Niveles de Enterprise

En el nivel Enterprise, el cifrado de disco se usa para cifrar el disco de persistencia, los archivos temporales y el disco del sistema operativo:

- disco de persistencia: contiene archivos RDB o AOF persistentes como parte de la persistencia de datos.

- archivos temporales usados en la exportación: los datos temporales exportados se cifran. Al exportar datos, la configuración de la cuenta de almacenamiento controla el cifrado de los datos exportados finales.

- el disco del sistema operativo

MMK se usa para cifrar estos discos de manera predeterminada, pero también se puede usar CMK.

En el nivel Enterprise Flash, las claves y los valores también se almacenan parcialmente en disco mediante almacenamiento flash de memoria rápida no volátil (NVMe). Sin embargo, este disco no es el mismo que el que se usa para los datos persistentes. En su lugar, es efímero y los datos no se conservan después de detener, desasignar o reiniciar la caché. MMK solo se admite en este disco porque estos datos son transitorios y efímeros.

| Datos almacenados | Disco | Opciones de cifrado |

|---|---|---|

| Archivos de persistencia | Disco de persistencia | MMK o CMK |

| Archivos RDB en espera de exportación | Disco del sistema operativo y disco de persistencia | MMK o CMK |

| Claves y valores (solo nivel Enterprise Flash) | Disco NVMe transitorio | MMK |

Otros niveles

En los niveles Básico, Estándar y Premium el disco del sistema operativo se cifra de forma predeterminada mediante MMK. No hay ningún disco de persistencia montado y, en su lugar, se usa Azure Storage. Las SKU C0 y C1 no utilizan cifrado de disco.

Requisitos previos y limitaciones

Requisitos previos y limitaciones

- El cifrado de disco no está disponible en los niveles Básico y Estándar para las SKU de C0 o C1

- Solo se admite la identidad administrada asignada por el usuario para conectarse a Azure Key Vault. La identidad administrada asignada por el sistema no es compatible.

- Cambiar entre MMK y CMK en una instancia de caché existente desencadena una operación de mantenimiento de larga duración. No se recomienda para su uso en producción porque se produce una interrupción del servicio.

Requisitos previos y limitaciones de Azure Key Vault

- El recurso de Azure Key Vault que contiene la clave administrada por el cliente debe estar en la misma región que el recurso de caché.

- La protección de purga y la eliminación temporal deben estar habilitadas en la instancia de Azure Key Vault. La protección de purga no está habilitada de manera predeterminada.

- Cuando se usan reglas de firewall en Azure Key Vault, la instancia de Key Vault debe configurarse para permitir servicios de confianza.

- Solo se admiten claves RSA

- La identidad administrada asignada por el usuario debe tener los permisos Get, Unwrap Key y Wrap Key en las directivas de acceso de Key Vault, o los permisos equivalentes en el control de acceso basado en roles de Azure. Una definición de rol integrado recomendada con los privilegios mínimos necesarios para este escenario se denomina Usuario de cifrado de servicio criptográfico de KeyVault.

Cómo configurar el cifrado de CMK en cachés Enterprise

Uso del portal para crear una nueva caché con CMK habilitada

Inicie sesión en Azure Portal e inicie la guía de inicio rápido Creación de una caché de Redis Enterprise.

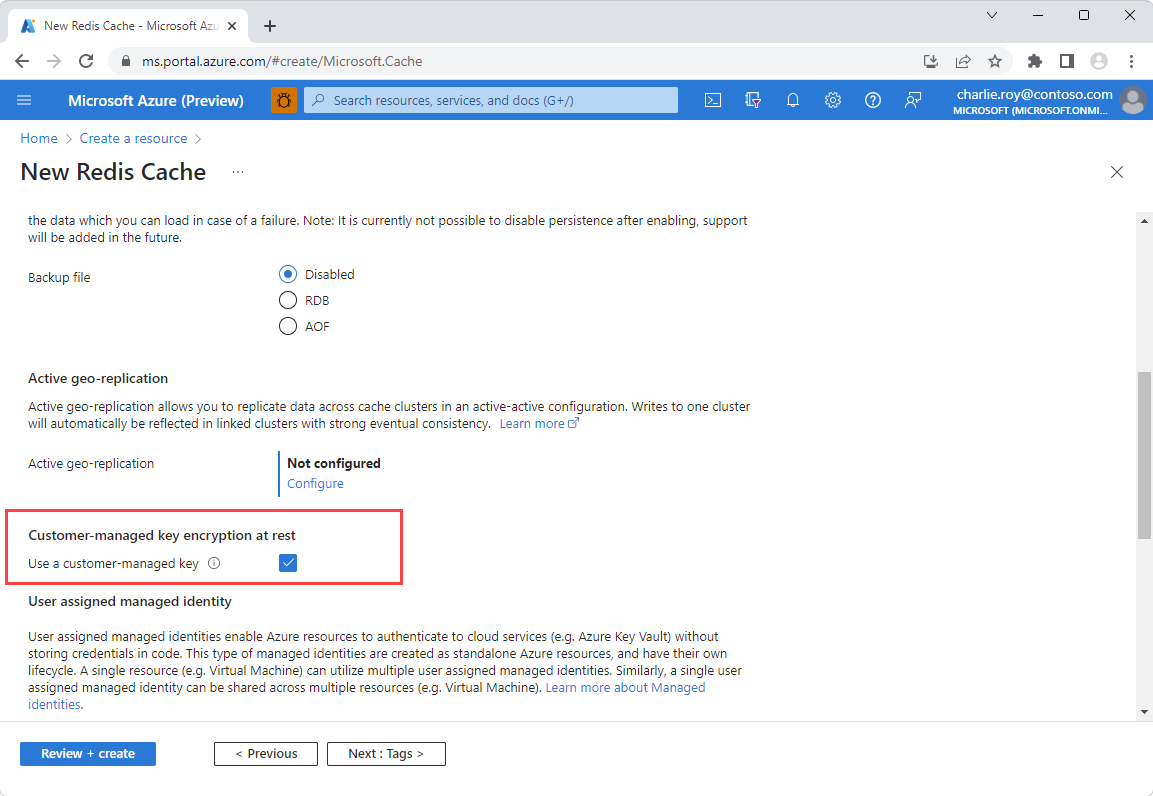

En la página Avanzado, vaya a la sección titulada Cifrado de clave administradas por el cliente en reposo y habilite la opción Usar una clave administrada por el cliente.

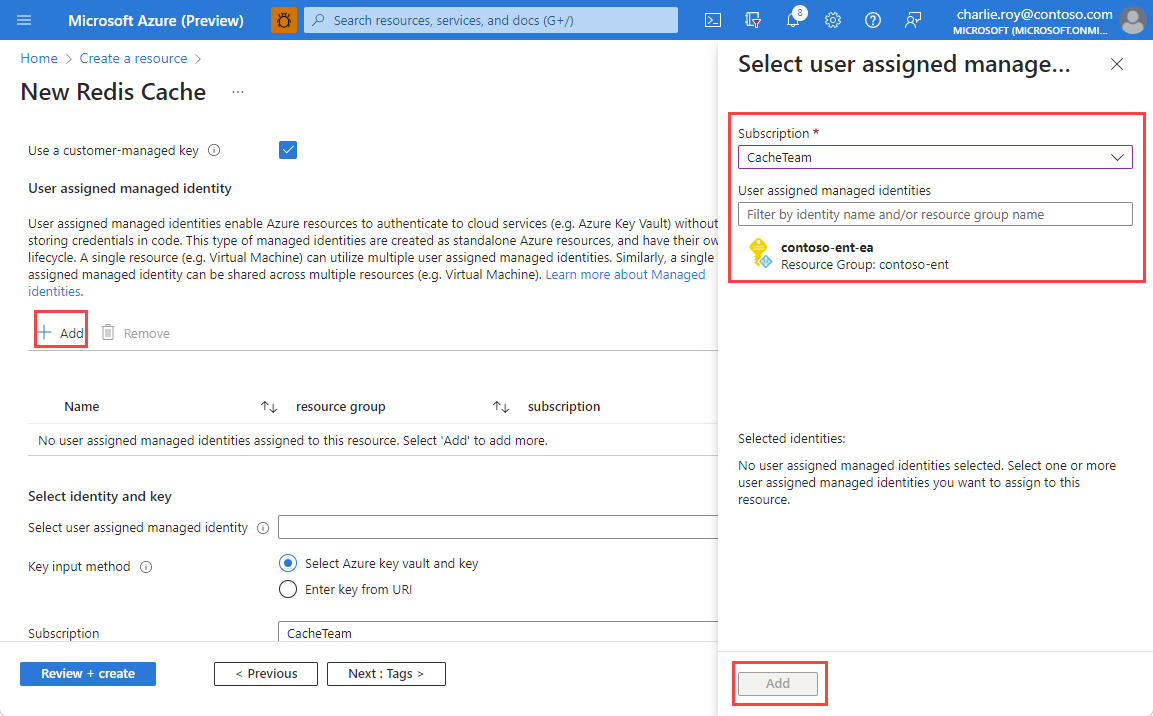

Seleccione Agregar para asignar una identidad administrada asignada por el usuario al recurso. Esta identidad administrada se usa para conectarse a la instancia de Azure Key Vault que contiene la clave administrada por el cliente.

Seleccione la identidad administrada asignada por el usuario elegida y, a continuación, elija el método de entrada de clave que se va a usar.

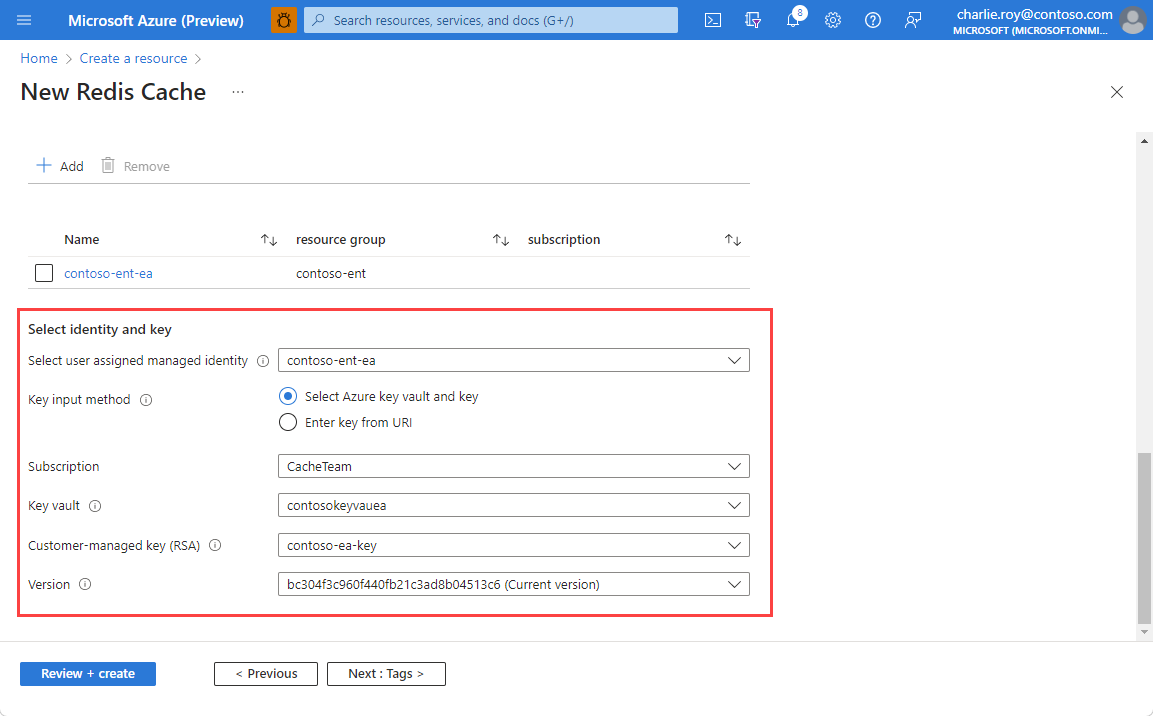

Si usa el método de entrada Select Azure Key Vault and key, elija la instancia de Key Vault que contiene la clave administrada por el cliente. Esta instancia debe estar en la misma región que la memoria caché.

Nota

Para obtener instrucciones sobre cómo configurar una instancia de Azure Key Vault, consulte la guía de inicio rápido de Azure Key Vault. También puede seleccionar el vínculo Crear un almacén de claves debajo de la selección de Key Vault para crear una nueva instancia de Key Vault. Recuerde que tanto la protección de purga como la eliminación temporal deben estar habilitadas en su instancia de Key Vault.

Elija la clave y la versión específicas mediante las listas desplegables de Clave administrada por el cliente (RSA) y Versión.

Si usa el método de entrada URI, escriba el URI de identificador de clave para la clave elegida de Azure Key Vault.

Una vez que haya escrito toda la información de la memoria caché, seleccione Revisar y crear.

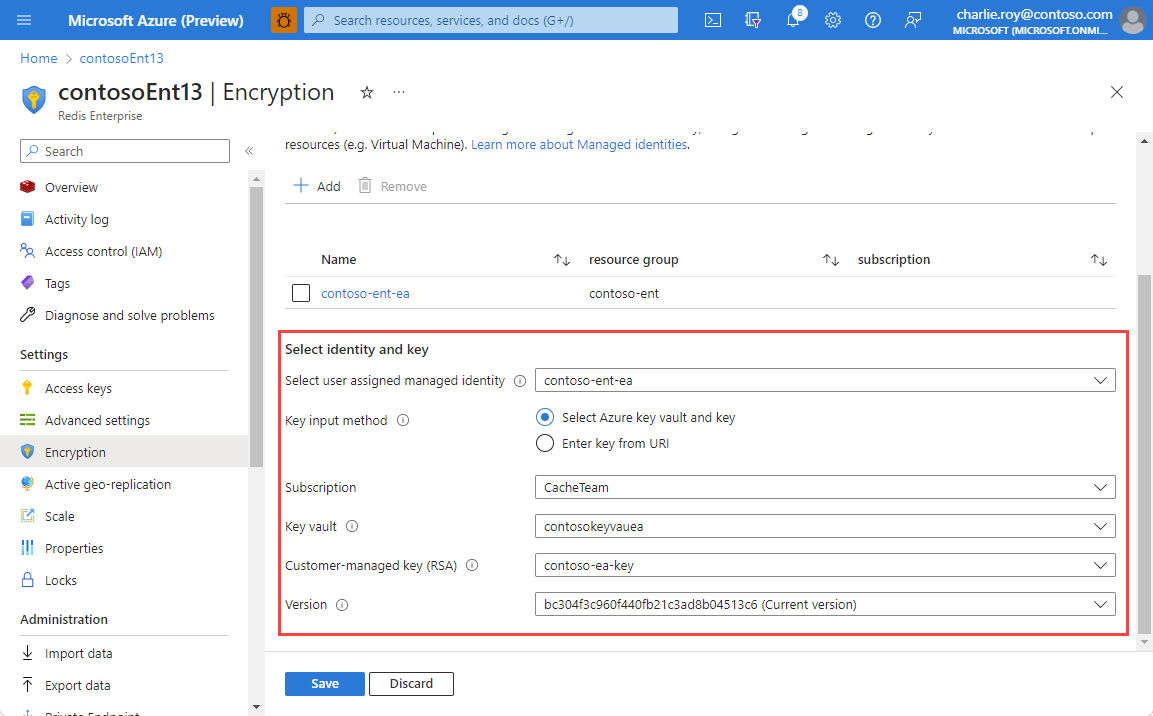

Adición del cifrado de CMK a una caché Enterprise existente

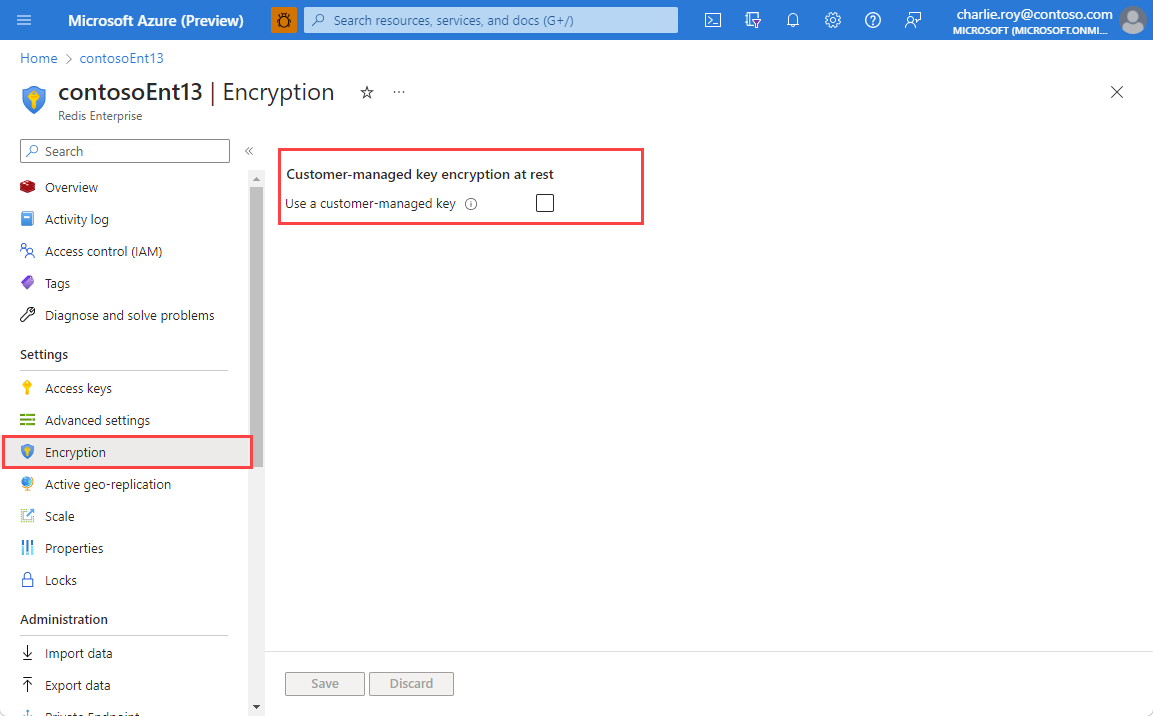

Vaya a Cifrado en el menú Recurso de la instancia de caché. Si CMK ya está configurada, verá la información de la clave.

Si no ha realizado la configuración, o si desea cambiar los valores de CMK, seleccione Cambiar configuración de cifrado

Seleccione Usar una clave administrada por el cliente para ver las opciones de configuración.

Seleccione Agregar para asignar una identidad administrada asignada por el usuario al recurso. Esta identidad administrada se usa para conectarse a la instancia de Azure Key Vault que contiene la clave administrada por el cliente.

Seleccione la identidad administrada asignada por el usuario elegida y, a continuación, elija el método de entrada de clave que se va a usar.

Si usa el método de entrada Select Azure Key Vault and key, elija la instancia de Key Vault que contiene la clave administrada por el cliente. Esta instancia debe estar en la misma región que la memoria caché.

Nota

Para obtener instrucciones sobre cómo configurar una instancia de Azure Key Vault, consulte la guía de inicio rápido de Azure Key Vault. También puede seleccionar el vínculo Crear un almacén de claves debajo de la selección de Key Vault para crear una nueva instancia de Key Vault.

Elija la clave específica mediante la lista desplegable de Clave administrada por el cliente (RSA). Si hay varias versiones de la clave para elegir, use la lista desplegable de Versión.

Si usa el método de entrada URI, escriba el URI de identificador de clave para la clave elegida de Azure Key Vault.

Seleccione Guardar.

Pasos siguientes

Más información sobre las características de Azure Cache for Redis: