Configuración de conectividad para Azure SQL Database y Azure Synapse Analytics

Se aplica a: Azure SQL Database

Azure Synapse Analytics (solo grupos de SQL dedicados)

Este artículo presenta los valores que controlan la conectividad con el servidor para Azure SQL Database y grupo de SQL dedicado (anteriormente, SQL DW) en Azure Synapse Analytics.

- Para obtener más información sobre los distintos componentes que dirigen el tráfico de red y las directivas de conexión, consulte arquitectura de conectividad.

- En este artículo no se aplica a Azure SQL Managed Instance, en su lugar, consulte Conectar la aplicación a Azure SQL Managed Instance.

- Este artículo no se aplica a grupos de SQL dedicados en áreas de trabajo de Azure Synapse Analytics. Puede encontrar una guía sobre cómo configurar reglas de firewall de IP para Azure Synapse Analytics con áreas de trabajo en Reglas de firewall de IP de Azure Synapse Analytics.

Redes y conectividad

Puede cambiar esta configuración en el servidor lógico. Un servidor SQL lógico puede hospedar bases de datos de Azure SQL y grupos de SQL dedicados independientes que no estén en un área de trabajo de Azure Synapse Analytics.

Nota:

Estos valores se aplican a las bases de datos de Azure SQL y los grupos de SQL dedicados (anteriormente, SQL DW) asociados al servidor lógico. Estas instrucciones tampoco se aplican a grupos de SQL dedicados en una área de trabajo de Azure Synapse Analytics.

Cambio del acceso a la red pública

Es posible cambiar el acceso a la red pública para la base de datos de Azure SQL o el grupo de SQL dedicado independiente a través del portal de Azure, Azure PowerShell y la CLI de Azure.

Nota:

Estos valores surten efecto inmediatamente después de aplicarse. Los clientes pueden experimentar una pérdida de conexión si no cumplen los requisitos de cada opción de configuración.

Para habilitar el acceso a la red pública para el servidor lógico que hospeda las bases de datos:

- Vaya a Azure Portal y al servidor lógico en Azure.

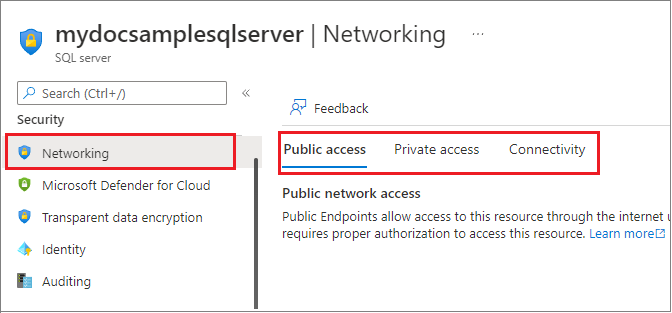

- En la sección Seguridad, seleccione Redes.

- Elija la pestaña Acceso público y, después, establezca el Acceso de red pública en Determinadas redes.

En esta página puede agregar una regla de red virtual, así como configurar reglas de firewall para el punto de conexión público.

Elija la pestaña Acceso privado para configurar un punto de conexión privado.

Denegación del acceso a una red pública

El valor predeterminado para Acceso a una red pública es Deshabilitar. Los clientes pueden optar por conectarse a una base de datos mediante puntos de conexión públicos (con reglas de firewall de nivel de servidor basadas en IP o reglas de firewall de red virtual) o puntos de conexión privados (mediante Azure Private Link), tal como se describe en la introducción al acceso de red.

Cuando la opción Acceso a una red pública está establecida en Deshabilitar, solo se permiten las conexiones mediante puntos de conexión privados. Se denegarán todas las conexiones a través de puntos de conexión públicos con un mensaje de error similar al siguiente:

Error 47073

An instance-specific error occurred while establishing a connection to SQL Server.

The public network interface on this server is not accessible.

To connect to this server, use the Private Endpoint from inside your virtual network.

Cuando la opción Acceso a una red pública está establecida en Deshabilitar, se deniega cualquier intento de agregar, quitar o editar las reglas de firewall con un mensaje de error similar al siguiente:

Error 42101

Unable to create or modify firewall rules when public network interface for the server is disabled.

To manage server or database level firewall rules, please enable the public network interface.

Asegúrese de que Acceso a una red pública esté establecido en Redes seleccionadas para poder agregar, quitar o editar las reglas de firewall para Azure SQL Database y Azure Synapse Analytics.

Versión de TLS mínima

La opción de versión mínima de Seguridad de la capa de transporte (TLS) permite a los clientes elegir la versión de TLS que usa su base de datos SQL. Es posible cambiar la versión mínima de TLS mediante el portal de Azure, Azure PowerShell y la CLI de Azure.

Actualmente, la base de datos de Azure SQL admite TLS 1.0, 1.1, 1.2 y 1.3. Establecer una versión mínima de TLS garantiza que se admitan las versiones más recientes de TLS. Por ejemplo, la selección de una versión 1.1 de TLS significa que solo se aceptan las conexiones con TLS 1.1 y 1.2, y que se rechazan las conexiones con TLS 1.0. Después de realizar pruebas para confirmar que las aplicaciones la admiten, se recomienda establecer la versión mínima de TLS en 1.2. Esta versión incluye correcciones para vulnerabilidades de las versiones anteriores y es la versión más reciente de TLS que se admite en Azure SQL Database.

Próximos cambios de retirada

Azure ha anunciado que la compatibilidad con versiones anteriores de TLS (TLS 1.0 y 1.1) finaliza el 31 de agosto de 2025. Para obtener más información, vea Desuso de TLS 1.0 y 1.1.

A partir de noviembre de 2024, ya no podrá establecer la versión mínima de TLS para las conexiones de cliente de la base de datos de Azure SQL y Azure Synapse Analytics inferiores a TLS 1.2.

Configuración de la versión mínima de TLS

Puede configurar la versión mínima de TLS para las conexiones de cliente mediante Azure Portal, Azure PowerShell o la CLI de Azure.

Precaución

- El valor predeterminado para la versión mínima de TLS es Permitir todas las versiones. Después de aplicar una versión de TLS, no es posible revertir al valor predeterminado.

- La aplicación de un mínimo de TLS 1.3 puede provocar problemas para las conexiones de los clientes que no admiten TLS 1.3, ya que no todos los drivers y sistemas operativos admiten TLS 1.3.

En el caso de los clientes con aplicaciones que se basan en versiones anteriores de TLS, se recomienda establecer la versión mínima de TLS en función de los requisitos de las aplicaciones. Si los requisitos de la aplicación son desconocidos o si las cargas de trabajo dependen de controladores más antiguos que ya no se mantienen, se recomienda no establecer ninguna versión mínima de TLS.

Para obtener más información, consulte Consideraciones de TLS para la conectividad de SQL Database.

Después de establecer la versión mínima de TLS, se producirá el siguiente error de autenticación en los clientes que usan una versión de TLS inferior a la versión mínima de TLS del servidor:

Error 47072

Login failed with invalid TLS version

Nota:

La versión mínima de TLS se aplica en la capa de aplicación. Las herramientas que intentan determinar la compatibilidad de TLS en la capa de protocolo pueden devolver versiones de TLS además de la versión mínima necesaria cuando se ejecutan directamente en el punto de conexión de SQL Database.

- Vaya a Azure Portal y al servidor lógico en Azure.

- En la sección Seguridad, seleccione Redes.

- Elija la pestaña Conectividad. Seleccione la versión de TLS mínima deseada para todas las bases de datos asociadas al servidor y seleccione Guardar.

Identificar las conexiones de cliente

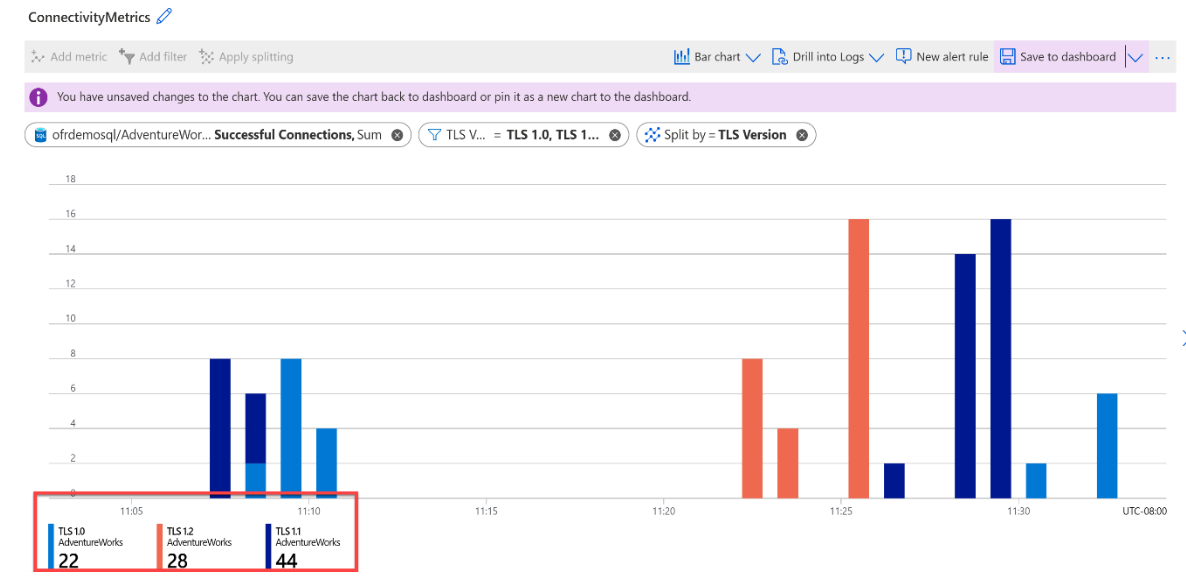

Puede usar Azure Portal y los registros de auditoría de SQL para identificar los clientes que se conectan mediante TLS 1.0 y 1.1.

En Azure Portal, vaya a Métricas en Supervisión del recurso de base de datos y, a continuación, filtre por conexiones correctas y versiones de TLS = 1.0 y 1.1:

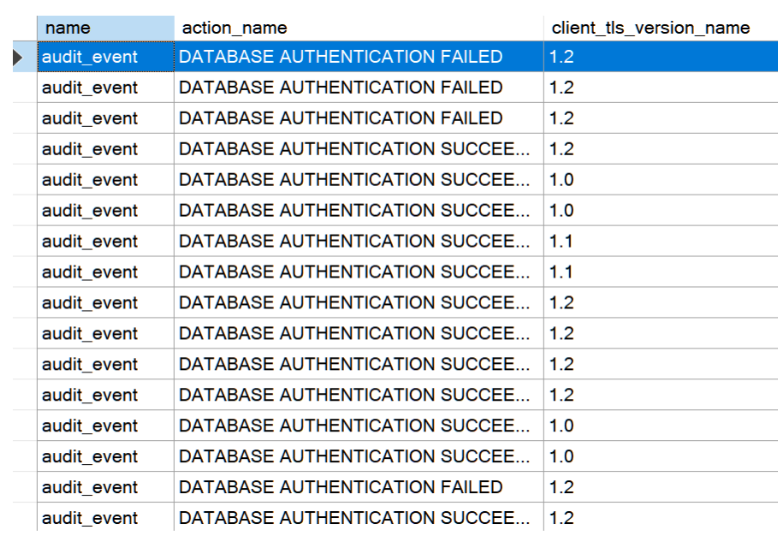

También puede consultar sys.fn_get_audit_file directamente dentro de la base de datos para ver el client_tls_version_name en el archivo de auditoría:

Cambio de la directiva de conexión

La directiva de conexión determina cómo se conectan los clientes. Es muy recomendable utilizar la directiva de conexión Redirect frente a Proxy para obtener la menor latencia y el mayor rendimiento.

Es posible cambiar la directiva de conexión mediante el portal de Azure, Azure PowerShell y la CLI de Azure.

Es posible cambiar la directiva de conexión para el servidor lógico mediante el portal de Azure.

- Vaya a Azure Portal. Vaya al servidor lógico en Azure.

- En la sección Seguridad, seleccione Redes.

- Elija la pestaña Conectividad. Elija la directiva de conexión deseada y seleccione Guardar.